NetWorker. Пользователи AD не могут войти через LDAPS «Не удалось проанализировать ответ сервера из строки json»

Shrnutí: Аутентификация Microsoft Active Directory (AD) была добавлена в NetWorker с помощью мастера настройки внешнего центра сертификации NetWorker Management Console (NMC) при использовании параметра «LDAP over SSL». Конфигурация успешно добавлена, но проверка подлинности пользователей Active Directory завершается сбоем с ошибкой HTTP-ERROR 500. ...

Tento článek se vztahuje na

Tento článek se nevztahuje na

Tento článek není vázán na žádný konkrétní produkt.

V tomto článku nejsou uvedeny všechny verze produktu.

Příznaky

- Пользователь обращается к NetWorker Management Console (NMC) или

nsrloginи получает сообщение об ошибке:

An error occurred while validating user credentials. Verify that NetWorker Authentication Service is running. [POST failed with HTTP-ERROR: 500 Server Message: Could not parse server-response from json string]

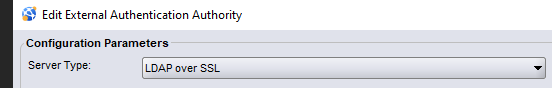

- Внешний центр аутентификации был настроен с использованием протокола LDAP over SSL. однако сервером проверки подлинности является Microsoft Active Directory:

- Настройка >Пользователи и роли>Внешний авторитет > Нажмите правой кнопкой мыши Свойства внешнего источника>:

Příčina

HTTP Error 500 "Internal Server Error."

Если выбран параметр LDAP over SSL, для внутреннего атрибута Is Active Directory устанавливается значение false. Это предотвратит успешный вход пользователей, настроенных в Microsoft Active Directory через NetWorker.

Это можно проверить, выполнив authc_config командной строки с помощью командной строки root или администратора:

authc_config -u Administrator -e find-all-configs authc_config -u Administrator -e find-config -D config-id=config_id#

ПРИМЕЧАНИЕ. Вам будет предложено ввести пароль учетной записи администратора NetWorker. Пароль также можно задать с помощью команды, используя команду

-p password.

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-all-configs

The query returns 1 records.

Config Id Config Name

2 amer

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-config -D config-id=2 | grep -i "is active directory"

Is Active Directory : false

Параметр LDAP over SSL не предназначен для AD over SSL.

Řešení

ПРИМЕЧАНИЕ. В мастере внешнего источника данных веб-интерфейса пользователя NetWorker (NWUI) есть параметр AD через SSL; однако NMC этого не делает. AD over SSL устанавливает для параметра Is Active Directoryзначение true, сохраняя при этом другие параметры безопасности (LDAPS). См. статью Dell NetWorker. Настройка AD по протоколу SSL (LDAPS) в веб-интерфейсе пользователя NetWorker (NWUI)

Временное решение.

Переменная authc_config можно использовать для обновления значения параметраIs Active Directory для параметра «true».

Windows:

- В NetWorker (

authc) откройте командную строку администратора. - Получите идентификатор конфигурации внешнего центра сертификации:

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-all-configs

Текущие настройки можно просмотреть с помощью:

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-config -D config-id=config_id#

- Обновите значение «Is Active Directory» с помощью следующей команды:

authc_config -u administrator -p NetWorker_Administrator_Password -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="Service_Account_Password"

ПРИМЕЧАНИЕ. Все обязательные поля, кроме пароля учетной записи службы Active Directory, можно получить из

authc_config -u Administrator -e find-config -D config-id=config_id#.

Пример.

C:\Users\Administrator.AMER>authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=1 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="Pa$$w0rd01" Configuration ad is updated successfully. C:\Users\Administrator.AMER>

- Теперь входы AD через NetWorker должны успешно завершиться.

Linux:

- В NetWorker (

authc) откройте командную строку root. - Получите идентификатор конфигурации внешнего центра сертификации:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-all-configs

Текущие настройки можно просмотреть с помощью:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-config -D config-id=config_id#

- Создайте скрытый текстовый файл, содержащий пароль учетной записи службы Active Directory.

echo 'Service_Account_Password' > /root/.sapasswd.txt

- Сделайте файл доступным только для пользователя root:

chmod 700 /root/.sapasswd.txt

- Создайте скрипт для запуска вызова пароля из скрытого файла и запустите команду

authc_configКоманда для обновления конфигурации:

vi authc_update.sh

Пример.

PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'NetWorker_Administrator_Password' -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="$PASSWD"

ПРИМЕЧАНИЕ. Большинство операционных систем Linux не обрабатывают

authc_config правильно сформулировать, если пароль сервисной учетной записи указан с помощью команды открытым шрифтом. Возвращается ошибка LDAP error code 49 - Data 52e, который отображается для invalid username or password. Описанный выше метод можно использовать для скрытия пароля от ввода открытым текстом.

- Настройте разрешения для скрипта, чтобы он был исполняемым:

chmod 755 authc_update.sh

- Запустите сценарий:

/authc_update.sh

Пример.

[root@nsr ~]# cat authc_update.sh PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=2 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="$PASSWD" [root@nsr ~]# chmod 755 authc_update.sh [root@nsr ~]# ./authc_update.sh Configuration AD is updated successfully.

- Теперь входы AD через NetWorker должны успешно завершиться.

Další informace

Если конфигурация обновляется из NMC, флаг Is Active Directory снова устанавливается в значение «false». Если необходимо обновить конфигурацию, используйте один из следующих способов.

- Метод командной строки или сценария. NetWorker. Настройка LDAP/AD с помощью сценариев authc_config

- Пользовательский веб-интерфейс NetWorker: NetWorker. Настройка AD по протоколу SSL (LDAPS) в веб-интерфейсе пользователя NetWorker (NWUI)

Dotčené produkty

NetWorkerProdukty

NetWorker Family, NetWorker SeriesVlastnosti článku

Číslo článku: 000204166

Typ článku: Solution

Poslední úprava: 26 zář 2025

Verze: 7

Najděte odpovědi na své otázky od ostatních uživatelů společnosti Dell

Služby podpory

Zkontrolujte, zda se na vaše zařízení vztahují služby podpory.