Unisphere for PowerMax 9.2 远程安全系统日志

Zusammenfassung: Unisphere for PowerMax 安全系统日志的使用方式和时间。设计和行业标准

Symptome

系统日志历史记录

Syslog 由 Eric Paul Allman(生于 1955 年 9 月 2 日)在 1980 年代开发。

Eric 是一位美国计算机程序员,他于 1970 年代末和 1980 年代初在加州大学伯克利分校开发了 Sendmail 及其前身 Delivermail。1998 年,Allman 和 Greg Olson 共同创立了 Sendmail, Inc. 公司。MTA 消息传输代理使用的日志记录格式,称为系统日志。Syslog 最初仅由 sendmail 使用,但最终成为其他不相关程序用于日志记录的非官方标准格式。后来,这种格式于 2001 年由 Rfc 3164 正式采用;但是,最新版本 Rfc 5424 已使原始格式过时。

互联网工程任务组

互联网工程任务组 (IETF) 是一个开放标准组织,负责制定和推广自愿性的互联网标准,特别是由 Internet 协议套件 (TCP/IP) 组成的标准。

它没有正式的成员名册或成员要求。所有参与者和管理人员都是志愿者,尽管他们的工作是由他们的雇主或赞助商资助的。

互联网架构委员会 (IAB) 负责监督 IETF 的外部关系以及与 RFC 编辑器的关系。IAB为互联网发展提供了长期的技术指导。IAB 还共同负责 IETF 行政监督委员会 (IAOC),该委员会负责监督 IETF 行政支持活动 (IASA),为 IETF 提供后勤等支持。

IAB 还管理着互联网研究任务组 (IRTF),IETF 与该工作组建立了多个跨组关系。

指导小组

互联网工程指导小组 (IESG) 是一个由互联网工程任务组 (IETF) 主席和地区主管组成的机构。它提供互联网标准的最终技术审查,并负责 IETF 的日常管理。它接受对工作组决定的上诉,IESG决定在标准轨道上推进文件。

系统日志协议

Syslog utilizes three layers o "syslog content" is the management information contained in a syslog message. o The "syslog application" layer handles generation, interpretation, routing, and storage of syslog messages. o The "syslog transport" layer puts messages on the wire and takes them off the wire. o An "originator" generates syslog content to be carried in a message. o A "collector" gathers syslog content for further analysis. o A "relay" forwards messages, accepting messages from originators or other relays and sending them to collectors or other relays. o A "transport sender" passes syslog messages to a specific transport protocol. o A "transport receiver" takes syslog messages from a specific transport protocol. Diagram 1 shows the different entities separated by layer. +-------------------------+ +----------------------+ | content | | content | |------------------------| |----------------------| | syslog application | | syslog application | | | | | (originator, | | | | (collector, relay) |------------------------| |----------------------| | syslog transport | | syslog transport | (transport sender, | | | | (transport receiver) +------------------------+ +----------------------+ ^ ^ | | -----------------------------

系统日志是如何传输的?

发送系统日志消息有两种常用方法。尽管 RFC 5424 要求所有系统日志实现必须支持通过 TCP 进行加密的 TLS 网络传输,但大多数系统日志消息仍使用较旧的 UDP 方法进行传递。在 UDP 版本中,消息只需放入 UDP 数据包的数据部分,并通过 UDP 端口 514 发送到服务器。每条消息通常都适合单个数据包。UDP 是无状态且无会话,因此没有确认。数据包被发送到网络中。这有一个明显的问题,即任何类型的网络问题都可能阻止数据包的传送,在这种情况下,您可能不知道网络已关闭,因为它无法告诉您。这也意味着有时重要的数据包可能会在运输过程中丢失或损坏。

基本原则

以下原则适用于系统日志通信:

o 系统日志协议不提供消息传送确认。尽管某些传输可能会提供状态信息,但从概念上讲,syslog 是一种纯单纯形通信协议。

o 发起方和中继可以配置为将相同的消息发送到多个收集器和中继器。

o 发起方、继电器和收集器功能可以驻留在同一系统上。

所需的最低传输映射

此规范的所有实现都必须支持基于 TLS 的传输,如 [RFC5425] 中所述。

此规范的所有实现还应支持基于 UDP 的传输,如 [RFC5426] 中所述。建议此规范的部署使用基于 TLS 的传输。

syslog 消息的自由格式特性是 syslog 的最大优势,但它也是 syslog 的最大问题。解析包含来自不同供应商的数十个不同系统的事件的日志并同时理解这些事件非常困难。哪些消息表示哪些功能?哪些是关键事件,哪些是信息性消息?

为了解决这些问题,syslog 协议(在 RFC 5424 中定义)为这些自由格式的消息提供了名为“facility”和“severity”的特殊字段。

(请注意,RFC 5424 是系统日志的标准,但并非所有系统日志实现都符合 RFC 5424。syslog 协议已经存在了很长时间,并且有一些预标准实现仍在使用。)

系统日志的安全要求

系统日志消息可能会通过多个跃点到达预期的收集器。某些中间网络可能不受发起方、中继或接收方的信任,因为网络与发起方、中继或接收方位于不同的安全域中或处于不同的安全级别。另一个安全问题是发起方、中继方或接收方本身位于不安全的网络中。

为了确保系统日志安全性,需要解决一些威胁。

主要威胁包括

o 化装舞会。未经授权的传输发送方可能会向合法传输接收方发送消息,或者未经授权的传输接收方可能会尝试欺骗合法传输发送方向其发送系统日志消息。

o 修改。传输发送方和传输接收方之间的攻击者可能会修改传输中的系统日志消息,然后将该消息转发给传输接收方。这种修改可能会使传输接收方误解消息或导致消息以不良方式运行。

o 披露。未经授权的实体可能会检查系统日志消息的内容,从而获得对信息的未经授权的访问权限。系统日志消息中的某些数据是敏感数据,可能对攻击者有用,例如授权管理员或用户的密码。

次要威胁是

o 消息流修改。攻击者可能会从一系列消息中删除一条或多条系统日志消息、重播一条消息或更改传送顺序。syslog 协议本身不基于消息顺序。但是,系统日志消息中的事件可能在语义上与其他消息中的事件相关,因此消息排序对于理解事件序列可能很重要。

以下威胁被视为对系统日志不太重要,因此本文档未予以解决:

o 拒绝服务

o 流量分析

使用 TLS 保护系统日志

TLS 可用作安全传输,以应对上述对系统日志的所有主要威胁

o 保密性,以防止消息内容泄露。

o 完整性检查,以逐跳方式防止对消息的修改。

o 服务器或相互身份验证以对抗伪装。

提醒:这种安全传输(即 TLS)仅以逐跳方式保护系统日志传输,并且不涉及系统日志消息的内容。特别地,传输发送方的经过身份验证的身份(例如,证书中的使用者名称)不一定与系统日志消息的HOSTNAME字段相关。当需要对系统日志消息来源进行身份验证时,可以使用 [SYS-SIGN]。

Ursache

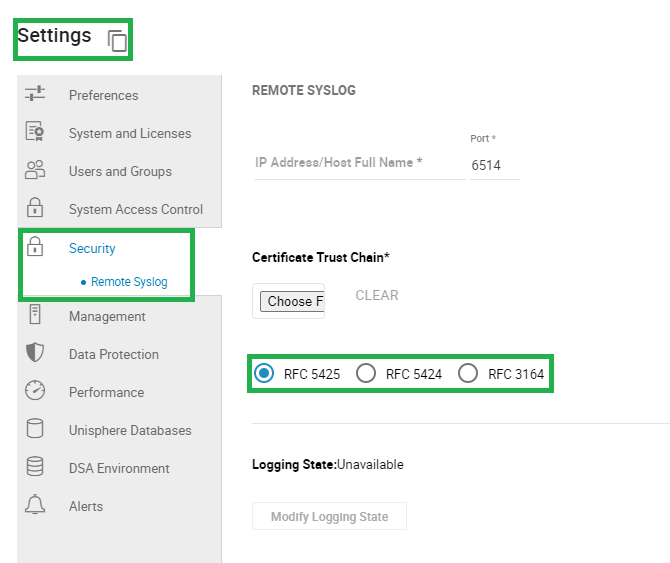

上图显示了 Unisphere for PowerMax 中配置安全系统日志的屏幕。