Connectrix B-Series: I web browser segnalano "Cipher Mismatch, No Matching Ciphers" quando si accede all'interfaccia utente di WebTools utilizzando HTTPS

Zusammenfassung: AES256-SHA256 (0x3d) e AES128-SHA256 (0x3c) sono bloccati per TLS.

Dieser Artikel gilt für

Dieser Artikel gilt nicht für

Dieser Artikel ist nicht an ein bestimmtes Produkt gebunden.

In diesem Artikel werden nicht alle Produktversionen aufgeführt.

Symptome

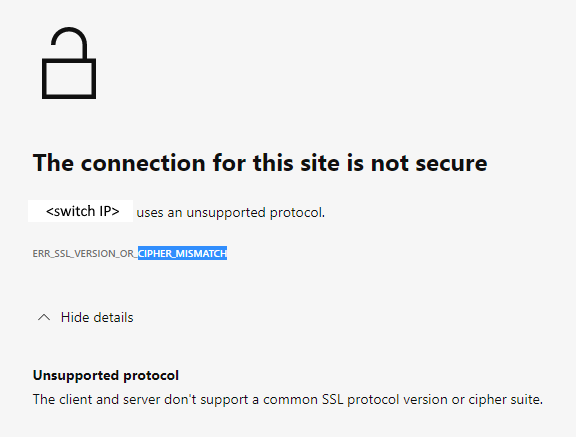

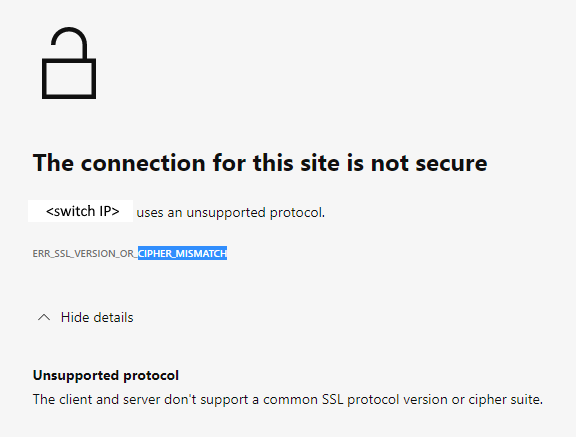

I browser Web (Chrome, New Edge o Firefox) rifiutano di aprire WebTools utilizzando HTTPS.

Il messaggio di errore contiene "Cipher Mismatch" o "No Matching Ciphers".

Figura 1. Schermata del messaggio di errore che mostra la connessione non sicura, protocollo non supportato

Lo switch è in esecuzione nel firmware FOS 8.1 o 8.2.

Il messaggio di errore contiene "Cipher Mismatch" o "No Matching Ciphers".

Figura 1. Schermata del messaggio di errore che mostra la connessione non sicura, protocollo non supportato

Lo switch è in esecuzione nel firmware FOS 8.1 o 8.2.

Ursache

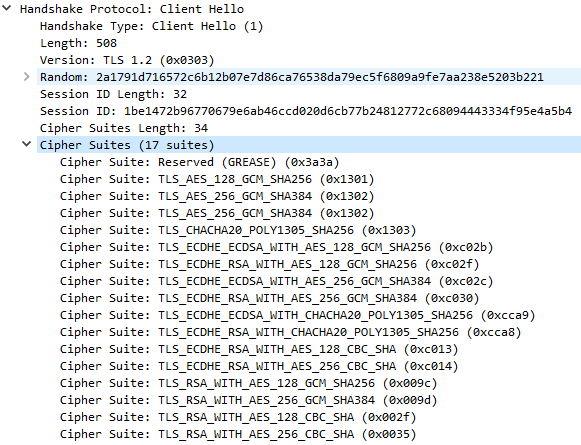

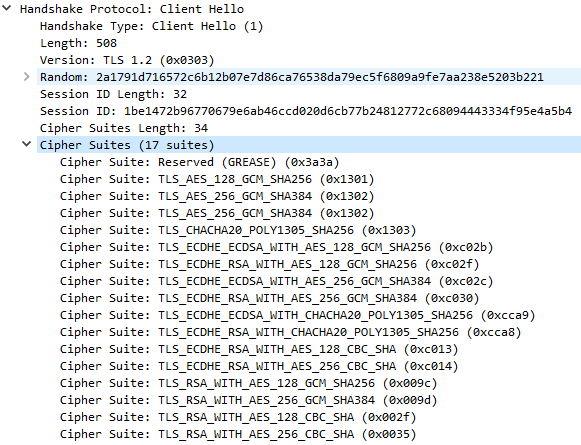

L'impostazione di crittografia HTTPS dello switch consente solo a AES256-SHA256 e AES128-SHA256 per TLS 1.2 (il "default_generic" o i "template default_strong" di FOS 8.1 o 8.2).

Il dump Wireshark mostra che il client non accetta AES256-SHA256 (0x3d) o AES128-SHA256 (0x3c), pertanto l'handshake TLS ha esito negativo.

Figura 2. Schermata del dump Wireshark che mostra un errore di handshake

:root> seccryptocfg --show | grep HTTPS HTTPS : !ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!AESGCM:!SSLv3 HTTPS : TLSv1.2 openssl ciphers -v '!ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!AESGCM:!SSLv3' AES256-SHA256 TLSv1.2 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA256 AES128-SHA256 TLSv1.2 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA256

Il dump Wireshark mostra che il client non accetta AES256-SHA256 (0x3d) o AES128-SHA256 (0x3c), pertanto l'handshake TLS ha esito negativo.

Figura 2. Schermata del dump Wireshark che mostra un errore di handshake

Lösung

Modificare l'impostazione di crittografia HTTPS dello switch per coprire il client.

Esempio:

in questo esempio, l'impostazione di crittografia HTTPS corrente è "! ECDH:! DH:ALTO:-MD5:! CAMELLIA:! SRP:! PSK:! ESGCM:! SSLv3"

Per abilitare AES256-GCM-SHA384 (0x9d) e AES128-GCM-SHA256 (0x9c), rimuovere "! AESGCM" dall'impostazione con il comando:

Esempio:

in questo esempio, l'impostazione di crittografia HTTPS corrente è "! ECDH:! DH:ALTO:-MD5:! CAMELLIA:! SRP:! PSK:! ESGCM:! SSLv3"

Per abilitare AES256-GCM-SHA384 (0x9d) e AES128-GCM-SHA256 (0x9c), rimuovere "! AESGCM" dall'impostazione con il comando:

seccryptocfg --replace -type https -cipher '!ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!SSLv3'

Weitere Informationen

Mappare i nomi di crittografia OpenSSL (visualizzati nel comando OpenSSL) con i nomi di crittografia IANA (visualizzati nel dump Wireshark) utilizzando il documento Mozilla, Suite di sicurezza/crittografia - MozillaWiki

Betroffene Produkte

Connectrix B-SeriesArtikeleigenschaften

Artikelnummer: 000213633

Artikeltyp: Solution

Zuletzt geändert: 25 Aug. 2023

Version: 5

Antworten auf Ihre Fragen erhalten Sie von anderen Dell NutzerInnen

Support Services

Prüfen Sie, ob Ihr Gerät durch Support Services abgedeckt ist.