Anbefalede Dell-politikker for Dell Encryption Enterprise BitLocker Manager

Summary: Dell Encryption Enterprise BitLocker Manager (tidligere Dell Data Protection | BitLocker Manager) tilbyder beskyttelse og sikkerhed ved at udnytte Microsofts integrerede krypteringsprotokol med fuld volumen, almindeligvis kaldet BitLocker. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Berørte produkter:

- Dell Encryption Enterprise BitLocker Manager

- Dell-databeskyttelse | BitLocker Manager

Disse tilbyder en fuld volumenkrypteringsmekanisme og flere scenarier for at sikre operativsystemet sammen med at sikre opstartscyklussen mod angreb.

Dell stiller en enkelt transparent visning til rådighed til administration af enheder, der er beskyttet med BitLocker, samt en omfattende mulighed for at rapportere om beskyttelsen af disse enheder.

Bemærk: Hvis du vil se den aktuelle beskyttelsesstatus for miljøet, skal du bruge posten Dashboard på Dell Encryption (tidligere Dell Data Protection | Kryptering) konsol.

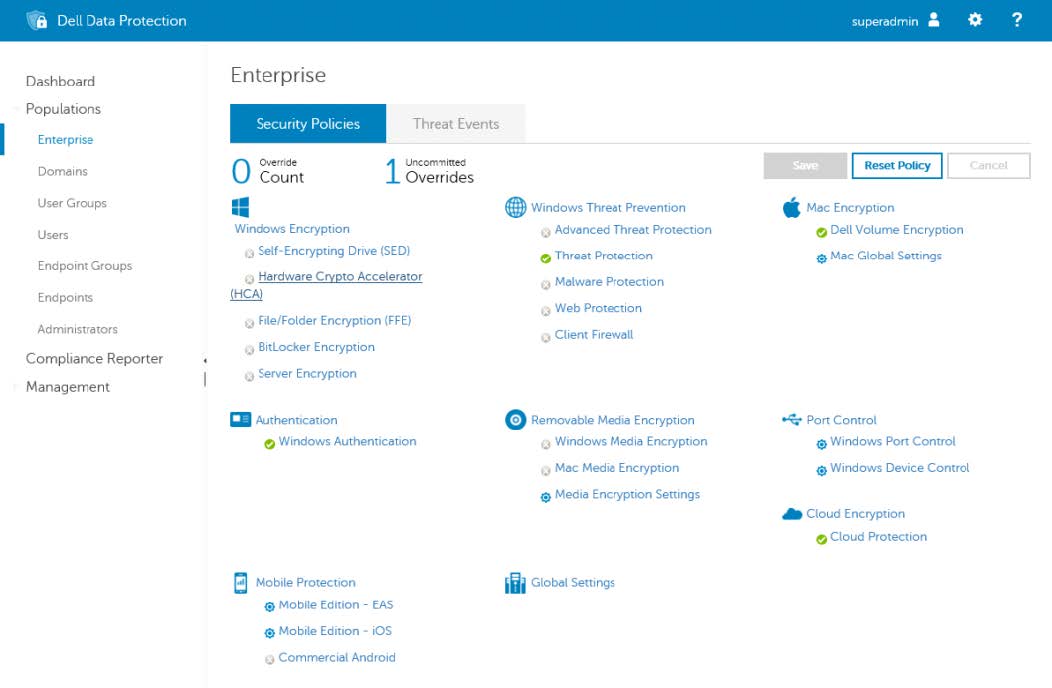

Hvis du vil indstille BitLocker-krypteringspolitikken, skal du anbefale af Dell:

- Gå til Enterprise.

- Klik på BitLocker-kryptering.

- Klik på Vis avancerede indstillinger for at få vist alle indstillinger.

De foreslåede indstillinger er nedenfor:

Bemærk: Denne artikel blev sidst opdateret november 2019. Politikkerne gælder for Dell Security Management Server v10.2.9.

| Politik | Anbefalet indstilling fra Dell | Politisk forklaring |

|---|---|---|

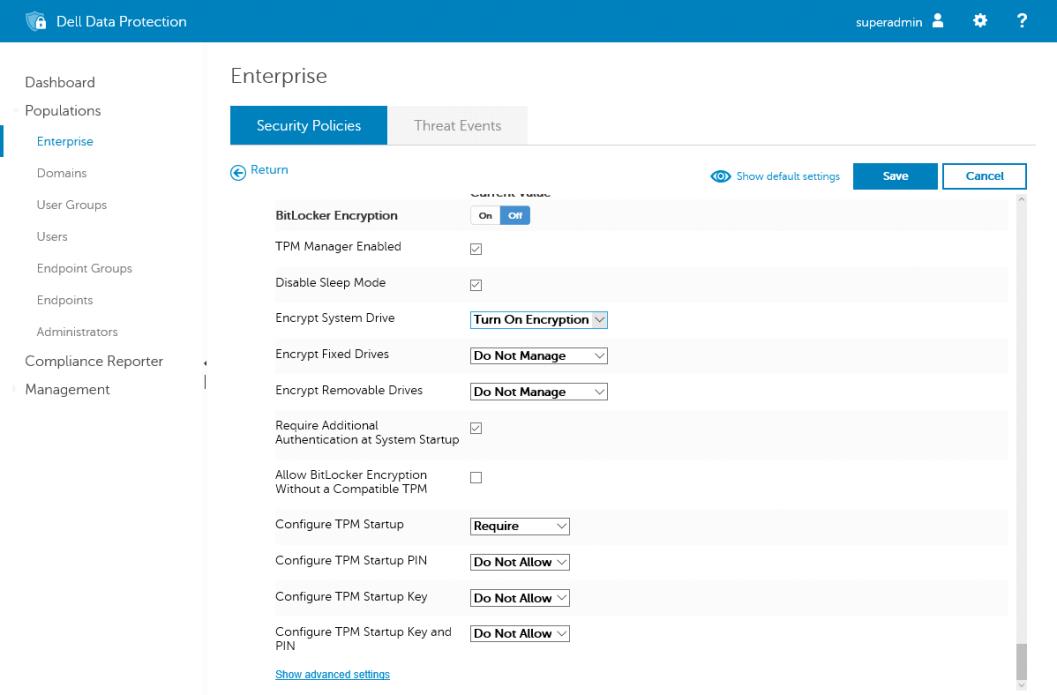

| BitLocker-kryptering | Tændt | Aktiverer og deaktiverer BitLocker Manager-plug-in (dette plug-in er nødvendigt, for at alle Dell BitLocker Manager-politikker kan anvendes korrekt) |

| TPM Manager aktiveret | Tændt | Aktiverer og deaktiverer TPM-administrationsplug-in (dette plug-in aktiverer TPM, hvis det er slået til, men ikke er aktiveret korrekt) |

| Deaktiver dvaletilstand | Slukket | Når den er aktiveret, må enheden ikke gå i dvaletilstand under kryptering. |

| Krypter systemdrev | Slå kryptering til | Når indstillingen er angivet til Administrer ikke, kan de lokale administratorer af enheder ændre BitLocker. Hvis du indstiller dette til Slå kryptering til, gennemtvinges kryptering af diskenheden, og lokale administratorer kan ikke ændre den. Hvis du indstiller dette til Slå kryptering fra, gennemtvinges en dekryptering af diskenheden, og lokale administratorer kan ikke ændre den. |

| Krypter faste drev | Administrer ikke | Når indstillingen er angivet til Administrer ikke, kan de lokale administratorer af enheder ændre BitLocker. Hvis du indstiller dette til Slå kryptering til, gennemtvinges kryptering af diskenheden, og lokale administratorer kan ikke ændre den. Hvis du indstiller dette til Slå kryptering fra, gennemtvinges en dekryptering af diskenheden, og lokale administratorer kan ikke ændre den. |

| Krypter flytbare drev | Administrer ikke | Når indstillingen er angivet til Administrer ikke, kan de lokale administratorer af enheder ændre BitLocker. Hvis du indstiller dette til Slå kryptering til, gennemtvinges kryptering af diskenheden, og lokale administratorer kan ikke ændre den. Hvis du indstiller dette til Slå kryptering fra, gennemtvinges en dekryptering af diskenheden, og lokale administratorer kan ikke ændre den. |

| Kræv anden godkendelse ved systemopstart. | Aktiveret | Denne egenskab aktiverer de næste fem politikker og gør det muligt at aktivere definerede beskyttere på administrerede slutpunkter. |

| Tillad BitLocker-kryptering uden et kompatibelt TPM. | Aktiveret | Når funktionen er aktiveret, sikrer det, at ældre TPM-modeller understøttes, og gør det muligt at deponere BitLocker-nøgler via USB på enheder uden TPM'er. |

| Konfigurer TPM-start | Obligatorisk | Når indstillingen er angivet til Påkrævet, er dette den eneste mulighed for slutbrugere. Slutbrugeren får ingen prompt på et slutpunkt. Når indstillingen er indstillet til Tillad, skal du aktivere denne indstilling som en valgbar valgmulighed for slutbrugeren. Når flere elementer er indstillet til "Tillad", får slutbrugeren vist et valgfelt, hvor vedkommende kan foretage sit valg. Når indstillingen er indstillet til Tillad ikke, er den ikke tilgængelig og kan hverken vælges i Dell Encryption-brugergrænsefladen eller i Windows-indstillingerne. |

| Konfigurer TPM-startpinkode | Tillad ikke | Når indstillingen er angivet til Påkrævet, er dette den eneste mulighed for slutbrugere. Slutbrugeren får ingen prompt på et slutpunkt. Når indstillingen er indstillet til Tillad, skal du aktivere denne indstilling som en valgbar valgmulighed for slutbrugeren. Når flere elementer er indstillet til "Tillad", får slutbrugeren vist et valgfelt, hvor vedkommende kan foretage sit valg. Når indstillingen er indstillet til Tillad ikke, er den ikke tilgængelig og kan hverken vælges i Dell Encryption-brugergrænsefladen eller i Windows-indstillingerne. |

| Konfigurer TPM-startnøgle | Tillad ikke | Når indstillingen er angivet til Påkrævet, er dette den eneste mulighed for slutbrugere. Slutbrugeren får ingen prompt på et slutpunkt. Når indstillingen er indstillet til Tillad, skal du aktivere denne indstilling som en valgbar valgmulighed for slutbrugeren. Når flere elementer er indstillet til "Tillad", får slutbrugeren vist et valgfelt, hvor vedkommende kan foretage sit valg. Når indstillingen er indstillet til Tillad ikke, er den ikke tilgængelig og kan hverken vælges i Dell Encryption-brugergrænsefladen eller i Windows-indstillingerne. |

| Konfigurer TPM-startnøgle og pinkode | Tillad ikke | Når indstillingen er angivet til Påkrævet, er dette den eneste mulighed for slutbrugere. Slutbrugeren får ingen prompt på et slutpunkt. Når indstillingen er indstillet til Tillad, skal du aktivere denne indstilling som en valgbar valgmulighed for slutbrugeren. Når flere elementer er indstillet til "Tillad", får slutbrugeren vist et valgfelt, hvor vedkommende kan foretage sit valg. Når indstillingen er indstillet til Tillad ikke, er den ikke tilgængelig og kan hverken vælges i Dell Encryption-brugergrænsefladen eller i Windows-indstillingerne. |

| Deaktiver BitLocker på selvkrypterende drev | Disabled | Når indstillingen er aktiveret, beskytter BitLocker ikke slutpunktet, hvis der registreres et selvkrypterende drev (SED), hvis der registreres et selvkrypterende drev (SED). Hvis du angiver denne politik til Deaktiveret , kan BitLocker beskytte slutpunktet, uanset diskens egenskaber. |

| Politik | Anbefalet indstilling fra Dell | Politisk forklaring |

|---|---|---|

| Faste indstillinger for datavolumen | ||

| Konfigurer brugen af chipkort på faste datadrev | Forbyde | Denne politik viser indstillingerne for beskyttelse af en fast disk (ikke-operativsystemdiskenhed), når "Krypter faste diske" er indstillet til "Slå kryptering til". Når indstillingen er angivet til Påkrævet, er dette den eneste mulighed for slutbrugere. Slutbrugeren får ingen prompt på et slutpunkt. Når indstillingen er indstillet til Tillad, skal du aktivere denne indstilling som en valgbar valgmulighed for slutbrugeren. Når flere elementer er indstillet til "Tillad", får slutbrugeren vist et valgfelt, hvor vedkommende kan foretage sit valg. Når indstillingen er indstillet til Disallow, er denne indstilling ikke tilgængelig og kan hverken vælges i Dell Encryption-brugergrænsefladen eller i Windows-indstillingerne. |

| Afvis skriveadgang til faste drev, der ikke er beskyttet af BitLocker | Disabled | Med denne politikindstilling kan du angive, om der kræves BitLocker-beskyttelse, for at faste datadrev kan skrives på en computer. Når indstillingen er deaktiveret, er alle faste datadrev på computeren monteret med læse- og skriveadgang. Når indstillingen er aktiveret, modtager brugerne fejlmeddelelserne "Adgang nægtet", når de forsøger at gemme data på ukrypterede faste datadrev. Når indstillingen er aktiveret for organisation, modtager brugere med enheder, der kun har organisations-id'et angivet i politikken, fejlmeddelelserne "Adgang nægtet", når de forsøger at gemme data på ukrypterede faste datadrev. Alle andre enheder har alle faste datadrev på computeren, der er monteret med læse- og skriveadgang. |

| Tillad adgang til BitLocker-beskyttede faste datadrev fra tidligere versioner af Windows | Aktiveret | Når indstillingen er aktiveret, kan datadrev, der er formateret med FAT-filsystemet, låses op på computere, der kører Windows Server 2008, Windows Vista, Windows XP med SP3 eller Windows XP med SP2, og deres indhold kan vises. Disse operativsystemer har skrivebeskyttet adgang til BitLocker-beskyttede drev. Når indstillingen er deaktiveret, kan datadrev, der er formateret med FAT-filsystemet, ikke låses op på computere, der kører tidligere versioner af Windows. |

| Installer ikke BitLocker to Go-læser på FAT-formaterede faste drev | Disabled | Når denne indstilling er valgt, forhindrer dette, at BitLocker To Go-læseren installeres, hvilket forhindrer brugere med enheder, der kører ældre versioner af Windows, i at få adgang til BitLocker-beskyttede drev. |

| Konfigurer brugen af adgangskoder til faste datadrev | Allow (Tillad) | Denne politik viser indstillingerne for beskyttelse af en fast disk (ikke-operativsystemdiskenhed), når "Krypter faste diske" er indstillet til "Slå kryptering til". Når indstillingen er angivet til Påkrævet, er dette den eneste mulighed for slutbrugere. Slutbrugeren får ingen prompt på et slutpunkt. Når indstillingen er indstillet til Tillad, skal du aktivere denne indstilling som en valgbar valgmulighed for slutbrugeren. Når flere elementer er indstillet til "Tillad", får slutbrugeren vist et valgfelt, hvor vedkommende kan foretage sit valg. Når indstillingen er indstillet til Disallow, er denne indstilling ikke tilgængelig og kan hverken vælges i Dell Encryption-brugergrænsefladen eller i Windows-indstillingerne. |

| Konfigurer adgangskodekompleksitet for faste datadrev | Behøve | Når indstillingen er Påkrævet, er en forbindelse til en domænecontroller nødvendig for at validere adgangskodens kompleksitet, når BitLocker er aktiveret. Når indstillingen er angivet til Tillad, forsøger man at oprette forbindelse til en domænecontroller for at validere, at kompleksiteten overholder de regler, der er angivet i politikken. Hvis der imidlertid ikke findes nogen domænecontrollere, accepteres adgangskoden uanset adgangskodens kompleksitet, og drevet krypteres ved at bruge adgangskoden som beskytter. Når indstillingen er indstillet til Tillad ikke, udføres der ingen validering af adgangskodekompleksiteten. |

| Minimumsadgangskodelængde for faste datadrev | 8 | Angiver minimumlængden for adgangskoder til BitLocker-beskyttede faste diskenheder (denne indstilling kræver, at Konfigurer brug af adgangskoder til faste datadrev er indstillet til enten Kræv eller Tillad) |

| Krypteringstype for faste datadrev | Fuld kryptering | Denne politik styrer, om faste datadrev bruger kryptering med kun brugt plads eller fuld kryptering. Der kræves kun brugt plads til virtuelle maskiner, som Bit Locker beskytter. |

| Vælg, hvordan BitLocker-beskyttede faste drev kan gendannes | Disabled | Overordnet til de næste syv politikker. Når indstillingen er aktiveret, kan der konfigureres yderligere genoprettelsesindstillinger. Når indstillingen er deaktiveret, er gendannelse kun tilgængelig via Dell Security Management Server eller Dell Security Management Server Virtual. |

| Tillad Data Recovery Agent for beskyttede faste datadrev | Disabled | Underordnet af politikken Vælg, hvordan BitLocker-beskyttede faste drev kan gendannes Afkrydsningsfeltet Tillad Data Recovery Agent bruges til at angive, om en Data Recovery Agent kan bruges sammen med BitLocker-beskyttede drev. Før en datagenoprettelsesagent kan bruges, skal den tilføjes fra Public Key Policies, som findes i gruppepolitikadministrationskonsollen (GPMC) eller i editoren for lokal gruppepolitik. Du kan finde flere oplysninger om, hvordan en Data Recovery Agent kan bruges til at gendanne en BitLocker-beskyttet enhed, under: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| Konfigurer brugerlager af BitLocker 48-cifret genoprettelsesadgangskode | Allow (Tillad) | Underordnet af politikken Vælg, hvordan BitLocker-beskyttede faste drev kan gendannes. Når indstillingen er Påkrævet, tvinges BitLocker-genoprettelsesoplysninger til at blive genereret og gjort tilgængelige for enhedsadministratorer. Når indstillingen er angivet til Tillad, genereres BitLocker-genoprettelsesoplysninger automatisk og er tilgængelige for enhedsadministratorer. Når indstillingen er angivet til Tillad ikke, oprettes der ikke BitLocker-genoprettelsesoplysninger.

Bemærk: Når indstillingen er angivet til Tillad ikke, er det muligvis ikke muligt at gendanne en BitLocker-beskyttet computer.

|

| Konfigurer brugerstorage af BitLocker 256-bit genoprettelsesnøgle | Allow (Tillad) | Underordnet af politikken Vælg, hvordan BitLocker-beskyttede faste drev kan gendannes. Når indstillingen er Påkrævet, tvinges BitLocker-genoprettelsesoplysninger til at blive genereret og gjort tilgængelige for enhedsadministratorer. Når indstillingen er angivet til Tillad, genereres BitLocker-genoprettelsesoplysninger automatisk og er tilgængelige for enhedsadministratorer. Når indstillingen er angivet til Tillad ikke, oprettes der ikke BitLocker-genoprettelsesoplysninger.

Bemærk: Når indstillingen er angivet til Tillad ikke, er det muligvis ikke muligt at gendanne en BitLocker-beskyttet computer.

|

| Udelad genoprettelsesindstillinger fra guiden BitLocker-installation | Disabled | Underordnet af politikken Vælg, hvordan BitLocker-beskyttede faste drev kan gendannes. Vælg Udelad genoprettelsesindstillinger i BitLocker-installationsguiden for at forhindre brugere i at angive genoprettelsesindstillinger, når de aktiverer BitLocker på et drev. Når indstillingen er aktiveret, bestemmer politikindstillingen genoprettelsesindstillingerne for BitLocker. |

| Gem BitLocker-genoprettelsesoplysninger i AD DS for faste datadrev | Aktiveret | Underordnet af politikken Vælg, hvordan BitLocker-beskyttede faste drev kan gendannes. Overordnet til de næste to politikker: Gem oplysninger om BitLocker-genoprettelse i Active Directory-domænetjenester, vælg, hvilke BitLocker-genoprettelsesoplysninger der skal gemmes i Active Directory-domænetjenester (AD DS). |

| BitLocker-genoprettelsesoplysninger, der skal gemmes i AD DS | Genoprettelsesadgangskoder og nøglepakker | Underordnet af politikken Vælg, hvordan BitLocker-beskyttede faste drev kan gendannes , og gem BitLocker-genoprettelsesoplysninger i AD DS for faste datadrev. Genoprettelsesadgangskode og nøglepakker, BitLocker-genoprettelsesadgangskoden og nøglepakken gemmes i AD DS. Lagring af nøglepakken understøtter gendannelse af data fra et drev, der er fysisk beskadiget. Hvis du vælger Kun gendannelsesadgangskode, er genoprettelsesadgangskoden det eneste, der er gemt i AD DS. |

| Aktivér ikke BitLocker, før genoprettelsesoplysninger er gemt i AD DS for faste datadrev | Disabled | Underordnet af politikken Vælg, hvordan BitLocker-beskyttede faste drev kan gendannes , og gem BitLocker-genoprettelsesoplysninger i AD DS for faste datadrev. Markér afkrydsningsfeltet Aktivér ikke BitLocker, før genoprettelsesoplysninger er gemt i AD DS for faste drev , hvis du vil forhindre brugere i at aktivere BitLocker, medmindre computeren er tilsluttet domænet, og sikkerhedskopieringen af BitLocker-genoprettelsesoplysninger til AD DS lykkes. |

| Konfigurer brugen af hardwarebaseret kryptering til faste datadrev | Aktiveret | Overordnet til de næste fire politikker. Denne politik styrer, hvordan BitLocker reagerer på computere, der er udstyret med krypterede drev, når de bruges som faste dataenheder. Brug af hardwarebaseret kryptering kan forbedre ydeevnen for drevhandlinger, der involverer hyppig læsning eller skrivning af data til drevet.

Bemærk: Politikindstillingen Vælg drevkrypteringsmetode og krypteringsstyrke gælder ikke for hardwarebaseret kryptering. Hvis du har aktiveret denne politik på drev med ældre firmware, kan det også afsløre forskellige CVE er, som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/

|

| Brug hardwarebaseret kryptering til faste datadrev | Aktiveret | underordnet af politikken Konfigurer brugen af hardwarebaseret kryptering til faste datadrev. Denne politik styrer, hvordan BitLocker reagerer på computere, der er udstyret med krypterede drev, når de bruges som faste dataenheder. Brug af hardwarebaseret kryptering kan forbedre ydeevnen for drevhandlinger, der involverer hyppig læsning eller skrivning af data til drevet.

Bemærk: Politikindstillingen Vælg drevkrypteringsmetode og krypteringsstyrke gælder ikke for hardwarebaseret kryptering. Hvis du har aktiveret denne politik på drev med ældre firmware, kan det også afsløre forskellige CVE er, som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/

|

| Brug BitLocker-softwarebaseret kryptering på faste datadrev, når hardwarekryptering ikke er tilgængelig | Aktiveret | underordnet af politikken Konfigurer brugen af hardwarebaseret kryptering til faste datadrev. Denne politik styrer, hvordan BitLocker reagerer på computere, der er udstyret med krypterede drev, når de bruges som faste dataenheder. Brug af hardwarebaseret kryptering kan forbedre ydeevnen for drevhandlinger, der involverer hyppig læsning eller skrivning af data til drevet.

Bemærk: Politikindstillingen Vælg drevkrypteringsmetode og krypteringsstyrke gælder ikke for hardwarebaseret kryptering. Hvis du har aktiveret denne politik på drev med ældre firmware, kan det også afsløre forskellige CVE er, som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/

|

| Begræns kryptoalgoritmer og krypteringspakker, der er tilladt for hardwarebaseret kryptering på faste datadrev | Disabled | underordnet af politikken Konfigurer brugen af hardwarebaseret kryptering til faste datadrev. Med indstillingen Begræns krypteringsalgoritmer og krypteringspakker, der er tilladt for hardwarebaseret kryptering, kan du begrænse de krypteringsalgoritmer, som BitLocker kan bruge med hardwarekryptering. Hvis den algoritme, der er indstillet for drevet, ikke er tilgængelig, deaktiverer BitLocker brugen af hardwarebaseret kryptering. |

| Konfigurer specifikke kryptoalgoritmer og Cipher Suites-indstillinger på faste datadrev | 2.16.840.1.101.3.4.1.2; 2.16.840.1.101.3.4.1.42 | underordnet af politikken Konfigurer brugen af hardwarebaseret kryptering til faste datadrev. Krypteringsalgoritmer er specificeret af objektidentifikatorer (OID) og er adskilt af kommaer. Eksempel på OID'er til krypteringscifre:

|

| Globale indstillinger | ||

| Standardmappeplacering for at gemme gendannelsesadgangskode | (Tom) | Når den er angivet, skal du angive den sti, der bruges som standardmappeplacering, når brugeren vælger at gemme genoprettelsesadgangskoden i en mappe. En fuldt kvalificeret sti eller medtag målcomputerens miljøvariabler i stien kan udnyttes. Hvis stien ikke er gyldig, viser guiden BitLocker-installation computerens mappevisning på øverste niveau. |

| Krypteringsmetode og krypteringsstyrke | AES256 med diffusor |

Bemærk: Denne politik gælder ikke for krypterede drev. Krypterede drev bruger deres egen algoritme, som drevet indstiller under partitionering.

|

| Aktivér entydige organisations-id'er | Disabled | Overordnet til de næste to politikker. Når indstillingen er aktiveret, bruges til konfiguration af identifikationsfeltet på BitLocker-beskyttede drev og eventuelle tilladte identifikationsfelter, som din organisation bruger. Disse identifikatorer gemmes som identifikationsfeltet og det tilladte identifikationsfelt. Med identifikationsfeltet kan du knytte et entydigt organisations-id til BitLocker-beskyttede drev. Dette id føjes automatisk til nye BitLocker-beskyttede drev, og det kan opdateres på eksisterende BitLocker-beskyttede drev ved hjælp af kommandolinjeværktøjet Manage-bde. Der kræves et identifikationsfelt for at administrere certifikatbaserede datagendannelsesagenter på BitLocker-beskyttede drev og for potentielle opdateringer til BitLocker To Go-læseren. BitLocker administrerer og opdaterer kun agenter til genoprettelse af data, når identifikationsfeltet på drevet svarer til den værdi, der er konfigureret i identifikationsfeltet. På samme måde opdaterer BitLocker kun BitLocker To Go-læseren, når identifikationsfeltet på drevet svarer til den værdi, der er konfigureret til identifikationsfeltet.

Bemærk: Aktivér entydige organisations-id'er kan bruges sammen med politikindstillingen Afvis skriveadgang til flytbare drev, der ikke er beskyttet af BitLocker , til at hjælpe med at kontrollere brugen af flytbare drev i din organisation.

|

| Angive entydige organisations-id'er | (Tom) | Underordnet politik Aktivér entydige organisations-id'er. Dette er en alfanumerisk værdi, der angiver et unikt id for dine enheder for at sikre, at din virksomhed administrerer dem. Dette id føjes automatisk til nye BitLocker-beskyttede drev, og det kan opdateres på eksisterende BitLocker-beskyttede drev ved hjælp af kommandolinjeværktøjet Manage-bde. |

| Angiv tilladte entydige organisations-id'er | (Tom) | Underordnet politik Aktivér entydige organisations-id'er. Dette er en alfanumerisk værdi, der angiver et unikt id for dine enheder for at sikre, at din virksomhed administrerer dem. Dette id føjes automatisk til nye BitLocker-beskyttede drev, og det kan opdateres på eksisterende BitLocker-beskyttede drev ved hjælp af kommandolinjeværktøjet Manage-bde.

Bemærk: Det anbefales, at politikken Angiv tilladte organisationsentydige id'er og Angiv organisationsentydige identifikatorer stemmer overens for at undgå problemer under genoprettelse.

|

| Undgå hukommelsesoverskrivning ved genstart | Disabled | Når indstillingen er deaktiveret, slettes BitLocker-hemmeligheder fra hukommelsen. Når funktionen er aktiveret, forbliver BitLocker-hemmeligheder i hukommelsen, hvilket kan forbedre ydeevnen, selvom BitLocker-hemmelighederne udsættes for yderligere risiko. |

| Aktivér smartcard-certifikat-id | Disabled | Når indstillingen Objekt-id er aktiveret, skal det objekt-id, der er angivet i indstillingen Objekt-id for et certifikat, matche objekt-id'et i politik-chipkortcertifikatidentifikatoren. |

| Id for smartcard-certifikat | 1.3.6.1.4.1.311.67.1.1 | Objektidentifikatoren er angivet i EKU'en (Enhanced Key Usage) for et certifikat. BitLocker kan identificere, hvilke certifikater der kan bruges til at godkende et brugercertifikat på et BitLocker-beskyttet drev, ved at matche objekt-id'et i certifikatet med objekt-id'et i denne politikindstilling. Standardobjektidentifikatoren er 1.3.6.1.4.1.311.67.1.1. |

| Indstillinger for operativsystemlydstyrke | ||

| Tillad udvidede pinkoder til opstart. | Disabled | Udvidede startpinkoder tillader brug af tegn (herunder store og små bogstaver, symboler, tal og mellemrum).

Bemærk: Ikke alle computere understøtter udvidede PIN-tegn i preboot-miljøet.

|

| Antal tegn, der kræves i pinkode | 6 | Angiver det mindste antal tegn, der kræves til pre-boot-miljøet

Bemærk: Minimumslængden for BitLocker-pinkoden blev øget til seks tegn, begyndende med Windows 10, version 1703.

|

| Tillad netværksoplåsning ved opstart på operativsystemdrev | Disabled | Denne politik styrer en del af funktionsmåden for funktionen Netværksoplåsning i BitLocker. Denne politik er nødvendig for at aktivere BitLocker-netværkslåsning på et netværk, fordi den giver klienter, der kører BitLocker, mulighed for at oprette den nødvendige netværksnøglebeskytter under kryptering. Du kan finde flere oplysninger om aktivering af Netværksoplåsning under https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bitlocker-how-to-enable-network-unlock  . . |

| Tillad SecureBoot på operativsystemdrev | Aktiveret | Styrer, hvordan BitLocker-aktiverede computerenheder håndteres med funktionen Sikker start. Aktivering af denne funktion gennemtvinger Secure Boot-validering under startprocessen og verificerer BCD-indstillingerne (Boot Configuration Data) i henhold til politikken for sikker start. |

| Tillad ikke standardbrugere at ændre pinkoden på operativsystemdrev | Disabled | Du kan bruge denne politikindstilling til at konfigurere, om standardbrugere må ændre den pinkode eller adgangskode, der bruges til at beskytte operativsystemets drev. Når indstillingen er aktiveret, kan brugere, der ikke har lokale administratorrettigheder, ikke ændre pinkoden på slutpunktet. Når indstillingen er deaktiveret, kan alle brugere på et slutpunkt ændre pinkoden til opstart. |

| Aktiver brug af pre-boot-tastaturinput på skifer | Aktiveret | Når indstillingen er aktiveret, kan brugerne aktivere godkendelsesindstillinger, der kræver brugerinput fra preboot-miljøet, selvom platformen indikerer en mangel på preboot-inputfunktion. |

| Nulstil platformvalideringsdata efter gendannelse | Aktiveret | Når indstillingen er aktiveret, opdateres platformvalideringsdata, når Windows startes efter en BitLocker-genoprettelse. Når indstillingen er deaktiveret, opdateres platformens valideringsdata ikke efter en BitLocker-genoprettelse. Dette kan medføre gendannelser efter hver opstart, hvis platformens basiskonfiguration er ændret. |

| Vælg, hvordan BitLocker-beskyttede operativsystemdrev kan gendannes | Disabled | Overordnet til de næste syv politikker. Når indstillingen er aktiveret, kan der konfigureres yderligere genoprettelsesindstillinger. Når indstillingen er deaktiveret, er gendannelse kun tilgængelig via Dell Security Management Server eller Dell Security Management Server Virtual. |

| Tillad Data Recovery Agent til beskyttede operativsystemdrev | Aktiveret | Underordnet for politikken Vælg, hvordan BitLocker-beskyttede operativsystemdrev kan gendannes. Afkrydsningsfeltet Tillad Data Recovery Agent bruges til at angive, om en Data Recovery Agent kan bruges sammen med BitLocker-beskyttede operativsystemdrev. Før en datagenoprettelsesagent kan bruges, skal den tilføjes fra Public Key Policies, som findes i gruppepolitikadministrationskonsollen (GPMC) eller i editoren for lokal gruppepolitik. Du kan finde flere oplysninger om, hvordan en Data Recovery Agent kan bruges til at gendanne en BitLocker-beskyttet enhed, under: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| Konfigurer brugerlager af BitLocker 48-cifret genoprettelsesadgangskode | Allow (Tillad) | Underordnet for politikken Vælg, hvordan BitLocker-beskyttede operativsystemdrev kan gendannes. Når indstillingen er Påkrævet, tvinges BitLocker-genoprettelsesoplysninger til at blive genereret og gjort tilgængelige for enhedsadministratorer. Når indstillingen er angivet til Tillad, genereres BitLocker-genoprettelsesoplysninger automatisk og er tilgængelige for enhedsadministratorer. Når indstillingen er angivet til Tillad ikke, oprettes der ikke BitLocker-genoprettelsesoplysninger.

Bemærk: Når indstillingen er angivet til Tillad ikke, er det muligvis ikke muligt at gendanne en BitLocker-beskyttet computer.

|

| Konfigurer brugerstorage af BitLocker 256-bit genoprettelsesnøgle | Allow (Tillad) | Underordnet for politikken Vælg, hvordan BitLocker-beskyttede operativsystemdrev kan gendannes. Når indstillingen er Påkrævet, tvinges BitLocker-genoprettelsesoplysninger til at blive genereret og gjort tilgængelige for enhedsadministratorer. Når indstillingen er angivet til Tillad, genereres BitLocker-genoprettelsesoplysninger automatisk og er tilgængelige for enhedsadministratorer. Når indstillingen er angivet til Tillad ikke, oprettes der ikke BitLocker-genoprettelsesoplysninger.

Bemærk: Når indstillingen er angivet til Tillad ikke, er det muligvis ikke muligt at gendanne en BitLocker-beskyttet computer.

|

| Udelad genoprettelsesindstillinger fra guiden BitLocker-installation | Disabled | Underordnet for politikken Vælg, hvordan BitLocker-beskyttede operativsystemdrev kan gendannes. Vælg Udelad genoprettelsesindstillinger i BitLocker-installationsguiden for at forhindre brugere i at angive genoprettelsesindstillinger, når de aktiverer BitLocker på et drev. Når indstillingen er aktiveret, bestemmer politikindstillingen indstillingerne for BitLocker-genoprettelse af drevet. |

| Gem oplysninger om BitLocker-genoprettelse i AD DS for operativsystemdrev | Aktiveret | Underordnet for politikken Vælg, hvordan BitLocker-beskyttede operativsystemdrev kan gendannes. Overordnet til de næste to politikker: Gem oplysninger om BitLocker-genoprettelse i Active Directory-domænetjenester, vælg, hvilke BitLocker-genoprettelsesoplysninger der skal gemmes i Active Directory-domænetjenester (AD DS). |

| BitLocker-genoprettelsesoplysninger, der skal gemmes i AD DS (kun Windows Server 2008) | Gendannelsesadgangskode og nøglepakker | Underordnet af politikken Vælg, hvordan BitLocker-beskyttede operativsystemdrev kan gendannes , og gem BitLocker-genoprettelsesoplysninger i AD DS for operativsystemdatadrev. Genoprettelsesadgangskode og nøglepakker, BitLocker-genoprettelsesadgangskoden og nøglepakken gemmes i AD DS. Lagring af nøglepakken understøtter gendannelse af data fra et drev, der er fysisk beskadiget. Hvis du vælger Kun gendannelsesadgangskode, er det kun genoprettelsesadgangskoden, der gemmes i AD DS. |

| Aktivér ikke BitLocker, før genoprettelsesoplysninger er gemt i AD DS for operativsystemdrev | Disabled | Underordnet af politikken Vælg, hvordan BitLocker-beskyttede operativsystemdrev kan gendannes , og gem BitLocker-genoprettelsesoplysninger i AD DS for operativsystemdatadrev. Markér afkrydsningsfeltet Aktivér ikke BitLocker, før genoprettelsesoplysninger er gemt i AD DS for operativsystemdrev , hvis du vil forhindre brugere i at aktivere BitLocker, medmindre computeren er tilsluttet domænet, og sikkerhedskopieringen af BitLocker-genoprettelsesoplysninger til AD DS lykkes. |

| Konfigurer brugen af hardwarebaseret kryptering til operativsystemdrev | Aktiveret | Overordnet til de næste fire politikker. Denne politik styrer, hvordan BitLocker reagerer på computere, der er udstyret med krypterede drev, når de bruges som dataenheder. Brug af hardwarebaseret kryptering kan forbedre ydeevnen for drevhandlinger, der involverer hyppig læsning eller skrivning af data til drevet.

Bemærk: Politikindstillingen Vælg drevkrypteringsmetode og krypteringsstyrke gælder ikke for hardwarebaseret kryptering.

Hvis du har aktiveret denne politik på drev med ældre firmware, kan det også afsløre forskellige CVE er, som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/  |

| Brug hardwarebaseret kryptering til operativsystemdrev | Aktiveret | Underordnet i politikken Konfigurer brugen af hardwarebaseret kryptering til operativsystemets datadrev. Denne politik styrer, hvordan BitLocker reagerer på computere, der er udstyret med krypterede drev, når de bruges som dataenheder. Brug af hardwarebaseret kryptering kan forbedre ydeevnen for drevhandlinger, der involverer hyppig læsning eller skrivning af data til drevet.

Bemærk: Politikindstillingen Vælg drevkrypteringsmetode og krypteringsstyrke gælder ikke for hardwarebaseret kryptering.

Hvis du har aktiveret denne politik på drev med ældre firmware, kan det også afsløre forskellige CVE er, som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/  |

| Brug BitLocker-softwarebaseret kryptering på operativsystemdrev, når hardwarekryptering ikke er tilgængelig | Aktiveret | Underordnet i politikken Konfigurer brugen af hardwarebaseret kryptering til operativsystemets datadrev. Denne politik styrer, hvordan BitLocker reagerer på computere, der er udstyret med krypterede drev, når de bruges som dataenheder. Brug af hardwarebaseret kryptering kan forbedre ydeevnen for drevhandlinger, der involverer hyppig læsning eller skrivning af data til drevet.

Bemærk: Politikindstillingen Vælg drevkrypteringsmetode og krypteringsstyrke gælder ikke for hardwarebaseret kryptering.

Hvis du har aktiveret denne politik på drev med ældre firmware, kan det også afsløre forskellige CVE er, som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/  |

| Begræns kryptoalgoritmer og krypteringspakker, der er tilladt for hardwarebaseret kryptering på operativsystemdrev | Disabled | Underordnet i politikken Konfigurer brugen af hardwarebaseret kryptering til operativsystemets datadrev. Med indstillingen Begræns krypteringsalgoritmer og krypteringspakker, der er tilladt for hardwarebaseret kryptering, kan du begrænse de krypteringsalgoritmer, som BitLocker kan bruge med hardwarekryptering. Hvis den algoritme, der er indstillet for drevet, ikke er tilgængelig, deaktiverer BitLocker brugen af hardwarebaseret kryptering. |

| Konfigurer specifikke kryptoalgoritmer og Cipher Suites-indstillinger på operativsystemdrev | 2.16.840.1.101.3.4.1.2; 2.16.840.1.101.3.4.1.42 | Underordnet i politikken Konfigurer brugen af hardwarebaseret kryptering til operativsystemets datadrev. Krypteringsalgoritmer er specificeret af objektidentifikatorer (OID) og adskilt af kommaer Eksempler på OID'er til krypteringscifre:

|

| Krypteringstype for operativsystemdrev | Fuld kryptering | Denne politik styrer, om datadrevene bruger kryptering af kun brugt plads eller fuld kryptering. Der kræves kun brugt plads til virtuelle maskiner, som BitLocker beskytter. |

| Konfigurer brugen af adgangskoder for operativsystemdrev | Ikke konfigureret | Denne politik styrer, hvordan computere, der ikke er baseret på TPM, bruger adgangskodebeskyttelsen. Denne politik, der bruges sammen med politikken Konfigurer adgangskodekompleksitet for operativsystemdrev , giver administratorer mulighed for at kræve adgangskodelængde og -kompleksitet for brug af adgangskodebeskytteren. Adgangskoder skal som standard være på otte tegn. Når indstillingen er aktiveret, kan brugerne konfigurere en adgangskode, der opfylder de krav, du definerer. Når standardlængdebegrænsningen på otte tegn ikke er konfigureret eller deaktiveret, gælder den for adgangskoder til operativsystemets drev, og der foretages ingen kompleksitetskontrol.

Bemærk: Adgangskoder kan ikke bruges, hvis FIPS-overholdelse er aktiveret.

|

| Konfigurer adgangskodekompleksitet for operativsystemdrev | Behøve | Når indstillingen er Påkrævet, er en forbindelse til en domænecontroller nødvendig for at validere adgangskodens kompleksitet, når BitLocker er aktiveret. Når indstillingen er angivet til Tillad, forsøger man at oprette forbindelse til en domænecontroller for at validere, at kompleksiteten overholder de regler, der er angivet i politikken. Hvis der imidlertid ikke findes nogen domænecontrollere, accepteres adgangskoden uanset adgangskodens kompleksitet, og drevet krypteres ved at bruge adgangskoden som beskytter. Når indstillingen er indstillet til Tillad ikke, udføres der ingen validering af adgangskodekompleksiteten. |

| Minimumsadgangskodelængde for operativsystemdrev | 8 | Indstiller minimumslængden på adgangskoden for BitLocker-beskyttede drev

Bemærk: Indstillingerne gennemtvinges, når BitLocker tændes, ikke når et drev låses op. BitLocker gør det muligt at låse et drev op med en hvilken som helst af de beskyttere, der er tilgængelige på drevet.

|

| Kræv kun ASCII-adgangskoder for operativsystemdrev | Disabled | Når funktionen er aktiveret, er Unicode-tegn ikke tilladt i adgangskodeprompten for operativsystemdrev. Når deaktiveret, accepteres alle tegn. |

| Brug udvidet startkonfigurationsdataprofil | Ikke konfigureret (Ændring af denne politik til en anden værdi end 'Ikke konfigureret' kan medføre, at der opstår gendannelsesprompter, når Hyper-V-funktionen er aktiveret på Windows 10). | Overordnet til de næste to politikker. Denne politikindstilling bestemmer specifikke BCD-indstillinger (Boot Configuration Data), der skal bekræftes under platformvalideringen. En platformsvalidering bruger dataene i platformens valideringsprofil, som består af PCR-indekser (Platform Configuration Register), der spænder fra 0 til 23.

Bemærk: Når BitLocker bruger Sikker start til validering af dataintegritet for platform og startkonfiguration, ignoreres gruppepolitikindstillingen Brug udvidet startkonfigurationsdataprofil .

|

| Bekræft andre BCD-indstillinger | (Tom) | Underordnet anvendelse Enhanced Boot Configuration Data Profile. Du kan finde oplysninger om tilpasning af BCD-indstillinger under https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bcd-settings-and-bitlocker

Bemærk: Den indstilling, der styrer Boot Debugging (0x16000010), valideres altid, og den har ingen effekt, hvis den er på listen over medtagelser eller udelukkelser.

|

| Udeluk andre BCD-indstillinger | (Tom) | Underordnet anvendelse Enhanced Boot Configuration Data Profile. Du kan finde oplysninger om tilpasning af BCD-indstillinger under https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bcd-settings-and-bitlocker

Bemærk: Den indstilling, der styrer Boot Debugging (0x16000010), valideres altid, og den har ingen effekt, hvis den er på listen over medtagelser eller udelukkelser.

|

| Konfigurer TPM-platformens valideringsprofil | Disabled | Overordnet for Konfigurer specifikke TPM-platformsindstillinger. Når indstillingen er aktiveret, bestemmer denne politikindstilling, hvilke værdier TPM måler, når komponenterne ved tidlig start valideres, før et drev låses op på en computer, der kører Windows Vista, Windows Server 2008 eller Windows 7. |

| Konfigurer specifikke TPM-platformsindstillinger | Dell Technologies anbefaler, at du bruger Microsofts aktuelle standard-PCR'er, medmindre andet kræves | Underordnet til Konfigurer TPM-platformvalideringsprofil. En platformsvalideringsprofil består af PCR-indekser, der spænder fra 0 til 23. Standardplatformsvalideringsprofilen beskytter krypteringsnøglen mod ændringer af følgende:

|

| Konfigurer BIOS TPM-platformens valideringsprofil | Disabled | Overordnet for Konfigurer specifikke BIOS TPM-platformsindstillinger. Når indstillingen er aktiveret, bestemmer denne politikindstilling, hvilke værdier TPM måler, når den validerer tidlige startkomponenter, før den låser et operativsystemdrev op på en computer med en BIOS-konfiguration eller med UEFI-firmware, hvor CSM (Compatibility Support Module) er aktiveret. |

| Konfigurer specifikke BIOS TPM-platformsindstillinger | Dell Technologies anbefaler, at du bruger Microsofts aktuelle standard-PCR'er, medmindre andet kræves | Underordnet til Konfigurer TPM-platformvalideringsprofil. En platformsvalideringsprofil består af PCR-indekser, der spænder fra 0 til 23. Standardplatformsvalideringsprofilen beskytter krypteringsnøglen mod ændringer af følgende:

|

| Konfigurer UEFI TPM-platformens valideringsprofil | Disabled | Overordnet for Konfigurer specifikke UEFI TPM-platformsindstillinger. Når indstillingen er aktiveret, bestemmer denne politikindstilling, hvilke værdier TPM måler, når den validerer tidlige startkomponenter, før et operativsystemdrev låses op på en computer med indbyggede UEFI-firmwarekonfigurationer. |

| Konfigurer specifikke UEFI TPM-platformsindstillinger | Dell Technologies anbefaler, at du bruger Microsofts aktuelle standard-PCR'er, medmindre andet kræves | Underordnet til Konfigurer TPM-platformvalideringsprofil. En platformsvalideringsprofil består af PCR-indekser, der spænder fra 0 til 23. Standardplatformsvalideringsprofilen beskytter krypteringsnøglen mod ændringer af følgende:

|

| Indstillinger for flytbart lager | ||

| Tillad bruger at anvende BitLocker-beskyttelse på flytbare drev | Aktiveret | Når indstillingen er aktiveret, kan brugeren aktivere BitLocker for at beskytte flytbare drev. Når indstillingen er deaktiveret, styrer politikken Krypter flytbare drev , hvornår BitLocker beskytter flytbare drev. |

| Tillad bruger at suspendere og dekryptere BitLocker-beskyttelse på flytbare datadrev | Aktiveret | Når indstillingen er aktiveret, kan brugeren fjerne BitLocker fra drevet eller afbryde krypteringen, mens der udføres vedligeholdelse. Når indstillingen er deaktiveret, styrer politikken Krypter flytbare drev , hvornår BitLocker beskytter flytbare drev. |

| Konfigurer brugen af chipkort på flytbare datadrev | Forbyde | Når indstillingen er angivet til Påkrævet, er dette den eneste mulighed for slutbrugere. Slutbrugeren får ingen prompt på et slutpunkt. Når indstillingen er indstillet til Tillad, skal du aktivere denne indstilling som en valgbar valgmulighed for slutbrugeren. Når flere elementer er indstillet til "Tillad", får slutbrugeren vist et valgfelt, hvor vedkommende kan foretage sit valg. Når indstillingen er indstillet til Tillad ikke, er den ikke tilgængelig og kan hverken vælges i Dell Encryption-brugergrænsefladen eller i Windows-indstillingerne. |

| Afvis skriveadgang til flytbare drev, der ikke er beskyttet af BitLocker | Disabled | Denne politikindstilling bruges til at kræve, at flytbare drev krypteres, før der gives skriveadgang, og til at styre, om BitLocker-beskyttede flytbare drev, der er konfigureret i en anden organisation, kan åbnes med skriveadgang. Når indstillingen er aktiveret, tillader enheder, der ikke er beskyttet af BitLocker, ikke, at der skrives data til disken, selvom data kan læses. Når indstillingen er deaktiveret, gør enheder, der ikke er beskyttet mod BitLocker, det muligt at læse og skrive data. |

| Tillad adgang til BitLocker-beskyttede flytbare datadrev fra tidligere versioner af Windows | Aktiveret | Når indstillingen er aktiveret, kan datadrev, der er formateret med FAT-filsystemet, låses op på computere, der kører Windows Server 2008, Windows Vista, Windows XP med SP3 eller Windows XP med SP2, og deres indhold kan vises. Disse operativsystemer har skrivebeskyttet adgang til BitLocker-beskyttede drev. Når indstillingen er deaktiveret, kan datadrev, der er formateret med FAT-filsystemet, ikke låses op på computere, der kører tidligere versioner af Windows. |

| Installer ikke BitLocker to Go-læser på FAT-formaterede flytbare drev | Disabled | Når denne indstilling er valgt, forhindrer dette, at BitLocker To Go-læseren installeres, hvilket forhindrer brugere med enheder, der kører ældre versioner af Windows, i at få adgang til BitLocker-beskyttede drev. |

| Konfigurer brugen af adgangskoder til flytbare datadrev | Allow (Tillad) | Når indstillingen er angivet til Påkrævet, er dette den eneste mulighed for slutbrugere. Slutbrugeren får ingen prompt på et slutpunkt. Når indstillingen er indstillet til Tillad, skal du aktivere denne indstilling som en valgbar valgmulighed for slutbrugeren. Når flere elementer er indstillet til "Tillad", får slutbrugeren vist et valgfelt, hvor vedkommende kan foretage sit valg. Når indstillingen er indstillet til Tillad ikke, er den ikke tilgængelig og kan hverken vælges i Dell Encryption-brugergrænsefladen eller i Windows-indstillingerne. |

| Konfigurer adgangskodekompleksitet for flytbare datadrev | Behøve | Når indstillingen er Påkrævet, er en forbindelse til en domænecontroller nødvendig for at validere adgangskodens kompleksitet, når BitLocker er aktiveret. Når indstillingen er angivet til Tillad, forsøger man at oprette forbindelse til en domænecontroller for at validere, at kompleksiteten overholder de regler, der er angivet i politikken. Hvis der imidlertid ikke findes nogen domænecontrollere, accepteres adgangskoden uanset adgangskodens kompleksitet, og drevet krypteres ved at bruge adgangskoden som beskytter. Når indstillingen er indstillet til Tillad ikke, udføres der ingen validering af adgangskodekompleksiteten. |

| Minimumsadgangskodelængde for flytbare datadrev | 8 | Angiver minimumlængden for adgangskoder til BitLocker-beskyttede diskenheder (denne indstilling kræver, at Konfigurer brug af adgangskoder til flytbare datadrev er indstillet til enten Kræv eller Tillad) |

| Krypteringstype for flytbare datadrev | Fuld kryptering | Denne politik styrer, om datadrev bruger kryptering af kun brugt plads eller fuld kryptering. Der kræves kun brugt plads til virtuelle maskiner, som BitLocker beskytter. |

| Vælg, hvordan BitLocker-beskyttede flytbare drev kan gendannes | Disabled | Overordnet til de næste syv politikker. Når indstillingen er aktiveret, kan der konfigureres yderligere genoprettelsesindstillinger. Når indstillingen er deaktiveret, er gendannelse kun tilgængelig via Dell Security Management Server eller Dell Security Management Server Virtual. |

| Tillad Data Recovery Agent til beskyttede flytbare datadrev | Aktiveret | Underordnet til politikken Vælg, hvordan BitLocker-beskyttede flytbare drev kan gendannes. Afkrydsningsfeltet Tillad Data Recovery Agent bruges til at angive, om en Data Recovery Agent kan bruges sammen med BitLocker-beskyttede drev. Før en datagenoprettelsesagent kan bruges, skal den tilføjes fra Public Key Policies, som findes i gruppepolitikadministrationskonsollen (GPMC) eller i editoren for lokal gruppepolitik. Du kan finde flere oplysninger om, hvordan en Data Recovery Agent kan bruges til at gendanne en BitLocker-beskyttet enhed, under: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| Konfigurer brugerlager af BitLocker 48-cifret genoprettelsesadgangskode | Allow (Tillad) | Underordnet til politikken Vælg, hvordan BitLocker-beskyttede flytbare drev kan gendannes. Når indstillingen er Påkrævet, tvinges BitLocker-genoprettelsesoplysninger til at blive genereret og gjort tilgængelige for enhedsadministratorer. Når indstillingen er angivet til Tillad, genereres BitLocker-genoprettelsesoplysninger automatisk og er tilgængelige for enhedsadministratorer. Når indstillingen er angivet til Tillad ikke, oprettes der ikke BitLocker-genoprettelsesoplysninger.

Bemærk: Når indstillingen er angivet til Tillad ikke, er det muligvis ikke muligt at gendanne et BitLocker-beskyttet drev.

|

| Konfigurer brugerstorage af BitLocker 256-bit genoprettelsesnøgle | Allow (Tillad) | Underordnet til politikken Vælg, hvordan BitLocker-beskyttede flytbare drev kan gendannes. Når indstillingen er Påkrævet, tvinges BitLocker-genoprettelsesoplysninger til at blive genereret og gjort tilgængelige for enhedsadministratorer. Når indstillingen er angivet til Tillad, genereres BitLocker-genoprettelsesoplysninger automatisk og er tilgængelige for enhedsadministratorer. Når indstillingen er angivet til Tillad ikke, oprettes der ikke BitLocker-genoprettelsesoplysninger.

Bemærk: Når indstillingen er angivet til Tillad ikke, er det muligvis ikke muligt at gendanne et BitLocker-beskyttet drev.

|

| Udelad genoprettelsesindstillinger fra guiden BitLocker-installation for flytbare medier | Disabled | Underordnet til politikken Vælg, hvordan BitLocker-beskyttede flytbare drev kan gendannes. Vælg Udelad genoprettelsesindstillinger i BitLocker-installationsguiden for at forhindre brugere i at angive genoprettelsesindstillinger, når de aktiverer BitLocker på et drev. Når indstillingen er aktiveret, bestemmer politikindstillingen indstillingerne for BitLocker-genoprettelse af drevet. |

| Gem BitLocker-genoprettelsesoplysninger i AD DS for flytbare datadrev | Aktiveret | Underordnet til politikken Vælg, hvordan BitLocker-beskyttede flytbare drev kan gendannes. Overordnet til de næste to politikker. Gem oplysninger om BitLocker-genoprettelse i Active Directory-domænetjenester, vælg, hvilke BitLocker-genoprettelsesoplysninger der skal gemmes i Active Directory-domænetjenester (AD DS). |

| BitLocker-genoprettelsesoplysninger, der skal gemmes i AD DS for flytbare datadrev | Genoprettelsesadgangskoder og nøglepakker | Underordnet af politikken Vælg, hvordan BitLocker-beskyttede flytbare drev kan gendannes , og gem BitLocker-genoprettelsesoplysninger i AD DS for flytbare datadrev. Genoprettelsesadgangskode og nøglepakker, BitLocker-genoprettelsesadgangskoden og nøglepakken gemmes i AD DS. Lagring af nøglepakken understøtter gendannelse af data fra et drev, der er fysisk beskadiget. Hvis du vælger Kun gendannelsesadgangskode, er det kun genoprettelsesadgangskoden, der gemmes i AD DS. |

| Aktivér ikke BitLocker, før genoprettelsesoplysninger er gemt i AD DS for flytbare datadrev | Disabled | Underordnet af politikken Vælg, hvordan BitLocker-beskyttede flytbare drev kan gendannes , og gem BitLocker-genoprettelsesoplysninger i AD DS for flytbare datadrev. Markér afkrydsningsfeltet Aktivér ikke BitLocker, før genoprettelsesoplysninger er gemt i AD DS for flytbare drev , hvis du vil forhindre brugere i at aktivere BitLocker, medmindre computeren er tilsluttet domænet, og sikkerhedskopieringen af BitLocker-genoprettelsesoplysninger til AD DS lykkes. |

| Konfigurer brugen af hardwarebaseret kryptering til flytbare datadrev | Aktiveret | Overordnet til de næste fire politikker. Denne politik styrer, hvordan BitLocker reagerer på computere, der er udstyret med krypterede drev, når de bruges som dataenheder. Brug af hardwarebaseret kryptering kan forbedre ydeevnen for drevhandlinger, der involverer hyppig læsning eller skrivning af data til drevet.

Bemærk: Politikindstillingen Vælg drevkrypteringsmetode og krypteringsstyrke gælder ikke for hardwarebaseret kryptering. Hvis du har aktiveret denne politik på drev med ældre firmware, kan det også afsløre forskellige CVE er, som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/

|

| Brug hardwarebaseret kryptering til flytbare datadrev | Aktiveret | Underordnet af politikken Konfigurer brugen af hardwarebaseret kryptering til flytbare datadrev. Denne politik styrer, hvordan BitLocker reagerer på computere, der er udstyret med krypterede drev, når de bruges som dataenheder. Brug af hardwarebaseret kryptering kan forbedre ydeevnen for drevhandlinger, der involverer hyppig læsning eller skrivning af data til drevet.

Bemærk: Politikindstillingen Vælg drevkrypteringsmetode og krypteringsstyrke gælder ikke for hardwarebaseret kryptering. Hvis du har aktiveret denne politik på drev med ældre firmware, kan det også afsløre forskellige CVE er, som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/

|

| Brug BitLocker-softwarebaseret kryptering på flytbare datadrev, når hardwarekryptering ikke er tilgængelig | Aktiveret | Underordnet af politikken Konfigurer brugen af hardwarebaseret kryptering til flytbare datadrev. Denne politik styrer, hvordan BitLocker reagerer på computere, der er udstyret med krypterede drev, når de bruges som dataenheder. Brug af hardwarebaseret kryptering kan forbedre ydeevnen for drevhandlinger, der involverer hyppig læsning eller skrivning af data til drevet.

Bemærk: Politikindstillingen Vælg drevkrypteringsmetode og krypteringsstyrke gælder ikke for hardwarebaseret kryptering. Hvis du har aktiveret denne politik på drev med ældre firmware, kan det også afsløre forskellige CVE er, som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/

|

| Begræns kryptoalgoritmer og krypteringspakker, der er tilladt for hardwarebaseret kryptering på flytbare data | Disabled | Underordnet af politikken Konfigurer brugen af hardwarebaseret kryptering til flytbare datadrev. Med indstillingen Begræns krypteringsalgoritmer og krypteringspakker, der er tilladt for hardwarebaseret kryptering, kan du begrænse de krypteringsalgoritmer, som BitLocker kan bruge med hardwarekryptering. Hvis den algoritme, der er indstillet for drevet, ikke er tilgængelig, deaktiverer BitLocker brugen af hardwarebaseret kryptering. |

| Konfigurer specifikke kryptoalgoritmer og Cipher Suites-indstillinger på flytbare datadrev | 2.16.840.1.101.3.4.1.2; 2.16.840.1.101.3.4.1.42 | Underordnet af politikken Konfigurer brugen af hardwarebaseret kryptering til flytbare datadrev. Krypteringsalgoritmer er specificeret af objektidentifikatorer (OID) og adskilt af kommaer. Eksempel på OID'er til krypteringscifre:

|

Bemærk: Du kan finde flere oplysninger om disse politikker i Microsofts BitLocker-politikvejledning KB https://technet.microsoft.com/en-us/library/ee706521(v=ws.10).aspx

.

.

.

.

For at kontakte support kan du bruge internationale supporttelefonnumre til Dell Data Security.

Gå til TechDirect for at oprette en anmodning om teknisk support online.

Hvis du vil have yderligere indsigt og ressourcer, skal du tilmelde dig Dell Security Community-forummet.

Affected Products

Dell EncryptionArticle Properties

Article Number: 000125922

Article Type: How To

Last Modified: 06 Sept 2024

Version: 8

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.