Dellin suosittelemat käytännöt Dell Encryption Enterprisen BitLocker Managerille

Summary: Dell Encryption Enterprise BitLocker Manager (aiemmin Dell Data Protection | BitLocker Manager) tarjoaa suojauksen ja suojauksen hyödyntämällä Microsoftin integroitua täyden aseman salausprotokollaa, josta käytetään yleisesti nimitystä BitLocker. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Tuotteet, joita asia koskee:

- Dell Encryption Enterprise BitLocker Manager

- Dell-tietosuoja | BitLocker-hallinta

Ne tarjoavat täyden aseman salausmekanismin ja useita skenaarioita käyttöjärjestelmän suojaamiseksi sekä käynnistyssyklin suojaamiseksi hyökkäyksiltä.

Dell tarjoaa yhden näytön BitLockerilla suojattujen laitteiden hallintaan sekä laajan mahdollisuuden raportoida näiden laitteiden suojauksesta.

Huomautus: Voit tarkastella ympäristön suojauksen nykyistä tilaa Dell Encryptionin (aiemmin Dell Data Protection | Salaus) konsoli.

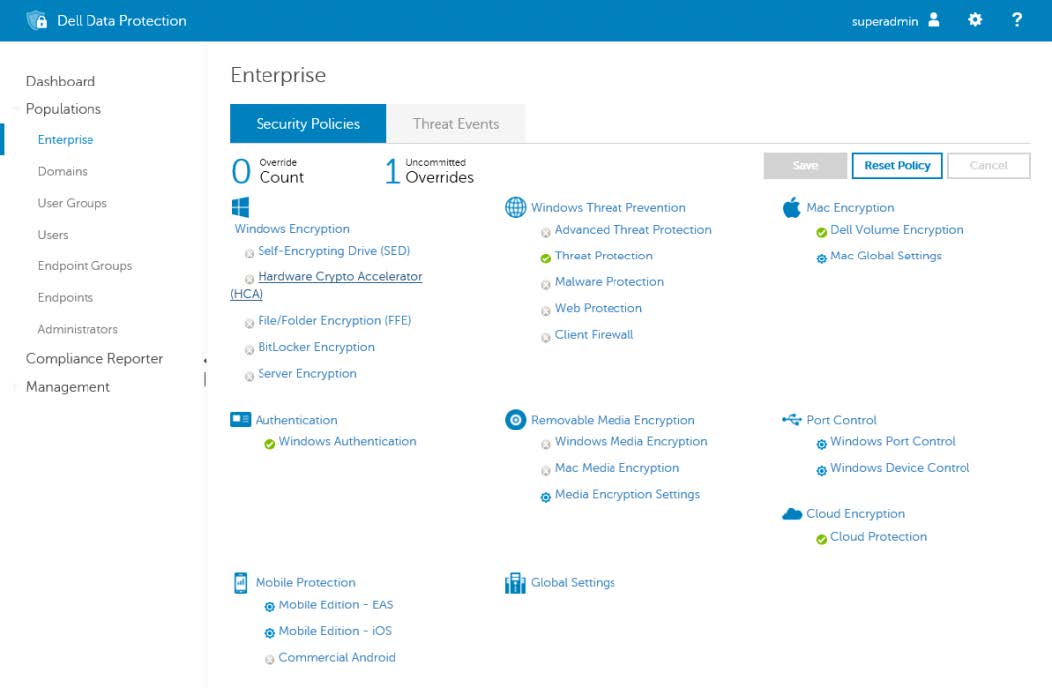

Suosittelemme BitLocker-salauskäytännön määrittämiseksi seuraavaa:

- Siirry kohtaan Enterprise.

- Valitse BitLocker-salaus.

- Voit näyttää kaikki asetukset valitsemalla Näytä lisäasetukset.

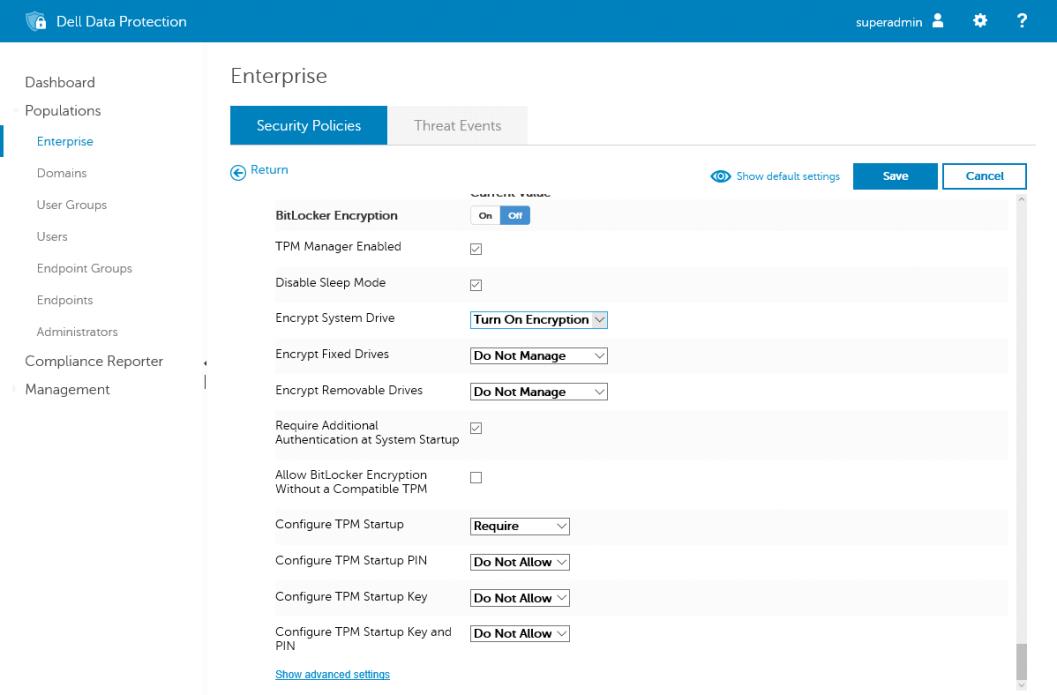

Ehdotetut asetukset ovat alla:

Huomautus: Tämä artikkeli on päivitetty viimeksi marraskuussa 2019. Käytännöt koskevat Dell Security Management Server v10.2.9 -versiota.

| Käytäntö | Dellin suosittelema asetus | Käytännön selitys |

|---|---|---|

| BitLocker-salaus | Palaa | Ottaa BitLocker Manager -laajennuksen käyttöön ja poistaa sen käytöstä (laajennusta tarvitaan, jotta kaikki Dell BitLocker Manager -käytännöt voidaan ottaa asianmukaisesti käyttöön) |

| TPM Manager käytössä | Palaa | Ottaa TPM-hallintalaajennuksen käyttöön ja poistaa sen käytöstä (tämä laajennus aktivoi TPM:n, jos se on käytössä, mutta sitä ei ole aktivoitu oikein) |

| Poista lepotila käytöstä | Ei pala | Kun tämä asetus on käytössä, laite ei saa siirtyä lepotilaan salauksen aikana. |

| Salaa järjestelmäasema | Ota salaus käyttöön | Kun asetuksena on Do Not Manage, laitteiden paikalliset järjestelmänvalvojat voivat muuttaa BitLockeria. Salauksen ottaminen käyttöön pakottaa taltion salauksen, eivätkä paikalliset järjestelmänvalvojat voi muokata sitä. Salauksen poistaminen käytöstä pakottaa taltion salauksen purkamisen, eivätkä paikalliset järjestelmänvalvojat voi muokata sitä. |

| Salaa kiinteät asemat | Älä hallitse | Kun asetuksena on Do Not Manage, laitteiden paikalliset järjestelmänvalvojat voivat muuttaa BitLockeria. Salauksen ottaminen käyttöön pakottaa taltion salauksen, eivätkä paikalliset järjestelmänvalvojat voi muokata sitä. Salauksen poistaminen käytöstä pakottaa taltion salauksen purkamisen, eivätkä paikalliset järjestelmänvalvojat voi muokata sitä. |

| Salaa siirrettävät asemat | Älä hallitse | Kun asetuksena on Do Not Manage, laitteiden paikalliset järjestelmänvalvojat voivat muuttaa BitLockeria. Salauksen ottaminen käyttöön pakottaa taltion salauksen, eivätkä paikalliset järjestelmänvalvojat voi muokata sitä. Salauksen poistaminen käytöstä pakottaa taltion salauksen purkamisen, eivätkä paikalliset järjestelmänvalvojat voi muokata sitä. |

| Edellytä muuta todennusta järjestelmän käynnistyessä. | Käytössä | Tämä ominaisuus ottaa käyttöön seuraavat viisi käytäntöä ja mahdollistaa määritettyjen suojausten käyttöönoton hallituissa päätepisteissä. |

| Salli BitLocker-salaus ilman yhteensopivaa TPM-turvapiiriä. | Käytössä | Kun asetus on käytössä, varmistaa, että vanhempia TPM-malleja tuetaan, ja mahdollistaa BitLocker-avainten escrow-escrow-suojauksen USB:ksi laitteissa, joissa ei ole TPM-turvapiiriä. |

| TPM-käynnistyksen määritys | Pakollinen | Kun asetuksena on Pakollinen, tämä on loppukäyttäjien ainoa vaihtoehto. Päätepisteen loppukäyttäjälle ei näytetä kehotetta. Kun asetuksena on Salli, ota tämä asetus käyttöön loppukäyttäjän valittavissa olevana asetuksena. Kun Allow-asetuksena on useita kohteita, loppukäyttäjälle annetaan valintaruutu, jonka kautta hän voi tehdä valintansa. Kun asetuksena on Älä salli, tämä asetus ei ole käytettävissä eikä sitä voi valita Dell Encryption -käyttöliittymässä eikä Windowsin asetuksissa. |

| TPM-käynnistyskoodin määrittäminen | Älä salli | Kun asetuksena on Pakollinen, tämä on loppukäyttäjien ainoa vaihtoehto. Päätepisteen loppukäyttäjälle ei näytetä kehotetta. Kun asetuksena on Salli, ota tämä asetus käyttöön loppukäyttäjän valittavissa olevana asetuksena. Kun Allow-asetuksena on useita kohteita, loppukäyttäjälle annetaan valintaruutu, jonka kautta hän voi tehdä valintansa. Kun asetuksena on Älä salli, tämä asetus ei ole käytettävissä eikä sitä voi valita Dell Encryption -käyttöliittymässä eikä Windowsin asetuksissa. |

| TPM-käynnistysavaimen määrittäminen | Älä salli | Kun asetuksena on Pakollinen, tämä on loppukäyttäjien ainoa vaihtoehto. Päätepisteen loppukäyttäjälle ei näytetä kehotetta. Kun asetuksena on Salli, ota tämä asetus käyttöön loppukäyttäjän valittavissa olevana asetuksena. Kun Allow-asetuksena on useita kohteita, loppukäyttäjälle annetaan valintaruutu, jonka kautta hän voi tehdä valintansa. Kun asetuksena on Älä salli, tämä asetus ei ole käytettävissä eikä sitä voi valita Dell Encryption -käyttöliittymässä eikä Windowsin asetuksissa. |

| TPM-käynnistysavaimen ja PIN-koodin määrittäminen | Älä salli | Kun asetuksena on Pakollinen, tämä on loppukäyttäjien ainoa vaihtoehto. Päätepisteen loppukäyttäjälle ei näytetä kehotetta. Kun asetuksena on Salli, ota tämä asetus käyttöön loppukäyttäjän valittavissa olevana asetuksena. Kun Allow-asetuksena on useita kohteita, loppukäyttäjälle annetaan valintaruutu, jonka kautta hän voi tehdä valintansa. Kun asetuksena on Älä salli, tämä asetus ei ole käytettävissä eikä sitä voi valita Dell Encryption -käyttöliittymässä eikä Windowsin asetuksissa. |

| Poista BitLocker käytöstä itsesalaavissa asemissa | Ei käytössä | Jos Itsesalaava asema (SED) havaitaan käytössä, BitLocker ei suojaa päätepistettä, kun asetuksena on Käytössä. Kun käytännön asetus on pois käytöstä , BitLocker voi suojata päätepisteen levyn ominaisuuksista riippumatta. |

| Käytäntö | Dellin suosittelema asetus | Käytännön selitys |

|---|---|---|

| Kiinteät datamäärän asetukset | ||

| Määritä älykorttien käyttö kiinteissä data-asemissa | Kieltää | Tämä käytäntö näyttää kiinteän levyn (muun kuin käyttöjärjestelmäaseman) suojausasetukset, kun Salaa kiinteät levyt -asetuksena on Turn On Encryption. Kun asetuksena on Pakollinen, tämä on loppukäyttäjien ainoa vaihtoehto. Päätepisteen loppukäyttäjälle ei näytetä kehotetta. Kun asetuksena on Salli, ota tämä asetus käyttöön loppukäyttäjän valittavissa olevana asetuksena. Kun Allow-asetuksena on useita kohteita, loppukäyttäjälle annetaan valintaruutu, jonka kautta hän voi tehdä valintansa. Kun asetus on Disallow, tämä asetus ei ole käytettävissä eikä sitä voi valita Dell Encryption -käyttöliittymässä eikä Windowsin asetuksissa. |

| Estä kirjoittaminen kiinteisiin asemiin, joita ei ole suojattu BitLockerilla | Ei käytössä | Tämän käytäntöasetuksen avulla voit määrittää, vaaditaanko BitLocker-suojausta, jotta kiinteisiin data-asemiin voi kirjoittaa tietokoneeseen. Kun asetus on pois käytöstä , kaikki tietokoneen kiinteät data-asemat on asennettu luku- ja kirjoitusoikeudella. Kun asetus on käytössä, käyttäjät saavat Käyttö estetty -virheilmoituksia yrittäessään tallentaa tietoja salaamattomiin kiinteisiin data-asemiin. Kun asetuksena on Käytössä organisaatiossa, käyttäjät, joiden laitteissa on vain käytännössä määritetty organisaation tunnus, saavat Käyttö estetty -virhesanomia yrittäessään tallentaa tietoja salaamattomiin kiinteisiin data-asemiin. Kaikissa muissa laitteissa on kaikki kiinteät data-asemat tietokoneessa, johon on asennettu luku- ja kirjoitusoikeus. |

| Salli aiempien Windows-versioiden BitLocker-suojattujen kiinteiden data-asemien käyttö | Käytössä | Kun asetuksena on Käytössä, FAT-tiedostojärjestelmällä alustettujen tietoasemien lukitus voidaan avata tietokoneissa, joissa on Windows Server 2008, Windows Vista, Windows XP SP3 tai Windows XP SP2, ja niiden sisältöä voidaan tarkastella. Näillä käyttöjärjestelmillä on vain luku -oikeudet BitLocker-suojattuihin asemiin. Kun asetus on Pois käytöstä, FAT-tiedostojärjestelmällä alustettujen data-asemien lukitusta ei voi avata tietokoneissa, joissa on Windowsin aiempi versio. |

| Älä asenna BitLocker to Go -lukijaa FAT-alustettuihin kiinteisiin asemiin | Ei käytössä | Kun tämä on valittu, se estää BitLocker To Go -lukijan asentamisen, mikä estää vanhempia Windows-versioita käyttävien laitteiden käyttäjät käyttämästä BitLocker-suojattuja asemia. |

| Määritä salasanojen käyttö kiinteille data-asemille | Allow | Tämä käytäntö näyttää kiinteän levyn (muun kuin käyttöjärjestelmäaseman) suojausasetukset, kun Salaa kiinteät levyt -asetuksena on Turn On Encryption. Kun asetuksena on Pakollinen, tämä on loppukäyttäjien ainoa vaihtoehto. Päätepisteen loppukäyttäjälle ei näytetä kehotetta. Kun asetuksena on Salli, ota tämä asetus käyttöön loppukäyttäjän valittavissa olevana asetuksena. Kun Allow-asetuksena on useita kohteita, loppukäyttäjälle annetaan valintaruutu, jonka kautta hän voi tehdä valintansa. Kun asetus on Disallow, tämä asetus ei ole käytettävissä eikä sitä voi valita Dell Encryption -käyttöliittymässä eikä Windowsin asetuksissa. |

| Määritä kiinteiden data-asemien salasanojen monimutkaisuus | Vaatia | Kun asetuksena on Pakollinen, tarvitaan yhteys toimialueen ohjauskoneeseen, jotta salasanan monimutkaisuus voidaan tarkistaa, kun BitLocker on käytössä. Kun asetuksena on Salli, yhteys toimialueen ohjauskoneeseen yritetään vahvistaa, että monimutkaisuus noudattaa käytännön määrittämiä sääntöjä. Jos toimialueen ohjauskoneita ei löydy, salasana hyväksytään salasanan monimutkaisuudesta riippumatta ja asema salataan käyttämällä kyseistä salasanaa suojauksena. Kun asetuksena on Do Not Allow, salasanan monimutkaisuutta ei tarkisteta. |

| Kiinteiden data-asemien salasanan vähimmäispituus | 8 | Määrittää BitLocker-suojattujen kiinteiden levyasemien salasanojen vähimmäispituuden (tämä asetus edellyttää, että Määritä salasanojen käyttö kiinteille data-asemille -asetuksena on Vaadi tai Salli) |

| Kiinteiden data-asemien salaustyyppi | Täysi salaus | Tämä käytäntö määrittää, käyttävätkö kiinteät tietoasemat vain käytetty tila - salausta vai täyttä salausta. Vain käytetty tila tarvitaan virtuaalikoneille , joita Bit Locker suojaa. |

| Valitse, miten BitLocker-suojatut kiinteät asemat voidaan palauttaa | Ei käytössä | Seuraavien seitsemän käytännön vanhempi. Kun vaihtoehto on käytössä, voit määrittää lisää palautusvaihtoehtoja. Kun asetus on pois käytöstä, palautus on käytettävissä vain Dell Security Management Serverin tai Dell Security Management Server Virtualin kautta. |

| Salli tietojen palautusagentti suojatuille kiinteille data-asemille | Ei käytössä | Käytännön alisovellus Valitse, miten BitLocker-suojatut kiinteät asemat voidaan palauttaa Salli tietojen palautusagentti -valintaruudun avulla määritetään, voiko tietojen palautusagenttia käyttää BitLocker-suojattujen asemien kanssa. Ennen kuin tietojen palautusagenttia voi käyttää, se on lisättävä julkisen avaimen käytännöistä, jotka sijaitsevat ryhmäkäytäntöjen hallintakonsolissa tai paikallisessa ryhmäkäytäntöeditorissa. Lisätietoja BitLocker-suojatun laitteen palauttamisesta tietojen palautusagentilla on seuraavissa artikkeleissa: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| BitLockerin käyttäjätallennuksen määrittäminen 48-numeroinen palautussalasana | Allow | Käytännön alisäädös Valitse, miten BitLocker-suojatut kiinteät asemat voidaan palauttaa. Kun BitLockerin palautusasetus on pakollinen, se on laitejärjestelmänvalvojien käytettävissä ja käytettävissä. Kun asetuksena on Salli, BitLocker-palautustiedot luodaan automaattisesti ja ovat laitejärjestelmänvalvojien käytettävissä. Kun asetuksena on Älä salli, BitLocker-palautustietoja ei luoda.

Huomautus: Kun asetuksena on Älä salli, BitLocker-suojattua tietokonetta ei ehkä voi palauttaa.

|

| 256-bittisen BitLockerin palautusavaimen käyttäjätallennuksen määrittäminen | Allow | Käytännön alisäädös Valitse, miten BitLocker-suojatut kiinteät asemat voidaan palauttaa. Kun BitLockerin palautusasetus on pakollinen, se on laitejärjestelmänvalvojien käytettävissä ja käytettävissä. Kun asetuksena on Salli, BitLocker-palautustiedot luodaan automaattisesti ja ovat laitejärjestelmänvalvojien käytettävissä. Kun asetuksena on Älä salli, BitLocker-palautustietoja ei luoda.

Huomautus: Kun asetuksena on Älä salli, BitLocker-suojattua tietokonetta ei ehkä voi palauttaa.

|

| Palautusvaihtoehtojen jättäminen pois ohjatussa BitLocker-määrityksessä | Ei käytössä | Käytännön alisäädös Valitse, miten BitLocker-suojatut kiinteät asemat voidaan palauttaa. Valitse ohjatun BitLocker-määritystoiminnon Jätä palautusasetukset pois , jos haluat, että käyttäjät eivät voi määrittää palautusasetuksia, kun he ottavat BitLockerin käyttöön asemassa. Kun käytäntöasetus on käytössä, se määrittää BitLocker-palautusvaihtoehdot. |

| Tallenna BitLocker-palautustiedot AD DS:ään kiinteille data-asemille | Käytössä | Käytännön alisäädös Valitse, miten BitLocker-suojatut kiinteät asemat voidaan palauttaa. Seuraavien kahden käytännön ylätaso: Tallenna BitLocker-palautustiedot Active Directory -toimialueen palveluihin ja valitse, mitkä BitLocker-palautustiedot tallennetaan Active Directory -toimialueen palveluihin (AD DS). |

| AD DS:ään tallennettavia BitLocker-palautustietoja | Palautussalasanat ja avainpaketit | Käytännön alisäädös Valitse, miten BitLocker-suojatut kiinteät asemat voidaan palauttaa , ja tallenna BitLocker-palautustiedot AD DS:ään kiinteitä data-asemia varten. Palautussalasana ja avainpaketit, BitLocker-palautussalasana ja avainpaketti tallennetaan AD DS:ään. Avainpaketin tallentaminen tukee tietojen palauttamista fyysisesti vioittuneesta asemasta. Jos valitset Vain palautussalasana, palautussalasana on ainoa AD DS:ään tallennettu asia. |

| Älä ota BitLockeria käyttöön, ennen kuin palautustiedot on tallennettu kiinteiden data-asemien AD DS:ään | Ei käytössä | Käytännön alisäädös Valitse, miten BitLocker-suojatut kiinteät asemat voidaan palauttaa , ja tallenna BitLocker-palautustiedot AD DS:ään kiinteitä data-asemia varten. Valitse Älä ota BitLockeria käyttöön, ennen kuin kiinteiden asemien AD DS:ään on tallennettu palautustiedot - valintaruutu, jos haluat estää käyttäjiä ottamasta BitLockeria käyttöön, ellei tietokonetta ole yhdistetty toimialueeseen ja BitLocker-palautustietojen varmuuskopiointi AD DS:ään onnistu. |

| Määritä laitteistopohjaisen salauksen käyttö kiinteille data-asemille | Käytössä | Päätason seuraavat neljä käytäntöä. Tämä käytäntö määrittää, miten BitLocker reagoi tietokoneisiin, joissa on salatut asemat, kun niitä käytetään kiinteinä datataltioina. Laitteistopohjaisen salauksen käyttäminen voi parantaa sellaisten aseman toimintojen suorituskykyä, joihin liittyy usein tietojen lukemista tai kirjoittamista asemaan.

Huomautus: Choose drive encryption method and cipher strength policy -asetus ei koske laitteistopohjaista salausta. Jos tämä käytäntö on käytössä asemissa, joissa on vanhempi laiteohjelmisto, saatat myös paljastaa erilaisia CVE:itä, jotka on kuvattu osoitteessa: https://www.kb.cert.org/vuls/id/395981/

|

| Käytä laitteistopohjaista salausta kiinteille data-asemille | Käytössä | Käytännön alitaso Määritä laitteistopohjaisen salauksen käyttö kiinteille data-asemille. Tämä käytäntö määrittää, miten BitLocker reagoi tietokoneisiin, joissa on salatut asemat, kun niitä käytetään kiinteinä datataltioina. Laitteistopohjaisen salauksen käyttäminen voi parantaa sellaisten aseman toimintojen suorituskykyä, joihin liittyy usein tietojen lukemista tai kirjoittamista asemaan.

Huomautus: Choose drive encryption method and cipher strength policy -asetus ei koske laitteistopohjaista salausta. Jos tämä käytäntö on käytössä asemissa, joissa on vanhempi laiteohjelmisto, saatat myös paljastaa erilaisia CVE:itä, jotka on kuvattu osoitteessa: https://www.kb.cert.org/vuls/id/395981/

|

| Käytä BitLocker-ohjelmistopohjaista salausta kiinteissä data-asemissa, kun laitteistosalaus ei ole käytettävissä | Käytössä | Käytännön alitaso Määritä laitteistopohjaisen salauksen käyttö kiinteille data-asemille. Tämä käytäntö määrittää, miten BitLocker reagoi tietokoneisiin, joissa on salatut asemat, kun niitä käytetään kiinteinä datataltioina. Laitteistopohjaisen salauksen käyttäminen voi parantaa sellaisten aseman toimintojen suorituskykyä, joihin liittyy usein tietojen lukemista tai kirjoittamista asemaan.

Huomautus: Choose drive encryption method and cipher strength policy -asetus ei koske laitteistopohjaista salausta. Jos tämä käytäntö on käytössä asemissa, joissa on vanhempi laiteohjelmisto, saatat myös paljastaa erilaisia CVE:itä, jotka on kuvattu osoitteessa: https://www.kb.cert.org/vuls/id/395981/

|

| Rajoita salausalgoritmeja ja salausohjelmistoja, jotka sallitaan laitteistopohjaisessa salauksessa kiinteissä data-asemissa | Ei käytössä | Käytännön alitaso Määritä laitteistopohjaisen salauksen käyttö kiinteille data-asemille. Rajoita laitteistopohjaiselle salaukselle sallittuja salausalgoritmeja ja salausohjelmistoja -asetuksella voit rajoittaa salausalgoritmeja, joita BitLocker voi käyttää laitteistosalauksen kanssa. Jos asemalle määritetty algoritmi ei ole käytettävissä, BitLocker poistaa laitteistopohjaisen salauksen käytöstä. |

| Tiettyjen salausalgoritmien ja salausohjelmistopakettien asetusten määrittäminen kiinteille data-asemille | 2.16.840.1.101.3.4.1.2; 2.16.840.1.101.3.4.1.42 | Käytännön alitaso Määritä laitteistopohjaisen salauksen käyttö kiinteille data-asemille. Salausalgoritmit määritetään objektitunnisteilla (OID) ja erotetaan pilkulla. Esimerkkejä salauksen OID-tunnisteista:

|

| Globaalit asetukset | ||

| Oletuskansiosijainti palautussalasanan tallentamista varten | (Tyhjä) | Kun asetus on määritetty, määritä polku, jota käytetään kansion oletussijaintina, kun käyttäjä valitsee vaihtoehdon tallentaa palautussalasana kansioon. Voit hyödyntää täydellistä polkua tai sisällyttää polkuun kohdetietokoneen ympäristömuuttujia. Jos polku ei ole kelvollinen, ohjattu BitLocker-asennus näyttää tietokoneen ylimmän tason kansionäkymän. |

| Salausmenetelmä ja salauksen vahvuus | AES256 ja diffuusori |

Huomautus: Tämä käytäntö ei koske salattuja asemia. Salatut asemat käyttävät omaa algoritmiaan, jonka asema asettaa osioinnin aikana.

|

| Ota organisaation yksilölliset tunnisteet käyttöön | Ei käytössä | Kahden seuraavan käytännön ylätaso. Kun asetus on käytössä, sallii BitLocker-suojattujen asemien tunnistuskentän ja organisaation käyttämien sallittujen tunnistuskenttien määrittämisen. Nämä tunnisteet tallennetaan tunnistuskentäksi ja sallituksi tunnistuskentäksi. Tunnistuskentän avulla voit liittää yksilöllisen organisaatiotunnuksen BitLocker-suojattuihin asemiin. Tämä tunnus lisätään automaattisesti uusiin BitLocker-suojattuihin asemiin, ja sen voi päivittää olemassa oleviin BitLocker-suojattuihin asemiin Manage-bde-komentorivityökalulla. Tunnistuskenttä on pakollinen BitLocker-suojattujen asemien varmennepohjaisten tietojen palautusagenttien hallintaa ja BitLocker To Go -lukijan mahdollisia päivityksiä varten. BitLocker hallitsee ja päivittää tietojen palautusagentteja vain, kun aseman tunnistekenttä vastaa tunnistuskentässä määritettyä arvoa. Samalla tavalla BitLocker päivittää BitLocker To Go -lukijan vain, kun aseman tunnistekenttä vastaa tunnistuskentälle määritettyä arvoa.

Huomautus: Enable Organizational Unique Identifiers -asetuksen avulla voit hallita siirrettävien asemien käyttöä organisaatiossasi Estä kirjoittaminen sellaisille irrotettaville asemille, joita ei ole suojattu BitLocker-käytännöllä .

|

| Organisaation yksilöllisten tunnusten määrittäminen | (Tyhjä) | Käytännön ali Ota organisaation yksilölliset tunnisteet käyttöön. Tämä on aakkosnumeerinen arvo, jonka avulla laitteille määritetään yksilöllinen tunniste sen varmistamiseksi, että yrityksesi hallinnoi niitä. Tämä tunnus lisätään automaattisesti uusiin BitLocker-suojattuihin asemiin, ja sen voi päivittää olemassa oleviin BitLocker-suojattuihin asemiin Manage-bde-komentorivityökalulla. |

| Sallittujen organisaation yksilöllisten tunnusten määrittäminen | (Tyhjä) | Käytännön ali Ota organisaation yksilölliset tunnisteet käyttöön. Tämä on aakkosnumeerinen arvo, jonka avulla laitteille määritetään yksilöllinen tunniste sen varmistamiseksi, että yrityksesi hallinnoi niitä. Tämä tunnus lisätään automaattisesti uusiin BitLocker-suojattuihin asemiin, ja sen voi päivittää olemassa oleviin BitLocker-suojattuihin asemiin Manage-bde-komentorivityökalulla.

Huomautus: On suositeltavaa, että käytäntö Aseta sallitut organisaation yksilölliset tunnisteet- ja Määritä organisaation yksilölliset tunnisteet vastaaviksi, jotta vältetään ongelmat palautuksen aikana.

|

| Estä muistin korvaaminen uudelleenkäynnistyksen yhteydessä | Ei käytössä | Kun asetus on pois käytöstä, BitLockerin salaisuudet pyyhitään muistista. Kun asetus on käytössä, BitLocker-salaisuudet säilyvät muistissa, mikä voi parantaa suorituskykyä, mutta BitLockerin salaisuudet ovat alttiina lisäriskeille. |

| Ota älykorttivarmenteen tunniste käyttöön | Ei käytössä | Kun asetus on käytössä, varmenteen Objektin tunniste -asetuksessa määritetyn objektitunnuksen on vastattava käytännön objektitunnistetta Älykortin varmenteen tunniste. |

| Älykorttivarmenteen tunniste | 1.3.6.1.4.1.311.67.1.1 | Objektin tunnus määritetään varmenteen laajennetussa avaimen käytössä (EKU). BitLocker voi tunnistaa, mitä varmenteita voidaan käyttää käyttäjän varmenteen todentamiseen BitLocker-suojattuun asemaan, vertaamalla varmenteessa olevaa objektitunnusta tämän käytäntöasetuksen objektitunnukseen. Kohteen oletustunniste on 1.3.6.1.4.1.311.67.1.1. |

| Käyttöjärjestelmän äänenvoimakkuusasetukset | ||

| Salli parannetut PIN-koodit käynnistyksessä. | Ei käytössä | Parannetut käynnistyksen PIN-koodit mahdollistavat merkkien käytön (mukaan lukien isot ja pienet kirjaimet, symbolit, numerot ja välilyönnit).

Huomautus: Kaikki tietokoneet eivät tue parannettuja PIN-merkkejä käynnistystä edeltävässä ympäristössä.

|

| PIN-koodissa vaadittujen merkkien määrä | 6 | Määrittää käynnistystä edeltävässä ympäristössä vaadittavien merkkien vähimmäismäärän

Huomautus: BitLockerin PIN-koodin vähimmäispituus on pidennetty kuuteen merkkiin Windows 10:n versiosta 1703 alkaen.

|

| Salli verkon lukituksen avaaminen käyttöjärjestelmäasemien käynnistyksen yhteydessä | Ei käytössä | Tämä käytäntö hallitsee osaa BitLockerin verkon lukituksen avaustoiminnon toiminnasta. Tätä käytäntöä tarvitaan, jotta BitLocker Network Unlock voidaan ottaa käyttöön verkossa, koska sen avulla BitLockeria käyttävät asiakkaat voivat luoda tarvittavan verkkoavainsuojauksen salauksen aikana. Lisätietoja verkon lukituksen käyttöönotosta on artikkelissa https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bitlocker-how-to-enable-network-unlock  . . |

| Salli SecureBoot käyttöjärjestelmäasemissa | Käytössä | Hallitsee BitLockeria käyttävien tietokoneasemien käsittelyä Secure Boot -toiminnolla. Tämän ominaisuuden ottaminen käyttöön pakottaa Secure Boot -tarkistuksen käynnistyksen aikana ja tarkistaa Boot Configuration Data (BCD) -asetukset Secure Boot -käytännön mukaisesti. |

| Estä tavallisia käyttäjiä vaihtamasta käyttöjärjestelmäasemien PIN-koodia | Ei käytössä | Tämän käytäntöasetuksen avulla voit määrittää, voivatko tavalliset käyttäjät vaihtaa käyttöjärjestelmäaseman suojaamiseen käytettävän PIN-koodin tai salasanan. Kun asetus on käytössä, käyttäjät, joilla ei ole paikallisen järjestelmänvalvojan oikeuksia, eivät voi muokata päätepisteen PIN-koodia. Kun asetus on pois käytöstä, kaikki päätepisteen käyttäjät voivat muokata käynnistystä edeltävää PIN-koodia. |

| Käynnistystä edeltävän näppäimistösyötteen käytön ottaminen käyttöön liuskekivissä | Käytössä | Kun asetus on käytössä, käyttäjät voivat ottaa käyttöön todennusvaihtoehtoja, jotka edellyttävät käyttäjän toimia käynnistystä edeltävästä ympäristöstä, vaikka ympäristö ilmoittaisi käynnistystä edeltävän syöteominaisuuden puuttumisen. |

| Nollaa ympäristön vahvistustiedot palautuksen jälkeen | Käytössä | Kun asetus on käytössä, ympäristön vahvistustiedot päivitetään, kun Windows käynnistetään BitLocker-palautuksen jälkeen. Kun asetus on pois käytöstä, ympäristön vahvistustietoja ei päivitetä BitLocker-palautuksen jälkeen. Tämä voi aiheuttaa palautumisen jokaisen käynnistyksen jälkeen, jos alustan peruskokoonpano on muuttunut. |

| Valitse, miten BitLocker-suojatut käyttöjärjestelmäasemat voidaan palauttaa | Ei käytössä | Seuraavien seitsemän käytännön vanhempi. Kun vaihtoehto on käytössä, voit määrittää lisää palautusvaihtoehtoja. Kun asetus on pois käytöstä, palautus on käytettävissä vain Dell Security Management Serverin tai Dell Security Management Server Virtualin kautta. |

| Salli tietojen palautusagentti suojatuille käyttöjärjestelmäasemille | Käytössä | Käytännön alisäädös Valitse, miten BitLocker-suojatut käyttöjärjestelmäasemat voidaan palauttaa. Allow data recovery agent -valintaruudun avulla määritetään, voiko tietojen palautusagenttia käyttää BitLocker-suojattujen käyttöjärjestelmäasemien kanssa. Ennen kuin tietojen palautusagenttia voi käyttää, se on lisättävä julkisen avaimen käytännöistä, jotka sijaitsevat ryhmäkäytäntöjen hallintakonsolissa tai paikallisessa ryhmäkäytäntöeditorissa. Lisätietoja BitLocker-suojatun laitteen palauttamisesta tietojen palautusagentilla on seuraavissa artikkeleissa: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| BitLockerin käyttäjätallennuksen määrittäminen 48-numeroinen palautussalasana | Allow | Käytännön alisäädös Valitse, miten BitLocker-suojatut käyttöjärjestelmäasemat voidaan palauttaa. Kun BitLockerin palautusasetus on pakollinen, se on laitejärjestelmänvalvojien käytettävissä ja käytettävissä. Kun asetuksena on Salli, BitLocker-palautustiedot luodaan automaattisesti ja ovat laitejärjestelmänvalvojien käytettävissä. Kun asetuksena on Älä salli, BitLocker-palautustietoja ei luoda.

Huomautus: Kun asetuksena on Älä salli, BitLocker-suojattua tietokonetta ei ehkä voi palauttaa.

|

| 256-bittisen BitLockerin palautusavaimen käyttäjätallennuksen määrittäminen | Allow | Käytännön alisäädös Valitse, miten BitLocker-suojatut käyttöjärjestelmäasemat voidaan palauttaa. Kun BitLockerin palautusasetus on pakollinen, se on laitejärjestelmänvalvojien käytettävissä ja käytettävissä. Kun asetuksena on Salli, BitLocker-palautustiedot luodaan automaattisesti ja ovat laitejärjestelmänvalvojien käytettävissä. Kun asetuksena on Älä salli, BitLocker-palautustietoja ei luoda.

Huomautus: Kun asetuksena on Älä salli, BitLocker-suojattua tietokonetta ei ehkä voi palauttaa.

|

| Palautusvaihtoehtojen jättäminen pois ohjatussa BitLocker-määrityksessä | Ei käytössä | Käytännön alisäädös Valitse, miten BitLocker-suojatut käyttöjärjestelmäasemat voidaan palauttaa. Valitse ohjatun BitLocker-määritystoiminnon Jätä palautusasetukset pois , jos haluat, että käyttäjät eivät voi määrittää palautusasetuksia, kun he ottavat BitLockerin käyttöön asemassa. Kun käytäntöasetus on käytössä, se määrittää aseman BitLocker-palautusvaihtoehdot. |

| BitLocker-palautustietojen tallentaminen AD DS:ään käyttöjärjestelmäasemia varten | Käytössä | Käytännön alisäädös Valitse, miten BitLocker-suojatut käyttöjärjestelmäasemat voidaan palauttaa. Seuraavien kahden käytännön ylätaso: Tallenna BitLocker-palautustiedot Active Directory -toimialueen palveluihin ja valitse, mitkä BitLocker-palautustiedot tallennetaan Active Directory -toimialueen palveluihin (AD DS). |

| AD DS:ään tallennettavat BitLocker-palautustiedot (vain Windows Server 2008) | Palautussalasana ja avainpaketit | Käytännön alisäädös Valitse, miten BitLocker-suojatut käyttöjärjestelmäasemat voidaan palauttaa , ja tallenna BitLocker-palautustiedot AD DS:ään käyttöjärjestelmän data-asemia varten. Palautussalasana ja avainpaketit, BitLocker-palautussalasana ja avainpaketti tallennetaan AD DS:ään. Avainpaketin tallentaminen tukee tietojen palauttamista fyysisesti vioittuneesta asemasta. Jos valitset Vain palautussalasana, vain palautussalasana tallennetaan AD DS:ään. |

| Älä ota BitLockeria käyttöön, ennen kuin palautustiedot on tallennettu käyttöjärjestelmäasemien AD DS:ään | Ei käytössä | Käytännön alisäädös Valitse, miten BitLocker-suojatut käyttöjärjestelmäasemat voidaan palauttaa , ja tallenna BitLocker-palautustiedot AD DS:ään käyttöjärjestelmän data-asemia varten. Valitse Älä ota BitLockeria käyttöön, ennen kuin käyttöjärjestelmäasemien AD DS:ään on tallennettu palautustiedot - valintaruutu, jos haluat estää käyttäjiä ottamasta BitLockeria käyttöön, ellei tietokonetta ole yhdistetty toimialueeseen ja BitLocker-palautustietojen varmuuskopiointi AD DS:ään onnistu. |

| Määritä laitteistopohjaisen salauksen käyttö käyttöjärjestelmäasemille | Käytössä | Päätason seuraavat neljä käytäntöä. Tämä käytäntö määrittää, miten BitLocker reagoi tietokoneisiin, joissa on salattuja asemia, kun niitä käytetään data-asemina. Laitteistopohjaisen salauksen käyttäminen voi parantaa sellaisten aseman toimintojen suorituskykyä, joihin liittyy usein tietojen lukemista tai kirjoittamista asemaan.

Huomautus: Choose drive encryption method and cipher strength policy -asetus ei koske laitteistopohjaista salausta.

Jos tämä käytäntö on käytössä asemissa, joissa on vanhempi laiteohjelmisto, saatat myös paljastaa erilaisia CVE:itä, jotka on kuvattu osoitteessa: https://www.kb.cert.org/vuls/id/395981/  |

| Käytä laitteistopohjaista salausta käyttöjärjestelmäasemille | Käytössä | Käytännön ali: Määritä laitteistopohjaisen salauksen käyttö käyttöjärjestelmän data-asemille. Tämä käytäntö määrittää, miten BitLocker reagoi tietokoneisiin, joissa on salattuja asemia, kun niitä käytetään data-asemina. Laitteistopohjaisen salauksen käyttäminen voi parantaa sellaisten aseman toimintojen suorituskykyä, joihin liittyy usein tietojen lukemista tai kirjoittamista asemaan.

Huomautus: Choose drive encryption method and cipher strength policy -asetus ei koske laitteistopohjaista salausta.

Jos tämä käytäntö on käytössä asemissa, joissa on vanhempi laiteohjelmisto, saatat myös paljastaa erilaisia CVE:itä, jotka on kuvattu osoitteessa: https://www.kb.cert.org/vuls/id/395981/  |

| Käytä BitLocker-ohjelmistopohjaista salausta käyttöjärjestelmäasemissa, kun laitteistosalaus ei ole käytettävissä | Käytössä | Käytännön ali: Määritä laitteistopohjaisen salauksen käyttö käyttöjärjestelmän data-asemille. Tämä käytäntö määrittää, miten BitLocker reagoi tietokoneisiin, joissa on salattuja asemia, kun niitä käytetään data-asemina. Laitteistopohjaisen salauksen käyttäminen voi parantaa sellaisten aseman toimintojen suorituskykyä, joihin liittyy usein tietojen lukemista tai kirjoittamista asemaan.

Huomautus: Choose drive encryption method and cipher strength policy -asetus ei koske laitteistopohjaista salausta.

Jos tämä käytäntö on käytössä asemissa, joissa on vanhempi laiteohjelmisto, saatat myös paljastaa erilaisia CVE:itä, jotka on kuvattu osoitteessa: https://www.kb.cert.org/vuls/id/395981/  |

| Rajoita salausalgoritmeja ja salauspaketteja, jotka sallitaan laitteistopohjaisessa salauksessa käyttöjärjestelmäasemissa | Ei käytössä | Käytännön ali: Määritä laitteistopohjaisen salauksen käyttö käyttöjärjestelmän data-asemille. Rajoita laitteistopohjaiselle salaukselle sallittuja salausalgoritmeja ja salausohjelmistoja -asetuksella voit rajoittaa salausalgoritmeja, joita BitLocker voi käyttää laitteistosalauksen kanssa. Jos asemalle määritetty algoritmi ei ole käytettävissä, BitLocker poistaa laitteistopohjaisen salauksen käytöstä. |

| Tiettyjen salausalgoritmien ja salausohjelmistopakettien asetusten määrittäminen käyttöjärjestelmäasemissa | 2.16.840.1.101.3.4.1.2; 2.16.840.1.101.3.4.1.42 | Käytännön ali: Määritä laitteistopohjaisen salauksen käyttö käyttöjärjestelmän data-asemille. Salausalgoritmit määritetään objektitunnisteilla (OID) ja erotetaan pilkulla Esimerkkejä salaussalausten OID-tunnuksista:

|

| Käyttöjärjestelmäasemien salaustyyppi | Täysi salaus | Tämä käytäntö määrittää, käyttävätkö tietoasemat vain käytetty tila - salausta vai täyttä salausta. Vain käytetty tila vaaditaan virtuaalikoneille , joita BitLocker suojaa. |

| Määritä salasanan käyttö käyttöjärjestelmäasemille | Ei määritetty | Tämä käytäntö määrittää, miten muut kuin TPM-pohjaiset tietokoneet käyttävät salasanasuojausta. Käyttöjärjestelmäasemien salasanan monimutkaisuuden määrityskäytännön kanssa käytettynä järjestelmänvalvojat voivat vaatia salasanasuojauksen käytöltä salasanan pituutta ja monimutkaisuutta. Oletusarvoisesti salasanojen on oltava kahdeksan merkin pituisia. Kun asetus on käytössä, käyttäjät voivat määrittää salasanan, joka täyttää määrittämäsi vaatimukset. Kun asetusta ei ole määritetty tai se on poistettu käytöstä, kahdeksan merkin oletuspituusrajoitus koskee käyttöjärjestelmäaseman salasanoja eikä monimutkaisuustarkistuksia tehdä.

Huomautus: Salasanoja ei voi käyttää, jos FIPS-yhteensopivuus on käytössä.

|

| Määritä käyttöjärjestelmäasemien salasanan monimutkaisuus | Vaatia | Kun asetuksena on Pakollinen, tarvitaan yhteys toimialueen ohjauskoneeseen, jotta salasanan monimutkaisuus voidaan tarkistaa, kun BitLocker on käytössä. Kun asetuksena on Salli, yhteys toimialueen ohjauskoneeseen yritetään vahvistaa, että monimutkaisuus noudattaa käytännön määrittämiä sääntöjä. Jos toimialueen ohjauskoneita ei löydy, salasana hyväksytään salasanan monimutkaisuudesta riippumatta ja asema salataan käyttämällä kyseistä salasanaa suojauksena. Kun asetuksena on Do Not Allow, salasanan monimutkaisuutta ei tarkisteta. |

| Käyttöjärjestelmäasemien salasanan vähimmäispituus | 8 | Määrittää BitLocker-suojattujen asemien salasanan vähimmäispituuden

Huomautus: Asetukset otetaan käyttöön, kun BitLocker otetaan käyttöön, ei aseman lukitusta avattaessa. BitLockerin avulla voidaan avata aseman lukitus millä tahansa aseman suojauksella.

|

| Vaadi vain ASCII-salasana käyttöjärjestelmäasemille | Ei käytössä | Kun asetus on käytössä, Unicode-merkit eivät ole sallittuja käyttöjärjestelmäasemien salasanakehotteessa. Kun asetus on pois käytöstä, kaikki merkit hyväksytään. |

| Käytä laajennetun käynnistysmäärityksen tietoprofiilia | Ei määritetty (Tämän käytännön muuttaminen muuksi arvoksi kuin Ei määritetty voi aiheuttaa palautuskehotteita, kun Hyper-V-ominaisuus on otettu käyttöön Windows 10:ssä). | Kahden seuraavan käytännön ylätaso. Tämä käytäntöasetus määrittää tietyt Boot Configuration Data (BCD) -asetukset, jotka tarkistetaan ympäristön vahvistuksen aikana. Alustan validointi käyttää tietoja alustan validointiprofiilissa, joka koostuu PCR (Platform Configuration Register) -indekseistä, joiden arvo on 0–23.

Huomautus: Kun BitLocker käyttää suojattua käynnistystä ympäristö- ja käynnistysmääritystietojen eheyden tarkistukseen, Käytä parannettua käynnistysmääritystietojen profiilia -ryhmäkäytäntöasetusta ohitetaan.

|

| Tarkista muut BCD-asetukset | (Tyhjä) | Käytön aliasetusten parannettu tietoprofiili. Lisätietoja BCD-asetusten mukauttamisesta on kohdassa https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bcd-settings-and-bitlocker

Huomautus: Käynnistyksen virheenkorjausta (0x16000010) ohjaava asetus vahvistetaan aina, eikä sillä ole vaikutusta, jos se on sisällytys- tai poikkeusluettelossa.

|

| Muiden BCD-asetusten poissulkeminen | (Tyhjä) | Käytön aliasetusten parannettu tietoprofiili. Lisätietoja BCD-asetusten mukauttamisesta on kohdassa https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bcd-settings-and-bitlocker

Huomautus: Käynnistyksen virheenkorjausta (0x16000010) ohjaava asetus vahvistetaan aina, eikä sillä ole vaikutusta, jos se on sisällytys- tai poikkeusluettelossa.

|

| TPM-alustan vahvistusprofiilin määritys | Ei käytössä | Tiettyjen TPM-ympäristöasetusten määrittämisen ylätaso. Kun tämä käytäntöasetus on käytössä, se määrittää, mitä arvoja TPM mittaa, kun se tarkistaa varhaisen käynnistyksen osat ennen aseman lukituksen avaamista Windows Vista-, Windows Server 2008- tai Windows 7 -tietokoneessa. |

| Määritä tietyt TPM-alustan asetukset | Dell Technologies suosittelee käyttämään Microsoftin nykyisiä oletus-PCR-rekistereitä, ellei toisin vaadita | TPM-ympäristön vahvistusprofiilin määrityksen ali. Alustan validointiprofiili koostuu PCR-indekseistä, jotka ovat 0–23. Ympäristön oletusvahvistusprofiili suojaa salausavaimen seuraavilta muutoksilta:

|

| BIOS-TPM-alustan vahvistusprofiilin määritys | Ei käytössä | TPM-ympäristön BIOS-asetusten määrittämisen ylätaso. Kun asetuksena on Käytössä, tämä käytäntöasetus määrittää, mitä arvoja TPM mittaa, kun se tarkistaa varhaisen käynnistyksen komponentit, ennen kuin se avaa käyttöjärjestelmäaseman lukituksen tietokoneessa, jossa on BIOS-kokoonpano tai UEFI-laiteohjelmisto, jossa on käytössä yhteensopivuustukimoduuli (CSM). |

| Määritä tietyt BIOS-TPM-alustan asetukset | Dell Technologies suosittelee käyttämään Microsoftin nykyisiä oletus-PCR-rekistereitä, ellei toisin vaadita | TPM-ympäristön vahvistusprofiilin määrityksen ali. Alustan validointiprofiili koostuu PCR-indekseistä, jotka ovat 0–23. Ympäristön oletusvahvistusprofiili suojaa salausavaimen seuraavilta muutoksilta:

|

| Määritä UEFI TPM -alustan vahvistusprofiili | Ei käytössä | Tiettyjen UEFI TPM -ympäristön asetusten määrittämisen ylätaso. Kun asetuksena on Käytössä, tämä käytäntöasetus määrittää, mitä arvoja TPM mittaa, kun se tarkistaa varhaisen käynnistyksen osat ennen käyttöjärjestelmäaseman lukituksen avaamista tietokoneessa, jossa on UEFI-laiteohjelmistokokoonpano. |

| Tiettyjen UEFI TPM -alustan asetusten määrittäminen | Dell Technologies suosittelee käyttämään Microsoftin nykyisiä oletus-PCR-rekistereitä, ellei toisin vaadita | TPM-ympäristön vahvistusprofiilin määrityksen ali. Alustan validointiprofiili koostuu PCR-indekseistä, jotka ovat 0–23. Ympäristön oletusvahvistusprofiili suojaa salausavaimen seuraavilta muutoksilta:

|

| Siirrettävän tallennusvälineen asetukset | ||

| Salli käyttäjän käyttää BitLocker-suojausta siirrettävissä asemissa | Käytössä | Kun asetus on käytössä, käyttäjä voi ottaa BitLockerin käyttöön siirrettäviltä asemilta suojaamiseksi. Kun asetus on pois käytöstä, Salaa siirrettävät asemat -käytäntö määrittää, milloin BitLocker suojaa siirrettäviä asemia. |

| Salli käyttäjän keskeyttää siirrettävien data-asemien BitLocker-suojaus ja purkaa sen salaus | Käytössä | Kun asetus on käytössä, käyttäjä voi poistaa BitLockerin asemasta tai keskeyttää salauksen huollon ajaksi. Kun asetus on pois käytöstä, Salaa siirrettävät asemat -käytäntö määrittää, milloin BitLocker suojaa siirrettäviä asemia. |

| Älykorttien käytön määrittäminen siirrettävissä data-asemissa | Kieltää | Kun asetuksena on Pakollinen, tämä on loppukäyttäjien ainoa vaihtoehto. Päätepisteen loppukäyttäjälle ei näytetä kehotetta. Kun asetuksena on Salli, ota tämä asetus käyttöön loppukäyttäjän valittavissa olevana asetuksena. Kun Allow-asetuksena on useita kohteita, loppukäyttäjälle annetaan valintaruutu, jonka kautta hän voi tehdä valintansa. Kun asetuksena on Älä salli, tämä asetus ei ole käytettävissä eikä sitä voi valita Dell Encryption -käyttöliittymässä eikä Windowsin asetuksissa. |

| Estä kirjoittaminen siirrettäviin asemiin, joita ei ole suojattu BitLockerilla | Ei käytössä | Tämän käytäntöasetuksen avulla vaaditaan, että siirrettävät asemat salataan ennen kirjoitusoikeuksien myöntämistä, ja hallitaan, voidaanko toisessa organisaatiossa määritetyt BitLocker-suojatut siirrettävät asemat avata kirjoitusoikeudella. Kun asetus on käytössä, laitteet, joita ei ole suojattu BitLocker-suojauksella, eivät salli tietojen kirjoittamista levylle, mutta tietoja voidaan lukea. Kun asetus on pois käytöstä, laitteet, joita ei ole BitLocker-suojattu, mahdollistavat tietojen lukemisen ja kirjoittamisen. |

| Salli pääsy Windowsin aiemmissa versioissa oleviin BitLocker-suojattuihin siirrettäviin data-asemiin | Käytössä | Kun asetuksena on Käytössä, FAT-tiedostojärjestelmällä alustettujen tietoasemien lukitus voidaan avata tietokoneissa, joissa on Windows Server 2008, Windows Vista, Windows XP SP3 tai Windows XP SP2, ja niiden sisältöä voidaan tarkastella. Näillä käyttöjärjestelmillä on vain luku -oikeudet BitLocker-suojattuihin asemiin. Kun asetus on Pois käytöstä, FAT-tiedostojärjestelmällä alustettujen data-asemien lukitusta ei voi avata tietokoneissa, joissa on Windowsin aiempi versio. |

| Älä asenna BitLocker to Go -lukijaa FAT-alustettuihin siirrettäviin asemiin | Ei käytössä | Kun tämä on valittu, se estää BitLocker To Go -lukijan asentamisen, mikä estää vanhempia Windows-versioita käyttävien laitteiden käyttäjät käyttämästä BitLocker-suojattuja asemia. |

| Määritä salasanan käyttö siirrettäville data-asemille | Allow | Kun asetuksena on Pakollinen, tämä on loppukäyttäjien ainoa vaihtoehto. Päätepisteen loppukäyttäjälle ei näytetä kehotetta. Kun asetuksena on Salli, ota tämä asetus käyttöön loppukäyttäjän valittavissa olevana asetuksena. Kun Allow-asetuksena on useita kohteita, loppukäyttäjälle annetaan valintaruutu, jonka kautta hän voi tehdä valintansa. Kun asetuksena on Älä salli, tämä asetus ei ole käytettävissä eikä sitä voi valita Dell Encryption -käyttöliittymässä eikä Windowsin asetuksissa. |

| Määritä siirrettävien data-asemien salasanojen monimutkaisuus | Vaatia | Kun asetuksena on Pakollinen, tarvitaan yhteys toimialueen ohjauskoneeseen, jotta salasanan monimutkaisuus voidaan tarkistaa, kun BitLocker on käytössä. Kun asetuksena on Salli, yhteys toimialueen ohjauskoneeseen yritetään vahvistaa, että monimutkaisuus noudattaa käytännön määrittämiä sääntöjä. Jos toimialueen ohjauskoneita ei löydy, salasana hyväksytään salasanan monimutkaisuudesta riippumatta ja asema salataan käyttämällä kyseistä salasanaa suojauksena. Kun asetuksena on Do Not Allow, salasanan monimutkaisuutta ei tarkisteta. |

| Salasanan vähimmäispituus siirrettäville data-asemille | 8 | Määrittää BitLocker-suojattujen asemien salasanojen vähimmäispituuden (tämä asetus edellyttää, että Määritä salasanojen käyttö siirrettäville data-asemille -asetuksena on Vaadi tai Salli) |

| Siirrettävien data-asemien salaustyyppi | Täysi salaus | Tämä käytäntö määrittää, käyttävätkö tietoasemat vain käytetty tila -salausta vai täyttä salausta. Vain käytetty tila vaaditaan virtuaalikoneille , joita BitLocker suojaa. |

| Valitse, miten BitLocker-suojatut siirrettävät asemat voidaan palauttaa | Ei käytössä | Seuraavien seitsemän käytännön vanhempi. Kun vaihtoehto on käytössä, voit määrittää lisää palautusvaihtoehtoja. Kun asetus on pois käytöstä, palautus on käytettävissä vain Dell Security Management Serverin tai Dell Security Management Server Virtualin kautta. |

| Salli tietojen palautusagentti suojatuille irrotettaville data-asemille | Käytössä | Käytännön alisäädös Valitse, miten BitLocker-suojatut siirrettävät asemat voidaan palauttaa. Allow data recovery agent -valintaruudun avulla määritetään, voiko tietojen palautusagenttia käyttää BitLocker-suojattujen asemien kanssa. Ennen kuin tietojen palautusagenttia voi käyttää, se on lisättävä julkisen avaimen käytännöistä, jotka sijaitsevat ryhmäkäytäntöjen hallintakonsolissa tai paikallisessa ryhmäkäytäntöeditorissa. Lisätietoja BitLocker-suojatun laitteen palauttamisesta tietojen palautusagentilla on seuraavissa artikkeleissa: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| BitLockerin käyttäjätallennuksen määrittäminen 48-numeroinen palautussalasana | Allow | Käytännön alisäädös Valitse, miten BitLocker-suojatut siirrettävät asemat voidaan palauttaa. Kun BitLockerin palautusasetus on pakollinen, se on laitejärjestelmänvalvojien käytettävissä ja käytettävissä. Kun asetuksena on Salli, BitLocker-palautustiedot luodaan automaattisesti ja ovat laitejärjestelmänvalvojien käytettävissä. Kun asetuksena on Älä salli, BitLocker-palautustietoja ei luoda.

Huomautus: Kun asetuksena on Älä salli, BitLocker-suojattua asemaa ei ehkä voi palauttaa.

|

| 256-bittisen BitLockerin palautusavaimen käyttäjätallennuksen määrittäminen | Allow | Käytännön alisäädös Valitse, miten BitLocker-suojatut siirrettävät asemat voidaan palauttaa. Kun BitLockerin palautusasetus on pakollinen, se on laitejärjestelmänvalvojien käytettävissä ja käytettävissä. Kun asetuksena on Salli, BitLocker-palautustiedot luodaan automaattisesti ja ovat laitejärjestelmänvalvojien käytettävissä. Kun asetuksena on Älä salli, BitLocker-palautustietoja ei luoda.

Huomautus: Kun asetuksena on Älä salli, BitLocker-suojattua asemaa ei ehkä voi palauttaa.

|

| Palautusvaihtoehtojen jättäminen pois ohjatussa BitLocker-asennuksessa siirrettävää tietovälinettä varten | Ei käytössä | Käytännön alisäädös Valitse, miten BitLocker-suojatut siirrettävät asemat voidaan palauttaa. Valitse ohjatun BitLocker-määritystoiminnon Jätä palautusasetukset pois , jos haluat, että käyttäjät eivät voi määrittää palautusasetuksia, kun he ottavat BitLockerin käyttöön asemassa. Kun käytäntöasetus on käytössä, se määrittää aseman BitLocker-palautusvaihtoehdot. |

| BitLocker-palautustietojen tallentaminen siirrettävien data-asemien AD DS:ään | Käytössä | Käytännön alisäädös Valitse, miten BitLocker-suojatut siirrettävät asemat voidaan palauttaa. Kahden seuraavan käytännön ylätaso. Tallenna BitLocker-palautustiedot Active Directory -toimialueen palveluihin ja valitse, mitkä BitLocker-palautustiedot tallennetaan Active Directory -toimialueen palveluihin (AD DS). |

| AD DS:ään tallennettavat BitLocker-palautustiedot siirrettäville data-asemille | Palautussalasanat ja avainpaketit | Käytännön alisäädös Valitse, miten BitLocker-suojatut siirrettävät asemat voidaan palauttaa , ja tallenna siirrettävien data-asemien BitLocker-palautustiedot AD DS:ään. Palautussalasana ja avainpaketit, BitLocker-palautussalasana ja avainpaketti tallennetaan AD DS:ään. Avainpaketin tallentaminen tukee tietojen palauttamista fyysisesti vioittuneesta asemasta. Jos valitset Vain palautussalasana, vain palautussalasana tallennetaan AD DS:ään. |

| Älä ota BitLockeria käyttöön, ennen kuin siirrettävien data-asemien palautustiedot on tallennettu AD DS:ään | Ei käytössä | Käytännön alisäädös Valitse, miten BitLocker-suojatut siirrettävät asemat voidaan palauttaa , ja tallenna siirrettävien data-asemien BitLocker-palautustiedot AD DS:ään. Valitse Älä ota BitLockeria käyttöön, ennen kuin palautustiedot on tallennettu siirrettävien asemien AD DS:ään -valintaruutu, jos haluat estää käyttäjiä ottamasta BitLockeria käyttöön, ellei tietokonetta ole yhdistetty toimialueeseen ja BitLocker-palautustietojen varmuuskopiointi AD DS:ään onnistu. |

| Laitteistopohjaisen salauksen käytön määrittäminen siirrettäville data-asemille | Käytössä | Päätason seuraavat neljä käytäntöä. Tämä käytäntö määrittää, miten BitLocker reagoi tietokoneisiin, joissa on salattuja asemia, kun niitä käytetään data-asemina. Laitteistopohjaisen salauksen käyttäminen voi parantaa sellaisten aseman toimintojen suorituskykyä, joihin liittyy usein tietojen lukemista tai kirjoittamista asemaan.

Huomautus: Choose drive encryption method and cipher strength policy -asetus ei koske laitteistopohjaista salausta. Jos tämä käytäntö on käytössä asemissa, joissa on vanhempi laiteohjelmisto, saatat myös paljastaa erilaisia CVE:itä, jotka on kuvattu osoitteessa: https://www.kb.cert.org/vuls/id/395981/

|

| Käytä laitteistopohjaista salausta siirrettäville data-asemille | Käytössä | Käytännön alitason Määritä laitteistopohjaisen salauksen käyttö siirrettäville data-asemille. Tämä käytäntö määrittää, miten BitLocker reagoi tietokoneisiin, joissa on salattuja asemia, kun niitä käytetään data-asemina. Laitteistopohjaisen salauksen käyttäminen voi parantaa sellaisten aseman toimintojen suorituskykyä, joihin liittyy usein tietojen lukemista tai kirjoittamista asemaan.

Huomautus: Choose drive encryption method and cipher strength policy -asetus ei koske laitteistopohjaista salausta. Jos tämä käytäntö on käytössä asemissa, joissa on vanhempi laiteohjelmisto, saatat myös paljastaa erilaisia CVE:itä, jotka on kuvattu osoitteessa: https://www.kb.cert.org/vuls/id/395981/

|

| Käytä BitLocker-ohjelmistopohjaista salausta siirrettävissä data-asemissa, kun laitteistosalaus ei ole käytettävissä | Käytössä | Käytännön alitason Määritä laitteistopohjaisen salauksen käyttö siirrettäville data-asemille. Tämä käytäntö määrittää, miten BitLocker reagoi tietokoneisiin, joissa on salattuja asemia, kun niitä käytetään data-asemina. Laitteistopohjaisen salauksen käyttäminen voi parantaa sellaisten aseman toimintojen suorituskykyä, joihin liittyy usein tietojen lukemista tai kirjoittamista asemaan.

Huomautus: Choose drive encryption method and cipher strength policy -asetus ei koske laitteistopohjaista salausta. Jos tämä käytäntö on käytössä asemissa, joissa on vanhempi laiteohjelmisto, saatat myös paljastaa erilaisia CVE:itä, jotka on kuvattu osoitteessa: https://www.kb.cert.org/vuls/id/395981/

|

| Rajoita salausalgoritmeja ja salauspaketteja, jotka sallitaan siirrettävien tietojen laitteistopohjaisessa salauksessa | Ei käytössä | Käytännön alitason Määritä laitteistopohjaisen salauksen käyttö siirrettäville data-asemille. Rajoita laitteistopohjaiselle salaukselle sallittuja salausalgoritmeja ja salausohjelmistoja -asetuksella voit rajoittaa salausalgoritmeja, joita BitLocker voi käyttää laitteistosalauksen kanssa. Jos asemalle määritetty algoritmi ei ole käytettävissä, BitLocker poistaa laitteistopohjaisen salauksen käytöstä. |

| Tiettyjen salausalgoritmien ja salausohjelmistoasetusten määrittäminen siirrettäville data-asemille | 2.16.840.1.101.3.4.1.2; 2.16.840.1.101.3.4.1.42 | Käytännön alitason Määritä laitteistopohjaisen salauksen käyttö siirrettäville data-asemille. Salausalgoritmit määritetään objektitunnisteilla (OID) ja erotetaan pilkulla. Esimerkkejä salauksen OID-tunnisteista:

|

Huomautus: Lisätietoja näistä käytännöistä on Microsoftin BitLocker-käytäntöoppaassa KB https://technet.microsoft.com/en-us/library/ee706521(v=ws.10).aspx

.

.

.

.

Jos haluat ottaa yhteyttä tukeen, katso luettelo Dell Data Securityn kansainvälisen tuen puhelinnumeroista.

TechDirectissä voit luoda teknisen tukipyynnön verkossa.

Lisätietoja ja resursseja on Dell Security Community Forum -keskustelufoorumilla.

Affected Products

Dell EncryptionArticle Properties

Article Number: 000125922

Article Type: How To

Last Modified: 06 Sept 2024

Version: 8

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.