Policy consigliate da Dell per Dell Encryption Enterprise BitLocker Manager

Summary: Dell Encryption Enterprise BitLocker Manager (in precedenza Dell Data Protection | BitLocker Manager) offre protezione e sicurezza sfruttando il protocollo integrato di crittografia dell'intero volume di Microsoft, comunemente indicato come BitLocker. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Prodotti interessati:

- Dell Encryption Enterprise BitLocker Manager

- Dell Data Protection | BitLocker Manager

Questi offrono un meccanismo completo di crittografia dei volumi e diversi scenari per proteggere il sistema operativo, oltre al ciclo di avvio dagli attacchi.

Dell fornisce un unico pannello per gestire i dispositivi protetti con BitLocker, oltre a un'ampia capacità di reporting sulla protezione di questi dispositivi.

Nota: Per visualizzare lo stato di protezione corrente dell'ambiente, utilizzare la voce Dashboard in Dell Encryption (in precedenza Dell Data Protection | Crittografia).

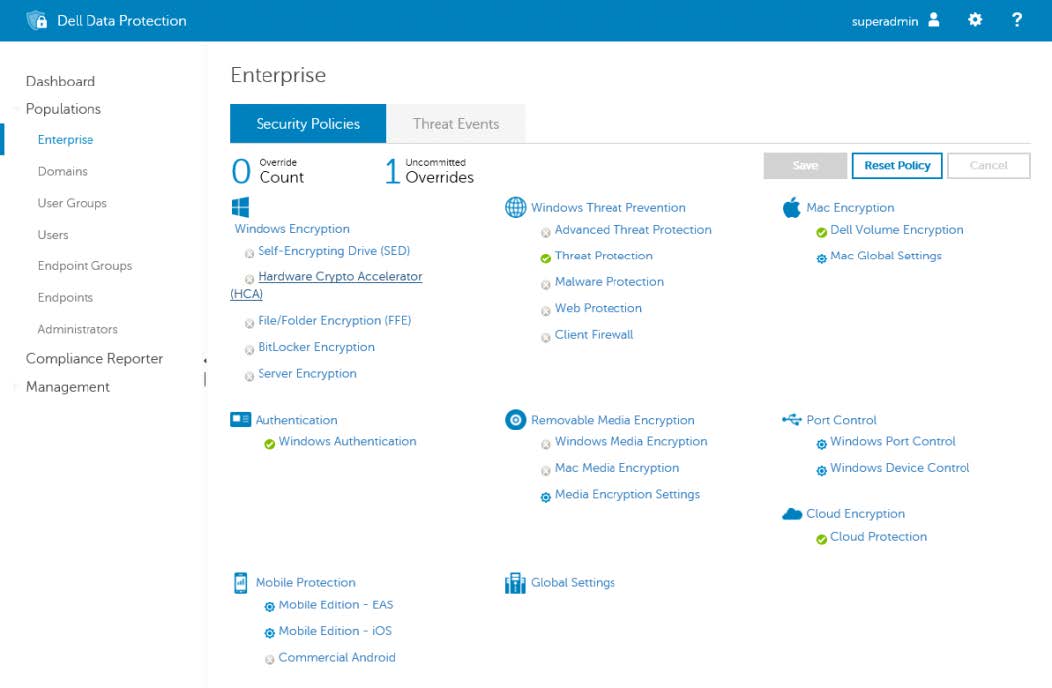

Per impostare la policy BitLocker Encryption sul valore consigliato di Dell:

- Accedere a Enterprise.

- Cliccare su BitLocker Encryption.

- Per visualizzare tutte le impostazioni, cliccare su Show advanced settings.

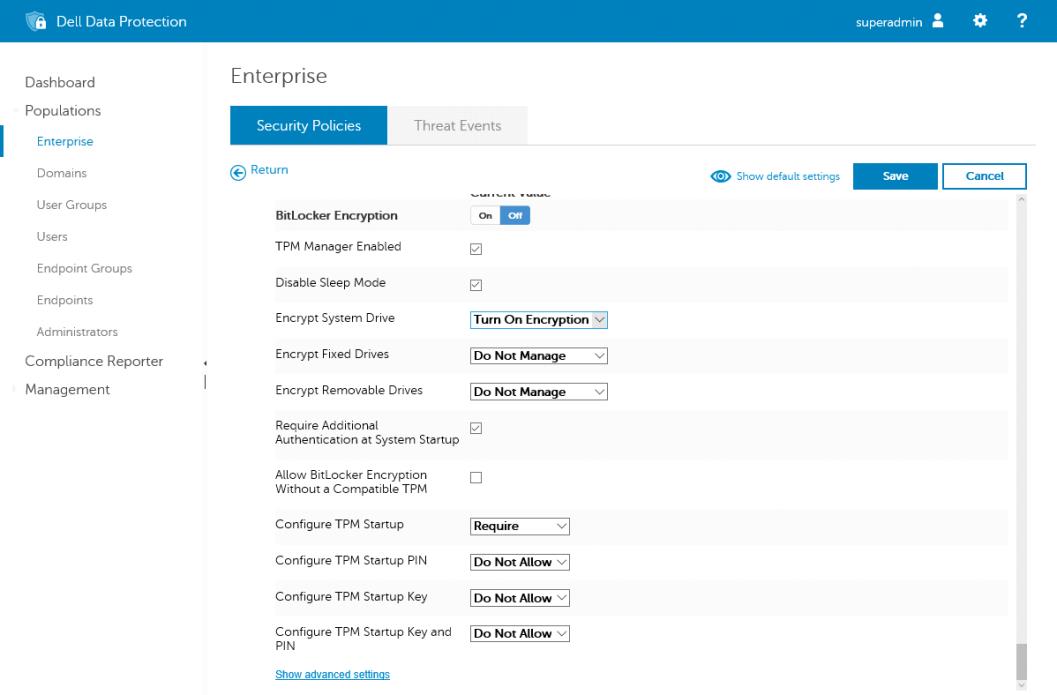

Le impostazioni consigliate sono le seguenti:

Nota: Data ultimo aggiornamento dell'articolo: novembre 2019. I criteri sono per Dell Security Management Server v10.2.9.

| Policy | Impostazione consigliata da Dell | Spiegazione della policy |

|---|---|---|

| BitLocker Encryption | Acceso | Abilita e disabilita il plug-in BitLocker Manager (questo plug-in è necessario per applicare correttamente tutti i criteri di Dell BitLocker Manager) |

| TPM Manager Enabled | Acceso | Abilita e disabilita il plug-in di gestione TPM (questo plug-in attiva il TPM se è impostato su "On" ma non è attivato correttamente) |

| Disable Sleep Mode | Spento | Se questa opzione è abilitata, durante la crittografia il dispositivo non può entrare in uno stato di sospensione. |

| Encrypt System Drive | Turn On Encryption | Se impostata su Do Not Manage, gli amministratori locali dei dispositivi possono modificare BitLocker. L'impostazione di questa policy su Turn On Encryption forza la crittografia del volume e gli amministratori locali non possono modificarla. L'impostazione di questa opzione su Turn Off Encryption forza la decrittografia del volume e gli amministratori locali non possono modificarla. |

| Encrypt Fixed Drives | Do Not Manage | Se impostata su Do Not Manage, gli amministratori locali dei dispositivi possono modificare BitLocker. L'impostazione di questa policy su Turn On Encryption forza la crittografia del volume e gli amministratori locali non possono modificarla. L'impostazione di questa opzione su Turn Off Encryption forza la decrittografia del volume e gli amministratori locali non possono modificarla. |

| Encrypt Removable Drives | Do Not Manage | Se impostata su Do Not Manage, gli amministratori locali dei dispositivi possono modificare BitLocker. L'impostazione di questa policy su Turn On Encryption forza la crittografia del volume e gli amministratori locali non possono modificarla. L'impostazione di questa opzione su Turn Off Encryption forza la decrittografia del volume e gli amministratori locali non possono modificarla. |

| Require other Authentication at System Startup | Enabled | Questa proprietà abilita le cinque policy successive e consente l'abilitazione delle protezioni definite negli endpoint gestiti. |

| Allow BitLocker Encryption Without a Compatible TPM | Enabled | Se impostata su Enabled, garantisce che i modelli TPM meno recenti siano supportati e consente di depositare le chiavi BitLocker su USB su dispositivi senza TPM. |

| Configure TPM Startup | Obbligatorio | Se impostata su Required, questa è l'unica opzione per gli utenti finali. Non viene visualizzato alcun prompt all'utente finale su un endpoint. Se impostata su Allow, abilitare questa impostazione come opzione selezionabile per l'utente finale. Quando più elementi sono impostati su "Consenti", l'utente finale visualizza una casella di selezione per effettuare la scelta. Se impostata su Do Not Allow, questa opzione non è disponibile e non è selezionabile all'interno dell'interfaccia utente di Dell Encryption, né nelle impostazioni di Windows. |

| Configure TPM Startup PIN | Do Not Allow | Se impostata su Required, questa è l'unica opzione per gli utenti finali. Non viene visualizzato alcun prompt all'utente finale su un endpoint. Se impostata su Allow, abilitare questa impostazione come opzione selezionabile per l'utente finale. Quando più elementi sono impostati su "Consenti", l'utente finale visualizza una casella di selezione per effettuare la scelta. Se impostata su Do Not Allow, questa opzione non è disponibile e non è selezionabile all'interno dell'interfaccia utente di Dell Encryption, né nelle impostazioni di Windows. |

| Configure TPM Startup Key | Do Not Allow | Se impostata su Required, questa è l'unica opzione per gli utenti finali. Non viene visualizzato alcun prompt all'utente finale su un endpoint. Se impostata su Allow, abilitare questa impostazione come opzione selezionabile per l'utente finale. Quando più elementi sono impostati su "Consenti", l'utente finale visualizza una casella di selezione per effettuare la scelta. Se impostata su Do Not Allow, questa opzione non è disponibile e non è selezionabile all'interno dell'interfaccia utente di Dell Encryption, né nelle impostazioni di Windows. |

| Configure TPM Startup Key and PIN | Do Not Allow | Se impostata su Required, questa è l'unica opzione per gli utenti finali. Non viene visualizzato alcun prompt all'utente finale su un endpoint. Se impostata su Allow, abilitare questa impostazione come opzione selezionabile per l'utente finale. Quando più elementi sono impostati su "Consenti", l'utente finale visualizza una casella di selezione per effettuare la scelta. Se impostata su Do Not Allow, questa opzione non è disponibile e non è selezionabile all'interno dell'interfaccia utente di Dell Encryption, né nelle impostazioni di Windows. |

| Disable BitLocker on Self-Encrypting Drives | Disabled | Se impostata su Enable, se viene rilevata un'unità self-encrypting drive (SED), BitLocker non protegge l'endpoint. L'impostazione di questa policy su Disabled consente a BitLocker di proteggere l'endpoint, indipendentemente dalle funzionalità del disco. |

| Policy | Impostazione consigliata da Dell | Spiegazione della policy |

|---|---|---|

| Fixed Data Volume Settings | ||

| Configure the Use of Smart Cards on Fixed Data Drives | Disallow | Questa policy visualizza le opzioni per proteggere un disco fisso (volume non del sistema operativo), quando "Encrypt Fixed Disks" è impostata su "Turn On Encryption." Se impostata su Required, questa è l'unica opzione per gli utenti finali. Non viene visualizzato alcun prompt all'utente finale su un endpoint. Se impostata su Allow, abilitare questa impostazione come opzione selezionabile per l'utente finale. Quando più elementi sono impostati su "Consenti", l'utente finale visualizza una casella di selezione per effettuare la scelta. Se impostata su Disallow, questa opzione non è disponibile e non è selezionabile all'interno dell'interfaccia utente di Dell Encryption, né nelle impostazioni di Windows. |

| Deny Write Access to Fixed Drives Not Protected by BitLocker | Disabled | Con l'impostazione di questa policy è possibile stabilire se è necessaria la protezione di BitLocker affinché le unità dati fisse siano scrivibili in un computer. Se impostata su Disabled, tutte le unità dati fisse sul computer vengono montate con accesso in lettura e scrittura. Se impostata su Enabled, gli utenti ricevono messaggi di errore "Access denied" quando tentano di salvare i dati su unità dati fisse non crittografate. Se impostata su Enabled for Organization, gli utenti con dispositivi solo con l'Organization Identifier impostato all'interno della policy ricevono messaggi di errore "Access denied" quando tentano di salvare i dati su unità dati fisse non crittografate. Tutti gli altri dispositivi hanno tutte unità dati fisse sul computer montato con accesso in lettura e scrittura. |

| Allow Access to BitLocker Protected Fixed Data Drives from Earlier Versions of Windows | Enabled | Se impostata su Enabled, le unità dati formattate con il file system FAT possono essere sbloccate sui computer che eseguono Windows Server 2008, Windows Vista, Windows XP con SP3 o Windows XP con SP2 e il relativo contenuto può essere visualizzato. Questi sistemi operativi hanno accesso read-only alle unità protette da BitLocker. Se impostata su Disabled, le unità dati formattate con il file system FAT non possono essere sbloccate sui computer che eseguono versioni precedenti di Windows. |

| Do Not Install BitLocker to Go Reader on FAT formatted Fixed Drives | Disabled | Se selezionata, impedisce l'installazione del lettore BitLocker To Go e gli utenti con dispositivi che eseguono versioni precedenti di Windows non possono accedere alle unità protette da BitLocker. |

| Configure Use of Passwords for Fixed Data Drives | Allow | Questa policy visualizza le opzioni per proteggere un disco fisso (volume non del sistema operativo), quando "Encrypt Fixed Disks" è impostata su "Turn On Encryption." Se impostata su Required, questa è l'unica opzione per gli utenti finali. Non viene visualizzato alcun prompt all'utente finale su un endpoint. Se impostata su Allow, abilitare questa impostazione come opzione selezionabile per l'utente finale. Quando più elementi sono impostati su "Consenti", l'utente finale visualizza una casella di selezione per effettuare la scelta. Se impostata su Disallow, questa opzione non è disponibile e non è selezionabile all'interno dell'interfaccia utente di Dell Encryption, né nelle impostazioni di Windows. |

| Configure Password Complexity for Fixed Data Drives | Require | Se impostata su Requires, è necessaria una connessione a un controller di dominio per convalidare la complessità della password quando BitLocker è abilitato. Se impostata su Allow, viene eseguito un tentativo di connessione a un controller di dominio per convalidare che la complessità rispetti le regole impostate dalla policy. Tuttavia, se non vengono trovati controller di dominio, la password viene accettata indipendentemente dalla complessità e l'unità viene crittografata utilizzando tale password come protezione. Se impostata su Do Not Allow, non viene eseguita alcuna convalida della complessità della password. |

| Minimum Password Length for Fixed Data Drives | 8 | Imposta la lunghezza minima delle password per i volumi a disco fisso protetti da BitLocker (questa impostazione richiede che Configure Use of Passwords for Fixed Data Drives sia impostato su Require o Allow) |

| Encryption Type for Fixed Data Drives | Full Encryption | Questa policy controlla se le unità dati fisse utilizzano la crittografia Used Space Only o Full Encryption. L'opzione Used Space Only è necessaria per le macchine virtuali protette da BitLocker. |

| Choose How BitLocker-protected Fixed Drives Can be Recovered | Disabled | Padre delle sette policy successive. Se impostata su Enabled, consente la configurazione di opzioni di ripristino aggiuntive. Se impostata su Disabled, il ripristino è disponibile solo tramite Dell Security Management Server o Dell Security Management Server Virtual. |

| Allow Data Recovery Agent for Protected Fixed Data Drives | Disabled | Figlio della policy Choose How BitLocker-protected Fixed Drives Can be Recovered La casella di controllo Allow Data Recovery Agent viene utilizzata per specificare se un agent di ripristino dei dati può essere utilizzato con unità protette da BitLocker. Prima di poter utilizzare un agent di ripristino dei dati, è necessario aggiungerlo da Criteri chiave pubblica, che si trova in Console Gestione Criteri di gruppo o in Editor Criteri di gruppo locali. Per ulteriori informazioni su come utilizzare un agent di ripristino dei dati per ripristinare un dispositivo protetto da BitLocker, consultare: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| Configure User Storage of BitLocker 48-digit Recovery Password | Allow | Figlio della policy Choose How BitLocker-protected Fixed Drives Can be Recovered. Se impostata su Required, le informazioni di ripristino di BitLocker vengono generate e sono accessibili agli amministratori dei dispositivi. Se impostata su Allow, le informazioni di ripristino di BitLocker vengono generate e sono accessibili agli amministratori dei dispositivi. Se impostata su Do Not Allow, le informazioni di ripristino di BitLocker non vengono create.

Nota: se impostata su Do Not Allow, il ripristino di un computer protetto da BitLocker potrebbe non essere possibile.

|

| Configure User Storage of BitLocker 256-bit Recovery Key | Allow | Figlio della policy Choose How BitLocker-protected Fixed Drives Can be Recovered. Se impostata su Required, le informazioni di ripristino di BitLocker vengono generate e sono accessibili agli amministratori dei dispositivi. Se impostata su Allow, le informazioni di ripristino di BitLocker vengono generate e sono accessibili agli amministratori dei dispositivi. Se impostata su Do Not Allow, le informazioni di ripristino di BitLocker non vengono create.

Nota: se impostata su Do Not Allow, il ripristino di un computer protetto da BitLocker potrebbe non essere possibile.

|

| Omit Recovery Options from the BitLocker Setup Wizard | Disabled | Figlio della policy Choose How BitLocker-protected Fixed Drives Can be Recovered. Selezionare Omit recovery options from the BitLocker setup wizard per impedire agli utenti di specificare opzioni di ripristino quando abilitano BitLocker su un'unità. Se impostata su Enabled, l'impostazione della policy determina le opzioni di ripristino di BitLocker. |

| Save BitLocker Recovery Information to AD DS for Fixed Data Drives | Enabled | Figlio della policy Choose How BitLocker-protected Fixed Drives Can be Recovered. Padre delle due policy successive: Save BitLocker recovery information to Active Directory Domain Services, scegliere le informazioni di ripristino di BitLocker da archiviare in Active Directory Domain Services (AD DS). |

| BitLocker Recovery Information to Store in AD DS | Recovery Passwords and Key Packages | Figlio delle policy Choose How BitLocker-protected Fixed Drives Can be Recovered e Save BitLocker Recovery Information to AD DS for Fixed Data Drives. Recovery password and key packages, la password di ripristino di BitLocker e il pacchetto di chiavi sono archiviati in AD DS. L'archiviazione del pacchetto di chiavi supporta il ripristino dei dati da un'unità fisicamente danneggiata. Se si seleziona Recovery password only, la password di ripristino è l'unica cosa archiviata in AD DS. |

| Do Not Enable BitLocker Until Recovery Information is Stored in AD DS for Fixed Data Drives | Disabled | Figlio delle policy Choose How BitLocker-protected Fixed Drives Can be Recovered e Save BitLocker Recovery Information to AD DS for Fixed Data Drives. Selezionare la casella di controllo Do not enable BitLocker until recovery information is stored in AD DS for fixed drives se si desidera impedire agli utenti di abilitare BitLocker, a meno che il computer non sia connesso al dominio e che il backup delle informazioni di ripristino di BitLocker in AD DS non abbia esito positivo. |

| Configure Use of Hardware-Based Encryption for Fixed Data Drives | Enabled | Padre delle quattro policy successive. Questa policy controlla la reazione di BitLocker ai computer dotati di unità crittografate quando vengono utilizzate come volumi dati fissi. L'utilizzo della policy basata su hardware può migliorare le prestazioni delle operazioni dell'unità che implicano frequenti letture o scritture di dati sull'unità.

Nota: l'impostazione della policy Choose drive encryption method and cipher strength non si applica alla crittografia basata su hardware. La presenza di questa policy abilitata sulle unità con firmware meno recente potrebbe esporre anche vari CVE descritti in: https://www.kb.cert.org/vuls/id/395981/

|

| Use Hardware-Based Encryption for Fixed Data Drives | Enabled | Figlio della policy Configure Use of Hardware-Based Encryption for Fixed Data Drives. Questa policy controlla la reazione di BitLocker ai computer dotati di unità crittografate quando vengono utilizzate come volumi dati fissi. L'utilizzo della policy basata su hardware può migliorare le prestazioni delle operazioni dell'unità che implicano frequenti letture o scritture di dati sull'unità.

Nota: l'impostazione della policy Choose drive encryption method and cipher strength non si applica alla crittografia basata su hardware. La presenza di questa policy abilitata sulle unità con firmware meno recente potrebbe esporre anche vari CVE descritti in: https://www.kb.cert.org/vuls/id/395981/

|

| Use BitLocker Software-Based Encryption on Fixed Data Drives When Hardware Encryption is Not Available | Enabled | Figlio della policy Configure Use of Hardware-Based Encryption for Fixed Data Drives. Questa policy controlla la reazione di BitLocker ai computer dotati di unità crittografate quando vengono utilizzate come volumi dati fissi. L'utilizzo della policy basata su hardware può migliorare le prestazioni delle operazioni dell'unità che implicano frequenti letture o scritture di dati sull'unità.

Nota: l'impostazione della policy Choose drive encryption method and cipher strength non si applica alla crittografia basata su hardware. La presenza di questa policy abilitata sulle unità con firmware meno recente potrebbe esporre anche vari CVE descritti in: https://www.kb.cert.org/vuls/id/395981/

|

| Restrict Crypto Algorithms and Cipher Suites Allowed for Hardware-Based Encryption on Fixed Data Drives | Disabled | Figlio della policy Configure Use of Hardware-Based Encryption for Fixed Data Drives. L'opzione Restrict encryption algorithms and cipher suites allowed for hardware-based encryption consente di limitare gli algoritmi di crittografia che BitLocker può utilizzare con la crittografia hardware. Se l'algoritmo impostato per l'unità non è disponibile, BitLocker disabilita l'utilizzo della crittografia basata su hardware. |

| Configure Specific Crypto Algorithms and Cipher Suites Settings on Fixed Data Drives | 2.16.840.1.101.3.4.1.2;2.16.840.1.101.3.4.1.42 | Figlio della policy Configure Use of Hardware-Based Encryption for Fixed Data Drives. Gli algoritmi di crittografia sono specificati da ID di oggetto (OID) e sono separati da virgole. OID di esempio per tipi di crittografia:

|

| Global Settings | ||

| Default Folder Location to Save Recovery Password | (vuoto) | Se impostata, specificare il percorso utilizzato come percorso predefinito della cartella quando l'utente sceglie l'opzione per salvare la password di ripristino in una cartella. È possibile utilizzare un percorso completo o includere le variabili di ambiente del computer di destinazione nel percorso. Se il percorso non è valido, la procedura guidata di configurazione di BitLocker mostra la vista della cartella di primo livello del computer. |

| Encryption Method and Cipher Strength | AES256 with Diffuser |

Nota: questa policy non si applica alle unità crittografate. Le unità crittografate utilizzano il proprio algoritmo, che l'unità imposta durante il partizionamento.

|

| Enable Organizational Unique Identifiers | Disabled | Padre delle due policy successive. Se impostata su Enabled, consente la configurazione del campo di identificazione sulle unità protette da BitLocker e qualsiasi campo di identificazione consentito utilizzato dall'organizzazione. Questi ID vengono archiviati come campo di identificazione e campo di identificazione consentito. Il campo di identificazione consente di associare un ID organizzativo univoco alle unità protette da BitLocker. Questo ID viene automaticamente aggiunto alle nuove unità protette da BitLocker e può essere aggiornato sulle unità esistenti protette da BitLocker utilizzando lo strumento della riga di comando Manage-bde. Per gestire gli agent di ripristino dei dati basati su certificati sulle unità protette da BitLocker e per i potenziali aggiornamenti del lettore BitLocker To Go, è necessario un campo di identificazione. BitLocker gestisce e aggiorna gli agent di ripristino dei dati solo quando il campo di identificazione sull'unità corrisponde al valore configurato nel campo di identificazione. Analogamente, BitLocker aggiorna il lettore BitLocker To Go solo quando il campo di identificazione sull'unità corrisponde al valore configurato nel campo di identificazione.

Nota: è possibile utilizzare Enable Organizational Unique Identifiers con l'impostazione della policy Deny write access to removable drives not protected by BitLocker per controllare l'utilizzo delle unità rimovibili nell'organizzazione.

|

| Set Organizational Unique Identifiers | (vuoto) | Figlio della policy Enable Organizational Unique Identifiers. Si tratta di un valore alfanumerico che consente di impostare un ID univoco per i dispositivi in modo che possano essere gestiti dall'azienda. Questo ID viene automaticamente aggiunto alle nuove unità protette da BitLocker e può essere aggiornato sulle unità esistenti protette da BitLocker utilizzando lo strumento della riga di comando Manage-bde. |

| Set Allowed Organizational Unique Identifiers | (vuoto) | Figlio della policy Enable Organizational Unique Identifiers. Si tratta di un valore alfanumerico che consente di impostare un ID univoco per i dispositivi in modo che possano essere gestiti dall'azienda. Questo ID viene automaticamente aggiunto alle nuove unità protette da BitLocker e può essere aggiornato sulle unità esistenti protette da BitLocker utilizzando lo strumento della riga di comando Manage-bde.

Nota: è consigliabile che le policy Set Allowed Organizational Unique Identifiers e Set Organizational Unique Identifiers corrispondano per evitare problemi durante il ripristino.

|

| Prevent Memory Overwrite on Restart | Disabled | Se impostata su Disabled, i segreti di BitLocker vengono cancellati dalla memoria. Se impostata su Enabled, i segreti di BitLocker rimangono in memoria, con un potenziale miglioramento delle prestazioni, anche se i segreti di BitLocker sono esposti a rischi aggiuntivi. |

| Enable Smart Card Certificate Identifier | Disabled | Se impostata su Enabled, l'ID di oggetto specificato nell'impostazione Object identifier di un certificato deve corrispondere a quello della policy Smart Card Certificate Identifier. |

| Smart Card Certificate Identifier | 1.3.6.1.4.1.311.67.1.1 | L'ID di oggetto è specificato nell'utilizzo chiavi avanzato (EKU) di un certificato. BitLocker è in grado di identificare i certificati che possono essere utilizzati per autenticare un certificato utente in un unità protetta da BitLocker confrontando l'identificatore di oggetto nel certificato con l'identificatore di oggetto in questa impostazione di criterio. L'ID di oggetto predefinito è 1.3.6.1.4.1.311.67.1.1. |

| Operating System Volume Settings | ||

| Allow Enhanced PINs for Startup | Disabled | I PIN di avvio avanzati consentono l'utilizzo di caratteri (tra cui lettere maiuscole e minuscole, simboli, numeri e spazi).

Nota: non tutti i computer supportano caratteri PIN avanzati nell'ambiente di preavvio.

|

| Number of Characters Required in PIN | 6 | Definisce il numero minimo di caratteri necessari per l'ambiente di preavvio.

Nota: la lunghezza minima per il PIN BitLocker è stata aumentata a sei caratteri, a partire da Windows 10 versione 1703.

|

| Allow Network Unlock at Startup on Operating System Drives | Disabled | Questa policy controlla una parte del comportamento della funzione Network Unlock in BitLocker. Questa policy è necessaria per abilitare BitLocker Network Unlock su una rete, poiché consente ai client che eseguono BitLocker di creare la protezione con chiave di rete necessaria durante la crittografia. Per ulteriori informazioni sull'abilitazione di Network Unlock, consultare https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bitlocker-how-to-enable-network-unlock  . . |

| Allow SecureBoot on Operating System Drives | Enabled | Controlla la modalità di gestione dei volumi di computer abilitati per BitLocker con la funzione Secure Boot. L'abilitazione di questa funzione forza la convalida di Secure Boot durante il processo di avvio e verifica le impostazioni BCD (Boot Configuration Data) in base alla policy Secure Boot. |

| Disallow Standard Users from Changing the PIN on Operating System Drives | Disabled | Questa impostazione della policy consente di definire se agli utenti standard è consentito modificare il PIN o la password utilizzata per proteggere l'unità del sistema operativo. Se impostata su Enabled, gli utenti che non dispongono di privilegi di amministratore locale non possono modificare il PIN sull'endpoint. Se impostata su Disabled, tutti gli utenti su un endpoint possono modificare il PIN di preavvio. |

| Enable Use of Preboot Keyboard Input on Slates | Enabled | Se impostata su Enabled, consente agli utenti di abilitare le opzioni di autenticazione che richiedono l'input dell'utente dall'ambiente di preavvio anche se la piattaforma indica una mancanza di funzionalità di input di preavvio. |

| Reset Platform Validation Data After Recovery | Enabled | Se impostata su Enabled, i dati di convalida della piattaforma vengono aggiornati all'avvio di Windows dopo un ripristino di BitLocker. Se impostata su Disabled, i dati di convalida della piattaforma non vengono aggiornati dopo un ripristino di BitLocker. Ciò potrebbe causare ripristini dopo ogni avvio se la configurazione di base della piattaforma è cambiata. |

| Choose How BitLocker-protected Operating System Drives Can be Recovered | Disabled | Padre delle sette policy successive. Se impostata su Enabled, consente la configurazione di opzioni di ripristino aggiuntive. Se impostata su Disabled, il ripristino è disponibile solo tramite Dell Security Management Server o Dell Security Management Server Virtual. |

| Allow Data Recovery Agent for Protected Operating System Drives | Enabled | Figlio della policy Choose How BitLocker-protected Operating System Drives Can be Recovered. La casella di controllo Allow data recovery agent viene utilizzata per specificare se è possibile utilizzare un agent di ripristino dei dati con le unità del sistema operativo protette da BitLocker. Prima di poter utilizzare un agent di ripristino dei dati, è necessario aggiungerlo da Criteri chiave pubblica, che si trova in Console Gestione Criteri di gruppo o in Editor Criteri di gruppo locali. Per ulteriori informazioni su come utilizzare un Data Recovery Agent per ripristinare un dispositivo protetto da BitLocker, consultare: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| Configure User Storage of BitLocker 48-digit Recovery Password | Allow | Figlio della policy Choose How BitLocker-protected Operating System Drives Can be Recovered. Se impostata su Required, le informazioni di ripristino di BitLocker vengono generate e sono accessibili agli amministratori dei dispositivi. Se impostata su Allow, le informazioni di ripristino di BitLocker vengono generate e sono accessibili agli amministratori dei dispositivi. Se impostata su Do Not Allow, le informazioni di ripristino di BitLocker non vengono create.

Nota: se impostata su Do Not Allow, il ripristino di un computer protetto da BitLocker potrebbe non essere possibile.

|

| Configure User Storage of BitLocker 256-bit Recovery Key | Allow | Figlio della policy Choose How BitLocker-protected Operating System Drives Can be Recovered. Se impostata su Required, le informazioni di ripristino di BitLocker vengono generate e sono accessibili agli amministratori dei dispositivi. Se impostata su Allow, le informazioni di ripristino di BitLocker vengono generate e sono accessibili agli amministratori dei dispositivi. Se impostata su Do Not Allow, le informazioni di ripristino di BitLocker non vengono create.

Nota: se impostata su Do Not Allow, il ripristino di un computer protetto da BitLocker potrebbe non essere possibile.

|

| Omit Recovery Options from the BitLocker Setup Wizard | Disabled | Figlio della policy Choose How BitLocker-protected Operating System Drives Can be Recovered. Selezionare Omit recovery options from the BitLocker setup wizard per impedire agli utenti di specificare opzioni di ripristino quando abilitano BitLocker su un'unità. Se impostata su Enabled, l'impostazione della policy determina le opzioni di ripristino di BitLocker per l'unità. |

| Save BitLocker Recovery Information to AD DS for Operating System Drives | Enabled | Figlio della policy Choose How BitLocker-protected Operating System Drives Can be Recovered. Padre delle due policy successive: Save BitLocker recovery information to Active Directory Domain Services, scegliere le informazioni di ripristino di BitLocker da archiviare in Active Directory Domain Services (AD DS). |

| BitLocker Recovery Information to Store in AD DS (solo Windows Server 2008) | Recovery Password and Key Packages | Figlio delle policy Choose How BitLocker-protected Operating System Drives Can be Recovered e Save BitLocker Recovery Information to AD DS for Operating System Data Drives. Recovery password and key packages, la password di ripristino di BitLocker e il pacchetto di chiavi sono archiviati in AD DS. L'archiviazione del pacchetto di chiavi supporta il ripristino dei dati da un'unità fisicamente danneggiata. Se si seleziona Recovery password only, solo la password di ripristino viene archiviata in AD DS. |

| Do Not Enable BitLocker Until Recovery Information is Stored in AD DS for Operating System Drives | Disabled | Figlio delle policy Choose How BitLocker-protected Operating System Drives Can be Recovered e Save BitLocker Recovery Information to AD DS for Operating System Data Drives. Selezionare la casella di controllo Do not enable BitLocker until recovery information is stored in AD DS for operating system drives se si desidera impedire agli utenti di abilitare BitLocker, a meno che il computer non sia connesso al dominio e che il backup delle informazioni di ripristino di BitLocker in AD DS non abbia esito positivo. |

| Configure Use of Hardware-Based Encryption for Operating System Drives | Enabled | Padre delle quattro policy successive. Questa policy controlla la reazione di BitLocker ai computer dotati di unità crittografate quando vengono utilizzate come volumi dati. L'utilizzo della policy basata su hardware può migliorare le prestazioni delle operazioni dell'unità che implicano frequenti letture o scritture di dati sull'unità.

Nota: l'impostazione della policy Choose drive encryption method and cipher strength non si applica alla crittografia basata su hardware.

La presenza di questa policy abilitata sulle unità con firmware meno recente potrebbe esporre anche vari CVE descritti in: https://www.kb.cert.org/vuls/id/395981/  |

| Use Hardware-Based Encryption for Operating System Drives | Enabled | Figlio della policy Configure Use of Hardware-Based Encryption for Operating System Data Drives. Questa policy controlla la reazione di BitLocker ai computer dotati di unità crittografate quando vengono utilizzate come volumi dati. L'utilizzo della policy basata su hardware può migliorare le prestazioni delle operazioni dell'unità che implicano frequenti letture o scritture di dati sull'unità.

Nota: l'impostazione della policy Choose drive encryption method and cipher strength non si applica alla crittografia basata su hardware.

La presenza di questa policy abilitata sulle unità con firmware meno recente potrebbe esporre anche vari CVE descritti in: https://www.kb.cert.org/vuls/id/395981/  |

| Use BitLocker Software-Based Encryption on Operating System Drives When Hardware Encryption is Not Available | Enabled | Figlio della policy Configure Use of Hardware-Based Encryption for Operating System Data Drives. Questa policy controlla la reazione di BitLocker ai computer dotati di unità crittografate quando vengono utilizzate come volumi dati. L'utilizzo della policy basata su hardware può migliorare le prestazioni delle operazioni dell'unità che implicano frequenti letture o scritture di dati sull'unità.

Nota: l'impostazione della policy Choose drive encryption method and cipher strength non si applica alla crittografia basata su hardware.

La presenza di questa policy abilitata sulle unità con firmware meno recente potrebbe esporre anche vari CVE descritti in: https://www.kb.cert.org/vuls/id/395981/  |

| Restrict Crypto Algorithms and Cipher Suites Allowed for Hardware-Based Encryption on Operating System Drives | Disabled | Figlio della policy Configure Use of Hardware-Based Encryption for Operating System Data Drives. L'opzione Restrict encryption algorithms and cipher suites allowed for hardware-based encryption consente di limitare gli algoritmi di crittografia che BitLocker può utilizzare con la crittografia hardware. Se l'algoritmo impostato per l'unità non è disponibile, BitLocker disabilita l'utilizzo della crittografia basata su hardware. |

| Configure Specific Crypto Algorithms and Cipher Suites Settings on Operating System Drives | 2.16.840.1.101.3.4.1.2;2.16.840.1.101.3.4.1.42 | Figlio della policy Configure Use of Hardware-Based Encryption for Operating System Data Drives. Gli algoritmi di crittografia sono specificati da ID di oggetto (OID) e separati da virgole .

|

| Encryption Type for Operating System Drives | Full Encryption | Questa policy controlla se le unità dati utilizzano la crittografia Used Space Only o Full Encryption. L'opzione Used Space Only è necessaria per le macchine virtuali protette da BitLocker. |

| Configure Use of Passwords for Operating System Drives | Not Configured | Questa policy controlla il modo in cui i computer non basati su TPM utilizzano la protezione con password. In combinazione con Configure Password Complexity for Operating System Drives, questa policy consente agli amministratori di richiedere lunghezza e complessità della password per utilizzare la protezione con password. Per impostazione predefinita, la lunghezza della password deve essere di otto caratteri. Se impostata su Enabled, gli utenti possono configurare una password che soddisfi i requisiti definiti dall'utente. Se impostata su Not Configured o Disabled, il vincolo di lunghezza predefinito di otto caratteri si applica alle password delle unità del sistema operativo e non si verificano controlli di complessità.

Nota: non è possibile utilizzare password se è abilitata la conformità FIPS.

|

| Configure Password Complexity for Operating System Drives | Require | Se impostata su Requires, è necessaria una connessione a un controller di dominio per convalidare la complessità della password quando BitLocker è abilitato. Se impostata su Allow, viene eseguito un tentativo di connessione a un controller di dominio per convalidare che la complessità rispetti le regole impostate dalla policy. Tuttavia, se non vengono trovati controller di dominio, la password viene accettata indipendentemente dalla complessità e l'unità viene crittografata utilizzando tale password come protezione. Se impostata su Do Not Allow, non viene eseguita alcuna convalida della complessità della password. |

| Minimum Password Length for Operating System Drives | 8 | Imposta la lunghezza minima della password per le unità protette da BitLocker.

Nota: le impostazioni vengono applicate quando si attiva BitLocker, non quando si sblocca un'unità. BitLocker consente di sbloccare un'unità con una qualsiasi delle protezioni disponibili sull'unità.

|

| Require ASCII-Only Passwords for Operating System Drives | Disabled | Se impostata su Enabled, i caratteri Unicode non sono consentiti all'interno del prompt della password per le unità del sistema operativo. Se impostata su Disabled, tutti i caratteri vengono accettati. |

| Use Enhanced Boot Configuration Data Profile | Not Configured (la modifica di questo criterio su un valore diverso da "Not Configured" potrebbe causare prompt di ripristino quando la funzione Hyper-V è abilitata in Windows 10). | Padre delle due policy successive. Questa impostazione della policy determina impostazioni BCD specifiche da verificare durante la convalida della piattaforma. Una convalida della piattaforma utilizza i dati nel relativo profilo di convalida, costituiti da indici PCR (Platform Configuration Register) compresi tra 0 e 23.

Nota: quando BitLocker utilizza Secure Boot per la convalida dell'integrità BCD, l'impostazione Use enhanced Boot Configuration Data Profile delle policy di gruppo viene ignorata.

|

| Verifica di altre impostazioni dati di configurazione di avvio | (vuoto) | Figlio di Use Enhanced Boot Configuration Data Profile. Per informazioni sulla personalizzazione delle impostazioni BCD, vedere https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bcd-settings-and-bitlocker

Nota: l'impostazione che controlla il debug di avvio (0x16000010) è sempre convalidata e non ha alcun effetto se è presente nell'elenco di inclusioni o esclusioni.

|

| Escludi altre impostazioni dati di configurazione di avvio | (vuoto) | Figlio di Use Enhanced Boot Configuration Data Profile. Per informazioni sulla personalizzazione delle impostazioni BCD, vedere https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bcd-settings-and-bitlocker

Nota: l'impostazione che controlla il debug di avvio (0x16000010) è sempre convalidata e non ha alcun effetto se è presente nell'elenco di inclusioni o esclusioni.

|

| Configure TPM Platform Validation Profile | Disabled | Padre di Configure Specific TPM Platform Settings. Se impostata su Enabled, questa impostazione della policy determina i valori che TPM misura quando convalida i componenti ad avvio anticipato prima di sbloccare un'unità su un computer in cui è in esecuzione Windows Vista, Windows Server 2008 o Windows 7. |

| Configure Specific TPM Platform Settings | Dell Technologies consiglia di utilizzare gli indici PCR predefiniti correnti di Microsoft, se non diversamente richiesto. | Figlio di Configure TPM Platform Validation Profile. Un profilo di convalida della piattaforma è costituito da indici PCR compresi tra 0 e 23. Il profilo di convalida della piattaforma predefinito protegge la chiave di crittografia dalle modifiche apportate ai seguenti elementi:

|

| Configure BIOS TPM Platform Validation Profile | Disabled | Padre di Configure Specific BIOS TPM Platform Settings. Se impostata su Enabled, questa impostazione della policy determina i valori che TPM misura quando convalida i componenti ad avvio anticipato prima di sbloccare un'unità del sistema operativo su un computer con configurazione del BIOS o con il firmware UEFI con il modulo CSM (Compatibility Support Module) abilitato. |

| Configure Specific BIOS TPM Platform Settings | Dell Technologies consiglia di utilizzare gli indici PCR predefiniti correnti di Microsoft, se non diversamente richiesto. | Figlio di Configure TPM Platform Validation Profile. Un profilo di convalida della piattaforma è costituito da indici PCR compresi tra 0 e 23. Il profilo di convalida della piattaforma predefinito protegge la chiave di crittografia dalle modifiche apportate ai seguenti elementi:

|

| Configure UEFI TPM Platform Validation Profile | Disabled | Padre di Configure Specific UEFI TPM Platform Settings. Se impostata su Enabled, questa impostazione della policy determina i valori che TPM misura quando convalida i componenti ad avvio anticipato prima di sbloccare un'unità del sistema operativo su un computer con configurazioni native del firmware UEFI. |

| Configure Specific UEFI TPM Platform Settings | Dell Technologies consiglia di utilizzare gli indici PCR predefiniti correnti di Microsoft, se non diversamente richiesto. | Figlio di Configure TPM Platform Validation Profile. Un profilo di convalida della piattaforma è costituito da indici PCR compresi tra 0 e 23. Il profilo di convalida della piattaforma predefinito protegge la chiave di crittografia dalle modifiche apportate ai seguenti elementi:

|

| Removable Storage Settings | ||

| Allow User to Apply BitLocker Protection on Removable Drives | Enabled | Se impostata su Enabled, consente all'utente di abilitare BitLocker per proteggere le unità rimovibili. Se impostata su Disabled, la policy Encrypt Removable Drives controlla quando BitLocker protegge le unità rimovibili. |

| Allow User to Suspend and Decrypt BitLocker Protection on Removable Data Drives | Enabled | Se impostata su Enabled, consente all'utente di rimuovere BitLocker dall'unità o di sospendere la crittografia durante l'esecuzione della manutenzione. Se impostata su Disabled, la policy Encrypt Removable Drives controlla quando BitLocker protegge le unità rimovibili. |

| Configure Use of Smart Cards on Removable Data Drives | Disallow | Se impostata su Required, questa è l'unica opzione per gli utenti finali. Non viene visualizzato alcun prompt all'utente finale su un endpoint. Se impostata su Allow, abilitare questa impostazione come opzione selezionabile per l'utente finale. Quando più elementi sono impostati su "Consenti", l'utente finale visualizza una casella di selezione per effettuare la scelta. Se impostata su Do Not Allow, questa opzione non è disponibile e non è selezionabile all'interno dell'interfaccia utente di Dell Encryption, né nelle impostazioni di Windows. |

| Deny Write Access to Removable Drives Not Protected by BitLocker | Disabled | Questa impostazione dei criteri viene utilizzata per richiedere che le unità rimovibili siano crittografate prima di concedere l'accesso in scrittura e per controllare se le unità rimovibili protette da BitLocker configurate in un'altra organizzazione possono essere aperte con accesso in scrittura. Se impostata su Enabled, i dispositivi non protetti da BitLocker non consentono la scrittura dei dati sul disco, anche se è possibile leggerli. Se impostata su Disabled, i dispositivi non protetti da BitLocker consentono la lettura e la scrittura dei dati. |

| Allow Access to BitLocker Protected Removable Data Drives from Earlier Versions of Windows | Enabled | Se impostata su Enabled, le unità dati formattate con il file system FAT possono essere sbloccate sui computer che eseguono Windows Server 2008, Windows Vista, Windows XP con SP3 o Windows XP con SP2 e il relativo contenuto può essere visualizzato. Questi sistemi operativi hanno accesso read-only alle unità protette da BitLocker. Se impostata su Disabled, le unità dati formattate con il file system FAT non possono essere sbloccate sui computer che eseguono versioni precedenti di Windows. |

| Do Not Install BitLocker to Go Reader on FAT formatted Removable Drives | Disabled | Se selezionata, impedisce l'installazione del lettore BitLocker To Go e gli utenti con dispositivi che eseguono versioni precedenti di Windows non possono accedere alle unità protette da BitLocker. |

| Configure Use of Passwords for Removable Data Drives | Allow | Se impostata su Required, questa è l'unica opzione per gli utenti finali. Non viene visualizzato alcun prompt all'utente finale su un endpoint. Se impostata su Allow, abilitare questa impostazione come opzione selezionabile per l'utente finale. Quando più elementi sono impostati su "Consenti", l'utente finale visualizza una casella di selezione per effettuare la scelta. Se impostata su Do Not Allow, questa opzione non è disponibile e non è selezionabile all'interno dell'interfaccia utente di Dell Encryption, né nelle impostazioni di Windows. |

| Configure Password Complexity for Removable Data Drives | Require | Se impostata su Requires, è necessaria una connessione a un controller di dominio per convalidare la complessità della password quando BitLocker è abilitato. Se impostata su Allow, viene eseguito un tentativo di connessione a un controller di dominio per convalidare che la complessità rispetti le regole impostate dalla policy. Tuttavia, se non vengono trovati controller di dominio, la password viene accettata indipendentemente dalla complessità e l'unità viene crittografata utilizzando tale password come protezione. Se impostata su Do Not Allow, non viene eseguita alcuna convalida della complessità della password. |

| Minimum Password Length for Removable Data Drives | 8 | Imposta la lunghezza minima delle password per i volumi protetti da BitLocker (questa impostazione richiede che Configure Use of Passwords for Removable Data Drives sia impostato su Require o Allow) |

| Encryption Type for Removable Data Drives | Full Encryption | Questa policy controlla se le unità dati utilizzano la crittografia Used Space Only o Full Encryption. L'opzione Used Space Only è necessaria per le macchine virtuali protette da BitLocker. |

| Choose How BitLocker-protected Removable Drives Can be Recovered | Disabled | Padre delle sette policy successive. Se impostata su Enabled, consente la configurazione di opzioni di ripristino aggiuntive. Se impostata su Disabled, il ripristino è disponibile solo tramite Dell Security Management Server o Dell Security Management Server Virtual. |

| Allow Data Recovery Agent for Protected Removable Data Drives | Enabled | Figlio della policy Choose How BitLocker-protected Removable Drives Can be Recovered. La casella di controllo Allow data recovery agent viene utilizzata per specificare se è possibile utilizzare un agent di ripristino dei dati con le unità protette da BitLocker. Prima di poter utilizzare un agent di ripristino dei dati, è necessario aggiungerlo da Criteri chiave pubblica, che si trova in Console Gestione Criteri di gruppo o in Editor Criteri di gruppo locali. Per ulteriori informazioni su come utilizzare un agent di ripristino dei dati per ripristinare un dispositivo protetto da BitLocker, consultare: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| Configure User Storage of BitLocker 48-digit Recovery Password | Allow | Figlio della policy Choose How BitLocker-protected Removable Drives Can be Recovered. Se impostata su Required, le informazioni di ripristino di BitLocker vengono generate e sono accessibili agli amministratori dei dispositivi. Se impostata su Allow, le informazioni di ripristino di BitLocker vengono generate e sono accessibili agli amministratori dei dispositivi. Se impostata su Do Not Allow, le informazioni di ripristino di BitLocker non vengono create.

Nota: se impostata su Do Not Allow, il ripristino di un'unità protetta da BitLocker potrebbe non essere possibile.

|

| Configure User Storage of BitLocker 256-bit Recovery Key | Allow | Figlio della policy Choose How BitLocker-protected Removable Drives Can be Recovered. Se impostata su Required, le informazioni di ripristino di BitLocker vengono generate e sono accessibili agli amministratori dei dispositivi. Se impostata su Allow, le informazioni di ripristino di BitLocker vengono generate e sono accessibili agli amministratori dei dispositivi. Se impostata su Do Not Allow, le informazioni di ripristino di BitLocker non vengono create.

Nota: se impostata su Do Not Allow, il ripristino di un'unità protetta da BitLocker potrebbe non essere possibile.

|

| Omit Recovery Options from the BitLocker Setup Wizard for Removable Media | Disabled | Figlio della policy Choose How BitLocker-protected Removable Drives Can be Recovered. Selezionare Omit recovery options from the BitLocker setup wizard per impedire agli utenti di specificare opzioni di ripristino quando abilitano BitLocker su un'unità. Se impostata su Enabled, l'impostazione della policy determina le opzioni di ripristino di BitLocker per l'unità. |

| Save BitLocker Recovery Information to AD DS for Removable Data Drives | Enabled | Figlio della policy Choose How BitLocker-protected Removable Drives Can be Recovered. Padre delle due policy successive. Save BitLocker recovery information to Active Directory Domain Services, scegliere le informazioni di ripristino di BitLocker da archiviare in Active Directory Domain Services (AD DS). |

| BitLocker Recovery Information to Store in AD DS for Removable Data Drives | Recovery Passwords and Key Packages | Figlio delle policy Choose How BitLocker-protected Removable Drives Can be Recovered e Save BitLocker Recovery Information to AD DS for Removable Data Drives. Recovery password and key packages, la password di ripristino di BitLocker e il pacchetto di chiavi sono archiviati in AD DS. L'archiviazione del pacchetto di chiavi supporta il ripristino dei dati da un'unità fisicamente danneggiata. Se si seleziona Recovery password only, solo la password di ripristino viene archiviata in AD DS. |

| Do Not Enable BitLocker Until Recovery Information is Stored in AD DS for Removable Data Drives | Disabled | Figlio delle policy Choose How BitLocker-protected Removable Drives Can be Recovered e Save BitLocker Recovery Information to AD DS for Removable Data Drives. Selezionare la casella di controllo Do not enable BitLocker until recovery information is stored in AD DS for Removable drives se si desidera impedire agli utenti di abilitare BitLocker, a meno che il computer non sia connesso al dominio e che il backup delle informazioni di ripristino di BitLocker in AD DS non abbia esito positivo. |

| Configure Use of Hardware-Based Encryption for Removable Data Drives | Enabled | Padre delle quattro policy successive. Questa policy controlla la reazione di BitLocker ai computer dotati di unità crittografate quando vengono utilizzate come volumi dati. L'utilizzo della policy basata su hardware può migliorare le prestazioni delle operazioni dell'unità che implicano frequenti letture o scritture di dati sull'unità.

Nota: l'impostazione della policy Choose drive encryption method and cipher strength non si applica alla crittografia basata su hardware. La presenza di questa policy abilitata sulle unità con firmware meno recente potrebbe esporre anche vari CVE descritti in: https://www.kb.cert.org/vuls/id/395981/

|

| Use Hardware-Based Encryption for Removable Data Drives | Enabled | Figlia della policy Configure Use of Hardware-Based Encryption for Removable Data Drives. Questa policy controlla la reazione di BitLocker ai computer dotati di unità crittografate quando vengono utilizzate come volumi dati. L'utilizzo della policy basata su hardware può migliorare le prestazioni delle operazioni dell'unità che implicano frequenti letture o scritture di dati sull'unità.

Nota: l'impostazione della policy Choose drive encryption method and cipher strength non si applica alla crittografia basata su hardware. La presenza di questa policy abilitata sulle unità con firmware meno recente potrebbe esporre anche vari CVE descritti in: https://www.kb.cert.org/vuls/id/395981/

|

| Use BitLocker Software-Based Encryption on Removable Data Drives When Hardware Encryption is Not Available | Enabled | Figlia della policy Configure Use of Hardware-Based Encryption for Removable Data Drives. Questa policy controlla la reazione di BitLocker ai computer dotati di unità crittografate quando vengono utilizzate come volumi dati. L'utilizzo della policy basata su hardware può migliorare le prestazioni delle operazioni dell'unità che implicano frequenti letture o scritture di dati sull'unità.

Nota: l'impostazione della policy Choose drive encryption method and cipher strength non si applica alla crittografia basata su hardware. La presenza di questa policy abilitata sulle unità con firmware meno recente potrebbe esporre anche vari CVE descritti in: https://www.kb.cert.org/vuls/id/395981/

|

| Restrict Crypto Algorithms and Cipher Suites Allowed for Hardware-Based Encryption on Removable Data | Disabled | Figlia della policy Configure Use of Hardware-Based Encryption for Removable Data Drives. L'opzione Restrict encryption algorithms and cipher suites allowed for hardware-based encryption consente di limitare gli algoritmi di crittografia che BitLocker può utilizzare con la crittografia hardware. Se l'algoritmo impostato per l'unità non è disponibile, BitLocker disabilita l'utilizzo della crittografia basata su hardware. |

| Configure Specific Crypto Algorithms and Cipher Suites Settings on Removable Data Drives | 2.16.840.1.101.3.4.1.2;2.16.840.1.101.3.4.1.42 | Figlia della policy Configure Use of Hardware-Based Encryption for Removable Data Drives. Gli algoritmi di crittografia sono specificati da ID di oggetto (OID) e separati da virgole. OID di esempio per tipi di crittografia:

|

Nota: per ulteriori informazioni su queste policy, fare riferimento all'articolo della KB sulla guida alle policy BitLocker di Microsoft https://technet.microsoft.com/en-us/library/ee706521(v=ws.10).aspx

.

.

.

.

Per contattare il supporto, consultare l'articolo Numeri di telefono internazionali del supporto di Dell Data Security.

Accedere a TechDirect per generare una richiesta di supporto tecnico online.

Per ulteriori approfondimenti e risorse accedere al forum della community Dell Security.

Affected Products

Dell EncryptionArticle Properties

Article Number: 000125922

Article Type: How To

Last Modified: 06 Sept 2024

Version: 8

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.