Políticas recomendadas pela Dell para o Dell Encryption Enterprise BitLocker Manager

Summary: Dell Encryption Enterprise BitLocker Manager (antigo Dell Data Protection | BitLocker Manager) oferece proteção e segurança aproveitando o protocolo integrado de criptografia de volume total da Microsoft, comumente chamado de BitLocker. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Produtos afetados:

- Dell Encryption Enterprise BitLocker Manager

- Dell Data Protection | BitLocker Manager

Eles oferecem um mecanismo de criptografia de volume total e vários cenários para proteger o sistema operacional, além de proteger o ciclo de inicialização contra ataques.

A Dell oferece um único painel para gerenciar dispositivos protegidos com o BitLocker, além de uma ampla capacidade de relatar a proteção desses dispositivos.

Nota: Para visualizar o status atual de proteção do ambiente, use a entrada Painel de indicadores do Dell Encryption (antigo Dell Data Protection | Criptografia).

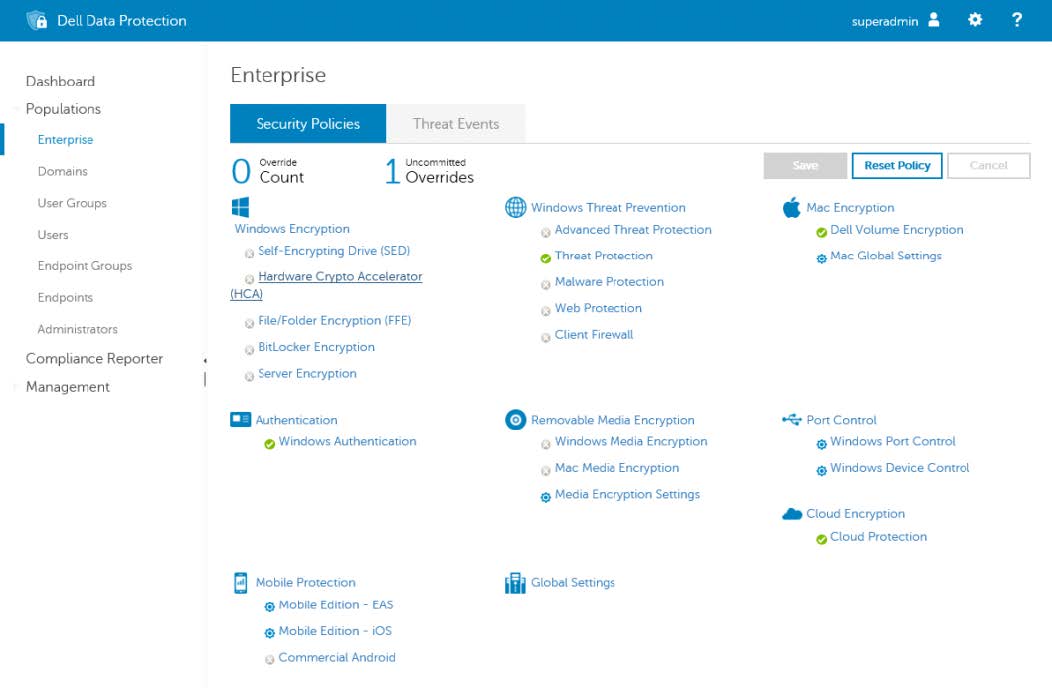

Para definir a política de criptografia do BitLocker, de acordo com as recomendações da Dell:

- Acesse Enterprise.

- Clique em BitLocker Encryption.

- Para visualizar todas as configurações, clique em Show advanced settings.

As configurações sugeridas estão abaixo:

Nota: Este artigo foi atualizado pela última vez em novembro de 2019. As políticas são para o Dell Security Management Server v10.2.9.

| Política | Configuração recomendada pela Dell | Explicação da política |

|---|---|---|

| BitLocker Encryption | Aceso | Ativa e desativa o plug-in do BitLocker Manager (esse plug-in é necessário para que todas as políticas do Dell BitLocker Manager sejam aplicadas corretamente) |

| TPM Manager Enabled | Aceso | Ativa e desativa o plug-in de gerenciamento do TPM (esse plug-in ativa o TPM se ele estiver "Ligado", mas não ativado corretamente) |

| Disable Sleep Mode | Apagado | Quando ativado, durante a criptografia, o dispositivo não tem permissão para entrar em qualquer estado de suspensão. |

| Encrypt System Drive | Turn On Encryption | Quando definida como Do Not Manage, os administradores locais de dispositivos podem modificar o BitLocker. Definir como Turn On Encryption força a criptografia do volume e os administradores locais não podem modificá-lo. Definir como Turn Off Encryption força uma descriptografia do volume e os administradores locais não podem modificá-lo. |

| Encrypt Fixed Drives | Do Not Manage | Quando definida como Do Not Manage, os administradores locais de dispositivos podem modificar o BitLocker. Definir como Turn On Encryption força a criptografia do volume e os administradores locais não podem modificá-lo. Definir como Turn Off Encryption força uma descriptografia do volume e os administradores locais não podem modificá-lo. |

| Encrypt Removable Drives | Do Not Manage | Quando definida como Do Not Manage, os administradores locais de dispositivos podem modificar o BitLocker. Definir como Turn On Encryption força a criptografia do volume e os administradores locais não podem modificá-lo. Definir como Turn Off Encryption força uma descriptografia do volume e os administradores locais não podem modificá-lo. |

| Require other Authentication at System Startup. | Enabled | Essa propriedade ativa as próximas cinco políticas e permite que protetores definidos sejam habilitados em endpoints gerenciados. |

| Allow BitLocker Encryption Without a Compatible TPM. | Enabled | Quando ativada, garante que os modelos TPM mais antigos sejam compatíveis e permite o depósito de chaves do BitLocker para USB em dispositivos sem TPMs. |

| Configure TPM Startup | Obrigatório | Quando definida como Required, essa é a única opção para usuários finais. Nenhum prompt é fornecido ao usuário final em um endpoint. Quando definida como Allow, habilita essa configuração como uma opção selecionável para o usuário final. Quando vários itens são definidos como "Allow", o usuário final é apresentado com uma caixa de seleção para fazer sua escolha. Quando definida como Não permitir, essa opção fica indisponível e não é uma opção selecionável na interface do usuário do Dell Encryption, nem nas configurações do Windows. |

| Configure TPM Startup PIN | Do Not Allow | Quando definida como Required, essa é a única opção para usuários finais. Nenhum prompt é fornecido ao usuário final em um endpoint. Quando definida como Allow, habilita essa configuração como uma opção selecionável para o usuário final. Quando vários itens são definidos como "Allow", o usuário final é apresentado com uma caixa de seleção para fazer sua escolha. Quando definida como Não permitir, essa opção fica indisponível e não é uma opção selecionável na interface do usuário do Dell Encryption, nem nas configurações do Windows. |

| Configure TPM Startup Key | Do Not Allow | Quando definida como Required, essa é a única opção para usuários finais. Nenhum prompt é fornecido ao usuário final em um endpoint. Quando definida como Allow, habilita essa configuração como uma opção selecionável para o usuário final. Quando vários itens são definidos como "Allow", o usuário final é apresentado com uma caixa de seleção para fazer sua escolha. Quando definida como Não permitir, essa opção fica indisponível e não é uma opção selecionável na interface do usuário do Dell Encryption, nem nas configurações do Windows. |

| Configure TPM Startup Key and PIN | Do Not Allow | Quando definida como Required, essa é a única opção para usuários finais. Nenhum prompt é fornecido ao usuário final em um endpoint. Quando definida como Allow, habilita essa configuração como uma opção selecionável para o usuário final. Quando vários itens são definidos como "Allow", o usuário final é apresentado com uma caixa de seleção para fazer sua escolha. Quando definida como Não permitir, essa opção fica indisponível e não é uma opção selecionável na interface do usuário do Dell Encryption, nem nas configurações do Windows. |

| Disable BitLocker on Self-Encrypting Drives | Disabled | Quando definida como Enable, se uma unidade com criptografia automática (SED) for detectada, o BitLocker não protegerá o endpoint. Definir essa política como Disabled permite que o BitLocker proteja o endpoint, independentemente dos recursos do disco. |

| Política | Configuração recomendada pela Dell | Explicação da política |

|---|---|---|

| Configurações fixas de volume de dados | ||

| Configure the Use of Smart Cards on Fixed Data Drives | Disallow | Essa política exibe as opções para proteger um disco fixo (volume fora do sistema operacional), quando "Encrypt Fixed Disks" estiver definido como "Turn On Encryption". Quando definida como Required, essa é a única opção para usuários finais. Nenhum prompt é fornecido ao usuário final em um endpoint. Quando definida como Allow, habilita essa configuração como uma opção selecionável para o usuário final. Quando vários itens são definidos como "Allow", o usuário final é apresentado com uma caixa de seleção para fazer sua escolha. Quando definida como Disallow, essa opção fica indisponível e não é uma opção selecionável na interface do usuário do Dell Encryption, nem nas configurações do Windows. |

| Deny Write Access to Fixed Drives Not Protected by BitLocker | Disabled | Com essa configuração de política, você pode definir se a proteção do BitLocker é necessária para que unidades de dados fixos sejam graváveis em um computador. Quando definida como Disabled, todas as unidades de dados fixos no computador são montadas com acesso de leitura e gravação. Quando definida como Enabled, os usuários recebem mensagens de erro "Access denied" ao tentar salvar dados em unidades de dados fixos descriptografadas. Quando definido como Enabled for Organization, os usuários com dispositivos definidos apenas com o Identificador da organização na política recebem mensagens de erro "Access denied" ao tentar salvar dados em unidades de dados fixos descriptografadas. Todos os outros dispositivos têm todas as unidades de dados fixos no computador montadas com acesso de leitura e gravação. |

| Allow Access to BitLocker Protected Fixed Data Drives from Earlier Versions of Windows | Enabled | Quando definida como Enabled, as unidades de dados formatadas com o file system FAT podem ser desbloqueadas em computadores que executam o Windows Server 2008, Windows Vista, Windows XP com SP3 ou Windows XP com SP2, e seu conteúdo pode ser visualizado. Esses sistemas operacionais têm acesso somente leitura às unidades protegidas pelo BitLocker. Quando definida como Disabled, as unidades de dados formatadas com o file system FAT não podem ser desbloqueadas em computadores que executam versões anteriores do Windows. |

| Do Not Install BitLocker to Go Reader on FAT formatted Fixed Drives | Disabled | Quando selecionada, ela impede que o leitor BitLocker To Go seja instalado, impedindo que os usuários com dispositivos que executam versões mais antigas do Windows acessem unidades protegidas do BitLocker. |

| Configure Use of Passwords for Fixed Data Drives | Permitir | Essa política exibe as opções para proteger um disco fixo (volume fora do sistema operacional), quando "Encrypt Fixed Disks" estiver definido como "Turn On Encryption". Quando definida como Required, essa é a única opção para usuários finais. Nenhum prompt é fornecido ao usuário final em um endpoint. Quando definida como Allow, habilita essa configuração como uma opção selecionável para o usuário final. Quando vários itens são definidos como "Allow", o usuário final é apresentado com uma caixa de seleção para fazer sua escolha. Quando definida como Disallow, essa opção fica indisponível e não é uma opção selecionável na interface do usuário do Dell Encryption, nem nas configurações do Windows. |

| Configure Password Complexity for Fixed Data Drives | Require | Quando definida como Required, é necessária uma conexão com um controlador de domínio para validar a complexidade da senha quando o BitLocker está ativado. Quando definida como Allow, há uma tentativa de conexão com um controlador de domínio para validar se a complexidade segue as regras definidas pela política. No entanto, se nenhum controlador de domínio for encontrado, a senha será aceita independentemente de sua complexidade e a unidade será criptografada usando essa senha como um protetor. Quando definida como Do Not Allow, nenhuma validação de complexidade de senha é realizada. |

| Minimum Password Length for Fixed Data Drives | 8 | Define o tamanho mínimo das senhas para volumes de disco fixo protegidos pelo BitLocker (essa configuração exige que Configurar o uso de senhas para unidades fixas de dados esteja definido como Exigir ou Permitir) |

| Encryption Type for Fixed Data Drives | Full Encryption | Essa política controla se as unidades de dados fixos usam criptografia Used Space Only ou Full encryption. Used Space Only é necessário para máquinas virtuais protegidas pelo Bit Locker. |

| Choose How BitLocker-protected Fixed Drives Can be Recovered | Disabled | Opção principal para as próximas sete políticas. Quando Enabled, permite a configuração de opções adicionais de recuperação. Quando Disabled, a recuperação só está disponível por meio do Dell Security Management Server ou do Dell Security Management Server Virtual. |

| Allow Data Recovery Agent for Protected Fixed Data Drives | Disabled | Opção secundária da política Choose How BitLocker-protected Fixed Drives Can be Recovered Permite que a caixa de seleção do agente de recuperação de dados seja usada para especificar se um agente de recuperação de dados pode ser usado com unidades protegidas pelo BitLocker. Antes que um agente de recuperação de dados possa ser usado, ele deve ser adicionado a partir das Políticas de chave pública, que estão localizadas no Console de gerenciamento de políticas de grupo (GPMC) ou no Editor de política de grupo local. Para obter mais informações sobre como um Agente de recuperação de dados pode ser usado para recuperar um dispositivo protegido do BitLocker, consulte: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| Configure User Storage of BitLocker 48-digit Recovery Password | Permitir | Opção secundária da política Choose How BitLocker-protected Fixed Drives Can be Recovered. Quando definida como Required, as informações de recuperação do BitLocker são forçadas a serem geradas e estarem acessíveis aos administradores de dispositivos. Quando definida como Allow, as informações de recuperação do BitLocker são geradas automaticamente e ficam acessíveis aos administradores de dispositivos. Quando definida como Do Not Allow, as informações de recuperação do BitLocker não são criadas.

Nota: Quando definida como Do Not Allow, a recuperação de um computador protegido pelo BitLocker pode não ser possível.

|

| Configure User Storage of BitLocker 256-bit Recovery Key | Permitir | Opção secundária da política Choose How BitLocker-protected Fixed Drives Can be Recovered. Quando definida como Required, as informações de recuperação do BitLocker são forçadas a serem geradas e estarem acessíveis aos administradores de dispositivos. Quando definida como Allow, as informações de recuperação do BitLocker são geradas automaticamente e ficam acessíveis aos administradores de dispositivos. Quando definida como Do Not Allow, as informações de recuperação do BitLocker não são criadas.

Nota: Quando definida como Do Not Allow, a recuperação de um computador protegido pelo BitLocker pode não ser possível.

|

| Omit Recovery Options from the BitLocker Setup Wizard | Disabled | Opção secundária da política Choose How BitLocker-protected Fixed Drives Can be Recovered. Selecione Omit recovery options from the BitLocker setup wizard para impedir que os usuários especifiquem opções para recuperação quando ativarem o BitLocker em uma unidade. Quando Enabled, a configuração da política determina as opções de recuperação do BitLocker. |

| Save BitLocker Recovery Information to AD DS for Fixed Data Drives | Enabled | Opção secundária da política Choose How BitLocker-protected Fixed Drives Can be Recovered. Opção principal para as próximas duas políticas: Save BitLocker recovery information to Active Directory Domain Services, escolhe quais informações de recuperação do BitLocker armazenar no Active Directory Domain Services (AD DS). |

| BitLocker Recovery Information to Store in AD DS | Recovery Passwords and Key Packages | Opção secundária das políticas Choose How BitLocker-protected Fixed Drives Can be Recovered e Save BitLocker Recovery Information to AD DS for Fixed Data Drives. Recovery password and key packages, a senha de recuperação do BitLocker e o pacote de chaves são armazenados no AD DS. O armazenamento do pacote de chaves dá suporte à recuperação de dados de uma unidade fisicamente corrompida. Se você selecionar Recovery password only, a senha de recuperação será a única coisa armazenada no AD DS. |

| Do Not Enable BitLocker Until Recovery Information is Stored in AD DS for Fixed Data Drives | Disabled | Opção secundária das políticas Choose How BitLocker-protected Fixed Drives Can be Recovered e Save BitLocker Recovery Information to AD DS for Fixed Data Drives. Marque a caixa de seleção Do not enable BitLocker until recovery information is stored in AD DS for fixed drives se quiser impedir que os usuários ativem o BitLocker, a menos que o computador esteja conectado ao domínio e o backup das informações de recuperação do BitLocker no AD DS seja bem-sucedido. |

| Configure Use of Hardware-Based Encryption for Fixed Data Drives | Enabled | Opção principal para as próximas quatro políticas. Essa política controla como o BitLocker reage a computadores equipados com unidades criptografadas quando são usados como volumes de dados fixos. O uso de criptografia baseada em hardware pode melhorar o desempenho de operações da unidade que envolvam leitura frequente ou gravação de dados na unidade.

Nota: A configuração da política Choose drive encryption method and cipher strength não se aplica à criptografia baseada em hardware. Ter essa política ativada em unidades com firmware mais antigo também pode expor vários CVEs descritos em: https://www.kb.cert.org/vuls/id/395981/

|

| Use Hardware-Based Encryption for Fixed Data Drives | Enabled | Opção secundária da política Configure Use of Hardware-Based Encryption for Fixed Data Drives. Essa política controla como o BitLocker reage a computadores equipados com unidades criptografadas quando são usados como volumes de dados fixos. O uso de criptografia baseada em hardware pode melhorar o desempenho de operações da unidade que envolvam leitura frequente ou gravação de dados na unidade.

Nota: A configuração da política Choose drive encryption method and cipher strength não se aplica à criptografia baseada em hardware. Ter essa política ativada em unidades com firmware mais antigo também pode expor vários CVEs descritos em: https://www.kb.cert.org/vuls/id/395981/

|

| Use BitLocker Software-Based Encryption on Fixed Data Drives When Hardware Encryption is Not Available | Enabled | Opção secundária da política Configure Use of Hardware-Based Encryption for Fixed Data Drives. Essa política controla como o BitLocker reage a computadores equipados com unidades criptografadas quando são usados como volumes de dados fixos. O uso de criptografia baseada em hardware pode melhorar o desempenho de operações da unidade que envolvam leitura frequente ou gravação de dados na unidade.

Nota: A configuração da política Choose drive encryption method and cipher strength não se aplica à criptografia baseada em hardware. Ter essa política ativada em unidades com firmware mais antigo também pode expor vários CVEs descritos em: https://www.kb.cert.org/vuls/id/395981/

|

| Restrict Crypto Algorithms and Cipher Suites Allowed for Hardware-Based Encryption on Fixed Data Drives | Disabled | Opção secundária da política Configure Use of Hardware-Based Encryption for Fixed Data Drives. A opção Restrict encryption algorithms and cipher suites allowed for hardware-based encryption permite restringir os algoritmos de criptografia que o BitLocker pode usar com criptografia de hardware. Se o algoritmo definido para a unidade não estiver disponível, o BitLocker desabilitará o uso de criptografia baseada em hardware. |

| Configure Specific Crypto Algorithms and Cipher Suites Settings on Fixed Data Drives | 2.16.840.1.101.3.4.1.2;2.16.840.1.101.3.4.1.42 | Opção secundária da política Configure Use of Hardware-Based Encryption for Fixed Data Drives. Os algoritmos de criptografia são especificados por identificadores de objeto (OID) e são separados por vírgulas. Exemplos de OIDs para codificações de criptografia:

|

| Configurações globais | ||

| Default Folder Location to Save Recovery Password | (Em branco) | Quando definida, especifique o caminho que é usado como localização da pasta padrão quando o usuário escolher a opção para salvar a senha de recuperação em uma pasta. Um caminho totalmente qualificado ou incluir as variáveis de ambiente do computador de destino no caminho pode ser utilizado. Se o caminho não for válido, o Assistente de configuração do BitLocker exibirá a vista da pasta de nível superior do computador. |

| Encryption Method and Cipher Strength | AES256 with Diffuser |

Nota: Essa política não se aplica a unidades criptografadas. As unidades criptografadas usam seu próprio algoritmo, que a unidade define durante o particionamento.

|

| Enable Organizational Unique Identifiers | Disabled | Opção principal para as próximas duas políticas. Quando ativada, permite a configuração do campo de identificação em unidades protegidas pelo BitLocker e de qualquer campo de identificação permitido que sua organização usa. Esses identificadores são armazenados como o campo de identificação e o campo de identificação permitido. O campo de identificação permite associar um identificador organizacional exclusivo às unidades protegidas pelo BitLocker. Esse identificador é automaticamente adicionado às novas unidades protegidas pelo BitLocker e pode ser atualizado em unidades protegidas pelo BitLocker existentes usando a ferramenta de linha de comando Manage-bde. É necessário um campo de identificação para gerenciar agentes de recuperação de dados baseados em certificado em unidades protegidas pelo BitLocker e para possíveis atualizações no leitor BitLocker To Go. O BitLocker gerencia e atualiza os agentes de recuperação de dados somente quando o campo de identificação na unidade corresponde ao valor configurado no campo de identificação. Da mesma forma, o BitLocker atualiza o leitor BitLocker To Go somente quando o campo de identificação na unidade corresponde ao valor configurado para o campo de identificação.

Nota: Enable Organizational Unique Identifiers pode ser usada com a configuração da política Deny write access to removable drives not protected by BitLocker para ajudar a controlar o uso de unidades removíveis em sua organização.

|

| Set Organizational Unique Identifiers | (Em branco) | Opção secundária da política Enable Organizational Unique Identifiers. Esse é um valor alfanumérico para definir um identificador exclusivo para seus dispositivos a fim de garantir que sua empresa os gerencie. Esse identificador é automaticamente adicionado às novas unidades protegidas pelo BitLocker e pode ser atualizado em unidades protegidas pelo BitLocker existentes usando a ferramenta de linha de comando Manage-bde. |

| Set Allowed Organizational Unique Identifiers | (Em branco) | Opção secundária da política Enable Organizational Unique Identifiers. Esse é um valor alfanumérico para definir um identificador exclusivo para seus dispositivos a fim de garantir que sua empresa os gerencie. Esse identificador é automaticamente adicionado às novas unidades protegidas pelo BitLocker e pode ser atualizado em unidades protegidas pelo BitLocker existentes usando a ferramenta de linha de comando Manage-bde.

Nota: É recomendável que a política Set Allowed Organizational Unique Identifiers e Set Organizational Unique Identifiers correspondam para evitar problemas durante a recuperação.

|

| Prevent Memory Overwrite on Restart | Disabled | Quando Disabled, os segredos do BitLocker são apagados da memória. Quando Enabled, os segredos do BitLocker permanecem na memória, o que pode melhorar o desempenho, embora os segredos do BitLocker sejam expostos a riscos adicionais. |

| Enable Smart Card Certificate Identifier | Disabled | Quando Enabled, o identificador de objeto especificado na configuração Object identifier de um certificado deve corresponder ao identificador de objeto na política Smart Card Certificate Identifier. |

| Smart Card Certificate Identifier | 1.3.6.1.4.1.311.67.1.1 | O identificador de objeto é especificado no uso aprimorado da chave (EKU) de um certificado. O BitLocker pode identificar quais certificados podem ser usados para autenticar um certificado de usuário em uma unidade protegida pelo BitLocker, combinando o identificador de objeto no certificado com o identificador de objeto dessa configuração de política. O identificador de objeto padrão é 1.3.6.1.4.1.311.67.1.1. |

| Configurações de volume do sistema operacional | ||

| Allow Enhanced PINs for Startup. | Disabled | PINs de inicialização aprimorados permitem o uso de caracteres (inclusive letras maiúsculas e minúsculas, símbolos, números e espaços).

Nota: Nem todos os computadores são compatíveis com os caracteres PIN aprimorados no ambiente de pré-inicialização.

|

| Number of Characters Required in PIN | 6 | Define o número mínimo de caracteres obrigatórios para o ambiente de pré-inicialização

Nota: O tamanho mínimo do PIN do BitLocker foi aumentado para seis caracteres, começando com o Windows 10, versão 1703.

|

| Allow Network Unlock at Startup on Operating System Drives | Disabled | Essa política controla uma parte do comportamento do recurso Network Unlock no BitLocker. Essa política é necessária para habilitar o desbloqueio de rede do BitLocker em uma rede, pois permite que os clients que executam o BitLocker criem o protetor de chave de rede necessário durante a criptografia. Para obter mais informações sobre como ativar o Network Unlock, consulte https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bitlocker-how-to-enable-network-unlock  . . |

| Allow SecureBoot on Operating System Drives | Enabled | Controla como os volumes do computador habilitados para BitLocker são tratados com o recurso Secure Boot. Habilitar esse recurso força a validação do Secure Boot durante o processo de inicialização e verifica as configurações dos dados de configuração de inicialização (BCD) de acordo com a política de Secure Boot. |

| Disallow Standard Users from Changing the PIN on Operating System Drives | Disabled | Essa configuração de política permite que você configure se os usuários padrão têm permissão para alterar o PIN ou a senha usada para proteger a unidade do sistema operacional. Quando Enabled, os usuários que não têm privilégios de administrador local não podem modificar o PIN no endpoint. Quando Disabled, todos os usuários de um endpoint podem modificar o PIN de pré-inicialização. |

| Enable Use of Preboot Keyboard Input on Slates | Enabled | Quando Enabled, permite que os usuários ativem opções de autenticação que exijam interação do usuário do ambiente de pré-inicialização, mesmo que a plataforma indique a falta de capacidade de entrada de pré-inicialização. |

| Reset Platform Validation Data After Recovery | Enabled | Quando Enabled, os dados de validação da plataforma são atualizados quando o Windows é iniciado após uma recuperação do BitLocker. Quando Disabled, os dados de validação da plataforma não são atualizados após uma recuperação do BitLocker. Isso poderá causar recuperações após cada inicialização se a configuração básica da plataforma tiver sido alterada. |

| Choose How BitLocker-protected Operating System Drives Can be Recovered | Disabled | Opção principal para as próximas sete políticas. Quando Enabled, permite a configuração de opções adicionais de recuperação. Quando Disabled, a recuperação só está disponível por meio do Dell Security Management Server ou do Dell Security Management Server Virtual. |

| Allow Data Recovery Agent for Protected Operating System Drives | Enabled | Opção secundária da política Choose How BitLocker-protected Operating System Drives Can be Recovered. A caixa de seleção Allow data recovery agent é usada para especificar se um agente de recuperação de dados pode ser usado com unidades de sistema operacional protegidas pelo BitLocker. Antes que um agente de recuperação de dados possa ser usado, ele deve ser adicionado a partir das Políticas de chave pública, que estão localizadas no Console de gerenciamento de políticas de grupo (GPMC) ou no Editor de política de grupo local. Para obter mais informações sobre como um Agente de recuperação de dados pode ser usado para recuperar um dispositivo protegido pelo BitLocker, consulte: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| Configure User Storage of BitLocker 48-digit Recovery Password | Permitir | Opção secundária da política Choose How BitLocker-protected Operating System Drives Can be Recovered. Quando definida como Required, as informações de recuperação do BitLocker são forçadas a serem geradas e estarem acessíveis aos administradores de dispositivos. Quando definida como Allow, as informações de recuperação do BitLocker são geradas automaticamente e ficam acessíveis aos administradores de dispositivos. Quando definida como Do Not Allow, as informações de recuperação do BitLocker não são criadas.

Nota: Quando definida como Do Not Allow, a recuperação de um computador protegido pelo BitLocker pode não ser possível.

|

| Configure User Storage of BitLocker 256-bit Recovery Key | Permitir | Opção secundária da política Choose How BitLocker-protected Operating System Drives Can be Recovered. Quando definida como Required, as informações de recuperação do BitLocker são forçadas a serem geradas e estarem acessíveis aos administradores de dispositivos. Quando definida como Allow, as informações de recuperação do BitLocker são geradas automaticamente e ficam acessíveis aos administradores de dispositivos. Quando definida como Do Not Allow, as informações de recuperação do BitLocker não são criadas.

Nota: Quando definida como Do Not Allow, a recuperação de um computador protegido pelo BitLocker pode não ser possível.

|

| Omit Recovery Options from the BitLocker Setup Wizard | Disabled | Opção secundária da política Choose How BitLocker-protected Operating System Drives Can be Recovered. Selecione Omit recovery options from the BitLocker setup wizard para impedir que os usuários especifiquem opções para recuperação quando ativarem o BitLocker em uma unidade. Quando Enabled, a configuração de política determina as opções de recuperação do BitLocker para a unidade. |

| Save BitLocker Recovery Information to AD DS for Operating System Drives | Enabled | Opção secundária da política Choose How BitLocker-protected Operating System Drives Can be Recovered. Opção principal para as próximas duas políticas: Save BitLocker recovery information to Active Directory Domain Services, escolhe quais informações de recuperação do BitLocker armazenar no Active Directory Domain Services (AD DS). |

| BitLocker Recovery Information to Store in AD DS (Windows Server 2008 Only) | Recovery Password and Key Packages | Opção secundária das políticas Choose How BitLocker-protected Operating System Drives Can be Recovered e Save BitLocker Recovery Information to AD DS for Operating System Data Drives. Recovery password and key packages, a senha de recuperação do BitLocker e o pacote de chaves são armazenados no AD DS. O armazenamento do pacote de chaves dá suporte à recuperação de dados de uma unidade fisicamente corrompida. Se você selecionar Recovery password only, somente a senha de recuperação será armazenada no AD DS. |

| Do Not Enable BitLocker Until Recovery Information is Stored in AD DS for Operating System Drives | Disabled | Opção secundária das políticas Choose How BitLocker-protected Operating System Drives Can be Recovered e Save BitLocker Recovery Information to AD DS for Operating System Data Drives. Marque a caixa de seleção Do not enable BitLocker until recovery information is stored in AD DS for operating system drives se quiser impedir que os usuários ativem o BitLocker, a menos que o computador esteja conectado ao domínio e o backup das informações de recuperação do BitLocker no AD DS seja bem-sucedido. |

| Configure Use of Hardware-Based Encryption for Operating System Drives | Enabled | Opção principal para as próximas quatro políticas. Essa política controla como o BitLocker reage a computadores equipados com unidades criptografadas quando são usados como volumes de dados. O uso de criptografia baseada em hardware pode melhorar o desempenho de operações da unidade que envolvam leitura frequente ou gravação de dados na unidade.

Nota: A configuração da política Choose drive encryption method and cipher strength não se aplica à criptografia baseada em hardware.

Ter essa política ativada em unidades com firmware mais antigo também pode expor vários CVEs descritos em: https://www.kb.cert.org/vuls/id/395981/  |

| Use Hardware-Based Encryption for Operating System Drives | Enabled | Opção secundária da política Configure Use of Hardware-Based Encryption for Operating System Data Drives. Essa política controla como o BitLocker reage a computadores equipados com unidades criptografadas quando são usados como volumes de dados. O uso de criptografia baseada em hardware pode melhorar o desempenho de operações da unidade que envolvam leitura frequente ou gravação de dados na unidade.

Nota: A configuração da política Choose drive encryption method and cipher strength não se aplica à criptografia baseada em hardware.

Ter essa política ativada em unidades com firmware mais antigo também pode expor vários CVEs descritos em: https://www.kb.cert.org/vuls/id/395981/  |

| Use BitLocker Software-Based Encryption on Operating System Drives When Hardware Encryption is Not Available | Enabled | Opção secundária da política Configure Use of Hardware-Based Encryption for Operating System Data Drives. Essa política controla como o BitLocker reage a computadores equipados com unidades criptografadas quando são usados como volumes de dados. O uso de criptografia baseada em hardware pode melhorar o desempenho de operações da unidade que envolvam leitura frequente ou gravação de dados na unidade.

Nota: A configuração da política Choose drive encryption method and cipher strength não se aplica à criptografia baseada em hardware.

Ter essa política ativada em unidades com firmware mais antigo também pode expor vários CVEs descritos em: https://www.kb.cert.org/vuls/id/395981/  |

| Restrict Crypto Algorithms and Cipher Suites Allowed for Hardware-Based Encryption on Operating System Drives | Disabled | Opção secundária da política Configure Use of Hardware-Based Encryption for Operating System Data Drives. A opção Restrict encryption algorithms and cipher suites allowed for hardware-based encryption permite restringir os algoritmos de criptografia que o BitLocker pode usar com criptografia de hardware. Se o algoritmo definido para a unidade não estiver disponível, o BitLocker desabilitará o uso de criptografia baseada em hardware. |

| Configure Specific Crypto Algorithms and Cipher Suites Settings on Operating System Drives | 2.16.840.1.101.3.4.1.2;2.16.840.1.101.3.4.1.42 | Opção secundária da política Configure Use of Hardware-Based Encryption for Operating System Data Drives. Os algoritmos de criptografia são especificados por identificadores de objeto (OID) e separados por vírgulas Exemplos de OIDs para codificações de criptografia:

|

| Encryption Type for Operating System Drives | Full Encryption | Essa política controla se as unidades de dados usam criptografia Used Space Only ou Full encryption. Used Space Only é necessário para máquinas virtuais protegidas pelo BitLocker. |

| Configure Use of Passwords for Operating System Drives | Not Configured | Essa política controla como computadores não baseados em TPM usam o protetor de senha. Usada com a política Configure Password Complexity for Operating System Drives, essa política permite que os administradores exijam o tamanho e a complexidade da senha para usar o protetor de senha. Por padrão, as senhas devem ter oito caracteres. Quando Enabled, os usuários podem configurar uma senha que atenda aos requisitos definidos por você. Quando Não configurado ou Desativado, a restrição de comprimento padrão de oito caracteres se aplica às senhas de unidade do sistema operacional e nenhuma verificação de complexidade ocorre.

Nota: As senhas não poderão ser usadas se a conformidade com FIPS estiver ativada.

|

| Configure Password Complexity for Operating System Drives | Require | Quando definida como Required, é necessária uma conexão com um controlador de domínio para validar a complexidade da senha quando o BitLocker está ativado. Quando definida como Allow, há uma tentativa de conexão com um controlador de domínio para validar se a complexidade segue as regras definidas pela política. No entanto, se nenhum controlador de domínio for encontrado, a senha será aceita independentemente de sua complexidade e a unidade será criptografada usando essa senha como um protetor. Quando definida como Do Not Allow, nenhuma validação de complexidade de senha é realizada. |

| Minimum Password Length for Operating System Drives | 8 | Define o tamanho mínimo de senha para unidades protegidas pelo BitLocker

Nota: As configurações são impostas ao ativar o BitLocker e não ao desbloquear uma unidade. O BitLocker permite desbloquear uma unidade com qualquer um dos protetores que estão disponíveis na unidade.

|

| Require ASCII-Only Passwords for Operating System Drives | Disabled | Quando Enabled, caracteres Unicode não são permitidos no prompt de senha para unidades do sistema operacional. Quando Disabled, todos os caracteres são aceitos. |

| Use Enhanced Boot Configuration Data Profile | Não configurado (alterar essa política para um valor diferente de "Não configurado" pode fazer com que os prompts de recuperação ocorram quando o recurso Hyper-V está habilitado no Windows 10). | Opção principal para as próximas duas políticas. Essa configuração de política determina as configurações específicas dos dados de configuração de inicialização (BCD) para verificar durante a validação da plataforma. Uma validação de plataforma usa os dados no perfil de validação da plataforma, que consiste em índices do Registro de configuração da plataforma (PCR) que variam de 0 a 23.

Nota: Quando o BitLocker estiver usando a inicialização segura para a validação da integridade dos dados da configuração de inicialização e da plataforma, a configuração do grupo de políticas Use Enhanced Boot Configuration Data Profile será ignorada.

|

| Verificar outras configurações de BCD | (Em branco) | Opção secundária de Use Enhanced Boot Configuration Data Profile. Para obter informações sobre como personalizar as configurações de BCD, consulte https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bcd-settings-and-bitlocker

Nota: A configuração que controla a depuração de inicialização (0x16000010) é sempre validada e não tem efeito se estiver na lista de inclusão ou de exclusões.

|

| Excluir outras configurações de BCD | (Em branco) | Opção secundária de Use Enhanced Boot Configuration Data Profile. Para obter informações sobre como personalizar as configurações de BCD, consulte https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bcd-settings-and-bitlocker

Nota: A configuração que controla a depuração de inicialização (0x16000010) é sempre validada e não tem efeito se estiver na lista de inclusão ou de exclusões.

|

| Configure TPM Platform Validation Profile | Disabled | Opção principal de Configure Specific TPM Platform Settings. Quando Enabled, essa configuração de política determina quais valores o TPM mede ao validar componentes de inicialização antecipada antes de desbloquear uma unidade em um computador que executa o Windows Vista, Windows Server 2008 ou Windows 7. |

| Configure Specific TPM Platform Settings | A Dell Technologies recomenda usar os PCRs padrão atuais da Microsoft, a menos que seja necessário de outra forma | Opção secundária de Configure TPM Platform Validation Profile. Um perfil de validação de plataforma consiste em índices de PCR que variam de 0 a 23. O perfil de validação da plataforma padrão protege a chave de criptografia contra alterações como segue:

|

| Configure BIOS TPM Platform Validation Profile | Disabled | Opção principal de Configure Specific BIOS TPM Platform Settings. Quando definida como Enabled, essa configuração de política determina quais valores o TPM mede ao validar os componentes de inicialização antecipada antes de desbloquear uma unidade do sistema operacional em um computador com uma configuração do BIOS ou com firmware UEFI que tenha o Módulo de suporte de compatibilidade (CSM) ativado. |

| Configure Specific BIOS TPM Platform Settings | A Dell Technologies recomenda usar os PCRs padrão atuais da Microsoft, a menos que seja necessário de outra forma | Opção secundária de Configure TPM Platform Validation Profile. Um perfil de validação de plataforma consiste em índices de PCR que variam de 0 a 23. O perfil de validação da plataforma padrão protege a chave de criptografia contra alterações como segue:

|

| Configure UEFI TPM Platform Validation Profile | Disabled | Opção principal de Configure Specific UEFI TPM Platform Settings. Quando definida como Enabled, essa configuração de política determina quais valores o TPM mede ao validar os componentes de inicialização antecipada antes de desbloquear uma unidade do sistema operacional em um computador com configurações nativas de firmware UEFI. |

| Configure Specific UEFI TPM Platform Settings | A Dell Technologies recomenda usar os PCRs padrão atuais da Microsoft, a menos que seja necessário de outra forma | Opção secundária de Configure TPM Platform Validation Profile. Um perfil de validação de plataforma consiste em índices de PCR que variam de 0 a 23. O perfil de validação da plataforma padrão protege a chave de criptografia contra alterações como segue:

|

| Configurações de armazenamento removível | ||

| Allow User to Apply BitLocker Protection on Removable Drives | Enabled | Quando Enabled, permite que o usuário ative o BitLocker para proteger unidades removíveis. Quando Disabled, a política Encrypt Removable Drives controla quando o BitLocker protege as unidades removíveis. |

| Allow User to Suspend and Decrypt BitLocker Protection on Removable Data Drives | Enabled | Quando Enabled, permite que o usuário remova o BitLocker da unidade ou suspenda a criptografia durante a manutenção. Quando Disabled, a política Encrypt Removable Drives controla quando o BitLocker protege as unidades removíveis. |

| Configure Use of Smart Cards on Removable Data Drives | Disallow | Quando definida como Required, essa é a única opção para usuários finais. Nenhum prompt é fornecido ao usuário final em um endpoint. Quando definida como Allow, habilita essa configuração como uma opção selecionável para o usuário final. Quando vários itens são definidos como "Allow", o usuário final é apresentado com uma caixa de seleção para fazer sua escolha. Quando definida como Não permitir, essa opção fica indisponível e não é uma opção selecionável na interface do usuário do Dell Encryption, nem nas configurações do Windows. |

| Deny Write Access to Removable Drives Not Protected by BitLocker | Disabled | Essa configuração de política é usada para exigir que as unidades removíveis sejam criptografadas antes de conceder acesso de gravação e para controlar se as unidades removíveis protegidas pelo BitLocker que foram configuradas em outra organização podem ser abertas com acesso de gravação. Quando Enabled, os dispositivos que não são protegidos pelo BitLocker não permitem que os dados sejam gravados no disco, embora os dados possam ser lidos. Quando Disabled, os dispositivos que não são protegidos pelo BitLocker permitem que os dados sejam lidos e gravados. |

| Allow Access to BitLocker Protected Removable Data Drives from Earlier Versions of Windows | Enabled | Quando definida como Enabled, as unidades de dados formatadas com o file system FAT podem ser desbloqueadas em computadores que executam o Windows Server 2008, Windows Vista, Windows XP com SP3 ou Windows XP com SP2, e seu conteúdo pode ser visualizado. Esses sistemas operacionais têm acesso somente leitura às unidades protegidas pelo BitLocker. Quando definida como Disabled, as unidades de dados formatadas com o file system FAT não podem ser desbloqueadas em computadores que executam versões anteriores do Windows. |

| Do Not Install BitLocker to Go Reader on FAT formatted Removable Drives | Disabled | Quando selecionada, ela impede que o leitor BitLocker To Go seja instalado, impedindo que os usuários com dispositivos que executam versões mais antigas do Windows acessem unidades protegidas do BitLocker. |

| Configure Use of Passwords for Removable Data Drives | Permitir | Quando definida como Required, essa é a única opção para usuários finais. Nenhum prompt é fornecido ao usuário final em um endpoint. Quando definida como Allow, habilita essa configuração como uma opção selecionável para o usuário final. Quando vários itens são definidos como "Allow", o usuário final é apresentado com uma caixa de seleção para fazer sua escolha. Quando definida como Não permitir, essa opção fica indisponível e não é uma opção selecionável na interface do usuário do Dell Encryption, nem nas configurações do Windows. |

| Configure Password Complexity for Removable Data Drives | Require | Quando definida como Required, é necessária uma conexão com um controlador de domínio para validar a complexidade da senha quando o BitLocker está ativado. Quando definida como Allow, há uma tentativa de conexão com um controlador de domínio para validar se a complexidade segue as regras definidas pela política. No entanto, se nenhum controlador de domínio for encontrado, a senha será aceita independentemente de sua complexidade e a unidade será criptografada usando essa senha como um protetor. Quando definida como Do Not Allow, nenhuma validação de complexidade de senha é realizada. |

| Minimum Password Length for Removable Data Drives | 8 | Define o tamanho mínimo de senhas para volumes protegidos pelo BitLocker (essa configuração exige que Configurar o uso de senhas para unidades removíveis de dados esteja definido como Exigir ou Permitir) |

| Encryption Type for Removable Data Drives | Full Encryption | Essa política controla se as unidades de dados usam criptografia Used Space Only ou Full encryption. Used Space Only é necessário para máquinas virtuais protegidas pelo BitLocker. |

| Choose How BitLocker-protected Removable Drives Can be Recovered | Disabled | Opção principal para as próximas sete políticas. Quando Enabled, permite a configuração de opções adicionais de recuperação. Quando Disabled, a recuperação só está disponível por meio do Dell Security Management Server ou do Dell Security Management Server Virtual. |

| Allow Data Recovery Agent for Protected Removable Data Drives | Enabled | Opção secundária da política Choose How BitLocker-protected Removable Drives Can be Recovered. A caixa de seleção Allow data recovery agent é usada para especificar se um agente de recuperação de dados pode ser usado com unidades protegidas pelo BitLocker. Antes que um agente de recuperação de dados possa ser usado, ele deve ser adicionado a partir das Políticas de chave pública, que estão localizadas no Console de gerenciamento de políticas de grupo (GPMC) ou no Editor de política de grupo local. Para obter mais informações sobre como um Agente de recuperação de dados pode ser usado para recuperar um dispositivo protegido do BitLocker, consulte: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| Configure User Storage of BitLocker 48-digit Recovery Password | Permitir | Opção secundária da política Choose How BitLocker-protected Removable Drives Can be Recovered. Quando definida como Required, as informações de recuperação do BitLocker são forçadas a serem geradas e estarem acessíveis aos administradores de dispositivos. Quando definida como Allow, as informações de recuperação do BitLocker são geradas automaticamente e ficam acessíveis aos administradores de dispositivos. Quando definida como Do Not Allow, as informações de recuperação do BitLocker não são criadas.

Nota: Quando definida como Do Not Allow, a recuperação de uma unidade protegida pelo BitLocker pode não ser possível.

|

| Configure User Storage of BitLocker 256-bit Recovery Key | Permitir | Opção secundária da política Choose How BitLocker-protected Removable Drives Can be Recovered. Quando definida como Required, as informações de recuperação do BitLocker são forçadas a serem geradas e estarem acessíveis aos administradores de dispositivos. Quando definida como Allow, as informações de recuperação do BitLocker são geradas automaticamente e ficam acessíveis aos administradores de dispositivos. Quando definida como Do Not Allow, as informações de recuperação do BitLocker não são criadas.

Nota: Quando definida como Do Not Allow, a recuperação de uma unidade protegida pelo BitLocker pode não ser possível.

|

| Omit Recovery Options from the BitLocker Setup Wizard for Removable Media | Disabled | Opção secundária da política Choose How BitLocker-protected Removable Drives Can be Recovered. Selecione Omit recovery options from the BitLocker setup wizard para impedir que os usuários especifiquem opções para recuperação quando ativarem o BitLocker em uma unidade. Quando Enabled, a configuração de política determina as opções de recuperação do BitLocker para a unidade. |

| Save BitLocker Recovery Information to AD DS for Removable Data Drives | Enabled | Opção secundária da política Choose How BitLocker-protected Removable Drives Can be Recovered. Opção principal para as próximas duas políticas. Save BitLocker recovery information to Active Directory Domain Services, escolhe quais informações de recuperação do BitLocker armazenar no Active Directory Domain Services (AD DS). |

| BitLocker Recovery Information to Store in AD DS for Removable Data Drives | Recovery Passwords and Key Packages | Opção secundária das políticas Choose How BitLocker-protected Removable Drives Can be Recovered e Save BitLocker Recovery Information to AD DS for Fixed Data Drives. Recovery password and key packages, a senha de recuperação do BitLocker e o pacote de chaves são armazenados no AD DS. O armazenamento do pacote de chaves dá suporte à recuperação de dados de uma unidade fisicamente corrompida. Se você selecionar Recovery password only, somente a senha de recuperação será armazenada no AD DS. |

| Do Not Enable BitLocker Until Recovery Information is Stored in AD DS for Removable Data Drives | Disabled | Opção secundária das políticas Choose How BitLocker-protected Removable Drives Can be Recovered e Save BitLocker Recovery Information to AD DS for Fixed Data Drives. Marque a caixa de seleção Do not enable BitLocker until recovery information is stored in AD DS for removable drives se quiser impedir que os usuários ativem o BitLocker, a menos que o computador esteja conectado ao domínio e o backup das informações de recuperação do BitLocker no AD DS seja bem-sucedido. |

| Configure Use of Hardware-Based Encryption for Removable Data Drives | Enabled | Opção principal para as próximas quatro políticas. Essa política controla como o BitLocker reage a computadores equipados com unidades criptografadas quando são usados como volumes de dados. O uso de criptografia baseada em hardware pode melhorar o desempenho de operações da unidade que envolvam leitura frequente ou gravação de dados na unidade.

Nota: A configuração da política Choose drive encryption method and cipher strength não se aplica à criptografia baseada em hardware. Ter essa política ativada em unidades com firmware mais antigo também pode expor vários CVEs descritos em: https://www.kb.cert.org/vuls/id/395981/

|

| Use Hardware-Based Encryption for Removable Data Drives | Enabled | Opção secundária da política Configure Use of Hardware-Based Encryption for Removable Data Drives. Essa política controla como o BitLocker reage a computadores equipados com unidades criptografadas quando são usados como volumes de dados. O uso de criptografia baseada em hardware pode melhorar o desempenho de operações da unidade que envolvam leitura frequente ou gravação de dados na unidade.

Nota: A configuração da política Choose drive encryption method and cipher strength não se aplica à criptografia baseada em hardware. Ter essa política ativada em unidades com firmware mais antigo também pode expor vários CVEs descritos em: https://www.kb.cert.org/vuls/id/395981/

|

| Use BitLocker Software-Based Encryption on Removable Data Drives When Hardware Encryption is Not Available | Enabled | Opção secundária da política Configure Use of Hardware-Based Encryption for Removable Data Drives. Essa política controla como o BitLocker reage a computadores equipados com unidades criptografadas quando são usados como volumes de dados. O uso de criptografia baseada em hardware pode melhorar o desempenho de operações da unidade que envolvam leitura frequente ou gravação de dados na unidade.

Nota: A configuração da política Choose drive encryption method and cipher strength não se aplica à criptografia baseada em hardware. Ter essa política ativada em unidades com firmware mais antigo também pode expor vários CVEs descritos em: https://www.kb.cert.org/vuls/id/395981/

|

| Restrict Crypto Algorithms and Cipher Suites Allowed for Hardware-Based Encryption on Removable Data | Disabled | Opção secundária da política Configure Use of Hardware-Based Encryption for Removable Data Drives. A opção Restrict encryption algorithms and cipher suites allowed for hardware-based encryption permite restringir os algoritmos de criptografia que o BitLocker pode usar com criptografia de hardware. Se o algoritmo definido para a unidade não estiver disponível, o BitLocker desabilitará o uso de criptografia baseada em hardware. |

| Configure Specific Crypto Algorithms and Cipher Suites Settings on Removable Data Drives | 2.16.840.1.101.3.4.1.2;2.16.840.1.101.3.4.1.42 | Opção secundária da política Configure Use of Hardware-Based Encryption for Removable Data Drives. Os algoritmos de criptografia são especificados por identificadores de objeto (OID) e separados por vírgulas. Exemplos de OIDs para codificações de criptografia:

|

Nota: Para obter mais informações sobre essas políticas, consulte a KB com o Guia de políticas do BitLocker da Microsoft, https://technet.microsoft.com/en-us/library/ee706521(v=ws.10).aspx

.

.

.

.

Para entrar em contato com o suporte, consulte Números de telefone do suporte internacional do Dell Data Security.

Acesse o TechDirect para gerar uma solicitação de suporte técnico on-line.

Para obter insights e recursos adicionais, participe do Fórum da comunidade de segurança da Dell.

Affected Products

Dell EncryptionArticle Properties

Article Number: 000125922

Article Type: How To

Last Modified: 06 Sept 2024

Version: 8

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.