Dells anbefalte retningslinjer for Dell Encryption Enterprise BitLocker Manager

Summary: Dell Encryption Enterprise BitLocker Manager (tidligere kalt Dell Data Protection | BitLocker Manager) gir beskyttelse og sikkerhet ved å utnytte Microsofts integrerte krypteringsprotokoll for fullt volum, ofte kalt BitLocker. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Berørte produkter:

- Dell Encryption Enterprise BitLocker Manager

- Dell Data Protection | BitLocker Manager

Disse tilbyr en krypteringsmekanisme for fullt volum og flere scenarier for å sikre operativsystemet, sammen med å sikre oppstartssyklusen mot angrep.

Dell tilbyr én enkelt skjermrute for å administrere enheter som er beskyttet med BitLocker, i tillegg til en bred evne til å rapportere om beskyttelse av disse enhetene.

Merk: Hvis du vil vise gjeldende beskyttelsesstatus for miljøet, bruker du instrumentbordoppføringen på Dell Encryption (tidligere kalt Dell Data Protection | Kryptering) konsoll.

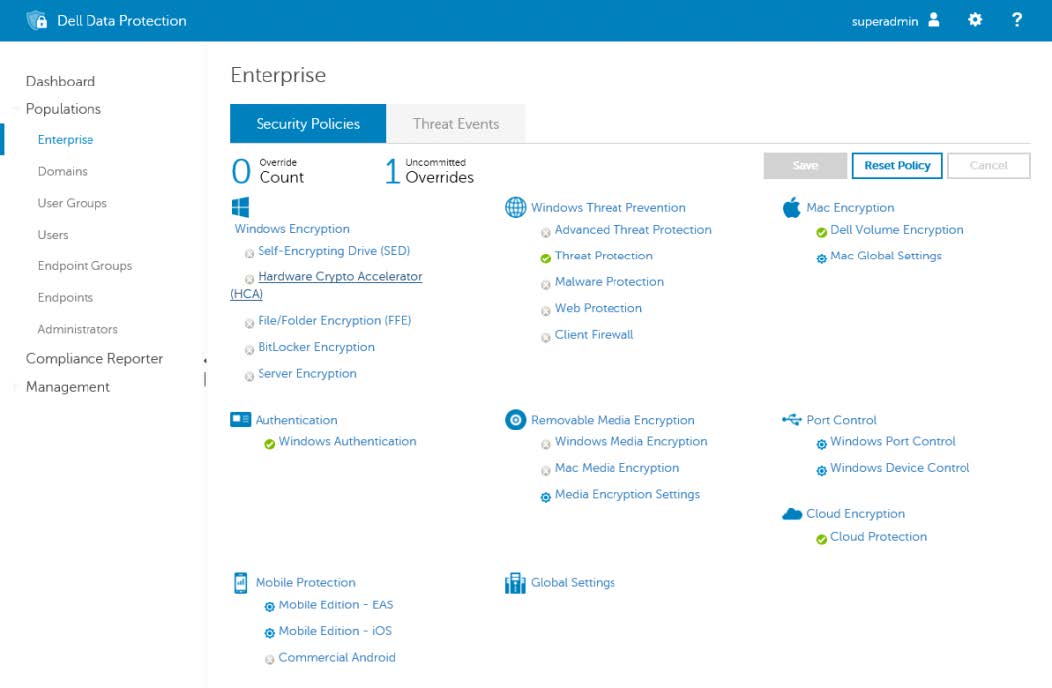

Hvis du vil angi retningslinjen for BitLocker-kryptering, angir du at Dell anbefaler:

- Gå til Enterprise.

- Klikk på BitLocker-kryptering.

- Hvis du vil vise alle innstillingene, klikker du på Vis avanserte innstillinger.

De foreslåtte innstillingene er nedenfor:

Merk: Denne artikkelen ble sist oppdatert november 2019. Policyene gjelder for Dell Security Management Server v10.2.9.

| Politikk | Innstillingen anbefalt av Dell | Politisk forklaring |

|---|---|---|

| BitLocker-kryptering | På | Aktiverer og deaktiverer plugin-modulen for BitLocker Manager (denne plugin-modulen er nødvendig for at alle Dell BitLocker Manager-policyer skal gjelde riktig) |

| TPM Manager aktivert | På | Aktiverer og deaktiverer plugin-modulen for TPM-administrasjon (denne plugin-modulen aktiverer TPM hvis den er På, men ikke aktivert på riktig måte) |

| Deaktiver hvilemodus | Av | Når dette alternativet er aktivert, kan ikke enheten gå i hvilemodus under kryptering. |

| Krypter systemdisken | Slå på kryptering | Når dette alternativet er angitt til Ikke behandle, kan lokale administratorer for enheter endre BitLocker. Hvis du setter dette til Slå på kryptering , tvinges kryptering av volumet, og lokale administratorer kan ikke endre det. Hvis du setter dette til Slå av kryptering , tvinges en dekryptering av volumet, og lokale administratorer kan ikke endre det. |

| Krypter faste stasjoner | Ikke administrer | Når dette alternativet er angitt til Ikke behandle, kan lokale administratorer for enheter endre BitLocker. Hvis du setter dette til Slå på kryptering , tvinges kryptering av volumet, og lokale administratorer kan ikke endre det. Hvis du setter dette til Slå av kryptering , tvinges en dekryptering av volumet, og lokale administratorer kan ikke endre det. |

| Krypter flyttbare stasjoner | Ikke administrer | Når dette alternativet er angitt til Ikke behandle, kan lokale administratorer for enheter endre BitLocker. Hvis du setter dette til Slå på kryptering , tvinges kryptering av volumet, og lokale administratorer kan ikke endre det. Hvis du setter dette til Slå av kryptering , tvinges en dekryptering av volumet, og lokale administratorer kan ikke endre det. |

| Krev annen godkjenning ved systemoppstart. | Enabled (Aktivert) | Denne egenskapen aktiverer de neste fem policyene, og gjør det mulig å aktivere definerte beskyttere på administrerte endepunkter. |

| Tillat BitLocker-kryptering uten en kompatibel TPM. | Enabled (Aktivert) | Når dette alternativet er aktivert, sikrer dette at eldre TPM-modeller støttes, og gjør det mulig å deponere BitLocker-nøkler til USB på enheter uten TPM-er. |

| Konfigurere TPM-oppstart | Required | Når dette alternativet er angitt til Obligatorisk, er dette det eneste alternativet for sluttbrukere. Det gis ingen spørsmål til sluttbrukeren på et endepunkt. Når denne innstillingen er angitt til Tillat, aktiverer du denne innstillingen som et valgbart alternativ for sluttbrukeren. Når flere elementer er satt til "Tillat", blir sluttbrukeren presentert med en valgboks for å gjøre sitt valg. Når dette alternativet er angitt til Ikke tillat, er dette alternativet utilgjengelig og kan ikke velges verken i Dell Encryption-brukergrensesnittet eller i Windows-innstillingene. |

| Konfigurere PIN-kode for TPM-oppstart | Ikke tillat | Når dette alternativet er angitt til Obligatorisk, er dette det eneste alternativet for sluttbrukere. Det gis ingen spørsmål til sluttbrukeren på et endepunkt. Når denne innstillingen er angitt til Tillat, aktiverer du denne innstillingen som et valgbart alternativ for sluttbrukeren. Når flere elementer er satt til "Tillat", blir sluttbrukeren presentert med en valgboks for å gjøre sitt valg. Når dette alternativet er angitt til Ikke tillat, er dette alternativet utilgjengelig og kan ikke velges verken i Dell Encryption-brukergrensesnittet eller i Windows-innstillingene. |

| Konfigurere oppstartsnøkkel for TPM | Ikke tillat | Når dette alternativet er angitt til Obligatorisk, er dette det eneste alternativet for sluttbrukere. Det gis ingen spørsmål til sluttbrukeren på et endepunkt. Når denne innstillingen er angitt til Tillat, aktiverer du denne innstillingen som et valgbart alternativ for sluttbrukeren. Når flere elementer er satt til "Tillat", blir sluttbrukeren presentert med en valgboks for å gjøre sitt valg. Når dette alternativet er angitt til Ikke tillat, er dette alternativet utilgjengelig og kan ikke velges verken i Dell Encryption-brukergrensesnittet eller i Windows-innstillingene. |

| Konfigurere oppstartsnøkkel og PIN-kode for TPM | Ikke tillat | Når dette alternativet er angitt til Obligatorisk, er dette det eneste alternativet for sluttbrukere. Det gis ingen spørsmål til sluttbrukeren på et endepunkt. Når denne innstillingen er angitt til Tillat, aktiverer du denne innstillingen som et valgbart alternativ for sluttbrukeren. Når flere elementer er satt til "Tillat", blir sluttbrukeren presentert med en valgboks for å gjøre sitt valg. Når dette alternativet er angitt til Ikke tillat, er dette alternativet utilgjengelig og kan ikke velges verken i Dell Encryption-brukergrensesnittet eller i Windows-innstillingene. |

| Deaktiver BitLocker på harddisker med egenkryptering | Deaktivert | Når dette alternativet er angitt til Aktiver, hvis det oppdages en disk med egenkryptering (SED), beskytter ikke BitLocker endepunktet. Hvis du setter denne policyen til Deaktivert , kan BitLocker beskytte endepunktet, uavhengig av diskens egenskaper. |

| Politikk | Innstillingen anbefalt av Dell | Politisk forklaring |

|---|---|---|

| Faste innstillinger for datavolum | ||

| Konfigurere bruken av smartkort på faste datastasjoner | Forby | Denne policyen viser alternativer for å beskytte en fast disk (ikke-operativsystemvolum) når "Encrypt Fixed Disks" er angitt til "Turn On Encryption". Når dette alternativet er angitt til Obligatorisk, er dette det eneste alternativet for sluttbrukere. Det gis ingen spørsmål til sluttbrukeren på et endepunkt. Når denne innstillingen er angitt til Tillat, aktiverer du denne innstillingen som et valgbart alternativ for sluttbrukeren. Når flere elementer er satt til "Tillat", blir sluttbrukeren presentert med en valgboks for å gjøre sitt valg. Når dette alternativet er angitt til Ikke tillat, er det ikke tilgjengelig og er ikke et valgbart alternativ verken i Dell Encryption-brukergrensesnittet eller i Windows-innstillingene. |

| Nekte skrivetilgang til faste stasjoner som ikke er beskyttet av BitLocker | Deaktivert | Med denne policyinnstillingen kan du angi om BitLocker-beskyttelse skal være nødvendig for at faste datastasjoner skal være skrivbare på en datamaskin. Når dette alternativet er angitt til Deaktivert , er alle faste datastasjoner på datamaskinen montert med lese- og skrivetilgang. Når denne feilmeldingen "Ingen tilgang" er angitt til Aktivert, får brukerne feilmeldingen "Ingen tilgang" når de prøver å lagre data på ukrypterte faste datastasjoner. Når angitt til Aktivert for organisasjon, får brukere med bare enheter med organisasjonsidentifikatoren angitt i policyen feilmeldingen Ingen tilgang når de prøver å lagre data på ukrypterte faste datastasjoner. Alle andre enheter har alle faste datastasjoner på datamaskinen som er montert med lese- og skrivetilgang. |

| Gi tilgang til BitLocker-beskyttede faste datastasjoner fra tidligere versjoner av Windows | Enabled (Aktivert) | Når dette alternativet er angitt til Aktivert, kan datastasjoner som er formatert med FAT-filsystemet, låses opp på datamaskiner som kjører Windows Server 2008, Windows Vista, Windows XP med SP3 eller Windows XP med SP2, og innholdet kan vises. Disse operativsystemene har skrivebeskyttet tilgang til BitLocker-beskyttede stasjoner. Når angitt til Deaktivert, kan ikke datastasjoner som er formatert med FAT-filsystemet, låses opp på datamaskiner som kjører eldre versjoner av Windows. |

| Ikke installer BitLocker to Go-leser på FAT-formaterte faste stasjoner | Deaktivert | Når dette alternativet er valgt, forhindrer dette at BitLocker To Go Reader blir installert, noe som hindrer brukere med enheter som kjører eldre versjoner av Windows, i å få tilgang til BitLocker-beskyttede stasjoner. |

| Konfigurere bruk av passord for faste datastasjoner | Allow (Tillat) | Denne policyen viser alternativer for å beskytte en fast disk (ikke-operativsystemvolum) når "Encrypt Fixed Disks" er angitt til "Turn On Encryption". Når dette alternativet er angitt til Obligatorisk, er dette det eneste alternativet for sluttbrukere. Det gis ingen spørsmål til sluttbrukeren på et endepunkt. Når denne innstillingen er angitt til Tillat, aktiverer du denne innstillingen som et valgbart alternativ for sluttbrukeren. Når flere elementer er satt til "Tillat", blir sluttbrukeren presentert med en valgboks for å gjøre sitt valg. Når dette alternativet er angitt til Ikke tillat, er det ikke tilgjengelig og er ikke et valgbart alternativ verken i Dell Encryption-brukergrensesnittet eller i Windows-innstillingene. |

| Konfigurere passordkompleksitet for faste datastasjoner | Kreve | Når dette alternativet er angitt til Obligatorisk, er det nødvendig med en tilkobling til en domenekontroller for å validere kompleksiteten til passordet når BitLocker er aktivert. Når dette alternativet er angitt til Tillat, forsøker en tilkobling til en domenekontroller å validere at kompleksiteten overholder reglene som er satt av policyen. Hvis ingen domenekontrollere blir funnet, godtas imidlertid passordet uavhengig av passordkompleksiteten, og stasjonen krypteres ved å bruke dette passordet som beskytter. Når dette alternativet er angitt til Ikke tillat, utføres ingen validering av passordkompleksitet. |

| Minimum passordlengde for faste datastasjoner | 8 | Angir minimumslengden for passord for BitLocker-beskyttede faste diskvolumer (denne innstillingen krever at Konfigurer bruk av passord for faste datastasjoner er satt til enten Krev eller Tillat) |

| Krypteringstype for faste datastasjoner | Full kryptering | Denne policyen kontrollerer om faste datastasjoner skal bruke bare brukt plass-kryptering eller full kryptering. Kun brukt plass er nødvendig for virtuelle maskiner som Bit Locker beskytter. |

| Velg hvordan BitLocker-beskyttede, faste stasjoner kan gjenopprettes | Deaktivert | Foreldre til de neste syv retningslinjene. Når dette alternativet er aktivert, kan du konfigurere ekstra gjenopprettingsalternativer. Når dette alternativet er deaktivert, er gjenoppretting bare tilgjengelig via Dell Security Management Server eller Dell Security Management Server Virtual. |

| Tillat datagjenopprettingsagent for beskyttede, faste datastasjoner | Deaktivert | Underordnet policy Velg hvordan BitLocker-beskyttede stasjoner kan gjenopprettes Avmerkingsboksen Tillat datagjenopprettingsagent brukes til å angi om en datagjenopprettingsagent kan brukes med BitLocker-beskyttede stasjoner. Før en datagjenopprettingsagent kan brukes, må den legges til fra Public Key Policies, som ligger i konsollen for gruppepolicybehandling (GPMC) eller i redigeringsprogrammet for lokal gruppepolicy. Hvis du vil ha mer informasjon om hvordan en datagjenopprettingsagent kan brukes til å gjenopprette en BitLocker-beskyttet enhet, kan du se: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| Konfigurere brukerlagring for BitLocker 48-sifret gjenopprettingspassord | Allow (Tillat) | Underordnet av policyen Velg hvordan BitLocker-beskyttede, stasjonære stasjoner kan gjenopprettes. Når Required er angitt, må BitLocker-gjenopprettingsinformasjon genereres og være tilgjengelig for enhetsadministratorer. Når dette alternativet er angitt til Tillat, genereres BitLocker-gjenopprettingsinformasjon automatisk og er tilgjengelig for enhetsadministratorer. Når Ikke tillat er angitt, opprettes ikke BitLocker-gjenopprettingsinformasjon.

Merk: Når gjenoppretting av en BitLocker-beskyttet datamaskin er angitt til Ikke tillat, kan det hende at gjenoppretting av en BitLocker-beskyttet datamaskin ikke er mulig.

|

| Konfigurere brukerlagring av BitLocker 256-biters gjenopprettingsnøkkel | Allow (Tillat) | Underordnet av policyen Velg hvordan BitLocker-beskyttede, stasjonære stasjoner kan gjenopprettes. Når Required er angitt, må BitLocker-gjenopprettingsinformasjon genereres og være tilgjengelig for enhetsadministratorer. Når dette alternativet er angitt til Tillat, genereres BitLocker-gjenopprettingsinformasjon automatisk og er tilgjengelig for enhetsadministratorer. Når Ikke tillat er angitt, opprettes ikke BitLocker-gjenopprettingsinformasjon.

Merk: Når gjenoppretting av en BitLocker-beskyttet datamaskin er angitt til Ikke tillat, kan det hende at gjenoppretting av en BitLocker-beskyttet datamaskin ikke er mulig.

|

| Utelat gjenopprettingsalternativer fra installasjonsveiviseren for BitLocker | Deaktivert | Underordnet av policyen Velg hvordan BitLocker-beskyttede, stasjonære stasjoner kan gjenopprettes. Velg Utelat gjenopprettingsalternativer fra installasjonsveiviseren for BitLocker for å hindre at brukerne angir gjenopprettingsalternativer når de aktiverer BitLocker på en stasjon. Når dette alternativet er aktivert, bestemmer policyinnstillingen BitLocker-gjenopprettingsalternativene. |

| Lagre BitLocker-gjenopprettingsinformasjon i AD DS for faste datastasjoner | Enabled (Aktivert) | Underordnet av policyen Velg hvordan BitLocker-beskyttede, stasjonære stasjoner kan gjenopprettes. Overordnet til de neste to retningslinjene: Lagre BitLocker-gjenopprettingsinformasjon i Active Directory Domain Services, og velg hvilken BitLocker-gjenopprettingsinformasjon som skal lagres i Active Directory Domain Services (AD DS). |

| BitLocker-gjenopprettingsinformasjon som skal lagres i AD DS | Gjenopprettingspassord og nøkkelpakker | Underordnet av policyen Velg hvordan BitLocker-beskyttede, faste stasjoner kan gjenopprettes , og lagre BitLocker-gjenopprettingsinformasjon i AD DS for faste datastasjoner. Gjenopprettingspassord og nøkkelpakker, BitLocker-gjenopprettingspassordet og nøkkelpakken lagres i AD DS. Lagring av nøkkelpakken støtter gjenoppretting av data fra en stasjon som er fysisk skadet. Hvis du velger Bare gjenopprettingspassord, er gjenopprettingspassordet det eneste som er lagret i AD DS. |

| Ikke aktiver BitLocker før gjenopprettingsinformasjon er lagret i AD DS for faste datastasjoner | Deaktivert | Underordnet av policyen Velg hvordan BitLocker-beskyttede, faste stasjoner kan gjenopprettes , og lagre BitLocker-gjenopprettingsinformasjon i AD DS for faste datastasjoner. Merk av for Ikke aktiver BitLocker før gjenopprettingsinformasjon er lagret i AD DS for faste stasjoner hvis du vil hindre brukere i å aktivere BitLocker med mindre datamaskinen er koblet til domenet og sikkerhetskopien av BitLocker-gjenopprettingsinformasjonen til AD DS lykkes. |

| Konfigurere bruk av maskinvarebasert kryptering for faste datastasjoner | Enabled (Aktivert) | Overordnet til de neste fire retningslinjene. Denne policyen styrer hvordan BitLocker reagerer på datamaskiner som er utstyrt med krypterte stasjoner når de brukes som faste datavolumer. Bruk av maskinvarebasert kryptering kan forbedre ytelsen til stasjonsoperasjoner som innebærer hyppig lesing eller skriving av data til disken.

Merk: Policyinnstillingen Velg stasjonskrypteringsmetode og chifferkodestyrke gjelder ikke for maskinvarebasert kryptering. Denne policyen som er aktivert på disker med eldre fastvare, kan også eksponere ulike CVE-er som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/

|

| Bruke maskinvarebasert kryptering for faste datastasjoner | Enabled (Aktivert) | Underordnet av policyen Konfigurere bruk av maskinvarebasert kryptering for faste datastasjoner. Denne policyen styrer hvordan BitLocker reagerer på datamaskiner som er utstyrt med krypterte stasjoner når de brukes som faste datavolumer. Bruk av maskinvarebasert kryptering kan forbedre ytelsen til stasjonsoperasjoner som innebærer hyppig lesing eller skriving av data til disken.

Merk: Policyinnstillingen Velg stasjonskrypteringsmetode og chifferkodestyrke gjelder ikke for maskinvarebasert kryptering. Denne policyen som er aktivert på disker med eldre fastvare, kan også eksponere ulike CVE-er som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/

|

| Bruk BitLocker-programvarebasert kryptering på faste datastasjoner når maskinvarekryptering ikke er tilgjengelig | Enabled (Aktivert) | Underordnet av policyen Konfigurere bruk av maskinvarebasert kryptering for faste datastasjoner. Denne policyen styrer hvordan BitLocker reagerer på datamaskiner som er utstyrt med krypterte stasjoner når de brukes som faste datavolumer. Bruk av maskinvarebasert kryptering kan forbedre ytelsen til stasjonsoperasjoner som innebærer hyppig lesing eller skriving av data til disken.

Merk: Policyinnstillingen Velg stasjonskrypteringsmetode og chifferkodestyrke gjelder ikke for maskinvarebasert kryptering. Denne policyen som er aktivert på disker med eldre fastvare, kan også eksponere ulike CVE-er som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/

|

| Begrens kryptoalgoritmer og chiffreringssamlinger som er tillatt for maskinvarebasert kryptering på faste datastasjoner | Deaktivert | Underordnet av policyen Konfigurere bruk av maskinvarebasert kryptering for faste datastasjoner. Alternativet Begrens krypteringsalgoritmer og chiffreringssamlinger som er tillatt for maskinvarebasert kryptering , gjør at du kan begrense krypteringsalgoritmene som BitLocker kan bruke med maskinvarekryptering. Hvis algoritmen som er angitt for disken, ikke er tilgjengelig, deaktiverer BitLocker bruken av maskinvarebasert kryptering. |

| Konfigurere spesifikke kryptoalgoritmer og chiffreringsserieinnstillinger på faste datastasjoner | 2.16.840.1.101.3.4.1.2; 2.16.840.1.101.3.4.1.42 | Underordnet av policyen Konfigurere bruk av maskinvarebasert kryptering for faste datastasjoner. Krypteringsalgoritmer er spesifisert av objektidentifikatorer (OID) og er atskilt med komma. Eksempel på OID-er for krypteringschiffer:

|

| Globale innstillinger | ||

| Standard mappeplassering for lagring av gjenopprettingspassord | (Tom) | Når dette alternativet er angitt, angir du banen som skal brukes som standard mappeplassering når brukeren velger alternativet for å lagre gjenopprettingspassordet i en mappe. En fullstendig kvalifisert bane eller inkluder måldatamaskinens miljøvariabler i banen kan utnyttes. Hvis banen ikke er gyldig, viser installasjonsveiviseren for BitLocker datamaskinens mappevisning på øverste nivå. |

| Krypteringsmetode og chifferkodestyrke | AES256 med diffusor |

Merk: Denne policyen gjelder ikke for krypterte stasjoner. Krypterte stasjoner bruker sin egen algoritme, som stasjonen setter under partisjonering.

|

| Aktiver unike identifikatorer for organisasjonen | Deaktivert | Overordnet til de to neste retningslinjene. Når dette alternativet er aktivert, kan du konfigurere identifikasjonsfeltet på BitLocker-beskyttede stasjoner og eventuelle tillatte identifikasjonsfelt som organisasjonen bruker. Disse identifikatorene lagres som identifikasjonsfeltet og det tillatte identifikasjonsfeltet. Med identifikasjonsfeltet kan du knytte en unik organisasjonsidentifikator til BitLocker-beskyttede stasjoner. Denne identifikatoren legges automatisk til i nye BitLocker-beskyttede stasjoner, og den kan oppdateres på eksisterende BitLocker-beskyttede stasjoner ved hjelp av kommandolinjeverktøyet Manage-bde. Det kreves et identifikasjonsfelt for å administrere sertifikatbaserte datagjenopprettingsagenter på BitLocker-beskyttede stasjoner og for potensielle oppdateringer av BitLocker To Go-leseren. BitLocker administrerer og oppdaterer datagjenopprettingsagenter bare når identifikasjonsfeltet på stasjonen samsvarer med verdien som er konfigurert i identifikasjonsfeltet. På lignende måte oppdaterer BitLocker BitLocker To Go-leseren bare når identifikasjonsfeltet på stasjonen samsvarer med verdien som er konfigurert for identifikasjonsfeltet.

Merk: Aktiver organisatoriske unike identifikatorer kan brukes med innstillingen Nekt skrivetilgang til flyttbare stasjoner som ikke er beskyttet av BitLocker-policyinnstillingen for å kontrollere bruken av flyttbare stasjoner i organisasjonen.

|

| Angi unike identifikatorer for organisasjonen | (Tom) | Underordnet policy Aktiver unike identifikatorer for organisasjonen. Dette er en alfanumerisk verdi for å angi en unik identifikator for enhetene dine for å sikre at firmaet administrerer dem. Denne identifikatoren legges automatisk til i nye BitLocker-beskyttede stasjoner, og den kan oppdateres på eksisterende BitLocker-beskyttede stasjoner ved hjelp av kommandolinjeverktøyet Manage-bde. |

| Angi tillatte unike identifikatorer for organisasjonen | (Tom) | Underordnet policy Aktiver unike identifikatorer for organisasjonen. Dette er en alfanumerisk verdi for å angi en unik identifikator for enhetene dine for å sikre at firmaet administrerer dem. Denne identifikatoren legges automatisk til i nye BitLocker-beskyttede stasjoner, og den kan oppdateres på eksisterende BitLocker-beskyttede stasjoner ved hjelp av kommandolinjeverktøyet Manage-bde.

Merk: Det anbefales at policyen Set Allowed Organizational Unique Identifiers og Set Organizational Unique Identifiers samsvarer for å unngå problemer under gjenoppretting.

|

| Forhindre minneoverskriving ved omstart | Deaktivert | Når BitLocker-hemmeligheter er deaktivert, slettes de fra minnet. Når dette alternativet er aktivert, forblir BitLocker-hemmeligheter i minnet, noe som kan forbedre ytelsen, selv om BitLocker-hemmelighetene utsettes for ytterligere risiko. |

| Aktiver sertifikatidentifikator for smartkort | Deaktivert | Når dette alternativet er aktivert, må objektidentifikatoren som er angitt i innstillingen for objektidentifikatoren for et sertifikat, samsvare med objektidentifikatoren i policysertifikatidentifikatoren for smartkortet. |

| Sertifikatidentifikator for smartkort | 1.3.6.1.4.1.311.67.1.1 | Objektidentifikatoren angis i utvidet nøkkelbruk (EKU) for et sertifikat. BitLocker kan identifisere hvilke sertifikater som kan brukes til å godkjenne et brukersertifikat til en BitLocker-beskyttet stasjon, ved å samsvare objektidentifikatoren i sertifikatet med objektidentifikatoren i denne policyinnstillingen. Standard objektidentifikator er 1.3.6.1.4.1.311.67.1.1. |

| Innstillinger for operativsystemvolum | ||

| Tillat utvidede PIN-koder for oppstart. | Deaktivert | Forbedrede PIN-koder for oppstart tillater bruk av tegn (inkludert store og små bokstaver, symboler, tall og mellomrom).

Merk: Ikke alle datamaskiner støtter forbedrede PIN-tegn i miljøet før oppstart.

|

| Antall tegn som kreves i PIN-koden | 6 | Definerer minste antall tegn som kreves for miljøet før oppstart

Merk: Minimumslengden for BitLocker-PIN-koden ble økt til seks tegn, fra og med Windows 10, versjon 1703.

|

| Tillat nettverksopplåsing ved oppstart på operativsystemstasjoner | Deaktivert | Denne policyen styrer en del av virkemåten til funksjonen for nettverksopplåsing i BitLocker. Denne policyen er nødvendig for å aktivere BitLocker Network Unlock på et nettverk fordi den gjør det mulig for klienter som kjører BitLocker, å opprette den nødvendige nettverksnøkkelbeskytteren under kryptering. Hvis du vil ha mer informasjon om hvordan du aktiverer nettverksopplåsing, kan du se https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bitlocker-how-to-enable-network-unlock  . . |

| Tillat SecureBoot på operativsystemstasjoner | Enabled (Aktivert) | Kontrollerer hvordan BitLocker-aktiverte datamaskinvolumer håndteres med funksjonen sikker oppstart. Aktivering av denne funksjonen tvinger validering av sikker oppstart under oppstartsprosessen, og verifiserer innstillingene for Boot Configuration Data (BCD) i henhold til policyen for sikker oppstart. |

| Ikke tillat standardbrukere å endre PIN-koden på operativsystemstasjoner | Deaktivert | Med denne policyinnstillingen kan du konfigurere om standardbrukere skal kunne endre PIN-koden eller passordet som brukes til å beskytte operativsystemstasjonen. Når dette alternativet er aktivert, kan ikke brukere som ikke har lokale administratorrettigheter, endre PIN-koden på endepunktet. Når dette alternativet er deaktivert, kan alle brukere på et endepunkt endre PIN-koden før oppstart. |

| Aktiver bruk av tastaturinngang før oppstart på skifer | Enabled (Aktivert) | Når dette alternativet er aktivert, kan brukerne aktivere godkjenningsalternativer som krever brukerinndata fra preboot-miljøet, selv om plattformen angir en mangel på inndatafunksjon før oppstart. |

| Tilbakestill plattformvalideringsdata etter gjenoppretting | Enabled (Aktivert) | Når dette alternativet er aktivert, oppdateres plattformvalideringsdata når Windows startes etter en BitLocker-gjenoppretting. Når dette alternativet er deaktivert, oppdateres ikke plattformvalideringsdata etter en BitLocker-gjenoppretting. Dette kan føre til gjenoppretting etter hver oppstart hvis plattformens grunnleggende konfigurasjon er endret. |

| Velg hvordan BitLocker-beskyttede operativsystemstasjoner kan gjenopprettes | Deaktivert | Foreldre til de neste syv retningslinjene. Når dette alternativet er aktivert, kan du konfigurere ekstra gjenopprettingsalternativer. Når dette alternativet er deaktivert, er gjenoppretting bare tilgjengelig via Dell Security Management Server eller Dell Security Management Server Virtual. |

| Tillat datagjenopprettingsagent for beskyttede operativsystemstasjoner | Enabled (Aktivert) | Underordnet av policyen Velg hvordan BitLocker-beskyttede operativsystemstasjoner kan gjenopprettes. Avmerkingsboksen Tillat datagjenopprettingsagent brukes til å angi om en datagjenopprettingsagent kan brukes med BitLocker-beskyttede operativsystemstasjoner. Før en datagjenopprettingsagent kan brukes, må den legges til fra Public Key Policies, som ligger i konsollen for gruppepolicybehandling (GPMC) eller i redigeringsprogrammet for lokal gruppepolicy. Hvis du vil ha mer informasjon om hvordan en datagjenopprettingsagent kan brukes til å gjenopprette en BitLocker-beskyttet enhet, kan du se: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| Konfigurere brukerlagring for BitLocker 48-sifret gjenopprettingspassord | Allow (Tillat) | Underordnet av policyen Velg hvordan BitLocker-beskyttede operativsystemstasjoner kan gjenopprettes. Når Required er angitt, må BitLocker-gjenopprettingsinformasjon genereres og være tilgjengelig for enhetsadministratorer. Når dette alternativet er angitt til Tillat, genereres BitLocker-gjenopprettingsinformasjon automatisk og er tilgjengelig for enhetsadministratorer. Når Ikke tillat er angitt, opprettes ikke BitLocker-gjenopprettingsinformasjon.

Merk: Når gjenoppretting av en BitLocker-beskyttet datamaskin er angitt til Ikke tillat, kan det hende at gjenoppretting av en BitLocker-beskyttet datamaskin ikke er mulig.

|

| Konfigurere brukerlagring av BitLocker 256-biters gjenopprettingsnøkkel | Allow (Tillat) | Underordnet av policyen Velg hvordan BitLocker-beskyttede operativsystemstasjoner kan gjenopprettes. Når Required er angitt, må BitLocker-gjenopprettingsinformasjon genereres og være tilgjengelig for enhetsadministratorer. Når dette alternativet er angitt til Tillat, genereres BitLocker-gjenopprettingsinformasjon automatisk og er tilgjengelig for enhetsadministratorer. Når Ikke tillat er angitt, opprettes ikke BitLocker-gjenopprettingsinformasjon.

Merk: Når gjenoppretting av en BitLocker-beskyttet datamaskin er angitt til Ikke tillat, kan det hende at gjenoppretting av en BitLocker-beskyttet datamaskin ikke er mulig.

|

| Utelat gjenopprettingsalternativer fra installasjonsveiviseren for BitLocker | Deaktivert | Underordnet av policyen Velg hvordan BitLocker-beskyttede operativsystemstasjoner kan gjenopprettes. Velg Utelat gjenopprettingsalternativer fra installasjonsveiviseren for BitLocker for å hindre at brukerne angir gjenopprettingsalternativer når de aktiverer BitLocker på en stasjon. Når dette alternativet er aktivert, bestemmer policyinnstillingen BitLocker-gjenopprettingsalternativene for stasjonen. |

| Lagre BitLocker-gjenopprettingsinformasjon i AD DS for operativsystemstasjoner | Enabled (Aktivert) | Underordnet av policyen Velg hvordan BitLocker-beskyttede operativsystemstasjoner kan gjenopprettes. Overordnet til de neste to retningslinjene: Lagre BitLocker-gjenopprettingsinformasjon i Active Directory Domain Services, og velg hvilken BitLocker-gjenopprettingsinformasjon som skal lagres i Active Directory Domain Services (AD DS). |

| BitLocker-gjenopprettingsinformasjon som skal lagres i AD DS (bare Windows Server 2008) | Gjenopprettingspassord og nøkkelpakker | Underordnet av policyen Velg hvordan BitLocker-beskyttede operativsystemstasjoner kan gjenopprettes , og lagre BitLocker-gjenopprettingsinformasjon i AD DS for datastasjoner for operativsystem. Gjenopprettingspassord og nøkkelpakker, BitLocker-gjenopprettingspassordet og nøkkelpakken lagres i AD DS. Lagring av nøkkelpakken støtter gjenoppretting av data fra en stasjon som er fysisk skadet. Hvis du velger Bare gjenopprettingspassord, lagres bare gjenopprettingspassordet i AD DS. |

| Ikke aktiver BitLocker før gjenopprettingsinformasjonen er lagret i AD DS for operativsystemstasjoner | Deaktivert | Underordnet av policyen Velg hvordan BitLocker-beskyttede operativsystemstasjoner kan gjenopprettes , og lagre BitLocker-gjenopprettingsinformasjon i AD DS for datastasjoner for operativsystem. Merk av for Ikke aktiver BitLocker før gjenopprettingsinformasjon er lagret i AD DS for operativsystemstasjoner hvis du vil hindre brukere i å aktivere BitLocker med mindre datamaskinen er koblet til domenet og sikkerhetskopien av BitLocker-gjenopprettingsinformasjonen til AD DS lykkes. |

| Konfigurere bruk av maskinvarebasert kryptering for operativsystemdrivere | Enabled (Aktivert) | Overordnet til de neste fire retningslinjene. Denne policyen styrer hvordan BitLocker reagerer på datamaskiner som er utstyrt med krypterte stasjoner når de brukes som datavolumer. Bruk av maskinvarebasert kryptering kan forbedre ytelsen til stasjonsoperasjoner som innebærer hyppig lesing eller skriving av data til disken.

Merk: Policyinnstillingen Velg stasjonskrypteringsmetode og chifferkodestyrke gjelder ikke for maskinvarebasert kryptering.

Denne policyen som er aktivert på disker med eldre fastvare, kan også eksponere ulike CVE-er som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/  |

| Bruke maskinvarebasert kryptering for operativsystemdisker | Enabled (Aktivert) | Underordnet av policyen Konfigurere bruk av maskinvarebasert kryptering for operativsystemdatastasjoner. Denne policyen styrer hvordan BitLocker reagerer på datamaskiner som er utstyrt med krypterte stasjoner når de brukes som datavolumer. Bruk av maskinvarebasert kryptering kan forbedre ytelsen til stasjonsoperasjoner som innebærer hyppig lesing eller skriving av data til disken.

Merk: Policyinnstillingen Velg stasjonskrypteringsmetode og chifferkodestyrke gjelder ikke for maskinvarebasert kryptering.

Denne policyen som er aktivert på disker med eldre fastvare, kan også eksponere ulike CVE-er som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/  |

| Bruk BitLocker-programvarebasert kryptering på operativsystemstasjoner når maskinvarekryptering ikke er tilgjengelig | Enabled (Aktivert) | Underordnet av policyen Konfigurere bruk av maskinvarebasert kryptering for operativsystemdatastasjoner. Denne policyen styrer hvordan BitLocker reagerer på datamaskiner som er utstyrt med krypterte stasjoner når de brukes som datavolumer. Bruk av maskinvarebasert kryptering kan forbedre ytelsen til stasjonsoperasjoner som innebærer hyppig lesing eller skriving av data til disken.

Merk: Policyinnstillingen Velg stasjonskrypteringsmetode og chifferkodestyrke gjelder ikke for maskinvarebasert kryptering.

Denne policyen som er aktivert på disker med eldre fastvare, kan også eksponere ulike CVE-er som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/  |

| Begrens kryptoalgoritmer og chiffreringssamlinger som er tillatt for maskinvarebasert kryptering på operativsystemstasjoner | Deaktivert | Underordnet av policyen Konfigurere bruk av maskinvarebasert kryptering for operativsystemdatastasjoner. Alternativet Begrens krypteringsalgoritmer og chiffreringssamlinger som er tillatt for maskinvarebasert kryptering , gjør at du kan begrense krypteringsalgoritmene som BitLocker kan bruke med maskinvarekryptering. Hvis algoritmen som er angitt for disken, ikke er tilgjengelig, deaktiverer BitLocker bruken av maskinvarebasert kryptering. |

| Konfigurere bestemte innstillinger for kryptoalgoritmer og chiffreringsserier på operativsystemstasjoner | 2.16.840.1.101.3.4.1.2; 2.16.840.1.101.3.4.1.42 | Underordnet av policyen Konfigurere bruk av maskinvarebasert kryptering for operativsystemdatastasjoner. Krypteringsalgoritmer angis med objektidentifikatorer (OID) og skilles med komma Eksempel på OID-er for krypteringschiffer:

|

| Krypteringstype for operativsystemdisker | Full kryptering | Denne policyen kontrollerer om datastasjonene skal bruke bare brukt plass-kryptering eller full kryptering. Kun brukt plass er nødvendig for virtuelle maskiner som BitLocker beskytter. |

| Konfigurere bruk av passord for operativsystemstasjoner | Ikke konfigurert | Denne policyen styrer hvordan ikke-TPM-baserte datamaskiner bruker passordbeskytteren. Denne policyen brukes med policyen Konfigurer passordkompleksitet for operativsystemstasjoner , og gjør det mulig for administratorer å kreve passordlengde og kompleksitet for bruk av passordbeskytteren. Som standard må passordet bestå av åtte tegn. Når aktivert, kan brukere konfigurere et passord som oppfyller kravene du definerer. Når den ikke er konfigurert eller deaktivert, gjelder standard lengdebegrensning på åtte tegn for operativsystemstasjonspassord, og ingen kompleksitetskontroller forekommer.

Merk: Passord kan ikke brukes hvis FIPS-samsvar er aktivert.

|

| Konfigurere passordkompleksitet for operativsystemstasjoner | Kreve | Når dette alternativet er angitt til Obligatorisk, er det nødvendig med en tilkobling til en domenekontroller for å validere kompleksiteten til passordet når BitLocker er aktivert. Når dette alternativet er angitt til Tillat, forsøker en tilkobling til en domenekontroller å validere at kompleksiteten overholder reglene som er satt av policyen. Hvis ingen domenekontrollere blir funnet, godtas imidlertid passordet uavhengig av passordkompleksiteten, og stasjonen krypteres ved å bruke dette passordet som beskytter. Når dette alternativet er angitt til Ikke tillat, utføres ingen validering av passordkompleksitet. |

| Minimum passordlengde for operativsystemstasjoner | 8 | Angir minimumslengde for passord for BitLocker-beskyttede stasjoner

Merk: Innstillingene håndheves når du slår på BitLocker, ikke når du låser opp en stasjon. BitLocker gjør det mulig å låse opp en stasjon med hvilken som helst av beskytterne som er tilgjengelige på stasjonen.

|

| Krev bare ASCII-passord for operativsystemstasjoner | Deaktivert | Når dette alternativet er aktivert, er ikke Unicode-tegn tillatt i passordmeldingen for operativsystemstasjoner. Når Deaktivert, godtas alle tegn. |

| Bruke dataprofil for avansert oppstartskonfigurasjon | Ikke konfigurert (Hvis du endrer denne policyen til en annen verdi enn Ikke konfigurert, kan det føre til at gjenopprettingsmeldinger oppstår når Hyper-V-funksjonen er aktivert på Windows 10). | Overordnet til de to neste retningslinjene. Denne policyinnstillingen angir bestemte innstillinger for oppstartskonfigurasjonsdata (BCD) som skal kontrolleres under plattformvalidering. En plattformvalidering bruker dataene i plattformvalideringsprofilen, som består av PCR-indekser (Platform Configuration Register) fra 0 til 23.

Merk: Når BitLocker bruker sikker oppstart for integritetsvalidering av data for plattform og oppstartskonfigurasjon, ignoreres gruppepolicyinnstillingen Bruk forbedret oppstartskonfigurasjonsdataprofil .

|

| Kontrollere andre BCD-innstillinger | (Tom) | Underordnet bruk Dataprofil for forbedret oppstartskonfigurasjon. Hvis du vil ha informasjon om hvordan du tilpasser BCD-innstillinger, kan du se https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bcd-settings-and-bitlocker

Merk: Innstillingen som styrer feilsøking i oppstart (0x16000010), valideres alltid, og har ingen innvirkning hvis den er i listen over inkludering eller ekskludering.

|

| Utelat andre BCD-innstillinger | (Tom) | Underordnet bruk Dataprofil for forbedret oppstartskonfigurasjon. Hvis du vil ha informasjon om hvordan du tilpasser BCD-innstillinger, kan du se https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bcd-settings-and-bitlocker

Merk: Innstillingen som styrer feilsøking i oppstart (0x16000010), valideres alltid, og har ingen innvirkning hvis den er i listen over inkludering eller ekskludering.

|

| Konfigurere valideringsprofil for TPM-plattform | Deaktivert | Overordnet til Konfigurere bestemte TPM-plattforminnstillinger. Når dette alternativet er aktivert, bestemmer denne policyinnstillingen hvilke verdier TPM måler når den validerer komponenter for tidlig oppstart før den låser opp en stasjon på en datamaskin som kjører Windows Vista, Windows Server 2008 eller Windows 7. |

| Konfigurere bestemte innstillinger for TPM-plattform | Dell Technologies anbefaler å bruke Microsofts gjeldende standard PCR-er med mindre annet er påkrevd | Underordnet av Configure TPM Platform Validation Profile. En plattformvalideringsprofil består av PCR-indekser fra 0 til 23. Standard valideringsprofil for plattform sikrer krypteringsnøkkelen mot endringer i følgende:

|

| Konfigurere BIOS TPM-plattform valideringsprofil | Deaktivert | Overordnet til Konfigurere bestemte BIOS TPM-plattforminnstillinger. Når dette alternativet er angitt til Aktivert, bestemmer denne policyinnstillingen hvilke verdier TPM måler når den validerer komponenter for tidlig oppstart før den låser opp en operativsystemdisk på en datamaskin med en BIOS-konfigurasjon eller med UEFI-fastvare der CSM (Compatibility Support Module) er aktivert. |

| Konfigurere bestemte BIOS TPM-plattforminnstillinger | Dell Technologies anbefaler å bruke Microsofts gjeldende standard PCR-er med mindre annet er påkrevd | Underordnet av Configure TPM Platform Validation Profile. En plattformvalideringsprofil består av PCR-indekser fra 0 til 23. Standard valideringsprofil for plattform sikrer krypteringsnøkkelen mot endringer i følgende:

|

| Konfigurere valideringsprofil for UEFI TPM-plattform | Deaktivert | Overordnet til Konfigurere bestemte UEFI TPM-plattforminnstillinger. Når dette alternativet er angitt til Aktivert, bestemmer denne policyinnstillingen hvilke verdier TPM måler når den validerer komponenter for tidlig oppstart før du låser opp en operativsystemdisk på en datamaskin med opprinnelige UEFI-fastvarekonfigurasjoner. |

| Konfigurere spesifikke innstillinger for UEFI TPM-plattform | Dell Technologies anbefaler å bruke Microsofts gjeldende standard PCR-er med mindre annet er påkrevd | Underordnet av Configure TPM Platform Validation Profile. En plattformvalideringsprofil består av PCR-indekser fra 0 til 23. Standard valideringsprofil for plattform sikrer krypteringsnøkkelen mot endringer i følgende:

|

| Innstillinger for flyttbare lagringsmedier | ||

| Tillat bruker å bruke BitLocker-beskyttelse på flyttbare stasjoner | Enabled (Aktivert) | Når dette alternativet er aktivert, kan brukeren aktivere BitLocker for å beskytte flyttbare stasjoner. Når dette alternativet er deaktivert, krypterer policyen kontrollene for flyttbare stasjoner når BitLocker beskytter flyttbare stasjoner. |

| Tillat at brukeren avbryter og dekrypterer BitLocker-beskyttelsen på flyttbare datastasjoner | Enabled (Aktivert) | Når dette alternativet er aktivert, kan brukeren fjerne BitLocker fra stasjonen eller deaktivere krypteringen mens vedlikeholdet utføres. Når dette alternativet er deaktivert, krypterer policyen kontrollene for flyttbare stasjoner når BitLocker beskytter flyttbare stasjoner. |

| Konfigurere bruk av smartkort på flyttbare datastasjoner | Forby | Når dette alternativet er angitt til Obligatorisk, er dette det eneste alternativet for sluttbrukere. Det gis ingen spørsmål til sluttbrukeren på et endepunkt. Når denne innstillingen er angitt til Tillat, aktiverer du denne innstillingen som et valgbart alternativ for sluttbrukeren. Når flere elementer er satt til "Tillat", blir sluttbrukeren presentert med en valgboks for å gjøre sitt valg. Når dette alternativet er angitt til Ikke tillat, er dette alternativet utilgjengelig og kan ikke velges verken i Dell Encryption-brukergrensesnittet eller i Windows-innstillingene. |

| Nekte skrivetilgang til flyttbare stasjoner som ikke er beskyttet av BitLocker | Deaktivert | Denne policyinnstillingen brukes til å kreve at flyttbare stasjoner krypteres før skrivetilgang gis, og til å kontrollere om BitLocker-beskyttede flyttbare stasjoner som ble konfigurert i en annen organisasjon, kan åpnes med skrivetilgang. Når dette alternativet er aktivert, tillater ikke enheter som ikke er BitLocker-beskyttet, at data skrives til disken, selv om data kan leses. Når dette alternativet er deaktivert, tillater enheter som ikke er BitLocker-beskyttet, at data leses og skrives. |

| Gi tilgang til BitLocker-beskyttede flyttbare datastasjoner fra tidligere versjoner av Windows | Enabled (Aktivert) | Når dette alternativet er angitt til Aktivert, kan datastasjoner som er formatert med FAT-filsystemet, låses opp på datamaskiner som kjører Windows Server 2008, Windows Vista, Windows XP med SP3 eller Windows XP med SP2, og innholdet kan vises. Disse operativsystemene har skrivebeskyttet tilgang til BitLocker-beskyttede stasjoner. Når angitt til Deaktivert, kan ikke datastasjoner som er formatert med FAT-filsystemet, låses opp på datamaskiner som kjører eldre versjoner av Windows. |

| Ikke installer BitLocker To Go-leser på FAT-formaterte flyttbare stasjoner | Deaktivert | Når dette alternativet er valgt, forhindrer dette at BitLocker To Go Reader blir installert, noe som hindrer brukere med enheter som kjører eldre versjoner av Windows, i å få tilgang til BitLocker-beskyttede stasjoner. |

| Konfigurere bruk av passord for flyttbare datastasjoner | Allow (Tillat) | Når dette alternativet er angitt til Obligatorisk, er dette det eneste alternativet for sluttbrukere. Det gis ingen spørsmål til sluttbrukeren på et endepunkt. Når denne innstillingen er angitt til Tillat, aktiverer du denne innstillingen som et valgbart alternativ for sluttbrukeren. Når flere elementer er satt til "Tillat", blir sluttbrukeren presentert med en valgboks for å gjøre sitt valg. Når dette alternativet er angitt til Ikke tillat, er dette alternativet utilgjengelig og kan ikke velges verken i Dell Encryption-brukergrensesnittet eller i Windows-innstillingene. |

| Konfigurere passordkompleksitet for flyttbare datastasjoner | Kreve | Når dette alternativet er angitt til Obligatorisk, er det nødvendig med en tilkobling til en domenekontroller for å validere kompleksiteten til passordet når BitLocker er aktivert. Når dette alternativet er angitt til Tillat, forsøker en tilkobling til en domenekontroller å validere at kompleksiteten overholder reglene som er satt av policyen. Hvis ingen domenekontrollere blir funnet, godtas imidlertid passordet uavhengig av passordkompleksiteten, og stasjonen krypteres ved å bruke dette passordet som beskytter. Når dette alternativet er angitt til Ikke tillat, utføres ingen validering av passordkompleksitet. |

| Minimum passordlengde for flyttbare datastasjoner | 8 | Angir minimumslengden for passord for BitLocker-beskyttede volumer (denne innstillingen krever at Konfigurer bruk av passord for flyttbare datastasjoner er satt til enten Krev eller Tillat) |

| Krypteringstype for flyttbare datastasjoner | Full kryptering | Denne policyen styrer om datastasjoner skal bruke bare brukt plass-kryptering eller full kryptering. Kun brukt plass er nødvendig for virtuelle maskiner som BitLocker beskytter. |

| Velg hvordan BitLocker-beskyttede, flyttbare stasjoner kan gjenopprettes | Deaktivert | Foreldre til de neste syv retningslinjene. Når dette alternativet er aktivert, kan du konfigurere ekstra gjenopprettingsalternativer. Når dette alternativet er deaktivert, er gjenoppretting bare tilgjengelig via Dell Security Management Server eller Dell Security Management Server Virtual. |

| Tillat datagjenopprettingsagent for beskyttede, flyttbare datastasjoner | Enabled (Aktivert) | Underordnet av policyen Velg hvordan BitLocker-beskyttede flyttbare stasjoner kan gjenopprettes. Tillat datagjenopprettingsagent brukes til å angi om en datagjenopprettingsagent kan brukes med BitLocker-beskyttede stasjoner. Før en datagjenopprettingsagent kan brukes, må den legges til fra Public Key Policies, som ligger i konsollen for gruppepolicybehandling (GPMC) eller i redigeringsprogrammet for lokal gruppepolicy. Hvis du vil ha mer informasjon om hvordan en datagjenopprettingsagent kan brukes til å gjenopprette en BitLocker-beskyttet enhet, kan du se: https://blogs.technet.microsoft.com/askcore/2010/10/11/how-to-use-bitlocker-data-recovery-agent-to-unlock-bitlocker-protected-drives/  |

| Konfigurere brukerlagring for BitLocker 48-sifret gjenopprettingspassord | Allow (Tillat) | Underordnet av policyen Velg hvordan BitLocker-beskyttede flyttbare stasjoner kan gjenopprettes. Når Required er angitt, må BitLocker-gjenopprettingsinformasjon genereres og være tilgjengelig for enhetsadministratorer. Når dette alternativet er angitt til Tillat, genereres BitLocker-gjenopprettingsinformasjon automatisk og er tilgjengelig for enhetsadministratorer. Når Ikke tillat er angitt, opprettes ikke BitLocker-gjenopprettingsinformasjon.

Merk: Når dette er angitt til Ikke tillat, kan det hende at gjenoppretting av en BitLocker-beskyttet stasjon ikke er mulig.

|

| Konfigurere brukerlagring av BitLocker 256-biters gjenopprettingsnøkkel | Allow (Tillat) | Underordnet av policyen Velg hvordan BitLocker-beskyttede flyttbare stasjoner kan gjenopprettes. Når Required er angitt, må BitLocker-gjenopprettingsinformasjon genereres og være tilgjengelig for enhetsadministratorer. Når dette alternativet er angitt til Tillat, genereres BitLocker-gjenopprettingsinformasjon automatisk og er tilgjengelig for enhetsadministratorer. Når Ikke tillat er angitt, opprettes ikke BitLocker-gjenopprettingsinformasjon.

Merk: Når dette er angitt til Ikke tillat, kan det hende at gjenoppretting av en BitLocker-beskyttet stasjon ikke er mulig.

|

| Utelat gjenopprettingsalternativer fra installasjonsveiviseren for BitLocker for flyttbare medier | Deaktivert | Underordnet av policyen Velg hvordan BitLocker-beskyttede flyttbare stasjoner kan gjenopprettes. Velg Utelat gjenopprettingsalternativer fra installasjonsveiviseren for BitLocker for å hindre at brukerne angir gjenopprettingsalternativer når de aktiverer BitLocker på en stasjon. Når dette alternativet er aktivert, bestemmer policyinnstillingen BitLocker-gjenopprettingsalternativene for stasjonen. |

| Lagre BitLocker-gjenopprettingsinformasjon i AD DS for flyttbare datastasjoner | Enabled (Aktivert) | Underordnet av policyen Velg hvordan BitLocker-beskyttede flyttbare stasjoner kan gjenopprettes. Overordnet til de to neste retningslinjene. Lagre BitLocker-gjenopprettingsinformasjon i Active Directory Domain Services, og velg hvilken BitLocker-gjenopprettingsinformasjon som skal lagres i Active Directory Domain Services (AD DS). |

| BitLocker-gjenopprettingsinformasjon som skal lagres i AD DS for flyttbare datastasjoner | Gjenopprettingspassord og nøkkelpakker | Underordnet av policyen Velg hvordan BitLocker-beskyttede flyttbare stasjoner kan gjenopprettes , og lagre BitLocker-gjenopprettingsinformasjon i AD DS for flyttbare datastasjoner. Gjenopprettingspassord og nøkkelpakker, BitLocker-gjenopprettingspassordet og nøkkelpakken lagres i AD DS. Lagring av nøkkelpakken støtter gjenoppretting av data fra en stasjon som er fysisk skadet. Hvis du velger Bare gjenopprettingspassord, lagres bare gjenopprettingspassordet i AD DS. |

| Ikke aktiver BitLocker før gjenopprettingsinformasjon er lagret i AD DS for flyttbare datastasjoner | Deaktivert | Underordnet av policyen Velg hvordan BitLocker-beskyttede flyttbare stasjoner kan gjenopprettes , og lagre BitLocker-gjenopprettingsinformasjon i AD DS for flyttbare datastasjoner. Merk av for Ikke aktiver BitLocker før gjenopprettingsinformasjon er lagret i AD DS for flyttbare stasjoner hvis du vil hindre brukere i å aktivere BitLocker med mindre datamaskinen er koblet til domenet og sikkerhetskopien av BitLocker-gjenopprettingsinformasjonen til AD DS lykkes. |

| Konfigurere bruk av maskinvarebasert kryptering for flyttbare datastasjoner | Enabled (Aktivert) | Overordnet til de neste fire retningslinjene. Denne policyen styrer hvordan BitLocker reagerer på datamaskiner som er utstyrt med krypterte stasjoner når de brukes som datavolumer. Bruk av maskinvarebasert kryptering kan forbedre ytelsen til stasjonsoperasjoner som innebærer hyppig lesing eller skriving av data til disken.

Merk: Policyinnstillingen Velg stasjonskrypteringsmetode og chifferkodestyrke gjelder ikke for maskinvarebasert kryptering. Denne policyen som er aktivert på disker med eldre fastvare, kan også eksponere ulike CVE-er som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/

|

| Bruke maskinvarebasert kryptering for flyttbare datastasjoner | Enabled (Aktivert) | Underordnet av policyen Konfigurere bruk av maskinvarebasert kryptering for flyttbare datastasjoner. Denne policyen styrer hvordan BitLocker reagerer på datamaskiner som er utstyrt med krypterte stasjoner når de brukes som datavolumer. Bruk av maskinvarebasert kryptering kan forbedre ytelsen til stasjonsoperasjoner som innebærer hyppig lesing eller skriving av data til disken.

Merk: Policyinnstillingen Velg stasjonskrypteringsmetode og chifferkodestyrke gjelder ikke for maskinvarebasert kryptering. Denne policyen som er aktivert på disker med eldre fastvare, kan også eksponere ulike CVE-er som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/

|

| Bruk BitLocker-programvarebasert kryptering på flyttbare datastasjoner når maskinvarekryptering ikke er tilgjengelig | Enabled (Aktivert) | Underordnet av policyen Konfigurere bruk av maskinvarebasert kryptering for flyttbare datastasjoner. Denne policyen styrer hvordan BitLocker reagerer på datamaskiner som er utstyrt med krypterte stasjoner når de brukes som datavolumer. Bruk av maskinvarebasert kryptering kan forbedre ytelsen til stasjonsoperasjoner som innebærer hyppig lesing eller skriving av data til disken.

Merk: Policyinnstillingen Velg stasjonskrypteringsmetode og chifferkodestyrke gjelder ikke for maskinvarebasert kryptering. Denne policyen som er aktivert på disker med eldre fastvare, kan også eksponere ulike CVE-er som er beskrevet på: https://www.kb.cert.org/vuls/id/395981/

|

| Begrens kryptoalgoritmer og chiffreringssamlinger som er tillatt for maskinvarebasert kryptering på flyttbare data | Deaktivert | Underordnet av policyen Konfigurere bruk av maskinvarebasert kryptering for flyttbare datastasjoner. Alternativet Begrens krypteringsalgoritmer og chiffreringssamlinger som er tillatt for maskinvarebasert kryptering , gjør at du kan begrense krypteringsalgoritmene som BitLocker kan bruke med maskinvarekryptering. Hvis algoritmen som er angitt for disken, ikke er tilgjengelig, deaktiverer BitLocker bruken av maskinvarebasert kryptering. |

| Konfigurere bestemte innstillinger for kryptoalgoritmer og chiffreringskoder på flyttbare datastasjoner | 2.16.840.1.101.3.4.1.2; 2.16.840.1.101.3.4.1.42 | Underordnet av policyen Konfigurere bruk av maskinvarebasert kryptering for flyttbare datastasjoner. Krypteringsalgoritmer spesifiseres med objektidentifikatorer (OID) og atskilles med komma. Eksempel på OID-er for krypteringschiffer:

|

Merk: Hvis du vil ha mer informasjon om disse policyene, kan du se Microsofts BitLocker Policy Guide KB https://technet.microsoft.com/en-us/library/ee706521(v=ws.10).aspx

.

.

.

.

Når du skal kontakte kundestøtte, kan du se Dell Data Security internasjonale telefonnumre for støtte..

Gå til TechDirect for å generere en forespørsel om teknisk støtte på Internett.

Hvis du vil ha mer innsikt og flere ressurser, kan du bli med i fellesskapsforumet for Dell Security.

Affected Products

Dell EncryptionArticle Properties

Article Number: 000125922

Article Type: How To

Last Modified: 06 Sept 2024

Version: 8

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.