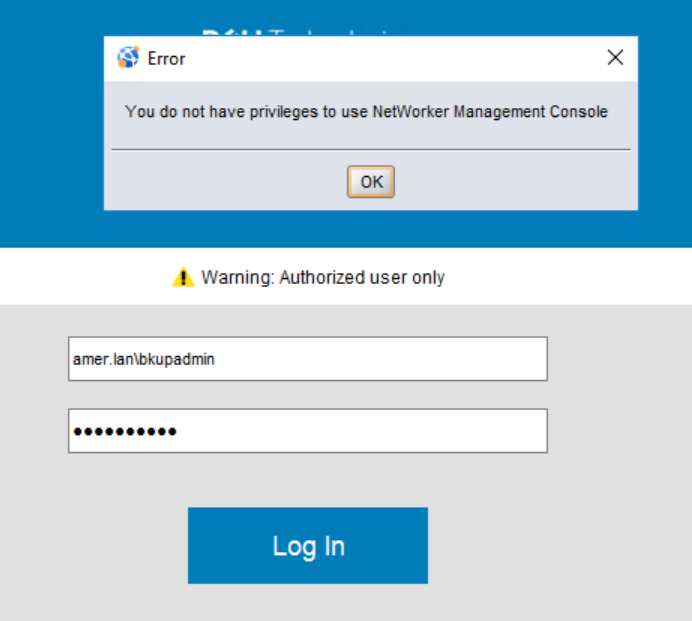

NMC: Přihlášení AD/LDAP se nezdaří "You do not have permissions to use NetWorker Management Console"

Summary: Externí ověřování (AD nebo LDAP) je integrováno do NetWorker. Pokud se přihlásíte do konzole NetWorker Management Console (NMC) jako externí účet, zobrazí se chyba "You do not have permissions to use NetWorker Management Console". ...

Symptoms

- Do služby ověřovacího serveru serveru NetWorker bylo úspěšně přidáno externí ověřování (Microsoft Active Directory (AD) nebo LDAP (OpenLDAP).

- Při pokusu o přihlášení do konzole NetWorker Management Console (NMC) pomocí účtu AD nebo LDAP se zobrazí chybové pole "You do not have permissions to use NetWorker Management Console"

Cause

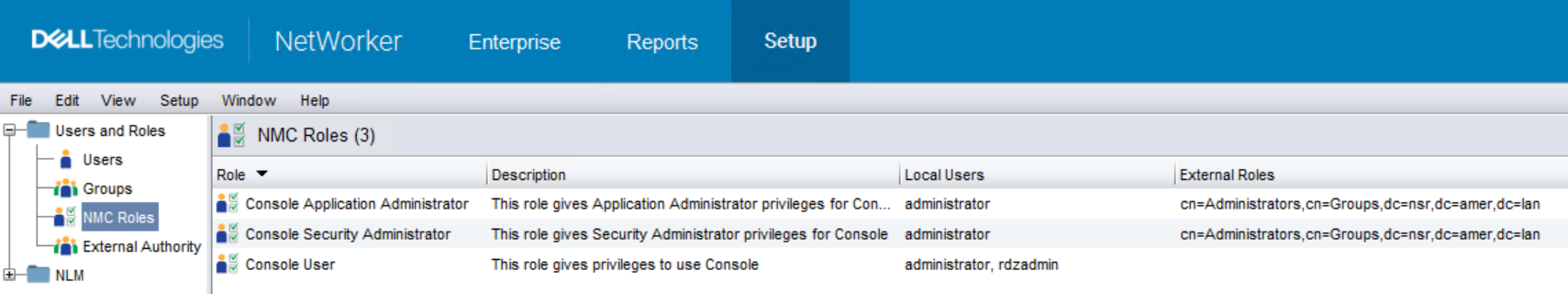

- Správci konzolových aplikací: Poskytuje uživateli nebo skupině přístup k přihlášení do konzole NMC a spouštění sestav NMC. Uživatelé nebo skupiny s oprávněním správce aplikací mohou změnit konfiguraci NMC Enterprise.

- Správci zabezpečení konzole: Poskytuje uživateli nebo skupině přístup ke změně uživatelských nastavení a skupin v konfiguraci NMC Enterprise.

- Uživatelé konzole: Poskytuje uživateli/skupině přístup k přihlášení do konzole NMC a spouštění reportů NMC. Uživatel však nemůže změnit nastavení NMC Enterprise ani získat přístup k informacím o zabezpečení.

Příznak v tomto článku znalostní databáze se zobrazí, když:

- Rozlišující jméno (DN) uživatele nebo skupiny AD/LDAP nebylo zadáno v poli externích rolí skupin Console Application Administrators nebo Console Users.

- Uživatel služby AD/LDAP nepatří do skupiny AD/LDAP, která je definována v poli externích rolí skupin Správci konzolových aplikací nebo Uživatelé konzoly.

Resolution

1. Určete, který hostitel je server NetWorker Authentication (AUTHC).

- Na serveru NetWorker Management Console (NMC) otevřete

gstd.conf.

Linux: /opt/lgtonmc/etc/gstd.conf

Windows (výchozí): C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

- Soubor gstd.conf obsahuje řetězec authsvc_hostname, který definuje název hostitele a port používaný pro zpracování požadavků na přihlášení v konzoli NMC:

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. Otevřete výzvu se zvýšenými oprávněními na serveru AUTHC a určete, do které skupiny AD uživatel patří:

Lze použít následující metody:

Metoda NetWorker:

authc_mgmt příkaz k dotazování, do kterých skupin AD uživatel patří:

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- Název tenanta můžete získat pomocí:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- Název domény můžete získat pomocí:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Get-ADPrincipalGroupMembership AD_USERNAME

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

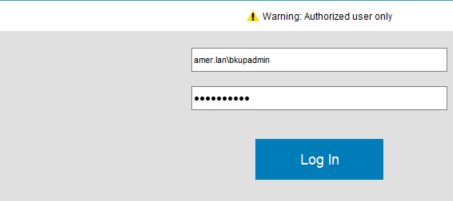

3. Přihlaste se k konzoli NMC jako výchozí účet správce NetWorker.

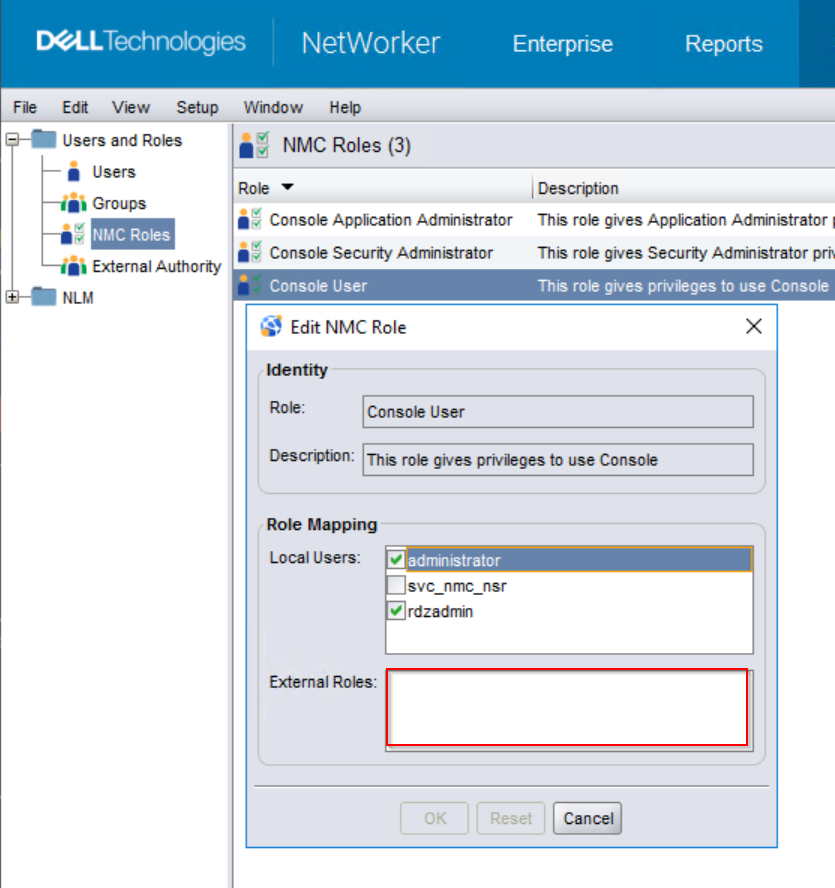

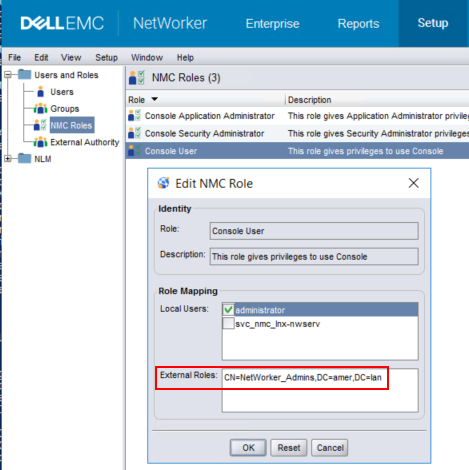

b. Otevřete roli Uživatelé NMC a do pole Externí role zadejte rozlišující název skupin AD:

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." Neodstraňujte je.

4. Před odpojením od konzole NMC také ověřte, zda byla skupina AD definována ve skupině uživatelů serveru NetWorker. Pokud uživatel nemá oprávnění serveru NetWorker, může se přihlásit k konzoli NMC, ale po připojení k serveru nezobrazí úlohy ani prostředky.

a. Stále se přihlaste k konzoli NMC jako výchozí správce NetWorker a připojte se k serveru NetWorker.

b. Dostal jsem se k Server-Users> a Groups.

c. Otevřete skupinu uživatelů s oprávněními, která chcete použít pro skupinu AD.

d. Do pole Externí role připojte rozlišující název skupiny AD:

5. Pokuste se přihlásit k NMC pomocí uživatelského účtu AD/LDAP:

b. Pomocí rozlišujícího jména skupiny AD, které chcete udělit.

FULL_CONTROL Povolení ke spuštění:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan