NetWorker: L'utente AD/LDAP non può visualizzare gli utenti NMC o i ruoli NMC "Unable to get user information from authentication service [Access is Denied]"

Summary: È possibile accedere a NMC con un utente LDAP AD, ma non è possibile visualizzare i ruoli NMC o gli utenti NMC. Viene visualizzato il messaggio di errore "Unable to get user information from authentication service [Access is Denied]". ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

È possibile accedere a NMC con un utente LDAP AD, ma non è possibile visualizzare i ruoli NMC o gli utenti NMC. Viene visualizzato il messaggio di errore "Unable to get user information from authentication service [Access is Denied]".

Cause

Problema 1: Il DN gruppo AD non è specificato nei ruoli NMC "Console Security Administrator" e/o "Security Administrators"

del gruppo di utenti del server NetWorker Problema 2: La configurazione dell'autenticazione esterna di NetWorker presenta un attributo "Config User Group Attribute" errato o mancante.

Problema 3: Il DN del gruppo AD a cui non è stato concesso FULL_CONTROL privilegi amministrativi.

del gruppo di utenti del server NetWorker Problema 2: La configurazione dell'autenticazione esterna di NetWorker presenta un attributo "Config User Group Attribute" errato o mancante.

Problema 3: Il DN del gruppo AD a cui non è stato concesso FULL_CONTROL privilegi amministrativi.

Resolution

Problema 1:

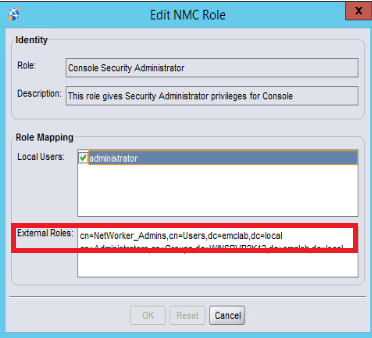

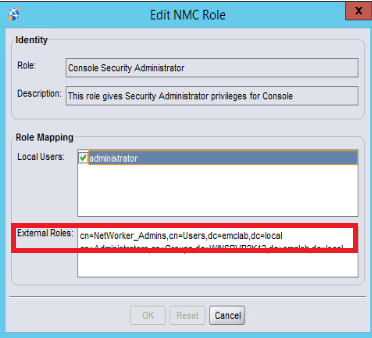

1) Accedere a NMC come account predefinito di NetWorker Administrator .

2) Passare a Setup-->Users and Roles-->NMC Roles.

3) Aprire le proprietà dei ruoli Console Security Administrator e Console Application Administrator.

4) Nel campo Ruoli esterni è necessario specificare il nome distinto (DN) dei gruppi AD per gli amministratori di NetWorker.

Nota: Se non si è certi del DN specificato, consultare il campo Note per i passaggi che possono essere completati per la raccolta di queste informazioni. I nomi di directory del gruppo AD devono essere aggiunti anche ai campi Dei ruoli esterni del gruppo di utenti del server NetWorker corrispondenti. Connettersi al server NetWorker da NMC come account amministratore NetWorker predefinito e passare a Server-->User Groups. In assenza di questo, sarà possibile accedere a NMC come utente AD ma non connettersi al server NetWorker.

Esempio:

In questo caso l'attributo "Config User Group Attribute" è vuoto. Per l'autenticazione basata su AD, questo campo deve essere impostato su memberOf. Se questo campo è vuoto o presenta un altro valore, completare quanto segue:

2) Per aggiornare questo valore tramite il comando, eseguire quanto segue:

1) Accedere a NMC come account predefinito di NetWorker Administrator .

2) Passare a Setup-->Users and Roles-->NMC Roles.

3) Aprire le proprietà dei ruoli Console Security Administrator e Console Application Administrator.

4) Nel campo Ruoli esterni è necessario specificare il nome distinto (DN) dei gruppi AD per gli amministratori di NetWorker.

Nota: Se non si è certi del DN specificato, consultare il campo Note per i passaggi che possono essere completati per la raccolta di queste informazioni. I nomi di directory del gruppo AD devono essere aggiunti anche ai campi Dei ruoli esterni del gruppo di utenti del server NetWorker corrispondenti. Connettersi al server NetWorker da NMC come account amministratore NetWorker predefinito e passare a Server-->User Groups. In assenza di questo, sarà possibile accedere a NMC come utente AD ma non connettersi al server NetWorker.

Esempio:

5) Una volta aggiunto a entrambi i ruoli il DN dei gruppi AD dell'amministratore NetWorker. Accedere a NMC come utente AD appartenente al gruppo appena aggiunto e verificare se è possibile visualizzare le configurazioni degli utenti NMC e dei ruoli NMC.

Problema 2:

1) Controllare la configurazione esistente utilizzando l'ID di configurazione:

Problema 2:

1) Controllare la configurazione esistente utilizzando l'ID di configurazione:

authc_config -u Administrator -p password -e find-all-configs

authc_config -u Administrator -p password -e find-config -D config-id=#

Nota: L'account specificato è l'account/la password di NetWorker Administrator. Sostituire # con l'ID di configurazione raccolto nel primo comando.

Esempio:

Esempio:

authc_config -u Administrator -e find-config -D config-id=1

Enter password:

Config Id : 1

Config Tenant Id : 1

Config Name : lab

Config Domain : emclab

Config Server Address : ldap://winsrvr2k16.emclab.local:389/DC=emclab,DC=local

Config User DN : CN=Administrator,CN=Users,DC=emclab,DC=local

Config User Group Attribute :

...

...

In questo caso l'attributo "Config User Group Attribute" è vuoto. Per l'autenticazione basata su AD, questo campo deve essere impostato su memberOf. Se questo campo è vuoto o presenta un altro valore, completare quanto segue:

2) Per aggiornare questo valore tramite il comando, eseguire quanto segue:

authc_config -u Administrator -p password -e update-config -D config-id=# -D config-user-group-attr=memberOf

Nota: In alcuni sistemi non sarà possibile aggiornare singoli valori. Se si riceve un errore con il comando precedente, si consiglia di utilizzare i template di script disponibili in:

Linux: /opt/nsr/authc-server/bin

Windows: C:\Programmi\EMC NetWorker\nsr\authc-server\bin

Nota: il percorso di Windows precedente presuppone che sia stato utilizzato il percorso di installazione predefinito di NetWorker.

Nota: il percorso di Windows precedente presuppone che sia stato utilizzato il percorso di installazione predefinito di NetWorker.

Se lo script è in uso, è possibile modificare "-e add-config" in "-e update-config" e popolare gli altri campi in base all'ambiente in uso. L'attributo Config User Group deve essere impostato su "-D "config-user-group-attr=memberOf"" nel template di script (per impostazione predefinita). Una volta aggiornata la configurazione, è necessario visualizzare le modifiche con: authc_config -u Administrator -p password -e find-config -D config-id=#

Esempio:

Esempio:

authc_config -u Administrator -e find-config -D config-id=1

Enter password:

Config Id : 1

Config Tenant Id : 1

Config Name : lab

Config Domain : emclab

Config Server Address : ldap://winsrvr2k16.emclab.local:389/DC=emclab,DC=local

Config User DN : CN=Administrator,CN=Users,DC=emclab,DC=local

Config User Group Attribute : memberOf

...

...

3) Disconnettersi da NMC ed effettuare nuovamente l'accesso con l'utente AD

Problema 3:

In alcuni casi, anche dopo aver aggiunto i DN del gruppo AD ai campi Ruoli esterni di Amministratore sicurezza console e Amministratore applicazione console, l'errore "Accesso negato" viene comunque visualizzato. FULL_CONTROL autorizzazioni possono essere aggiunte ai gruppi AD degli amministratori di NetWorker.

1) Aprire un prompt dei comandi con privilegi elevati sul server

NetWorker 2) Verificare quali gruppi AD hanno FULL_CONTROL sono impostate le autorizzazioni:

In alcuni casi, anche dopo aver aggiunto i DN del gruppo AD ai campi Ruoli esterni di Amministratore sicurezza console e Amministratore applicazione console, l'errore "Accesso negato" viene comunque visualizzato. FULL_CONTROL autorizzazioni possono essere aggiunte ai gruppi AD degli amministratori di NetWorker.

1) Aprire un prompt dei comandi con privilegi elevati sul server

NetWorker 2) Verificare quali gruppi AD hanno FULL_CONTROL sono impostate le autorizzazioni:

authc_config -u Administrator -p password -e find-all-permissions

Nota: L'account specificato è l'account/la password di NetWorker Administrator.

3)Se il DN del gruppo di amministratori NetWorker non è specificato, eseguire il seguente comando:

3)Se il DN del gruppo di amministratori NetWorker non è specificato, eseguire il seguente comando:

authc_config -u Administrator -p password -e add-permission -D "permission-name=FULL_CONTROL" -D "permission-group-dn=cn=group-name,ou=ou-name,dc=domain,dc=domain"

Nota: Il gruppo di autorizzazioni-dn deve contenere il DN completo del gruppo a cui si desidera aggiungere le autorizzazioni. Se non si è certi del gruppo DN, consultare il campo Note per la raccolta di queste informazioni.

Esempio:

authc_config -u Administrator -e add-permission -D "permission-name=FULL_CONTROL" -D "permission-group-dn=cn=NetWorker_Admins,cn=Users,dc=emclab,dc=local"

Enter password:

Permission FULL_CONTROL is created successfully.

4) Una volta aggiunta l'autorizzazione, è possibile confermare le modifiche eseguendo il comando find-all-permissions del passaggio 2.

5) Accedere a NMC con un utente AD appartenente al gruppo a cui sono appena aggiunte le autorizzazioni e confermare se è possibile visualizzare le impostazioni dei ruoli NMC o degli utenti NMC.

Additional Information

Le procedure di cui sopra richiedono la conoscenza del nome distinto di un gruppo AD a cui appartengono gli utenti AD. Ciò può essere confermato dall'amministratore di AD, ma può anche essere raccolto utilizzando i comandi authc_config e authc_mgmt sul server NetWorker. Per raccogliere queste informazioni, è inoltre necessario conoscere il tenant e il dominio configurati per le autenticazioni esterne LDAP AD:

1) Accedere al server NetWorker e aprire un prompt dei comandi con privilegi elevati.

2) Verificare se è stato configurato un tenant (nella maggior parte dei casi viene utilizzato l'impostazione predefinita):

3) Una volta che si dispone del nome tenant, è possibile eseguire il comando seguente per eseguire query sui gruppi AD LDAP per un utente AD specifico:

Esempio:

1) Accedere al server NetWorker e aprire un prompt dei comandi con privilegi elevati.

2) Verificare se è stato configurato un tenant (nella maggior parte dei casi viene utilizzato l'impostazione predefinita):

authc_config -u Administrator -p password -e find-all-tenants

Nota: L'account specificato è l'account/la password di NetWorker Administrator.

Esempio:

C:\>authc_config -u Administrator -e find-all-tenants

Enter password:

The query returns 3 records.

Tenant Id Tenant Name

1 default

7 emc

8 test

authc_mgmt -u Administrator -p password -e query-ldap-groups-for-user -D "query-tenant=tenant-name" -D "query-domain=domain-name" -D "user-name=ad-user"

Nota: Specificare il nome tenant raccolto dal comando nel passaggio 2. Il nome di dominio deve corrispondere alla modalità specificata durante la configurazione dell'autenticazione esterna LDAP AD; non necessariamente il dominio come viene visualizzato in una query DNS. Specificare il nome di dominio come si fa quando si esegue l'accesso a NMC. Specificare un utente AD per il nome utente.

Esempio:

C:\>authc_mgmt -u Administrator -e query-ldap-groups-for-user -D "query-tenant=default" -D "query-domain=emclab" -D "user-name=bkupadmin"

Enter password:

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins cn=NetWorker_Admins,cn=Users,dc=emclab,dc=local

Da questo output dovrebbe ora essere presente il nome DN completo del gruppo AD a cui si desidera aggiungere le autorizzazioni. Questa operazione può essere copiata e incollata nei campi Ruoli esterni nei ruoli NMC e nei gruppi di utenti del server NetWorker. Può anche essere utilizzato nel comando FULL_CONTROL permissions.

authc_config e authc_mgmt sono comandi molto utili per il test/la configurazione dell'autenticazione esterna. Per visualizzare tutte le opzioni disponibili, eseguire i comandi da soli senza flag/switch.

authc_config e authc_mgmt sono comandi molto utili per il test/la configurazione dell'autenticazione esterna. Per visualizzare tutte le opzioni disponibili, eseguire i comandi da soli senza flag/switch.

Affected Products

NetWorkerProducts

NetWorker, NetWorker Management ConsoleArticle Properties

Article Number: 000039819

Article Type: Solution

Last Modified: 16 Jul 2025

Version: 5

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.