ME4 : Génération de certificats de sécurité personnalisés à l’aide des services de certificats Active Directory

Summary: Ces instructions montrent comment créer deux certificats SSL personnalisés (un pour chaque contrôleur) à l’aide d’OpenSSL et des services de certificats Active Directory (AD CS). Les certificats fonctionnent avec un nom de domaine complet (FQDN) commun pour les deux contrôleurs ME4 et avec le nom de système FQDN de chaque contrôleur. ...

Instructions

-

Installez Active Directory Certificate Services pour votre domaine et configurer les services.

-

Enregistrez les adresses IP, les adresses IP du serveur DNS (Domain Name System), le domaine de recherche et les noms de système pour chaque contrôleur ME4

-

OpenSSL

-

Télécharger la version complète d’OpenSSL pour Windows 64 bits à partir de https://slproweb.com/products/Win32OpenSSL.html

-

-

Vérifiez le serveur DNS utilisé par ME4 et que le domaine AD prend en charge le DNS à permutation circulaire.

Pour cet article, les noms DNS FQDN suivants sont utilisés pour la ME4. Il s’agit d’exemples de noms, mais tous les noms fonctionnent. Remplacez-les par le nom de votre domaine et les noms de votre choix.

-

Nom courant : me4.mscerttest.com

-

Nom du contrôleur A : me4-a.mscerttest.com

-

Nom du contrôleur B : me4-b.msccerttest.com

Créer des enregistrements DNS A

AD Les services de certificats (CS) et la ME4 doivent utiliser les mêmes serveurs DNS. Le serveur DNS doit prendre en charge le DNS à permutation circulaire pour utiliser un nom FQDN commun pour les deux contrôleurs. Par défaut, Microsoft DNS prend en charge la fonctionnalité de DNS à permutation circulaire. Dans notre exemple, l’adresse IP du serveur DNS est 10.240.225.174.

Sur votre serveur DNS, créez les enregistrements A suivants. Dans notre exemple, l’adresse IP du contrôleur A est 10.240.225.6 et celle du contrôleur B est 10.240.225.7. Pour votre environnement, utilisez votre nom de domaine et vos adresses IP.

-

Créez un enregistrement A pour me4.mscerttest.com avec l’adresse IP 10.240.225.6

-

Créez un enregistrement A pour me4.mscerttest.com avec l’adresse IP 10.240.225.7

-

Créez un enregistrement A pour me4-a.mscertest.com avec l’adresse IP 10.240.225.6

-

Créez un enregistrement A pour me4-b.mscerttest.com avec l’adresse IP 10.240.225.7

Vérifiez à l’aide de nslookup que le FQDN commun (me4.mscerttest.com) renvoie les adresses IP des deux contrôleurs pour vérifier le DNS à permutation circulaire.

C:\Users\Administrator>nslookup

Default Server: localhost

Address: 127.0.0.1

> me4.mscerttest.com

Server: localhost

Address: 127.0.0.1

Nom : me4.mscerttest.com

Adresses : 10.240.225.7

10.240.225.6

Valider la configuration IP/DNS ME4

Les noms système, le nom de domaine et le serveur DNS utilisés sur le ME4 doivent correspondre à ceux utilisés par le service client AD.

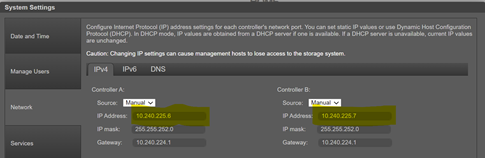

Ouvrez l’interface utilisateur ME4 et sélectionnez Action -> Paramètres système. Allez à l’onglet Network.

-

Sur les pages IP, vérifiez les adresses IP des contrôleurs A et B et vérifiez la configuration des enregistrements A dans DNS

-

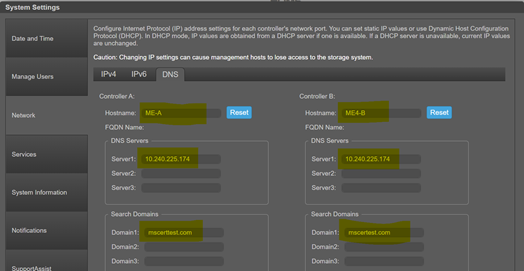

Sur la page DNS, vérifiez :

-

Le domaine de recherche de chaque contrôleur correspond au domaine AD CS

-

Le nom d’hôte de chaque contrôleur correspond au nom DNS appliqué aux enregistrements A du contrôleur individuel

-

Le serveur DNS est le même DNS que celui utilisé par AD CS

Créer des fichiers de demande de certificat pour les contrôleurs A et B

Ensuite, créez deux fichiers de configuration à l’aide d’un éditeur de texte. Ces fichiers sont utilisés pour générer les fichiers de demande de certificat pour les contrôleurs dans OpenSSL. Il y a deux fichiers : un pour le contrôleur A et un pour le contrôleur B. Des exemples sont joints dans l’onglet Related, en fonction de notre environnement pour les contrôleurs A et B.

Le contenu de ces fichiers ressemble à ceci dans l’éditeur de texte.

[ req ]default_bits = 2048distinguished_name = req_distinguished_namereq_extensions = req_extprompt = no

[ req_distinguished_name ]countryName = USstateOrProvinceName = New HampshirelocalityName = NashuaorganizationName = DellorganizationalUnitName = ITcommonName = me4-a.mscerttest.com

[ req_ext ]subjectAltName = @alt_names[alt_names]DNS.1 = me4.mscerttest.comDNS.2 = me4-a.mscerttest.com

Modifiez les champs suivants du fichier dans chaque fichier de configuration de contrôleur (un pour ME4-A et un pour ME4-B) pour qu’ils correspondent à vos noms et domaines.

-

Le nom commun et le nom du contrôleur dans les champs commonName et alt_names doivent correspondre à votre environnement pour ce contrôleur.

-

Si vous utilisez une autre valeur que 2048 pour la taille de la clé, modifiez cette information dans default_bits.

-

Les valeurs countryName, stateOrProvinceName, localityName, organizationName et organizationalUnitName doivent correspondre aux informations de votre entreprise.

Une fois l’opération terminée, deux fichiers texte (ME4-A.cnf et ME4-B.cnf) doivent avoir les noms et la configuration requis pour votre environnement.

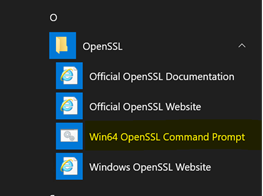

Le ME4 étant un périphérique de stockage externe, une demande de certificat doit être générée à l’aide d’OpenSSL, puis présentée à AD CS. La première étape consiste à installer OpenSSL, si ce n’est déjà fait. Pour ce processus, une version Windows a été installée sur ADCS pour des raisons de commodité. OpenSSL peut se trouver sur un serveur Linux ou un autre serveur Windows et être toujours en mesure de générer la demande de certificat.

La version Windows d’OpenSSL peut être téléchargée @ https://slproweb.com/products/Win32OpenSSL.html

Choisissez la version complète 64 bits d’OpenSSL et installez-la.

Une fois l’installation terminée, appuyez sur le bouton Démarrer de Windows et accédez à OpenSSL dans la liste des programmes. Une icône d’invite de commandes Win64 OpenSSL s’affiche sous OpenSSL. Cliquez sur l’icône pour ouvrir une fenêtre de commande DOS contenant toutes les commandes set appropriées pour l’exécution d’OpenSSL. Utilisez l’invite de commande dans la section suivante.

Utiliser les fichiers de configuration et OpenSSL pour créer des fichiers de demande de certificat

Démarrez la fenêtre d’invite de commandes Win64 OpenSSL. Une fois la fenêtre ouverte, accédez à l’aide de la commande cd au répertoire dans lequel se trouvent les fichiers ME4-A.cnf et ME4-B.cnf. Les étapes ci-dessous doivent être effectuées deux fois : une fois pour le fichier ME4-A et une fois pour le fichier ME4-B.

Pour la demande de certificat du contrôleur A, utilisez le fichier ME4-A.cnf. La commande ci-dessous génère un fichier de clé privée et un fichier de demande de certificat pour le contrôleur A.

openssl req -out ME4-A.csr -newkey rsa:2048 -nodes -keyout ME4-A.key -config ME4.cnf

Lorsque la commande est terminée, un message «ME4-A.csr« (fichier de demande de certificat pour A) et un »ME4-A.key» (fichier de clé privée pour A).

Répétez cette opération pour le contrôleur B en remplaçant ME4-B par ME4-A dans la ligne de commande. Une fois les étapes terminées, quatre fichiers doivent être requis pour générer nos deux certificats :

-

ME4-A.csr -

ME4-A.key -

ME4-B.csr -

ME4-B.key

Copiez ces fichiers sur le serveur AD CS pour préparer la génération des certificats.

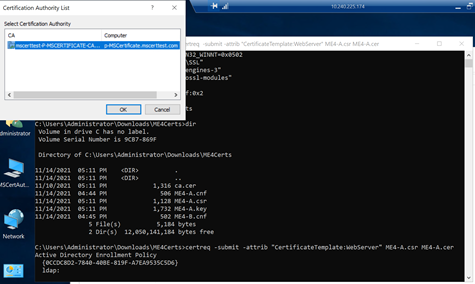

Générer les certificats de contrôleur ME4

Copiez le fichier «.key» et «.csr" dans un répertoire de votre serveur ADCS. Ouvrez une invite de commandes DOS sur le serveur AD CS. À partir de l’invite de commandes, accédez à l’aide de la commande « cd » au répertoire qui contient les fichiers en question. Cet exemple utilise le serveur Web de modèle ADCS standard comme modèle. Si des paramètres différents de ceux du modèle Webserver sont requis, créez votre propre modèle et référencez-le dans la commande ci-dessous.

Exécutez la commande suivante pour générer le certificat du contrôleur A.

certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cer

Étant donné que cet exemple utilise le serveur ADCS, il n’est pas nécessaire d’ajouter l’option -config DOMAINCA\CA1 pour définir ADCS sur la ligne de commande. Une boîte de dialogue s’affiche à l’écran, indiquant AD CS et permettant la sélection lorsque la commande est exécutée sur le serveur AD CS.

Une fois la commande terminée, un ID de demande s’affiche dans la sortie de ligne de commande. Un fichier ME4-A.cer est également créé dans ce répertoire, qui est le certificat requis.

C:\Users\Administrator\Downloads\ME4Certs>certreq -submit -attrib "CertificateTemplate:WebServer" ME4-A.csr ME4-A.cerActive Directory Enrollment Policy {0CCDC8D2-7840-40BE-819F-A7EA9535C5D6} ldap:RequestId: 19RequestId: "19"Certificate retrieved(Issued) Issued

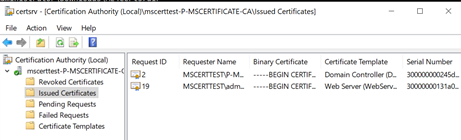

L’ID de demande indiqué est 19 et s’affiche désormais dans MMC pour l’autorité de certification AD comme certificat valide sous Certificats émis.

Pour afficher les paramètres du certificat, cliquez avec le bouton droit de la souris sur l’ID de demande et sélectionnez Ouvrir.

Ce certificat est valide à la fois pour le nom commun - me4.mscerttest.com - et pour le nom du contrôleur - me4-a.mscerttest.com car l’objet du certificat utilise d’autres noms dans notre fichier de configuration.

Répétez cette opération pour le contrôleur B en remplaçant ME4-B par ME4-A dans la ligne de commande. Cela produit un ID de demande différent pour ce certificat, car les certificats A et B sont deux certificats différents.

Une fois cette opération terminée, le répertoire doit contenir deux fichiers de certificat. Ces fichiers et leurs «.key" sont ce qui est téléchargé sur le contrôleur ME4 A et B. Copiez les fichiers A et B .cer générés avec ADCS et les fichiers A et B ".key" générés à partir d’OpenSSL dans un répertoire commun pour l’étape suivante.

-

ME4-A.cer -

ME4-A.key -

ME4-B.cer -

ME4-B.key

Charger les certificats sur les contrôleurs

Transférez le certificat A et le fichier de clé A vers le contrôleur A via FTP, et procédez de même pour le certificat B et le fichier de clé. Redémarrez ensuite les services de gestion sur les deux contrôleurs pour activer les certificats.

Ce téléchargement est décrit dans un autre article de support Dell - PowerVault ME4 : Installation et suppression de

certificats personnalisésIl y a deux différences par rapport à cet article pour ce téléchargement.

-

Les noms des fichiers à télécharger dans cet article se terminent par «

.pem»-

Les extensions de fichiers n’ont pas besoin d’être modifiées »

.cer» et «.key" lors du téléchargement - ils peuvent être utilisés tels quels.

-

-

Une erreur se produit à la fin du téléchargement FTP, car ME4 ne sait pas comment contacter votre autorité de certification AD CS pour vérifier le certificat. Le certificat a été chargé correctement et est valide. L’erreur peut donc être ignorée. L’erreur se présente comme suit :

Verifying uploaded certificate and key.ERROR: cert verify FAILED. <C = US, ST = New Hampshire, L = Nashua, O = Dell, OU = IT, CN = me4-a.mscerttest.comerror 20 at 0 depth lookup: unable to get local issuer certificateerror /mnt/ramdisk/apphome/cert-file.pending: verification failed>Warning: The uploaded SSL certificate did not pass openssl validation.

Vérifier que les certificats ne présentent aucune erreur

SSLLes dernières étapes sont les suivantes :

-

Ouvrez un navigateur.

-

Créez une connexion https au nom commun.

-

Créez une connexion https au FQDN des contrôleurs A et B.

-

Assurez-vous qu’aucune erreur SSL ne se produit.

Remarque : lorsque le nom commun est utilisé, il est dirigé vers l’un des contrôleurs à plusieurs reprises par défaut. Vérifiez que le nom commun se connecte à l’autre contrôleur. Pour ce faire, vous pouvez redémarrer les services de gestion sur le contrôleur utilisé par le nom commun. Vérifiez à présent qu’il se connecte à l’autre contrôleur pour le FQDN commun.