NetWorker: AD/LDAP-bruker kan ikke se NMC-brukere eller NMC-roller "Kan ikke hente brukerinformasjon fra godkjenningstjenesten [Ingen tilgang]"

Summary: Du kan logge på NMC med en LDAP AD-bruker, men kan ikke vise NMC-roller eller NMC-brukere. Feilmeldingen «Unable to get user information from authentication service [Access is Denied]» (Kan ikke hente brukerinformasjon fra godkjenningstjenesten [Ingen tilgang]) vises. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

Du kan logge på NMC med en LDAP AD-bruker, men kan ikke vise NMC-roller eller NMC-brukere. Feilmeldingen «Unable to get user information from authentication service [Access is Denied]» (Kan ikke hente brukerinformasjon fra godkjenningstjenesten [Ingen tilgang]) vises.

Cause

Problem 1: AD Group DN er ikke spesifisert i NMC-rollene "Console Security Administrator" og/eller NetWorker Server User Groups "Security Administrators"

Issue 2: NetWorker-konfigurasjonen for ekstern godkjenning har feil eller mangler "Config User Group Attribute" (Konfigurer brukergruppeattributtet).

Problem 3: AD-gruppe-DN som ikke har fått FULL_CONTROL administratorrettigheter.

Issue 2: NetWorker-konfigurasjonen for ekstern godkjenning har feil eller mangler "Config User Group Attribute" (Konfigurer brukergruppeattributtet).

Problem 3: AD-gruppe-DN som ikke har fått FULL_CONTROL administratorrettigheter.

Resolution

Problem 1:

1) Logg på NMC som standard NetWorker Administrator-konto.

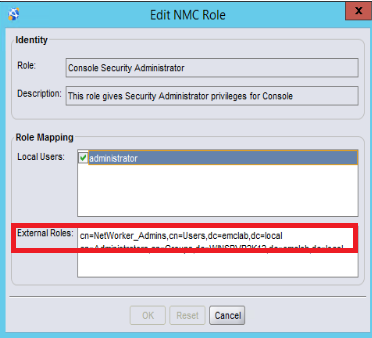

2) Gå til Oppsett –> Brukere og Roller – NMC-roller>.

3) Åpne egenskapene til administrator- og konsollapplikasjonsadministratorroller.

4) I feltet External Roles (Eksterne roller) bør distinguished Name (DN) for AD-gruppen(e) for NetWorker-administratorer angis.

Merk: Hvis du er usikker på at det angitte DN er angitt, kan du se feltet Notes (Merknader) for trinn som kan fullføres for å samle inn denne informasjonen. Domenekontrollerne i AD-gruppen bør også legges til i de tilsvarende feltene i NetWorker-serverens brukergruppe for eksterne roller. Koble til NetWorker-serveren fra NMC som standard NetWorker Administrator-konto, og gå til serverbrukergrupper>. Uten dette kan du logge på NMC som AD-bruker, men ikke koble til NetWorker-serveren.

Eksempel:

I dette tilfellet er "Config User Group Attribute" (Attributt for konfigurasjonsbrukergruppe) tom. For AD-basert autentisering bør dette feltet settes til medlem av dette. Hvis dette feltet er tomt eller har en annen verdi, må du fullføre følgende:

2) Hvis du vil oppdatere denne verdien via kommando, kjører du følgende:

1) Logg på NMC som standard NetWorker Administrator-konto.

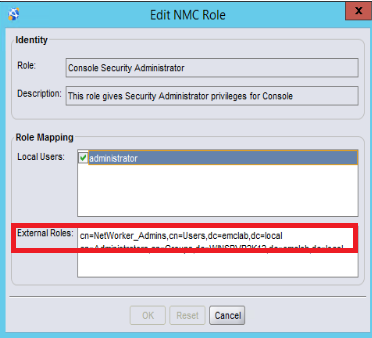

2) Gå til Oppsett –> Brukere og Roller – NMC-roller>.

3) Åpne egenskapene til administrator- og konsollapplikasjonsadministratorroller.

4) I feltet External Roles (Eksterne roller) bør distinguished Name (DN) for AD-gruppen(e) for NetWorker-administratorer angis.

Merk: Hvis du er usikker på at det angitte DN er angitt, kan du se feltet Notes (Merknader) for trinn som kan fullføres for å samle inn denne informasjonen. Domenekontrollerne i AD-gruppen bør også legges til i de tilsvarende feltene i NetWorker-serverens brukergruppe for eksterne roller. Koble til NetWorker-serveren fra NMC som standard NetWorker Administrator-konto, og gå til serverbrukergrupper>. Uten dette kan du logge på NMC som AD-bruker, men ikke koble til NetWorker-serveren.

Eksempel:

5) Når DN for NetWorker-administratorens AD-gruppe(er) er lagt til i begge rollene. Logg på NMC som en AD-bruker som tilhører den nylig tilføyde gruppen, og bekreft om du kan se NMC-brukere og NMC Roles-konfigurasjoner.

Problem 2:

1) Kontroller den eksisterende konfigurasjonen ved hjelp av konfigurasjons-ID-en:

Problem 2:

1) Kontroller den eksisterende konfigurasjonen ved hjelp av konfigurasjons-ID-en:

authc_config -u Administrator -p password -e find-all-configs

authc_config -u Administrator -p password -e find-config -D config-id=#

Merk: Kontoen som spesifiseres er NetWorker Administrator-kontoen/-passordet. Erstatt # med konfigurasjons-ID-en samlet inn i den første kommandoen.

Eksempel:

Eksempel:

authc_config -u Administrator -e find-config -D config-id=1

Enter password:

Config Id : 1

Config Tenant Id : 1

Config Name : lab

Config Domain : emclab

Config Server Address : ldap://winsrvr2k16.emclab.local:389/DC=emclab,DC=local

Config User DN : CN=Administrator,CN=Users,DC=emclab,DC=local

Config User Group Attribute :

...

...

I dette tilfellet er "Config User Group Attribute" (Attributt for konfigurasjonsbrukergruppe) tom. For AD-basert autentisering bør dette feltet settes til medlem av dette. Hvis dette feltet er tomt eller har en annen verdi, må du fullføre følgende:

2) Hvis du vil oppdatere denne verdien via kommando, kjører du følgende:

authc_config -u Administrator -p password -e update-config -D config-id=# -D config-user-group-attr=memberOf

Merk: I noen systemer vil du ikke kunne oppdatere individuelle verdier. Hvis du får en feilmelding med kommandoen ovenfor, anbefales det å bruke skriptmalene som du finner under:

Linux: /opt/nsr/authc-server/bin

Windows: C:\Programfiler\EMC NetWorker\nsr\authc-server\bin

Merk: Windows-banen ovenfor forutsetter at standard networker-installasjonsbane ble brukt.

Merk: Windows-banen ovenfor forutsetter at standard networker-installasjonsbane ble brukt.

Hvis skriptet brukes, kan du endre "-e add-config" til "-e update-config" og fylle ut resten av feltene i henhold til miljøet ditt. Config User Group Attribute (Konfigurer brukergruppeattributtet) skal være satt til "-D "config-user-group-attr=memberOf"" i skriptmalen (som standard). Når konfigurasjonen er oppdatert, skal du se endringene med: authc_config -u Administrator -p password -e find-config -D config-id=#

Eksempel:

Eksempel:

authc_config -u Administrator -e find-config -D config-id=1

Enter password:

Config Id : 1

Config Tenant Id : 1

Config Name : lab

Config Domain : emclab

Config Server Address : ldap://winsrvr2k16.emclab.local:389/DC=emclab,DC=local

Config User DN : CN=Administrator,CN=Users,DC=emclab,DC=local

Config User Group Attribute : memberOf

...

...

3) Logg deg av NMC, og logg på igjen med AD-brukeren

Problem 3:

I noen tilfeller, selv etter at du har lagt til DN(e) for AD-gruppen i feltene External Roles (Eksterne roller) i Console Security Administrator og Console Application Administrator, vil du fortsatt få feilmeldingen "Ingen tilgang". FULL_CONTROL tillatelser kan legges til i AD-gruppen(e) for NetWorker-administratorene.

1) Åpne en hevet ledetekst på NetWorker server

2) Bekreft hvilke AD-grupper som har FULL_CONTROL tillatelser er angitt:

I noen tilfeller, selv etter at du har lagt til DN(e) for AD-gruppen i feltene External Roles (Eksterne roller) i Console Security Administrator og Console Application Administrator, vil du fortsatt få feilmeldingen "Ingen tilgang". FULL_CONTROL tillatelser kan legges til i AD-gruppen(e) for NetWorker-administratorene.

1) Åpne en hevet ledetekst på NetWorker server

2) Bekreft hvilke AD-grupper som har FULL_CONTROL tillatelser er angitt:

authc_config -u Administrator -p password -e find-all-permissions

Merk: Kontoen som spesifiseres er NetWorker Administrator-kontoen/-passordet.

3)Hvis DN for NetWorker-administratorgruppen ikke er angitt, kjører du følgende kommando:

3)Hvis DN for NetWorker-administratorgruppen ikke er angitt, kjører du følgende kommando:

authc_config -u Administrator -p password -e add-permission -D "permission-name=FULL_CONTROL" -D "permission-group-dn=cn=group-name,ou=ou-name,dc=domain,dc=domain"

Merk: Tillatelsesgruppe-dn skal inneholde hele DN for gruppen du vil legge til tillatelsene i. Hvis du er usikker på gruppe-DN, kan du se feltet Notes (Merknader) for å samle inn denne informasjonen.

Eksempel:

authc_config -u Administrator -e add-permission -D "permission-name=FULL_CONTROL" -D "permission-group-dn=cn=NetWorker_Admins,cn=Users,dc=emclab,dc=local"

Enter password:

Permission FULL_CONTROL is created successfully.

4) Når tillatelsen ble lagt til, kan du bekrefte endringene ved å kjøre kommandoen find-all-permissions fra trinn 2.

5) Logg på NMC med en AD-bruker som tilhører gruppen du nettopp har lagt til tillatelser for, og bekreft om du kan se NMC Roles- eller NMC-brukerinnstillingene.

Additional Information

Fremgangsmåtene ovenfor krever at de kjenner til Distinguished Name (DN) for en AD-gruppe som AD-brukere tilhører. Dette kan bekreftes av AD-administratoren, men kan også samles inn ved hjelp av authc_config og authc_mgmt kommandoer på NetWorker-serveren. Hvis du vil samle inn denne informasjonen, må du også kjenne til leietakeren og domenet som ble konfigurert for LDAP AD external authentications:

1), logge på NetWorker-serveren og åpne en hevet ledetekst.

2) Bekreft om en leietaker ble konfigurert (i de fleste tilfeller brukes som standard):

3) Når du har navnet på leietakeren, kan du kjøre følgende kommando for å spørre LDAP AD-grupper for en bestemt AD-bruker:

Eksempel:

1), logge på NetWorker-serveren og åpne en hevet ledetekst.

2) Bekreft om en leietaker ble konfigurert (i de fleste tilfeller brukes som standard):

authc_config -u Administrator -p password -e find-all-tenants

Merk: Kontoen som spesifiseres er NetWorker Administrator-kontoen/-passordet.

Eksempel:

C:\>authc_config -u Administrator -e find-all-tenants

Enter password:

The query returns 3 records.

Tenant Id Tenant Name

1 default

7 emc

8 test

authc_mgmt -u Administrator -p password -e query-ldap-groups-for-user -D "query-tenant=tenant-name" -D "query-domain=domain-name" -D "user-name=ad-user"

Merk: Angi navnet på leietakeren som ble samlet inn fra kommandoen i trinn 2. Domenenavnet må samsvare med hvordan det ble angitt ved konfigurering av ekstern LDAP AD-godkjenning. ikke nødvendigvis domenet slik det vil vises i en DNS-spørring. Angi domenenavnet på samme måte som når du logger på NMC. Angi en AD-bruker for brukernavnet.

Eksempel:

C:\>authc_mgmt -u Administrator -e query-ldap-groups-for-user -D "query-tenant=default" -D "query-domain=emclab" -D "user-name=bkupadmin"

Enter password:

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins cn=NetWorker_Admins,cn=Users,dc=emclab,dc=local

Fra denne utdataene skal du nå ha det fullstendige DN-navnet til AD-gruppen du vil legge til tillatelser for. Dette kan kopieres og limes inn i feltene External Roles (Eksterne roller) i NMC Roles og NetWorker-serverens brukergrupper. Den kan også brukes i kommandoen FULL_CONTROL tillatelser.

authc_config og authc_mgmt er svært nyttige kommandoer for testing/konfigurering av ekstern autentisering. Hvis du vil se alle de tilgjengelige alternativene, kjører du kommandoene på egenhånd uten flagg/svitsjer.

authc_config og authc_mgmt er svært nyttige kommandoer for testing/konfigurering av ekstern autentisering. Hvis du vil se alle de tilgjengelige alternativene, kjører du kommandoene på egenhånd uten flagg/svitsjer.

Affected Products

NetWorkerProducts

NetWorker, NetWorker Management ConsoleArticle Properties

Article Number: 000039819

Article Type: Solution

Last Modified: 16 Jul 2025

Version: 5

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.