Dell VxRail: De herstelsleutels verzamelen voor VxRail-knooppunten met TPM-beveiliging

Summary: Dit artikel bevat opties voor het verzamelen van de herstelsleutels voor VxRail knooppunten die zijn geïnitialiseerd met TPM en veilig opstarten. Dit is essentiële informatie die veilig buiten het VxRail-systeem moet worden geëxporteerd voor TPM-systemen, omdat deze sleutels mogelijk nodig kunnen zijn tijdens serviceactiviteiten zoals vervanging van de systeemkaart. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Er zijn meerdere manieren om de TPM-versleuteling te verzamelen. Hieronder vindt u enkele suggesties die u kunnen helpen om dit proactief te doen wanneer een systeem wordt geïnstalleerd waarop TPM is geactiveerd of voordat een proactieve vervanging wordt uitgevoerd.

De algemene officiële referentie hiervoor is volgens VMware documentatie over het weergeven van inhoudssleutels voor ESXi Security Configuration Recovery

Voorbeeld: Geef een lijst weer van de Secure ESXi Configuration Recovery Key

Sla het zip-bestand op, pak het script uit en voer een PowerShell/PowerCLI prompt uit met de onderstaande opties:

De algemene officiële referentie hiervoor is volgens VMware documentatie over het weergeven van inhoudssleutels voor ESXi Security Configuration Recovery

Voorbeeld: Geef een lijst weer van de Secure ESXi Configuration Recovery Key

[root@host1] esxcli system settings encryption recovery list

Recovery ID Key

-------------------------------------- ---

{2DDD5424-7F3F-406A-8DA8-D62630F6C8BC} 478269-039194-473926-430939-686855-231401-642208-184477-602511

-225586-551660-586542-338394-092578-687140-267425 Een alternatief voor het verzamelen en exporteren van de TPM-herstelsleutels voor grote clusters die gebruikmaken van PowerCLI, kan het bijgevoegde script zijn met gebruik volgens het onderstaande voorbeeld.

Sla het zip-bestand op, pak het script uit en voer een PowerShell/PowerCLI prompt uit met de onderstaande opties:

- -vCenter-param moet worden verstrekt als IP of FQDN van uw vCenter

- -vcuser-param moet worden verstrekt, wat een gebruiker op beheerdersniveau moet zijn

- -vcpassword-param is optioneel, indien niet verstrekt, zal het script ernaar vragen/vragen (dit is veiliger, maar in mijn lab is het gemakkelijker om te testen om het wachtwoord toe te voegen)

OPMERKING: Er is geen magic die de sleutel kan ophalen wanneer de host al offline is. Dit is een proactieve tool wanneer alle hosts online zijn.

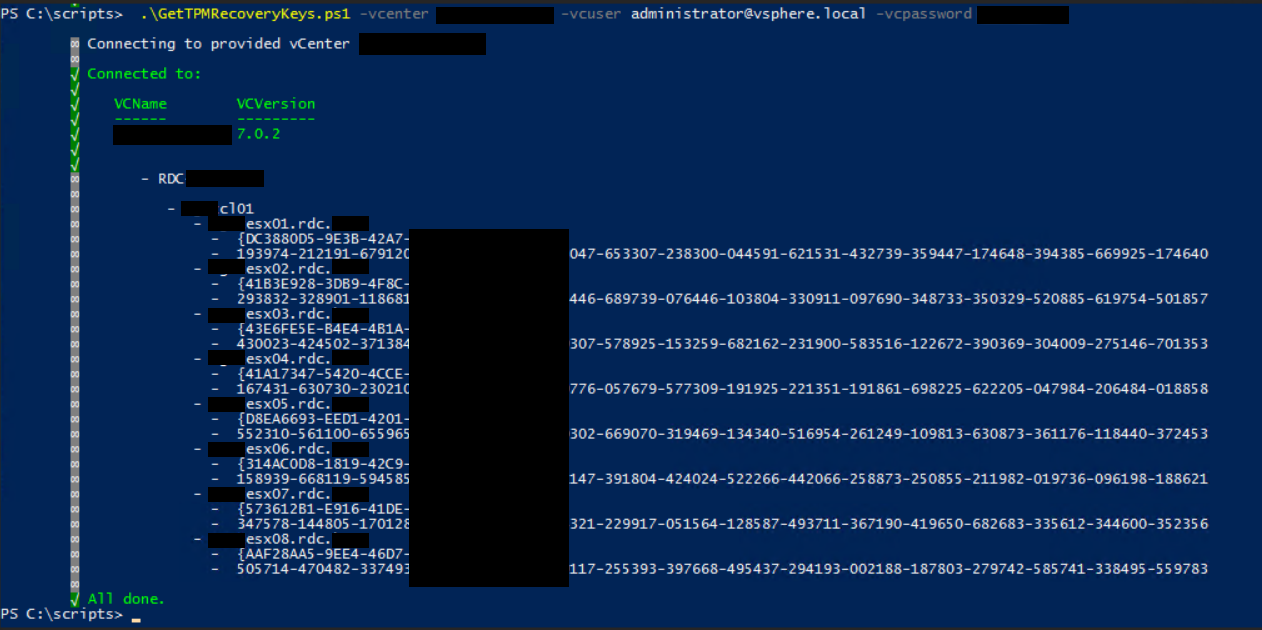

PS C:\powercli> .\GetTPMRecoveryKeys.ps1 -vcenter *.*.*.* -vcuser administrator@vsphere.local -vcpassword *****

∞ Connecting to provided vCenter x.x.x.x

∞

√ Connected to:

√

√ VCName VCVersion

√ ------ ---------

√ x.x.x.x 7.0.2

√

√

∞ - RDC

∞

∞ - cl01

∞ - esx01.rdc

∞ - Recovery ID:{xxxxxxx-9E3B-42A7-xxxxxxx-E4C180E8BACA}

∞ - Recovery Key:193974-212191-679120-487809-200490-163047-653307-xxxxxxx-044591-621531-432739-xxxxxxx-174648-394385-669925-174640

∞ - Mode: TPM

∞ - Require Executables Only From Installed VIBs: true

∞ - Require Secure Boot: true

∞ - esx02.rdc

∞ - Recovery ID:{xxxxxxx-3DB9-4F8C-xxxxxxx-EC91E9782290}

∞ - Recovery Key:293832-328901-118681-432237-492188-375446-689739-076446-xxxxxxx-330911-097690-348733-350329-xxxxxxx-619754-501857

∞ - Mode: TPM

∞ - Require Executables Only From Installed VIBs: true

∞ - Require Secure Boot: true

∞ - esx03.rdc

∞ - Recovery ID:{xxxxxxx-B4E4-4B1A-xxxxxxx-F71DBB81B6E7}

∞ - Recovery Key:430023-424502-371384-341740-xxxxxxx-709307-578925-153259-682162-231900-583516-122672-xxxxxxx-304009-275146-701353

∞ - Mode: TPM

∞ - Require Executables Only From Installed VIBs: true

∞ - Require Secure Boot: true

∞ - esx04.rdc

∞ - Recovery ID:{xxxxxxx-5420-4CCE-xxxxxxx-F5DDBDB06889}

∞ - Recovery Key:167431-630730-230210-359626-580397-199776-xxxxxxx-577309-191925-221351-191861-xxxxxxx-622205-047984-206484-018858

∞ - Mode: TPM

∞ - Require Executables Only From Installed VIBs: true

∞ - Require Secure Boot: true

∞ - esx05.rdc

∞ - No Key retrieved, Validate TPM settings/config if its expected:

∞ - Mode: NONE

∞ - Require Executables Only From Installed VIBs: false

∞ - Require Secure Boot: false

∞ - esx06.rdc

∞ - No Key retrieved, Validate TPM settings/config if its expected:

∞ - Mode: NONE

∞ - Require Executables Only From Installed VIBs: false

∞ - Require Secure Boot: false

∞ - esx07.rdc

∞ - Recovery ID:{xxxxxxx-E916-41DE-xxxxxxx-0EFA439CAAA6}

∞ - Recovery Key:347578-144805-170128-170921-xxxxxxx-184321-229917-051564-128587-493711-367190-xxxxxxx-682683-335612-344600-352356

∞ - Mode: TPM

∞ - Require Executables Only From Installed VIBs: true

∞ - Require Secure Boot: true

∞ - esx08.rdc

∞ - No Key retrieved, Validate TPM settings/config if its expected:

∞ - Mode: NONE

∞ - Require Executables Only From Installed VIBs: false

∞ - Require Secure Boot: false

∞

∞ Do u wish to export the results as csv (TPMKeysExport.csv)? write y and enter to export.: y

∞ Exporting TPMKeysExport.csv in the script directory.

√ All done.

Een voorbeeld voor volledig geconfigureerd cluster:

Afbeelding 1: Een voorbeeld voor volledig geconfigureerd cluster:

Additional Information

- Zie het VMware-artikel ESXi-hosts beveiligen met de Trusted Platform Module

- Zie het VMware-artikel, TPM-beleidsregels voor beleidsmaatregelen

- Zie het VMware-artikel, een lijst met inhoudssleutels voor ESXi Security Configuration Recovery

Affected Products

VxRail Appliance FamilyProducts

VxRail Appliance Series, VxRail SoftwareArticle Properties

Article Number: 000204006

Article Type: How To

Last Modified: 21 Nov 2025

Version: 9

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.