Article Number: 000158453

Palvelin-, väli- ja päävarmenteiden manuaalinen erottaminen yhdestä allekirjoitetusta varmenteella

Summary: Tässä artikkelissa kuvataan, miten palvelin-, väli- ja päävarmenteet erotellään manuaalisesti yhdestä allekirjoitetusta sertifikaattista Windowsissa tai Linuxissa. ...

Article Content

Instructions

Kun tuot allekirjoitetun varmenteen väliaikaiseen avainsäilöon, on tärkeää tuoda koko varmenneketju. Jotta voidaan varmistaa, että sivusto on turvallinen ja että varmenteen on allekirjoittanut luotettu sertifikaatin myöntäjä, selaimella on oltava pääsy varmenneketjuun. "Luottamusketjun" avulla selain voi muodostaa luotettavan yhteyden antamalla koko polun allekirjoitetusta varmenteen päävarmenteeseen. Välissä voi olla myös yksi tai useampi välitodistus.

Kaikki varmenteet, jotka yhdistävät allekirjoitetun palvelinsertifikaatin päävarmenteeseen, muodostavat varmenneketjun. Ketjua käytetään suojatun yhteyden (https) vahvistamiseen webserveriin sen perusteella, että se on myönnetty luotetulta sertifikaatin myöntäjältä. Ilman koko varmenneketjua selain ei pysty vahvistamaan suojattua yhteyttä.

Jotkin varmennetiedostotyypit sisältävät allekirjoitetun palvelinsertifikaatin, välivarmenteet ja päävarmenteen yhdessä tiedostossa. Näissä tapauksissa voi olla mahdollista tuoda koko ketju kerralla.

Yleensä nämä tiedostot ovat PKCS#12 (.pfx tai .p12)- jotka voivat tallentaa palvelinvarmenteen, välivarmenteen ja yksityisen avaimen yhteen .pfx-tiedostoon, jossa on salasanasuojaus.

Ne voivat olla myös PKCS#7-muodossa (.p7b tai .p7c), jotka sisältävät vain ketjun varmenteet, eivät yksityisiä avaimia.

PEM-muodossa (.pem-, .crt-, .cer- tai .key)- varmenteet voivat sisältää palvelinvarmenteen, välivarmenteen ja yksityisen avaimen yhdessä tiedostossa. Palvelinvarmenne ja välivarmenne voivat olla myös erillisessä .crt- tai .cer-tiedostossa, ja yksityinen avain voi olla .key tiedostossa.

Voit tarkistaa, onko koko varmenneketju yhdessä tiedostossa, avaamalla sen tekstieditorissa. Kukin varmenne on ---- BEGIN CERTIFICATE----- ----END CERTIFICATE---- -lauseiden välissä. Yksityinen avain on lauseiden ---- BEGIN RSA PRIVATE KEY----- ja -----END RSA PRIVATE KEY----- välissä.

Varmista, että ---- BEGIN CERTIFICATE----- ja ----END CERTIFICATE---- -lauseissa olevien varmenteiden määrä vastaa ketjun varmenteiden määrää (palvelin ja välituote). Jos tiedosto sisältää yksityisen avaimen, mikä tarkoittaa, että se päättyy ---- BEGIN RSA PRIVATE KEY----- ja -----END RSA PRIVATE KEY, saatat pystyä tuomaan sen suoraan apollo.keystore. DPA (Data Protection Advisor): Kuinka tuoda allekirjoitettu sertifikaatti, joka sisältää koko luottamusketjun ja yksityisen avaimen DPA - Windowsiin tai (Windows) tai Kuinka tuoda allekirjoitettu sertifikaatti, joka sisältää koko luottamusketjun ja yksityisen avaimen DPA - Linuxiin Jos tiedosto ei sisällä koko sertifikaattiketjua, saatat joutua

tuomaan varmenteen jokaisen osan manuaalisesti - päävarmenteeseen palvelinvarmenteeseen. Joissakin tapauksissa asiakas voi saada kaikki välivarmenteet ja pääsertifikaatin erillisinä tiedostoina varmenteiden myöntäjältä. Jotkin sertifikaatin myöntäjät tarjoavat palvelinsertifikaatille johtavan ketjun erillisessä tiedostossa. Näissä tapauksissa tuo jokainen tiedosto väliaikaiseen avainsalpaan (pääkansio ensin, kuin välituote ( välikansiot), sitten palvelinvarmenne) käyttämällä alla olevaa komentoa ja eri aliasta kullekin:

keytool -import -trustcacerts -alias aliasname -keystore temp.keystore -file cert.file

Huomautus: Voit muuttaa aliasta ja tiedostonimeä palveluneuvojan luomisessa käytetyn tunnuksen ja tiedostonimen perusteella. Käytä aina aliaksen pääkansiota tuotaessasi varmenteiden päämyöntäjävarmennetta ja käytä aina csr-tiedoston luomiseen käytettävää aliasta palvelinsertifikaattia tuotaessa. Välivarmenteiden aliaksia käytetään tunnisteena, mutta ne voivat olla mitä haluat, kunhan ne ovat yksilöllisiä.

Jos varmenteiden myöntäjä ei tarjoa kutakin näistä tiedostoista puolestasi ja sinun on erotettava ne manuaalisesti pää-, väli- ja palvelinsertifikaattiin, voit tehdä sen kahdella tavalla:

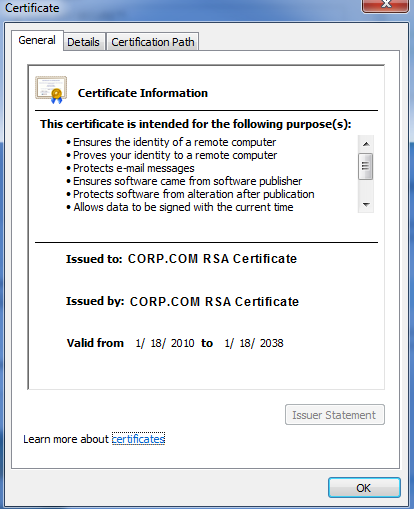

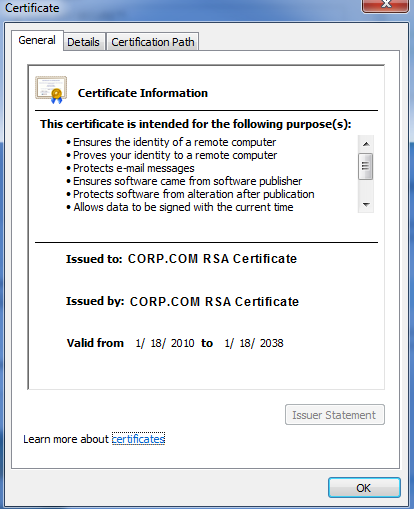

Windowsissa: Kun vastaanotatallekirjoitetun sertifikaattitiedoston, avaa

se Windowsissa nähdäksesi

päävarmenteen polun: Korosta päävarmenteen ja välivarmenteiden polku korostamalla ne (yksi kerrallaan) ja valitsemalla Näytä varmenne .

Valitse tässä ikkunassa Näytä > Kopioi tiedostoon > käytä Base-64-koodattuja X.509 (.cer) -muotoja ja tallenna ne.

Varmista, että merkitset ne, jotta voit tuoda ne järjestyksessä (eli root.cer, intermediate01.cer, emcdpa.cer). Päävarmenne on ainoa, jonka se itse myöntää itselleen.

Esimerkiksi:

Esimerkiksi:

Kun olet tallentanut ne, siirrä ne sovelluspalvelimen _jre\varastopaikkaan.

Tuo päävarmenne, mahdolliset välivarmenteet ja loppuvarmennetiedostot käyttämällä seuraavia komentoja dpa\services\_jre\bin.

Huomautus: Nämä ovat tiedostot, jotka loit viimeisessä vaiheessa, joten muista muuttaa tiedostonimiä ja tiedostopolkuja tarpeen mukaan sekä näppäimen salasanaa, jonka on vastattava tässä ympäristössä käytettävää salasanaa.

keytool -import -trustcacerts -alias root -keystore new.keystore -file root.cer *Sen pitäisi kysyä sinulta, onko

tämä luotettava pääsertifikaatti - sano kyllä (y) ja paina enter, kirjoita sitten salasana

keytool -import -trustcacerts -alias intermediate01 -keystore new.keystore -file intermediate01.cer

keytool -import -trustcacerts -alias emcdpa -keystore new.keystore -file emcdpa.cer

Sitten, varmista, että varmenne on tuotu oikein käyttämällä:

keytool -list -v -keystore new.keystore -storepass keystorepw

Jos se on tuotu oikein, sinun pitäisi nähdä koko sertifikaattiketju täällä.

Linuxissa:

Avaa csr-tiedosto tekstieditorissa. Tunnista jokainen varmenne 1990----- BEGIN CERTIFICATE-------- JA END CERTIFICATE---- -lauseilla.

Jos haluat erottaa jokaisen tiedoston omaan tiedostoon, kopioi kunkin sisältö, mukaan lukien ---- BEGIN CERTIFICATE-------- ja ----END CERTIFICATE---- -lauseet kummassakin päässä. Liitä kunkin sisältö erillisiin tekstitiedostoihin ja merkitse ne sen mukaan, missä järjestyksessä ne on tehty alkuperäiseen allekirjoitettuun varmennetiedostoon. Ensimmäinen on palvelimen allekirjoitettu sertifikaatti, viimeinen on päävarmenne, kaikki välissä ovat välivarmenteet.

Alla olevassa esimerkissä olen korvannut salatun sisällön kuvaamaan ketjun jokaista varmennetta tiedostossa näkyvän järjestyksen mukaan:

---- BEGIN CERTIFICATE----

Myönnetty: webserver01.emc.com;

Myöntäjä: IntermediateCA-1

----END CERTIFICATE----

---- BEGIN-SERTIFIKAATTI----

myönnetään: IntermediateCA-1-tuotteissa;

Myöntäjä: IntermediateCA-2

----END CERTIFICATE---- ----

BEGIN-SERTIFIKAATTI----

myönnetään: IntermediateCA-2-tuotteissa;

Myöntäjä: Päämyöntäjä

----END-varmenne----

---- BEGIN-varmenne----

myönnetään: Päämyöntäjä;

Myöntäjä: Root-CA ----END CERTIFICATE---- Voit tallentaa jokaisen kopioimalla koko

salatun sisällön, mukaan lukien alku-/loppulauseet, erilliseen tekstitiedostoon

ja tallentamalla sen.cersisältää:

---- BEGIN CERTIFICATE----

Myönnetty: Päämyöntäjä;

Myöntäjä: Päämyöntäjä

----END CERTIFICATE----

Intermediate02.cer sisältää:

---- BEGIN CERTIFICATE----

Myönnetty: IntermediateCA-2-tuotteissa;

Myöntäjä: Päämyöntäjä

----END CERTIFICATE----

Intermediate01.cer sisältää:

---- BEGIN CERTIFICATE----

Myönnetty: IntermediateCA-1-tuotteissa;

Myöntäjä: IntermediateCA-2

----END CERTIFICATE---- Signeerattu

webserver-sertifikaatti sisältäisi:

---- BEGIN CERTIFICATE----

Myönnetty: webserver01.emc.com;

Myöntäjä: IntermediateCA-1

----END CERTIFICATE----

Tuo ne sitten väliaikaiseen näppäimistöön seuraavilla komennoilla:

./keytool -import -trustcacerts -alias root -keystore new.keystore -file root.cer *Sen pitäisi kysyä, onko tämä luotettu pääsertifikaatti

- sano kyllä (y) ja paina enter, ja kirjoita sitten keystore salasana

./keytool -import -trustcacerts -alias intermediate02 -keystore new.keystore -file intermediate02.cer

./keytool -import -trustcacerts -alias intermediate01 -keystore new.keystore -file intermediate01.cer

./keytool -import -trustcacerts -alias emcdpa -keystore new.keystore -file emcdpa.cer

Sitten, varmista, että sertifikaatti on tuotu oikein käyttämällä:

./keytool -list -v -keystore new.keystore -storepass keystorepwJos se tuotiin

oikein, sinun pitäisi nähdä koko varmenneketju täällä.

Kaikki varmenteet, jotka yhdistävät allekirjoitetun palvelinsertifikaatin päävarmenteeseen, muodostavat varmenneketjun. Ketjua käytetään suojatun yhteyden (https) vahvistamiseen webserveriin sen perusteella, että se on myönnetty luotetulta sertifikaatin myöntäjältä. Ilman koko varmenneketjua selain ei pysty vahvistamaan suojattua yhteyttä.

Jotkin varmennetiedostotyypit sisältävät allekirjoitetun palvelinsertifikaatin, välivarmenteet ja päävarmenteen yhdessä tiedostossa. Näissä tapauksissa voi olla mahdollista tuoda koko ketju kerralla.

Yleensä nämä tiedostot ovat PKCS#12 (.pfx tai .p12)- jotka voivat tallentaa palvelinvarmenteen, välivarmenteen ja yksityisen avaimen yhteen .pfx-tiedostoon, jossa on salasanasuojaus.

Ne voivat olla myös PKCS#7-muodossa (.p7b tai .p7c), jotka sisältävät vain ketjun varmenteet, eivät yksityisiä avaimia.

PEM-muodossa (.pem-, .crt-, .cer- tai .key)- varmenteet voivat sisältää palvelinvarmenteen, välivarmenteen ja yksityisen avaimen yhdessä tiedostossa. Palvelinvarmenne ja välivarmenne voivat olla myös erillisessä .crt- tai .cer-tiedostossa, ja yksityinen avain voi olla .key tiedostossa.

Voit tarkistaa, onko koko varmenneketju yhdessä tiedostossa, avaamalla sen tekstieditorissa. Kukin varmenne on ---- BEGIN CERTIFICATE----- ----END CERTIFICATE---- -lauseiden välissä. Yksityinen avain on lauseiden ---- BEGIN RSA PRIVATE KEY----- ja -----END RSA PRIVATE KEY----- välissä.

Varmista, että ---- BEGIN CERTIFICATE----- ja ----END CERTIFICATE---- -lauseissa olevien varmenteiden määrä vastaa ketjun varmenteiden määrää (palvelin ja välituote). Jos tiedosto sisältää yksityisen avaimen, mikä tarkoittaa, että se päättyy ---- BEGIN RSA PRIVATE KEY----- ja -----END RSA PRIVATE KEY, saatat pystyä tuomaan sen suoraan apollo.keystore. DPA (Data Protection Advisor): Kuinka tuoda allekirjoitettu sertifikaatti, joka sisältää koko luottamusketjun ja yksityisen avaimen DPA - Windowsiin tai (Windows) tai Kuinka tuoda allekirjoitettu sertifikaatti, joka sisältää koko luottamusketjun ja yksityisen avaimen DPA - Linuxiin Jos tiedosto ei sisällä koko sertifikaattiketjua, saatat joutua

tuomaan varmenteen jokaisen osan manuaalisesti - päävarmenteeseen palvelinvarmenteeseen. Joissakin tapauksissa asiakas voi saada kaikki välivarmenteet ja pääsertifikaatin erillisinä tiedostoina varmenteiden myöntäjältä. Jotkin sertifikaatin myöntäjät tarjoavat palvelinsertifikaatille johtavan ketjun erillisessä tiedostossa. Näissä tapauksissa tuo jokainen tiedosto väliaikaiseen avainsalpaan (pääkansio ensin, kuin välituote ( välikansiot), sitten palvelinvarmenne) käyttämällä alla olevaa komentoa ja eri aliasta kullekin:

keytool -import -trustcacerts -alias aliasname -keystore temp.keystore -file cert.file

Huomautus: Voit muuttaa aliasta ja tiedostonimeä palveluneuvojan luomisessa käytetyn tunnuksen ja tiedostonimen perusteella. Käytä aina aliaksen pääkansiota tuotaessasi varmenteiden päämyöntäjävarmennetta ja käytä aina csr-tiedoston luomiseen käytettävää aliasta palvelinsertifikaattia tuotaessa. Välivarmenteiden aliaksia käytetään tunnisteena, mutta ne voivat olla mitä haluat, kunhan ne ovat yksilöllisiä.

Jos varmenteiden myöntäjä ei tarjoa kutakin näistä tiedostoista puolestasi ja sinun on erotettava ne manuaalisesti pää-, väli- ja palvelinsertifikaattiin, voit tehdä sen kahdella tavalla:

Windowsissa: Kun vastaanotatallekirjoitetun sertifikaattitiedoston, avaa

se Windowsissa nähdäksesi

päävarmenteen polun: Korosta päävarmenteen ja välivarmenteiden polku korostamalla ne (yksi kerrallaan) ja valitsemalla Näytä varmenne .

Valitse tässä ikkunassa Näytä > Kopioi tiedostoon > käytä Base-64-koodattuja X.509 (.cer) -muotoja ja tallenna ne.

Varmista, että merkitset ne, jotta voit tuoda ne järjestyksessä (eli root.cer, intermediate01.cer, emcdpa.cer). Päävarmenne on ainoa, jonka se itse myöntää itselleen.

Esimerkiksi:

Esimerkiksi:

Kun olet tallentanut ne, siirrä ne sovelluspalvelimen _jre\varastopaikkaan.

Tuo päävarmenne, mahdolliset välivarmenteet ja loppuvarmennetiedostot käyttämällä seuraavia komentoja dpa\services\_jre\bin.

Huomautus: Nämä ovat tiedostot, jotka loit viimeisessä vaiheessa, joten muista muuttaa tiedostonimiä ja tiedostopolkuja tarpeen mukaan sekä näppäimen salasanaa, jonka on vastattava tässä ympäristössä käytettävää salasanaa.

keytool -import -trustcacerts -alias root -keystore new.keystore -file root.cer *Sen pitäisi kysyä sinulta, onko

tämä luotettava pääsertifikaatti - sano kyllä (y) ja paina enter, kirjoita sitten salasana

keytool -import -trustcacerts -alias intermediate01 -keystore new.keystore -file intermediate01.cer

keytool -import -trustcacerts -alias emcdpa -keystore new.keystore -file emcdpa.cer

Sitten, varmista, että varmenne on tuotu oikein käyttämällä:

keytool -list -v -keystore new.keystore -storepass keystorepw

Jos se on tuotu oikein, sinun pitäisi nähdä koko sertifikaattiketju täällä.

Linuxissa:

Avaa csr-tiedosto tekstieditorissa. Tunnista jokainen varmenne 1990----- BEGIN CERTIFICATE-------- JA END CERTIFICATE---- -lauseilla.

Jos haluat erottaa jokaisen tiedoston omaan tiedostoon, kopioi kunkin sisältö, mukaan lukien ---- BEGIN CERTIFICATE-------- ja ----END CERTIFICATE---- -lauseet kummassakin päässä. Liitä kunkin sisältö erillisiin tekstitiedostoihin ja merkitse ne sen mukaan, missä järjestyksessä ne on tehty alkuperäiseen allekirjoitettuun varmennetiedostoon. Ensimmäinen on palvelimen allekirjoitettu sertifikaatti, viimeinen on päävarmenne, kaikki välissä ovat välivarmenteet.

Alla olevassa esimerkissä olen korvannut salatun sisällön kuvaamaan ketjun jokaista varmennetta tiedostossa näkyvän järjestyksen mukaan:

---- BEGIN CERTIFICATE----

Myönnetty: webserver01.emc.com;

Myöntäjä: IntermediateCA-1

----END CERTIFICATE----

---- BEGIN-SERTIFIKAATTI----

myönnetään: IntermediateCA-1-tuotteissa;

Myöntäjä: IntermediateCA-2

----END CERTIFICATE---- ----

BEGIN-SERTIFIKAATTI----

myönnetään: IntermediateCA-2-tuotteissa;

Myöntäjä: Päämyöntäjä

----END-varmenne----

---- BEGIN-varmenne----

myönnetään: Päämyöntäjä;

Myöntäjä: Root-CA ----END CERTIFICATE---- Voit tallentaa jokaisen kopioimalla koko

salatun sisällön, mukaan lukien alku-/loppulauseet, erilliseen tekstitiedostoon

ja tallentamalla sen.cersisältää:

---- BEGIN CERTIFICATE----

Myönnetty: Päämyöntäjä;

Myöntäjä: Päämyöntäjä

----END CERTIFICATE----

Intermediate02.cer sisältää:

---- BEGIN CERTIFICATE----

Myönnetty: IntermediateCA-2-tuotteissa;

Myöntäjä: Päämyöntäjä

----END CERTIFICATE----

Intermediate01.cer sisältää:

---- BEGIN CERTIFICATE----

Myönnetty: IntermediateCA-1-tuotteissa;

Myöntäjä: IntermediateCA-2

----END CERTIFICATE---- Signeerattu

webserver-sertifikaatti sisältäisi:

---- BEGIN CERTIFICATE----

Myönnetty: webserver01.emc.com;

Myöntäjä: IntermediateCA-1

----END CERTIFICATE----

Tuo ne sitten väliaikaiseen näppäimistöön seuraavilla komennoilla:

./keytool -import -trustcacerts -alias root -keystore new.keystore -file root.cer *Sen pitäisi kysyä, onko tämä luotettu pääsertifikaatti

- sano kyllä (y) ja paina enter, ja kirjoita sitten keystore salasana

./keytool -import -trustcacerts -alias intermediate02 -keystore new.keystore -file intermediate02.cer

./keytool -import -trustcacerts -alias intermediate01 -keystore new.keystore -file intermediate01.cer

./keytool -import -trustcacerts -alias emcdpa -keystore new.keystore -file emcdpa.cer

Sitten, varmista, että sertifikaatti on tuotu oikein käyttämällä:

./keytool -list -v -keystore new.keystore -storepass keystorepwJos se tuotiin

oikein, sinun pitäisi nähdä koko varmenneketju täällä.

Article Properties

Affected Product

Data Protection Advisor

Product

Data Protection Advisor

Last Published Date

19 Jul 2023

Version

4

Article Type

How To