NetWorker. Настройка AD по протоколу SSL (LDAPS) из NetWorker Web User Interface (NWUI)

Summary: Эта статья детально описывает процесс, необходимый для настройки AD по протоколу SSL (LDAPS) из NetWorker Web User Interface (NWUI).

Instructions

Для настройки аутентификации SSL необходимо импортировать корневой CA (либо цепочку CA) в файл cacerts, используемый сервером authc NetWorker. В средах с одним сервером NetWorker этот сервер является сервером аутентификации; в более крупных зонах данных один сервер authc может быть основным сервером аутентификации для нескольких серверов. Инструкции по идентификации сервера authc см. в поле Дополнительная информация.

Настройка AUTHC для использования SSL

Серверы Linux NetWorker:

- Откройте сеанс SSH на сервере authc NetWorker.

- Переключитесь на пользователя root.

$ sudo su -

- Используйте OpenSSL для получения сертификата CA (или цепочки CA) с сервера домена:

# openssl s_client -connect DOMAIN_SERVER_ADDRESS:636 -showcerts

- Один сертификат: Скопируйте сертификат вместе с полями «-----BEGIN CERTIFICATE-----» и «-----END CERTIFICATE-----» и поместите его в файл под названием RCAcert.crt в расположении по вашему выбору.

- Цепочка сертификатов: Скопируйте каждый сертификат (вместе с полями «-----BEGIN CERTIFICATE-----» и «-----END CERTIFICATE-----») и поместите его в отдельный файл. Например, ICA3cert.crt, ICA2cert.crt, ICA1cert.crt и, наконец, RCAcert.crt.

- Чтобы упростить процесс, задайте следующие переменные командной строки:

# java_bin=<path to java bin dir> *NOTE* For NetWorker Runtime Environment (NRE) this is /opt/nre/java/latest/bin. If you are using Oracle licensed Java Runtime Environment, specify the path to your JRE bin directory. # RCAcert=<path to RCAcer.crt> # ICA1cert=<path to ICA2cert.crt> *NOTE* Only required if you are using a certificate chain, repeat this for each intermediate cert ICA2cert.crt, ICA3.crt and so forth.

[root@nsr certs]# java_bin=/opt/nre/java/latest/bin [root@nsr certs]# RCAcert=/root/certs/RCAcert.crt [root@nsr certs]#

- Импортируйте сертификаты.

# $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA3cert -storepass changeit # $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA2cert -storepass changeit # $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA1cert -storepass changeit # $java_bin/keytool -import -alias RCA -keystore $java_bin/../lib/security/cacerts -file $RCAcert -storepass changeit

Б. Если вы получили оповещение о повторяющемся псевдониме (предыдущем сертификате с истекшим сроком действия), удалите существующий сертификат с таким же псевдонимом:

# $java_bin/keytool -delete -alias ALIAS_NAME -keystore $java_bin/../lib/security/cacerts -storepass changeit

- Перезапустите службы сервера NetWorker. Перезапуск служб приводит к перезагрузке файла cacerts во время запуска authc. Если после импорта сертификатов не будут перезапущены службы NetWorker, процесс настройки внешней авторизации в NetWorker может завершиться ошибкой, связанной с сертификатами.

# nsr_shutdown # systemctl start networker

Серверы Windows NetWorker:

ПРИМЕЧАНИЕ. Используйте OpenSSL для подключения к серверу домена и получения сертификата CA (или цепочки), необходимого для AD по протоколу SSL. Серверы Windows не включают OpenSSL по умолчанию, однако его можно установить. Другой вариант: вместо использования OpenSSL администратор домена может предоставить сертификат CA (и цепочку, если она используется). Его нужно предоставить в формате PEM. Использование OpenSSL непосредственно с сервера аутентификации является предпочтительным методом.

- Откройте командную строку с привилегиями администратора.

- Задайте следующие переменные:

set openssl="<path to openssl.exe file>" *NOTE* This path can differ depending on how OpenSSL was installed. set java_bin="<path to java bin directory>" *NOTE* For NetWorker Runtime Environment (NRE) the default path is "C:\Program Files\NRE\java\jre#.#.#_###\bin". This path includes the NRE version specific Java version and build. When using Oracle licensed Java Runtime Environment, specify the path to the JRE bin directory.

C:\Users\administrator.AMER>set openssl="C:\Program Files\OpenSSL-Win64\bin\openssl.exe" C:\Users\administrator.AMER>set java_bin="C:\Program Files\NRE\java\jre1.8.0_431\bin" C:\Users\administrator.AMER>

- Используйте OpenSSL для получения сертификата CA (или цепочки CA) с сервера домена:

%openssl% s_client -connect DOMAIN_SERVER_ADDRESS:636 -showcerts

- Один сертификат: Скопируйте сертификат вместе с полями «-----BEGIN CERTIFICATE-----» и «-----END CERTIFICATE-----» и поместите его в файл под названием RCAcert.crt в расположении по вашему выбору.

- Цепочка сертификатов: Скопируйте каждый сертификат (вместе с полями «-----BEGIN CERTIFICATE-----» и «-----END CERTIFICATE-----») и поместите его в отдельный файл. Например, ICA3cert.crt, ICA2cert.crt, ICA1cert.crt и, наконец, RCAcert.crt.

- Задайте переменные командной строки для корневого CA и любого промежуточного сертификата (если используется):

set RCAcert="<path to RCAcert.crt>" set ICA1cert="<path to ICA1cert.crt>"

C:\Users\administrator.AMER>set RCAcert="C:\tmp\certs\RCAcert.crt"

- Импортируйте сертификаты.

%java_bin%\keytool -import -alias ICA3 -keystore %java_bin%\..\lib\security\cacerts -file %ICA3cert% -storepass changeit %java_bin%\keytool -import -alias ICA2 -keystore %java_bin%\..\lib\security\cacerts -file %ICA2cert% -storepass changeit %java_bin%\keytool -import -alias ICA1 -keystore %java_bin%\..\lib\security\cacerts -file %ICA1cert% -storepass changeit %java_bin%\keytool -import -alias RCA -keystore %java_bin%\..\lib\security\cacerts -file %RCAcert% -storepass changeit

%java_bin%\keytool -delete -alias ALIAS_NAME -keystore %java_bin%\..\lib\security\cacerts -storepass changeit

- Перезапустите службы сервера NetWorker. Перезапуск служб приводит к перезагрузке файла cacerts во время запуска authc. Если после импорта сертификатов не будут перезапущены службы NetWorker, процесс настройки внешней авторизации в NetWorker может завершиться ошибкой, связанной с сертификатами.

net stop nsrd net start nsrd

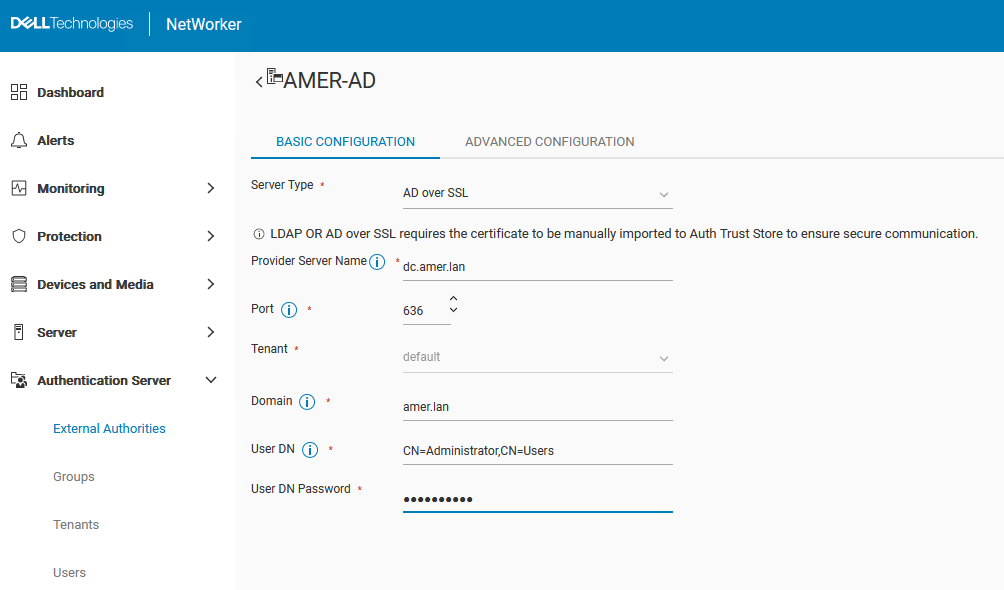

Создание внешнего ресурса полномочий «AD по протоколу SSL» из NWUI.

- Откройте веб-браузер и перейдите на сервер NWUI по адресу https://nwui-server-name:9090/nwui

- Войдите в систему с помощью учетной записи администратора NetWorker.

- В меню разверните Authentication Server и нажмите External Authorities.

- В разделе «External Authorities» нажмите Add+.

- Заполните поля конфигурации:

|

Поле

|

Значение

|

|

Имя

|

Описательное имя без пробелов для конфигурации LDAP или AD. Максимальное количество символов — 256. Укажите символы ASCII только в имени конфигурации.

|

|

Тип сервера

|

AD по протоколу SSL

|

|

«Provider Server Name»

|

Указывает имя хоста или IP-адрес сервера Active Directory

|

|

Port

|

Порт 636 используется для SSL, это поле должно заполняться автоматически, если выбран параметр «AD over SSL».

|

|

«Tenant»

|

Выберите клиента, если он настроен. Если клиент не настроен или не требуется, можно использовать значение «default».

Для настройки клиента требуется следующий синтаксис входа «tenant_name\domain_name\user_name». Если используется клиент по умолчанию (общий), синтаксис входа будет следующим: «domain_name\user_name». Клиент — организационный контейнер верхнего уровня для службы аутентификации NetWorker. Каждый внешний источник аутентификации в локальной базе данных назначается клиенту. Клиент может содержать один или несколько доменов, при этом имена доменов должны быть уникальными для клиента. Служба аутентификации NetWorker создает одно интегрированное имя клиента по умолчанию, которое содержит домен по умолчанию. Создание нескольких клиентов помогает управлять сложными конфигурациями. Например, поставщики услуг с ограниченными зонами данных (RDZ) могут создать несколько клиентов для предоставления пользователям клиентов изолированных услуг по защите данных. |

|

«Domain»

|

Полное имя домена, включая все значения контроллера домена (например, example.com)

|

|

«User DN»

|

Указывает полное различающееся имя (DN) учетной записи пользователя, которая обладает полным доступом к каталогу AD для чтения

|

|

«User DN Password»

|

Указывает пароль учетной записи пользователя, которая используется для доступа к AD и прямого чтения

|

|

«Group Object Class»

|

Обязательное поле. Класс объекта, который идентифицирует группы в иерархии LDAP или AD.

● Для LDAP используйте groupOfUniqueNames или groupOfNames ● Для AD используйте group |

|

«Group Search Path» (необязательно)

|

DN, определяющее путь поиска, который должен использоваться службой аутентификации для поиска групп в иерархии LDAP или AD.

|

|

«Group Name Attribute»

|

Атрибут, идентифицирующий имя группы, например cn.

|

|

«Group Member Attribute»

|

Участие пользователя в конкретной группе:

● Для LDAP:

○ Если для параметра «Group Object Class» задано значение groupOfNames, атрибут обычно обладает значением member.

○ Если для параметра «Group Object Class» задано значение groupOfUniqueNames, атрибут обычно обладает значением uniquemember.

● Для AD обычно используется значение member.

|

|

«User Object Class»

|

Класс объекта, который идентифицирует пользователей в иерархии LDAP или AD. Например, person.

|

|

«User Search Path» (необязательно)

|

DN, определяющее путь поиска, который должен использоваться службой аутентификации для поиска пользователей в иерархии LDAP или AD. Укажите путь поиска, имеющий отношение к базовому DN, которое вы указали в параметре configserver-address. Например, для AD укажите cn=users.

|

|

«User ID Attribute»

|

Идентификатор пользователя, связанный с объектом пользователя в иерархии LDAP или AD.

Для LDAP этот атрибут обычно обладает значением uid. Для AD этот атрибут обычно обладает значением sAMAccountName. |

ПРИМЕЧАНИЕ. Проконсультируйтесь с администратором AD/LDAP, чтобы узнать, какие поля AD/LDAP необходимо заполнить для вашей среды.

- По завершении нажмите save.

- Теперь должна появиться сводная информация о настроенном внешнем ресурсе полномочий:

- В меню Server > User Groups измените группы пользователей, имеющие права, которые необходимо делегировать группам или пользователям AD/LDAP. Чтобы предоставить полные права администратора, укажите DN группы/пользователя AD в поле «External Roles» для ролей Application Administrators и Security Administrators.

Пример: «CN=NetWorker_Admins,DC=amer,DC=lan».

То же самое можно сделать с помощью командной строки:

nsraddadmin -e "Distinguished_Name"

nsr:~ # nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

134751:nsraddadmin: Added role 'CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan' to the 'Security Administrators' user group.

134751:nsraddadmin: Added role 'CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan' to the 'Application Administrators' user group.

- После указания группы AD или имен DN пользователей нажмите Save.

- Выйдите из интерфейса NWUI и снова войдите в систему с помощью учетной записи AD:

- В правом верхнем углу экрана находится значок пользователя, который информирует о том, под какой учетной записью пользователь авторизован.

Additional Information

Подтверждение сервера AUTHC, используемого для аутентификации NetWorker

В файле gstd.conf сервера NetWorker Management Console (NMC) указано, какой хост используется для обработки запросов на вход:

Linux: /opt/lgtonmc/etc/gstd.conf

Windows: C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

Проверьте файл на наличие значения authsvc_hostname. authsvc_hostname — сервер authc (аутентификации).

Как проверить участие в группе AD и получить значения различающегося имени (DN), необходимые для разрешений NetWorker?

Можно использовать команду authcmgmt на сервере NetWorker для подтверждения отображения групп/пользователей AD/LDAP:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=ad_username

Пример.

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

ПРИМЕЧАНИЕ. В некоторых системах

authc команды могут завершаться сбоем с ошибкой «incorrect password» (неверный пароль), даже если указан правильный пароль. Это связано с тем, что пароль указан в качестве видимого текста вместе с параметром -p . При возникновении этой проблемы удалите -p password из команд. После выполнения команды вам будет предложено ввести скрытый пароль.

Другие актуальные статьи:

- NetWorker. Настройка LDAP/AD с помощью сценариев authc_config

- NetWorker. Настройка аутентификации AD/LDAP

- NetWorker. Сброс пароля администратора

- NetWorker. Сбой интеграции LDAPS с сообщением «An SSL handshake error occurred while attempting to connect to LDAPS server: Unable to find valid certification path to requested target»

- NetWorker. Импорт или замена сертификатов, подписанных центром сертификации, для «Authc» и «NWUI» (Linux)

- NetWorker. Импорт или замена сертификатов, подписанных центром сертификации, для «Authc» и «NWUI» (Windows)