NetWorker: come configurare "AD over SSL" (LDAPS) da NWUI (NetWorker Web User Interface)

Summary: Questo articolo delle Knowledge Base descrive in dettaglio il processo necessario per configurare "AD over SSL" (LDAPS) da NWUI (NetWorker Web User Interface).

Instructions

Per configurare l'autenticazione SSL, importare la CA radice (o la catena di certificati CA) nel file cacerts utilizzato dal server di autenticazione di NetWorker. Negli ambienti con server NetWorker singolo, il server è il server di autenticazione; nelle datazone più grandi, un server di autenticazione può essere il server di autenticazione principale per più server. Vedere la sezione Informazioni aggiuntive per istruzioni sull'identificazione del server di autenticazione.

Configurazione del server di autenticazione per l'uso di SSL

Server NetWorker Linux:

- Aprire una sessione SSH per il server di autenticazione NetWorker.

- Passare a root:

$ sudo su -

- Utilizzare OpenSSL per ottenere il certificato CA (o la catena di certificati) dal server di dominio:

# openssl s_client -connect DOMAIN_SERVER_ADDRESS:636 -showcerts

- Certificato singolo: copiare il certificato, inclusi -----BEGIN CERTIFICATE----- e -----END CERTIFICATE-----, e inserirlo in un file denominato RCAcert.crt in una posizione di propria scelta.

- Catena di certificati: copiare ciascun certificato (inclusi i campi -----BEGIN CERTIFICATE----- e -----END CERTIFICATE-----) e inserirli in singoli file, ad esempio ICA3cert.crt, ICA2cert.crt, ICA1cert.crt e infine RCAcert.crt.

- Per facilitare il processo, impostare le seguenti variabili nella riga di comando:

# java_bin=<path to java bin dir> *NOTE* For NetWorker Runtime Environment (NRE) this is /opt/nre/java/latest/bin. If you are using Oracle licensed Java Runtime Environment, specify the path to your JRE bin directory. # RCAcert=<path to RCAcer.crt> # ICA1cert=<path to ICA2cert.crt> *NOTE* Only required if you are using a certificate chain, repeat this for each intermediate cert ICA2cert.crt, ICA3.crt and so forth.

[root@nsr certs]# java_bin=/opt/nre/java/latest/bin [root@nsr certs]# RCAcert=/root/certs/RCAcert.crt [root@nsr certs]#

- Importare i certificati:

# $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA3cert -storepass changeit # $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA2cert -storepass changeit # $java_bin/keytool -import -alias ICA3 -keystore $java_bin/../lib/security/cacerts -file $ICA1cert -storepass changeit # $java_bin/keytool -import -alias RCA -keystore $java_bin/../lib/security/cacerts -file $RCAcert -storepass changeit

B. Se si riceve un avviso di un alias duplicato (certificato precedente scaduto), eliminare il certificato esistente con lo stesso alias:

# $java_bin/keytool -delete -alias ALIAS_NAME -keystore $java_bin/../lib/security/cacerts -storepass changeit

- Riavviare i servizi del server NetWorker. Il riavvio dei servizi ricarica il file cacerts durante l'avvio del server di autenticazione. Se i servizi NetWorker non vengono riavviati dopo l'importazione dei certificati, il processo di configurazione dell'autorità esterna in NetWorker non riesce e viene visualizzato un errore correlato al certificato.

# nsr_shutdown # systemctl start networker

Server NetWorker Windows:

NOTA: utilizzare OpenSSL per connettersi al server di dominio e ottenere il certificato CA (o la catena) necessario per AD over SSL. I server Windows non includono OpenSSL per impostazione predefinita, ma è possibile installarlo. In alternativa, anziché utilizzare OpenSSL, l'amministratore di dominio può fornire il certificato CA (e la catena, se utilizzata). Devono essere forniti in formato PEM. L'utilizzo di OpenSSL direttamente dal server di autenticazione è il metodo preferito.

- Aprire un prompt dei comandi come amministratore.

- Impostare le seguenti variabili:

set openssl="<path to openssl.exe file>" *NOTE* This path can differ depending on how OpenSSL was installed. set java_bin="<path to java bin directory>" *NOTE* For NetWorker Runtime Environment (NRE) the default path is "C:\Program Files\NRE\java\jre#.#.#_###\bin". This path includes the NRE version specific Java version and build. When using Oracle licensed Java Runtime Environment, specify the path to the JRE bin directory.

C:\Users\administrator.AMER>set openssl="C:\Program Files\OpenSSL-Win64\bin\openssl.exe" C:\Users\administrator.AMER>set java_bin="C:\Program Files\NRE\java\jre1.8.0_431\bin" C:\Users\administrator.AMER>

- Utilizzare OpenSSL per ottenere il certificato CA (o la catena di certificati) dal server di dominio:

%openssl% s_client -connect DOMAIN_SERVER_ADDRESS:636 -showcerts

- Certificato singolo: copiare il certificato, inclusi -----BEGIN CERTIFICATE----- e -----END CERTIFICATE-----, e inserirlo in un file denominato RCAcert.crt in una posizione di propria scelta.

- Catena di certificati: copiare ciascun certificato (inclusi i campi -----BEGIN CERTIFICATE----- e -----END CERTIFICATE-----) e inserirli in singoli file, ad esempio ICA3cert.crt, ICA2cert.crt, ICA1cert.crt e infine RCAcert.crt.

- Impostare le variabili della riga di comando per la CA radice ed eventuali certificati intermedi (se utilizzati):

set RCAcert="<path to RCAcert.crt>" set ICA1cert="<path to ICA1cert.crt>"

C:\Users\administrator.AMER>set RCAcert="C:\tmp\certs\RCAcert.crt"

- Importare i certificati:

%java_bin%\keytool -import -alias ICA3 -keystore %java_bin%\..\lib\security\cacerts -file %ICA3cert% -storepass changeit %java_bin%\keytool -import -alias ICA2 -keystore %java_bin%\..\lib\security\cacerts -file %ICA2cert% -storepass changeit %java_bin%\keytool -import -alias ICA1 -keystore %java_bin%\..\lib\security\cacerts -file %ICA1cert% -storepass changeit %java_bin%\keytool -import -alias RCA -keystore %java_bin%\..\lib\security\cacerts -file %RCAcert% -storepass changeit

%java_bin%\keytool -delete -alias ALIAS_NAME -keystore %java_bin%\..\lib\security\cacerts -storepass changeit

- Riavviare i servizi del server NetWorker. Il riavvio dei servizi ricarica il file cacerts durante l'avvio del server di autenticazione. Se i servizi NetWorker non vengono riavviati dopo l'importazione dei certificati, il processo di configurazione dell'autorità esterna in NetWorker non riesce e viene visualizzato un errore correlato al certificato.

net stop nsrd net start nsrd

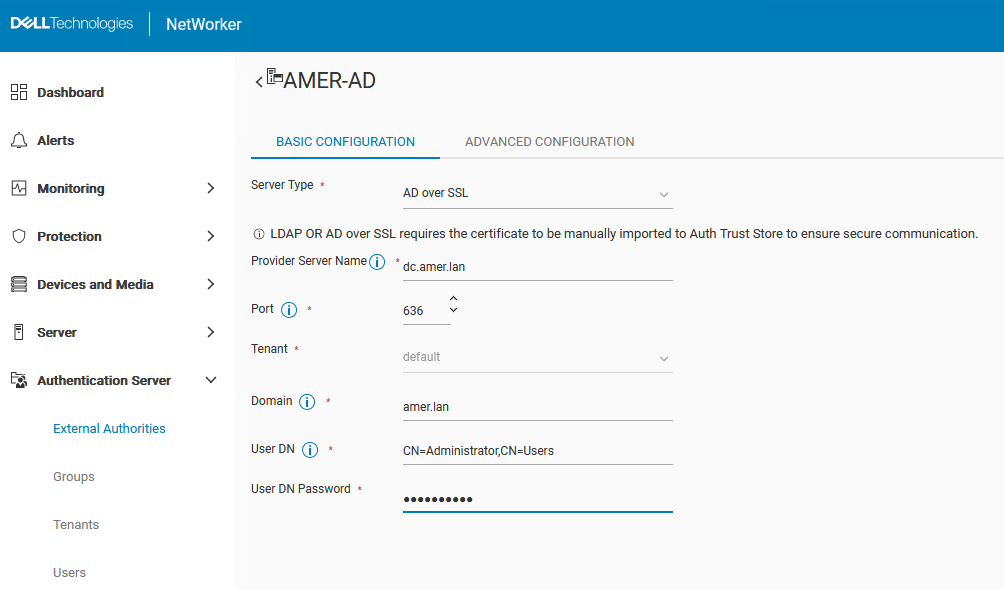

Creazione di una risorsa autorità esterna "AD over SSL" da NWUI.

- Da un web browser, accedere al server NWUI: https://nwui-server-name:9090/nwui.

- Accedere utilizzando l'account amministratore di NetWorker.

- Nel menu, espandere Authentication Server e cliccare su External Authorities.

- In External Authorities, cliccare su Add+.

- Compilare i campi di configurazione:

|

Campo

|

Valore

|

|

Name

|

Nome descrittivo, senza spazi, per la configurazione di LDAP o AD. Il numero massimo di caratteri è 256. Specificare solo caratteri ASCII nel nome della configurazione.

|

|

Server Type

|

AD over SSL

|

|

Provider Server Name

|

Specificare il nome host o l'indirizzo IP del server Active Directory.

|

|

Port

|

Per SSL si utilizza la porta 636; questo campo dovrebbe essere compilato automaticamente se è stato selezionato "AD over SSL".

|

|

Tenant

|

Selezionare il tenant, se configurato. Se non è configurato o richiesto alcun tenant, è possibile utilizzare l'opzione "default".

La configurazione di un tenant richiede la seguente sintassi di accesso: "tenant_name\domain_name\user_name". Se si utilizza il tenant predefinito (comune), la sintassi di accesso è: "domain_name\user_name". Tenant: container organizzativo di primo livello per NetWorker Authentication Service. Ogni autorità di autenticazione esterna nel database locale è assegnata a un tenant. Un tenant può contenere uno o più domini, ma i nomi di dominio devono essere univoci all'interno del tenant. NetWorker Authentication Service crea un nome tenant integrato Default, che contiene il dominio predefinito. La creazione di più tenant consente di gestire le configurazioni complesse. Ad esempio, i provider di servizi con datazone limitate (RDZ) possono creare più tenant per fornire servizi di protezione dei dati isolati agli utenti dei tenant. |

|

Domain

|

Nome di dominio completo, comprensivo di tutti i valori relativi al controller di dominio, ad esempio example.com.

|

|

User DN

|

Specificare il nome distinto (DN) completo di un account utente che ha accesso in lettura alla directory AD.

|

|

User DN Password

|

Specificare la password dell'account utente utilizzato per accedere e leggere la directory AD.

|

|

Group Object Class

|

Obbligatoria. Classe di oggetti che identifica i gruppi nella gerarchia LDAP o AD.

● Per LDAP, utilizzare groupOfUniqueNames o groupOfNames ● Per AD, utilizzare group |

|

Group Search Path (opzionale)

|

Nome distinto che specifica il percorso di ricerca che il servizio di autenticazione deve utilizzare per la ricerca di gruppi nella gerarchia LDAP o AD.

|

|

Group Name Attribute

|

Attributo che identifica il nome del gruppo, ad esempio cn.

|

|

Group Member Attribute

|

Appartenenza al gruppo dell'utente all'interno di un gruppo:

● Per LDAP:

○ Quando Group Object Class è groupOfNames, l'attributo è comunemente member.

○ Quando Group Object Class è groupOfUniqueNames, l'attributo è comunemente uniquemember.

● Per Ad, il valore è comunemente member.

|

|

User Object Class

|

Classe di oggetti che identifica gli utenti nella gerarchia LDAP o AD, ad esempio person.

|

|

User Search Path (opzionale)

|

Nome distinto che specifica il percorso di ricerca che il servizio di autenticazione deve utilizzare per la ricerca di utenti nella gerarchia LDAP o AD. Specificare un percorso di ricerca relativo al DN di base specificato nell'opzione configserver-address. Ad esempio, per AD specificare cn=users.

|

|

User ID Attribute

|

ID utente associato all'oggetto utente nella gerarchia LDAP o AD.

Per LDAP, questo attributo è comunemente uid. Per AD, questo attributo è comunemente sAMAccountName. |

NOTA: consultare il proprio amministratore AD/LDAP per verificare quali campi specifici AD/LDAP sono necessari per il proprio ambiente.

- Al termine, cliccare su Save.

- Dovrebbe ora essere visualizzato un riepilogo della risorsa autorità esterna configurata:

- Dal menu Server > User Groups, modificare i gruppi di utenti che contengono diritti che si desidera delegare a utenti o gruppi o AD/LDAP. Per concedere diritti di amministratore completi, specificare i DN utente/gruppo AD nel campo External Roles dei ruoli Application Administrators e Security Administrators.

Ad esempio CN=NetWorker_Admins,DC=amer,DC=lan

Questa operazione può essere eseguita dalla riga di comando.

nsraddadmin -e "Distinguished_Name"

nsr:~ # nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

134751:nsraddadmin: Added role 'CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan' to the 'Security Administrators' user group.

134751:nsraddadmin: Added role 'CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan' to the 'Application Administrators' user group.

- Una volta specificato il DN utente o gruppo AD, cliccare su Save.

- Disconnettersi dall'interfaccia di NWUI e accedere nuovamente utilizzando l'account AD.

- L'icona utente nell'angolo in alto a destra indica l'account utente connesso.

Additional Information

Verifica del server di autenticazione utilizzato per l'autenticazione NetWorker

Il file gstd.conf del server NMC (NetWorker Management Console) mostra l'host utilizzato per elaborare le richieste di accesso:

Linux: /opt/lgtonmc/etc/gstd.conf

Windows: C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

Controllare il valore authsvc_hostname nel file. authsvc_hostname è il server di autenticazione.

Come verificare l'appartenenza al gruppo AD e ottenere i valori del nome distinto (DN) necessari per le autorizzazioni NetWorker:

È possibile utilizzare il comando authcmgmt sul server NetWorker per verificare che i gruppi/utenti AD/LDAP siano visibili:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=ad_username

Esempio:

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

NOTA: su alcuni sistemi, i comandi

authc potrebbero non riuscire con un errore "incorrect password" anche quando si inserisce la password corretta. Ciò è dovuto al fatto che la password è stata specificata come testo visibile con l'opzione -p . Se si verifica questo problema, rimuovere -p password dai comandi. Verrà richiesto di inserire la password nascosta dopo l'esecuzione del comando.

Altri articoli pertinenti:

- NetWorker: come configurare LDAP/AD utilizzando gli script authc_config

- NetWorker: come configurare l'autenticazione AD/LDAP

- NetWorker: come reimpostare la password dell'amministratore

- NetWorker: l'integrazione LDAPS ha esito negativo con errore "An SSL handshake error occurred while attempting to connect to LDAPS server: Unable to find valid certification path to requested target"

- NetWorker: come importare o sostituire i certificati firmati dall'autorità di certificazione per "Authc" e "NWUI" (Linux)

- NetWorker: come importare o sostituire i certificati firmati dall'autorità di certificazione per "Authc" e "NWUI" (Windows)