Il certificato del nodo cluster CloudLink è scaduto

Resumen: Questo articolo spiega come rinnovare il certificato del nodo del cluster quando CloudLink visualizza l'allarme "Cluster node certificate is expired".

Síntomas

CloudLink mostra l'allarme:

Cluster node certificate is expired.

Causa

La scadenza dei certificati dei nodi del cluster può causare la perdita della sincronizzazione del cluster. Nel cluster CloudLink webUI > SYSTEM>, verificare se Sync State è Off. È inoltre presente un potenziale problema di sicurezza correlato a un certificato scaduto.

Resolución

CloudLink 8.1 e versioni successive:

A partire dalla versione 8.1 di CloudLink, è possibile rinnovare il SVMCLUSTER CA e cluster node certificati dall'interno dell'interfaccia utente web di CloudLink. Eseguire snapshot e backup di tutti i nodi CloudLink prima di modificare i certificati.

Accedere a SYSTEM > Backup > , Generate New Backup e Actions > Download Backup. Inoltre, assicurarsi che l'utente possa individuare la propria chiave di backup CloudLink (cckey.pem)

Prima di riavviare le VM CloudLink, accedere a SYSTEM > Vault e verificare che Vault Unlock Mode sia impostata su Auto. Se la modalità di sblocco è impostata su Manuale, è necessario confermare che l'utente conosca i passcode del vault o modificare temporaneamente la modalità in Auto.

NON modificare il SVMCLUSTER CA mentre il cluster non è sincronizzato!

Ciò crea un'incoerenza in cui ogni nodo CloudLink ha un SVMCLUSTER CA Inoltre, è difficile ripristinare la sincronizzazione del cluster.

Quando il cluster non è sincronizzato, è necessario rinnovare i certificati dei nodi del cluster su ogni CloudLinkNode. Passare a SYSTEM > Cluster > Actions > Change Server Certificate. Eseguire questa operazione per tutti i nodi CloudLink, quindi riavviare tutti i nodi CloudLink (non contemporaneamente). In questo modo il cluster dovrebbe tornare sincronizzato e Sync State dovrebbe indicare OK.

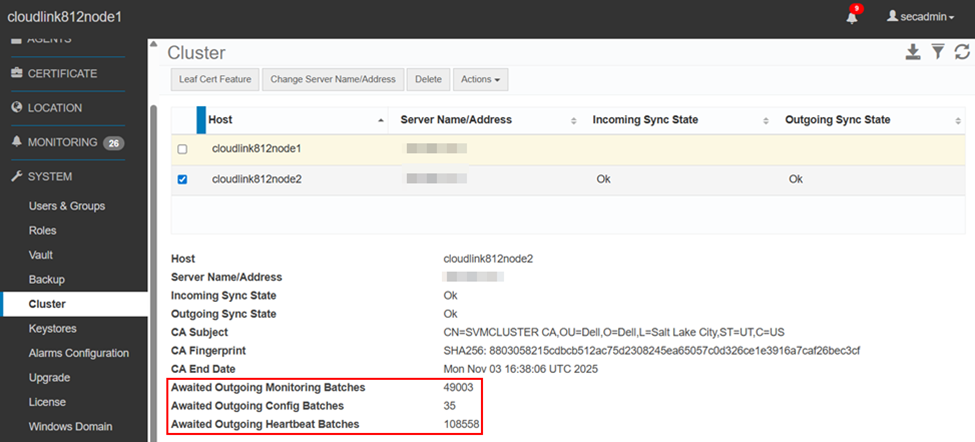

Se il cluster non è sincronizzato da molto tempo, il completamento della risincronizzazione potrebbe richiedere un po' di tempo. Controllare i nodi nel cluster SYSTEM >e verificare che non siano presenti batch in uscita attesi. Il completamento dell'operazione potrebbe richiedere diverse ore.

Una volta ripristinata la sincronizzazione del cluster, è possibile modificare la proprietà SVMCLUSTER CA. Andare a SYSTEM > Cluster > Actions > Change CA Certificate. Eseguendo questa operazione, si rinnova automaticamente il cluster node certificati che richiedono nuovamente il riavvio di ciascun nodo CloudLink (non contemporaneamente).

CloudLink 7.x:

In CloudLink 7.x, non è possibile rinnovare il SVMCLUSTER CA oppure cluster node Certificati. È possibile caricare solo un PEM firmato dalla CA.

Di seguito sono riportate le istruzioni per utilizzare OpenSSL per generare un certificato autofirmato destinato a sostituire CloudLink 7.x SVMCLUSTER CA e cluster node Certificati:

- Utilizzare qualsiasi server Linux (non CloudLink) e verificare che OpenSSL sia installato eseguendo il comando

openssl version - Creare un file denominato

template.cfgeseguendo il comandovi template.cfge incolla le informazioni all'interno della casella sottostante. - Per le voci blu , modificare e sostituire con le informazioni pertinenti.

[req] default_bits = 2048 distinguished_name = req_distinguished_name req_extensions = v3_req [req_distinguished_name] C =Country(2 letter code) ST =State L =Locality(city) O =Organization OU =OrgUnit CN =CommonName C_default =US ST_default =utah L_default =salt lake city O_default =dell OU_default =dell CN_default =SVMCLUSTER CA [ v3_req ] subjectAltName = @alt_names keyUsage = critical, digitalSignature, keyCertSign, cRLSign extendedKeyUsage = serverAuth, clientAuth basicConstraints = critical, CA:true, pathlen:1 subjectKeyIdentifier=hash [alt_names] DNS.1 = SVMCLUSTER CA

- Eseguire il comando:

openssl req -newkey 2048 -keyout svmcluster.key -config template.cfg -x509 -days 730 -out svmcluster.crt -extensions v3_req -nodes

svmcluster.crt e svmcluster.key . È possibile caricare questi file nell'interfaccia utente di CloudLink in System>Cluster>Actions>Upload CA Signed PEM>Third Party PEM. Inoltre, salva questi file e conservali in un luogo sicuro. Stabilisce -days to 730 che è di 2 anni, ma è possibile regolare secondo necessità.

- Riavviare CloudLink Web Services o riavviare tutti i nodi CloudLink (NON contemporaneamente).