NetWorker: AD/LDAP 인증을 설정하는 방법

요약: 이 KB에서는 NMC(NetWorker Management Console)의 외부 권한 마법사를 사용하여 NetWorker에 외부 권한을 추가하는 방법에 대한 개요를 제공합니다. AD(Active Directory) 또는 Linux LDAP 인증은 기본 NetWorker 관리자 계정 또는 다른 로컬 NMC 계정과 함께 사용할 수 있습니다. ...

이 문서는 다음에 적용됩니다.

이 문서는 다음에 적용되지 않습니다.

이 문서는 특정 제품과 관련이 없습니다.

모든 제품 버전이 이 문서에 나와 있는 것은 아닙니다.

지침

참고: AD over SSL 통합의 경우 NetWorker Web User Interface를 사용하여 외부 인증 기관을 구성해야 합니다. 자세한 내용은 NetWorker: NWUI(NetWorker Web User Interface)에서 LDAPS("AD over SSL")를 구성하는 방법

외부 기관 NMC(NetWorker Management Console), NWUI(NetWorker Web User Interface) 또는 AUTHC 스크립트에서 리소스를 생성하고 관리할 수 있습니다.

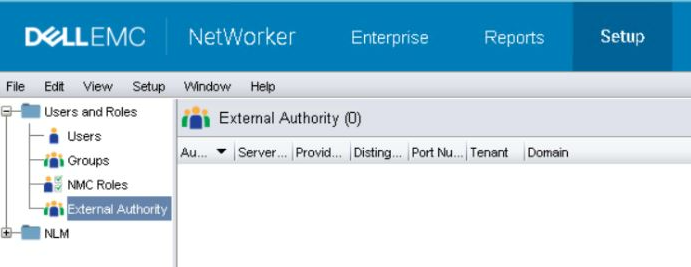

- NMC(NetWorker Management Console): NetWorker 관리자 계정을 사용하여 NMC에 로그인합니다. 설정->사용자 및 역할->외부 인증 기관으로 이동합니다.

- NMC(NetWorker Web User Interface): NetWorker 관리자 계정을 사용하여 NWUI에 로그인합니다. Authentication Server-External>Authorities로 이동합니다.

참고: 이 KB는 NMC를 사용하여 AD/LDAP를 추가하는 방법을 표시합니다. NWUI를 사용하는 자세한 지침은 다음을 참조하십시오. NetWorker: NetWorker 웹 사용자 인터페이스에서 AD 또는 LDAP를 구성하는 방법

필수 구성 요소:

외부 인증(AD 또는 LDAP)은 NetWorker 인증(AUTHC) 서버의 데이터베이스에 통합되어 있습니다. NMC 또는 NWUI 데이터베이스의 직접적인 일부가 아닙니다. 단일 NetWorker Server를 사용하는 환경에서는 NetWorker Server가 AUTHC 호스트입니다. 단일 NMC를 통해 관리되는 여러 NetWorker Server가 있는 환경에서는 NetWorker Server 중 하나만 AUTHC 서버입니다. AUTHC 호스트를 확인하는 데 필요한 사항은 다음과 같습니다. authc_mgmt 이 문서의 이후 단계에서 사용되는 명령입니다. AUTHC 서버는 NMC(NetWorker Management Console) 서버의 gstd.conf 파일에서 내보낸 고유한 SSL 라이브러리를 제공합니다.

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows(기본값):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

참고: 이gstd.conf파일에authsvc_hostnameNMC(NetWorker Management Console)에 대한 로그인 요청을 처리하는 데 사용되는 인증 서버를 정의하는 문자열이 포함되어 있습니다.

프로세스:

기본 NetWorker 관리자 계정으로 NMC(NetWorker Management Console)에 로그인합니다. 설정 탭-->사용자 및 역할 아래에 외부 권한에 대한 새 옵션이 있습니다.

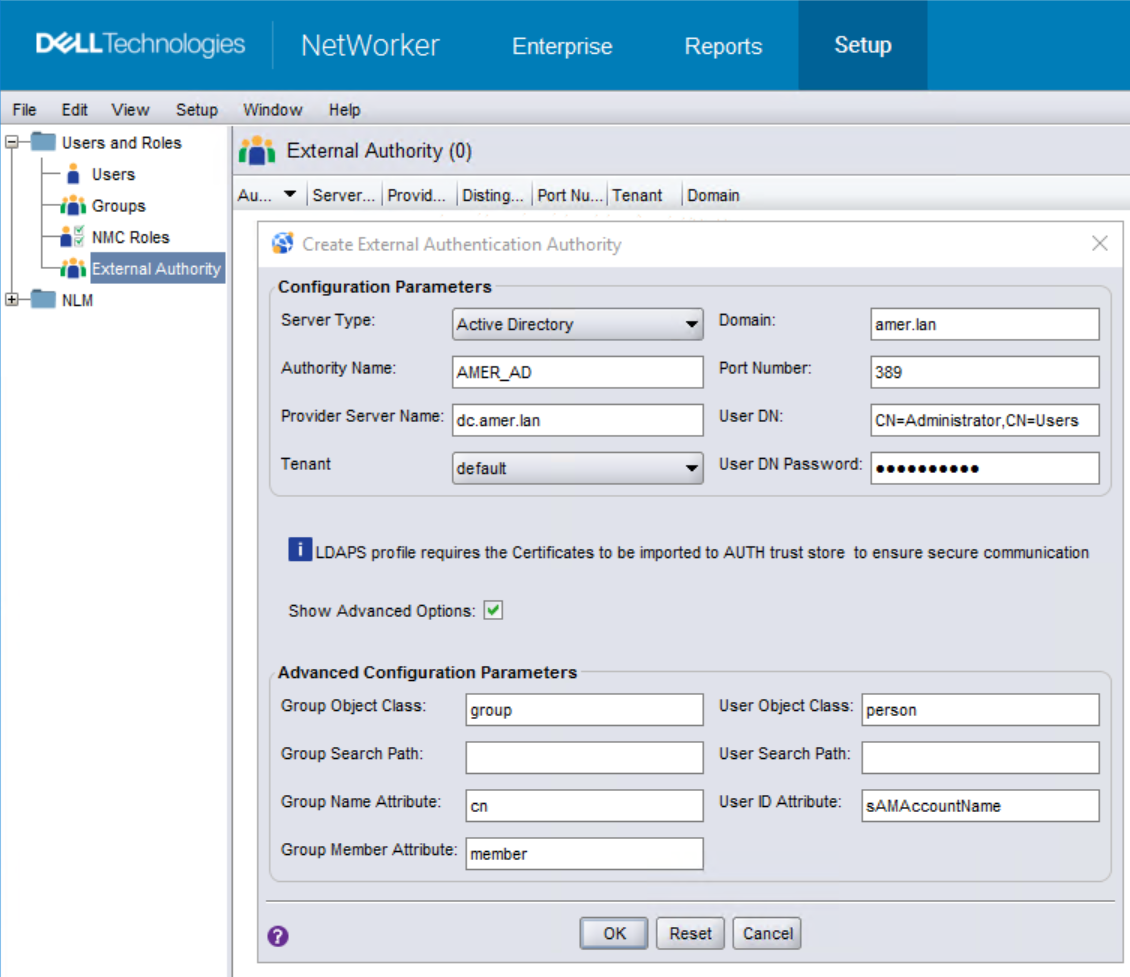

- 새 인증 기관을 추가하려면 외부 기관 창을마우스 오른쪽 버튼으로 클릭하고 새로 만들기를 선택합니다.

- 외부 인증 기관 상자에서 AD/LDAP 정보로 필수 필드를 채워야 합니다.

- 모든 필드를 보려면 "Show Advanced Options" 상자를 선택합니다.

| 서버 유형 | 인증 서버가 Linux/UNIX LDAP 서버인 경우 LDAP를 선택하고 Microsoft Active Directory 서버를 사용하는 경우 Active Directory를 선택합니다. |

| 기관 이름 | 이 외부 인증 기관의 이름을 입력하십시오. 이 이름은 원하는 대로 지정할 수 있으며, 여러 권한이 구성되어 있을 때 서로 구분하기 위한 용도로만 사용됩니다. |

| 제공자 서버 이름 | 이 필드에는 AD 또는 LDAP 서버의 FQDN(Fully Qualified Domain Name)이 포함되어야 합니다. |

| 테넌트 | 하나 이상의 인증 방법을 사용할 수 있거나 여러 인증 기관을 구성해야 하는 환경에서는 테넌트를 사용할 수 있습니다. 기본적으로 "default" 테넌트가 선택됩니다. 테넌트를 사용하면 로그인 방법이 변경됩니다. 기본 테넌트의 경우 "domain\user", 다른 테넌트의 경우 "tenant\domain\user"를 사용하여 NMC에 로그인합니다. |

| Domain | 전체 도메인 이름(호스트 이름 제외)을 지정합니다. 일반적으로 도메인의 DC(Domain Component) 값으로 구성된 기본 DN(Distinguished Name)입니다. |

| 포트 번호 | LDAP 및 AD 통합의 경우 포트 389를 사용합니다. SSL을 통한 LDAP의 경우 포트 636을 사용합니다. 이러한 포트는 AD/LDAP 서버의 비 NetWorker 기본 포트입니다.

참고: 포트를 636으로 변경하는 것만으로는 SSL을 구성할 수 없습니다. CA 인증서(및 체인이 사용되는 경우 체인)를 도메인 서버에서 AUTHC 서버로 가져와야 합니다. 자세한 내용은 NetWorker: NWUI(NetWorker Web User Interface)에서 LDAPS("AD over SSL")를 구성하는 방법

|

| User DN | LDAP 또는 AD 디렉토리에 대한 전체 읽기 액세스 권한이 있는 사용자 계정의 DN(Distinguished Name )을 지정합니다. )을 지정합니다.사용자 계정의 상대 DN을 지정하거나 도메인 필드에 설정된 값을 재정의하는 경우 전체 DN을 지정합니다. |

| User DN Password | 지정한 사용자 계정의 비밀번호를 지정합니다. |

| 그룹 오브젝트 클래스 | LDAP 또는 AD 계층에서 그룹을 식별하는 오브젝트 클래스입니다.

|

| 그룹 검색 경로 | 이 필드는 비워 둘 수 있으며, 이 경우 AUTHC는 전체 도메인을 쿼리할 수 있습니다. 이러한 사용자/그룹이 NMC에 로그인하여 NetWorker Server를 관리하려면 NMC/NetWorker Server 액세스 권한을 부여해야 합니다. 전체 DN 대신 도메인에 대한 상대 경로를 지정하십시오. |

| 그룹 이름 속성 | 그룹 이름을 식별하는 속성입니다. 예를 들어 cn입니다. |

| 그룹 구성원 속성 | 그룹 내 사용자의 그룹 구성원 자격을 지정합니다.

|

| 사용자 오브젝트 클래스 | LDAP 또는 AD 계층에서 사용자를 식별하는 오브젝트 클래스입니다. 예를 들어, inetOrgPerson 또는 user |

| 사용자 검색 경로 | Group Search Path와 마찬가지로 이 필드는 비워 둘 수 있으며, 이 경우 AUTHC는 전체 도메인을 쿼리할 수 있습니다. 전체 DN 대신 도메인에 대한 상대 경로를 지정하십시오. |

| 사용자 ID 속성 | LDAP 또는 AD 계층에서 사용자 오브젝트와 연결된 사용자 ID입니다.

|

예를 들어 Active Directory 통합은 다음과 같습니다.

참고: AD/LDAP 관리자에게 문의하여 환경에 필요한 AD/LDAP 특정 필드를 확인하십시오.

- 모든 필드를 입력한 후 OK를 클릭하여 새 권한을 추가합니다.

- 해당

authc_mgmt명령을 실행하여 AD/LDAP 그룹/사용자가 표시되는지 확인합니다.

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

예:

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

참고: 일부 시스템에서는 올바른 암호를 지정한 경우에도 "잘못된 암호" 오류와 함께 AUTHC 명령이 실패할 수 있습니다. 이는 "

-p" 옵션을 사용하여 비밀번호가 표시되는 텍스트로 지정되기 때문입니다. 이 문제가 발생하면 명령에서 "-p password"를 제거하십시오. 명령을 실행한 후 숨겨진 비밀번호를 입력하라는 메시지가 표시됩니다.

- NMC에 기본 NetWorker 관리자 계정으로 로그인한 경우 설정-->사용자 및 역할-->NMC 역할을 엽니다. "Console Application Administrators" 역할의 속성을 열고 외부 역할 필드에 AD/LDAP 그룹(5단계에서 수집)의 DN(Distinguished Name

)을 입력합니다. 기본 NetWorker 관리자 권한이 필요한 사용자의 경우 "콘솔 보안 관리자" 역할에서 AD/LDAP 그룹 DN을 지정합니다. NMC Console에 대한 관리 권한이 필요하지 않은 사용자/그룹의 경우 "콘솔 사용자" - 외부 역할에 전체 DN을 추가합니다.

참고: 기본적으로 NetWorker Server의 로컬 관리자 그룹의 DN이 이미 있으므로 삭제하지 마십시오.

- NMC에 구성된 NetWorker Server별로 액세스 권한도 적용해야 합니다. 이 작업은 다음 두 가지 방법 중 하나로 수행할 수 있습니다.

옵션 1)

NMC에서 NetWorker Server를 연결하고 Server-->User Groups를 엽니다. "Application Administrators" 역할의 속성을 열고 외부 역할 필드에 AD/LDAP 그룹(5단계에서 수집)의 DN( Distinguished Name )을 입력합니다. 기본 NetWorker 관리자 계정과 동일한 레벨의 사용 권한이 필요한 사용자의 경우 "Security Administrators" 역할에서 AD/LDAP 그룹 DN을 지정해야 합니다.

)을 입력합니다. 기본 NetWorker 관리자 계정과 동일한 레벨의 사용 권한이 필요한 사용자의 경우 "Security Administrators" 역할에서 AD/LDAP 그룹 DN을 지정해야 합니다.

)을 입력합니다. 기본 NetWorker 관리자 계정과 동일한 레벨의 사용 권한이 필요한 사용자의 경우 "Security Administrators" 역할에서 AD/LDAP 그룹 DN을 지정해야 합니다.

)을 입력합니다. 기본 NetWorker 관리자 계정과 동일한 레벨의 사용 권한이 필요한 사용자의 경우 "Security Administrators" 역할에서 AD/LDAP 그룹 DN을 지정해야 합니다.

참고: 기본적으로 NetWorker Server의 로컬 관리자 그룹의 DN이 이미 있으므로 삭제하지 마십시오.

옵션 2)

관리자 권한을 부여하려는 AD 사용자/그룹의 경우

nsraddadmin 명령은 NetWorker Server의 관리자 또는 루트 명령 프롬프트에서 실행할 수 있습니다.

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

예:

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

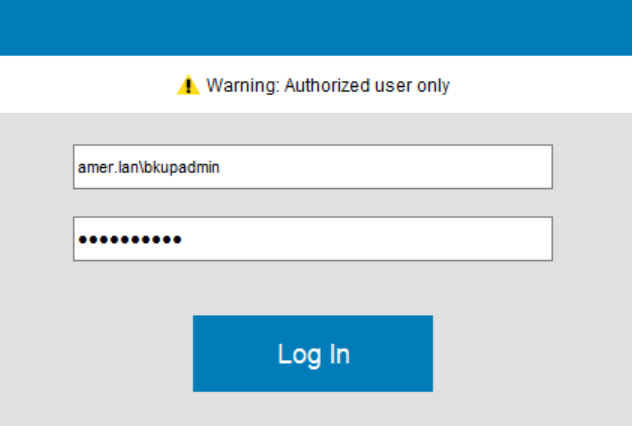

- AD/LDAP 계정(예: domain\user)을 사용하여 NMC에 로그인합니다.

기본 테넌트가 아닌 테넌트를 사용한 경우 도메인 앞에 테넌트를 지정해야 합니다(예: tenant\domain\user).

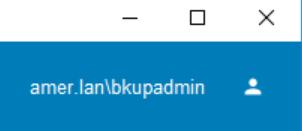

사용 중인 계정이 오른쪽 상단에 표시됩니다. 사용자는 NetWorker에서 할당된 역할에 따라 작업을 수행할 수 있습니다.

- (선택 사항) AD/LDAP 그룹이 외부 인증 기관을 관리할 수 있도록 하려면 NetWorker Server에서 다음을 수행해야 합니다.

- 관리/루트 명령 프롬프트를 엽니다.

- 권한을 부여하려는 AD 그룹 DN(5단계에서 수집)을 사용하여

FULL_CONTROL실행 권한:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"예를 들어

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

추가 정보

해당 제품

NetWorker제품

NetWorker Family문서 속성

문서 번호: 000156107

문서 유형: How To

마지막 수정 시간: 16 12월 2025

버전: 10

다른 Dell 사용자에게 질문에 대한 답변 찾기

지원 서비스

디바이스에 지원 서비스가 적용되는지 확인하십시오.