NetWorker: Użytkownicy usługi AD nie mogą zalogować się za pośrednictwem protokołu LDAPS "Nie można przeanalizować odpowiedzi serwera z ciągu json"

요약: Uwierzytelnianie Microsoft Active Directory (AD) zostało dodane do NetWorker za pomocą kreatora konfiguracji urzędów zewnętrznych konsoli NetWorker Management Console (NMC) przy użyciu opcji "LDAP przez SSL". Konfiguracja została pomyślnie dodana, ale uwierzytelnianie użytkownika usługi AD kończy się niepowodzeniem z błędem HTTP-ERROR 500. ...

이 문서는 다음에 적용됩니다.

이 문서는 다음에 적용되지 않습니다.

이 문서는 특정 제품과 관련이 없습니다.

모든 제품 버전이 이 문서에 나와 있는 것은 아닙니다.

증상

- Użytkownik korzysta z NetWorker Management Console (NMC) lub

nsrloginwiersz polecenia i zwraca błąd:

An error occurred while validating user credentials. Verify that NetWorker Authentication Service is running. [POST failed with HTTP-ERROR: 500 Server Message: Could not parse server-response from json string]

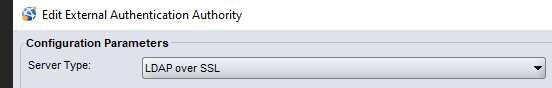

- Zewnętrzny urząd uwierzytelniania został skonfigurowany przy użyciu opcji LDAP przez SSL; jednak serwerem uwierzytelniania jest Microsoft Active Directory:

- Instalacji >Użytkownicy i role> Organ >zewnętrzny Kliknij prawym przyciskiem myszy pozycję Właściwości instytucji> zewnętrznej:

원인

HTTP Error 500 "Internal Server Error."

Po wybraniu opcji LDAP przez SSL atrybut wewnętrzny Is Active Directory jest ustawiany na wartość false. Uniemożliwia to pomyślne zalogowanie się użytkowników skonfigurowanych w usłudze Microsoft Active Directory za pośrednictwem NetWorker.

Można to zweryfikować na podstawie authc_config za pomocą wiersza poleceń użytkownika root lub administratora:

authc_config -u Administrator -e find-all-configs authc_config -u Administrator -e find-config -D config-id=config_id#

UWAGA: Zostanie wyświetlony monit o wprowadzenie hasła do konta administratora NetWorker. Hasło można również określić za pomocą polecenia

-p password.

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-all-configs

The query returns 1 records.

Config Id Config Name

2 amer

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-config -D config-id=2 | grep -i "is active directory"

Is Active Directory : false

Opcja LDAP przez SSL nie jest przeznaczona dla AD przez SSL.

해결

UWAGA: Kreator uprawnień zewnętrznych interfejsu użytkownika NetWorker Web User Interface (NWUI) ma opcję AD przez SSL; jednak NMC tego nie robi. Usługa AD za pośrednictwem protokołu SSL ustawia parametr Is Active Directory na true, zachowując inne ustawienia zabezpieczeń (LDAPS). Zapoznaj się z artykułem firmy Dell NetWorker: Jak skonfigurować „AD przez SSL” (LDAPS) z poziomu sieciowego interfejsu użytkownika NetWorker (NWUI)

Obejście problemu:

Polecenie authc_config można użyć do zaktualizowania konfiguracji Is Active Directory value to true.

Windows:

- W aplikacji NetWorker (

authc), otwórz wiersz polecenia administratora. - Pobierz identyfikator konfiguracji urzędu zewnętrznego:

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-all-configs

Bieżące ustawienia można przejrzeć za pomocą:

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-config -D config-id=config_id#

- Zaktualizuj wartość W usłudze Active Directory za pomocą następującego polecenia:

authc_config -u administrator -p NetWorker_Administrator_Password -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="Service_Account_Password"

UWAGA: Wszystkie wymagane pola z wyjątkiem hasła konta usługi AD można zebrać z:

authc_config -u Administrator -e find-config -D config-id=config_id#.

Przykład:

C:\Users\Administrator.AMER>authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=1 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="Pa$$w0rd01" Configuration ad is updated successfully. C:\Users\Administrator.AMER>

- Logowania AD za pośrednictwem NetWorker powinny teraz zakończyć się pomyślnie.

Linux:

- W aplikacji NetWorker (

authc), otwórz wiersz polecenia root. - Pobierz identyfikator konfiguracji urzędu zewnętrznego:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-all-configs

Bieżące ustawienia można przejrzeć za pomocą:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-config -D config-id=config_id#

- Utwórz ukryty plik tekstowy zawierający hasło do konta usługi AD:

echo 'Service_Account_Password' > /root/.sapasswd.txt

- Ustaw plik dostępny tylko dla roota:

chmod 700 /root/.sapasswd.txt

- Utwórz skrypt, aby uruchomić wywołanie hasła z ukrytego pliku i uruchomić

authc_configPolecenie aktualizacji konfiguracji:

vi authc_update.sh

Przykład:

PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'NetWorker_Administrator_Password' -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="$PASSWD"

UWAGA: Większość systemów operacyjnych Linux nie przetwarza

authc_config poprawnie, jeśli hasło do konta usługi zostało określone zwykłym tekstem za pomocą polecenia. Zwracany błąd to LDAP error code 49 - Data 52e, który pojawia się dla invalid username or password. Opisana powyżej metoda może służyć do ukrywania hasła przed wprowadzaniem zwykłego tekstu.

- Ustaw uprawnienia do skryptu, aby był wykonywalny:

chmod 755 authc_update.sh

- Uruchom skrypt:

/authc_update.sh

Przykład:

[root@nsr ~]# cat authc_update.sh PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=2 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="$PASSWD" [root@nsr ~]# chmod 755 authc_update.sh [root@nsr ~]# ./authc_update.sh Configuration AD is updated successfully.

- Logowania AD za pośrednictwem NetWorker powinny teraz zakończyć się pomyślnie.

추가 정보

Jeśli konfiguracja jest aktualizowana z NMC, flaga Jest usługą Active Directory jest ponownie ustawiona na wartość false. Jeśli konfiguracja wymaga aktualizacji, należy skorzystać z jednej z następujących metod:

- Metoda wiersza poleceń lub skryptu: NetWorker: Konfigurowanie uwierzytelniania LDAP/AD przy użyciu skryptów authc_config

- Sieciowy interfejs użytkownika NetWorker: NetWorker: Jak skonfigurować „AD przez SSL” (LDAPS) z poziomu sieciowego interfejsu użytkownika NetWorker (NWUI)

해당 제품

NetWorker제품

NetWorker Family, NetWorker Series문서 속성

문서 번호: 000204166

문서 유형: Solution

마지막 수정 시간: 26 9월 2025

버전: 7

다른 Dell 사용자에게 질문에 대한 답변 찾기

지원 서비스

디바이스에 지원 서비스가 적용되는지 확인하십시오.