NetWorker: NMC에 대해 인증 기관에서 서명한 인증서를 가져오거나 교체하는 방법

요약: 이 지침에서는 NMC(NetWorker Management Console) 서버에서 기본 NetWorker 자체 서명 인증서를 CA 서명 인증서로 교체하는 방법을 설명합니다.

지침

이 지침에서는 기본 NetWorker 자체 서명 인증서를 NMC(NetWorker Management Console)의 CA 서명 인증서로 교체하는 방법에 대해 설명합니다. 이 KB는 Windows 및 Linux NMC 서버 모두에 대한 지침을 제공합니다.

AUTHC(NetWorker Server Authentication Service) 및 NWUI(NetWorker Web User Interface) 자체 서명 인증서를 CA 서명 인증서로 교체하는 프로세스는 다음 운영 체제별 문서에 자세히 설명되어 있습니다.

- NetWorker: "AUTHC" 및 "NWUI"에 대해 인증 기관에서 서명한 인증서를 가져오거나 교체하는 방법(Linux)

- NetWorker: "AUTHC" 및 "NWUI"에 대해 인증 기관에서 서명한 인증서를 가져오거나 교체하는 방법(Windows)

관련 인증서:

-

<server>.csr: NetWorker Management Console 서버 인증서 서명 요청 -

<server>.key: NetWorker Management Console 서버 개인 키 -

<server>.crt: NetWorker Management Console 서버 CA 서명 인증서 -

<CA>.crt: CA 루트 인증서 -

<ICA>.crt: CA 중간 인증서(사용 가능한 경우 선택 사항)

시작하기 전:

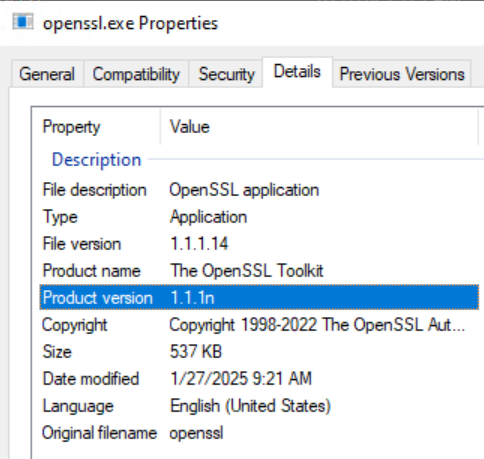

이 프로세스는 OpenSSL 유틸리티를 사용합니다. 이 유틸리티는 Linux 운영 체제에서 기본적으로 제공됩니다. 그러나 Windows 시스템에는 포함되어 있지 않습니다. OpenSSL 설치에 대해서는 시스템 관리자에게 문의하십시오. 필요한 OpenSSL 버전은 설치된 NetWorker 버전에 따라 다릅니다.

- NetWorker 19.9부터 19.11까지는 openssl 버전 1.1.1n이 필요합니다.

- NetWorker 19.12.0.0(Linux만 해당)은 openssl 버전 3.0.14를 지원합니다.

- NetWorker 19.12.0.2(Windows만 해당)는 openssl 버전 3.0.14를 지원합니다.

OpenSSL 버전은 다음과 같이 식별할 수 있습니다.

# openssl versionWindows:

- Windows 파일 탐색기에서 openssl.exe 위치로 이동합니다. 이 경로는 OpenSSL이 설치된 방법에 따라 다를 수 있습니다.

- openssl.exe 파일을 열고Tails 탭으로 이동합니다. 제품 버전 필드에는 OpenSSL 버전이 자세히 나와 있습니다.

또는 openssl.exe 파일 경로는 시스템의 일부입니다. PATH 변수를 실행할 수 있습니다.openssl version' 명령 및 관리 명령 프롬프트에서 실행합니다. 디렉토리에 openssl.exe 시스템의 일부가 아님 PATH, 디렉토리 변경(cd)을 포함하는 디렉토리로 복사합니다. openssl.exe.

CA에 제공할 개인 키 및 CSR(Certificate Signing Request) 파일을 생성합니다.

- NMC 서버에서 OpenSSL 명령줄 유틸리티를 사용하여 NetWorker Server 개인 키 파일(

<server>.key) 및 CSR 파일(<server>.csr).

리눅스:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- CSR 파일(

<server>.csr)을 추가하여 CA 서명 인증서 파일(<server>.crt(Flash Translation Layer)을 사용하는 데이터 저장 애플리케이션과 시스템에서 일반적으로 수행되는 반복 프로그램과 삭제 사이클로 인해 마모되기 쉽습니다. CA는 CA 서명 인증서 파일(<server>.crt), 루트 인증서(<CA>.crt) 및 중간 CA 인증서(<ICA>.crt(Flash Translation Layer)을 사용하는 데이터 저장 애플리케이션과 시스템에서 일반적으로 수행되는 반복 프로그램과 삭제 사이클로 인해 마모되기 쉽습니다.

Linux NMC(NetWorker Management Console) 서버:

- CA 서명 인증서를 개별 키 파일 또는 PFX 형식의 단일 파일로 가져옵니다.

- CA 서명 인증서가 단일 PFX 파일에 있는 경우 OpenSSL 도구와 마찬가지로 개인 키 및 CA 서명 인증서를 추출할 수 있습니다(Windows에 OpenSSL이 설치되어 있지 않을 수 있으며 별도로 설치할 수 있음).

.crt 및 .key 인증서의 파일 이름 및 그에 따른 키 파일을 포함하여 전체 파일 경로가 있는 파일.

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. 무결성 확인 server.key 및 server.crt.

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. 개인 키, CA 서명 서버 인증서, 루트 CA(및 중간 인증서)를 PEM 형식으로 변환합니다.

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

server.key.pem루트 CA.crt, 중간 인증서(해당하는 경우) 및 서명된 서버 인증서를 cakey.pem NMC용 파일:

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- NMC 서버의

gst서비스:

# systemctl stop gst

- 기존 복제본 만들기

cakey.pemfile을 선택한 다음 기본 파일을 2단계 D에서 만든 파일로 바꿉니다.

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- NMC 서버의

server.crt및server.key파일로 바꾼 다음 원본 파일을 서명된 파일로 바꿉니다.server.crt및server.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

nsrnmc(integrated Dell Remote Access Controller) with 600 권한을.

- NMC 서버의

gst서비스:

# systemctl start gst

- NMC 서버의 /opt/lgtonmc/logs/gstd.raw 에 오류가 있는지 모니터링합니다.

NetWorker: nsr_render_log 사용하여 로그 파일을 렌더링.raw 방법

확인:

NMC 서버의 gst 서비스가 실행 중입니다. CA 서명 인증서의 지문을 NMC의 인증서 지문과 비교합니다. gst 서비스 포트(9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

이 두 명령의 SHA256 지문이 일치해야 합니다.

예:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Windows NMC(NetWorker Management Console) 서버:

- CA 서명 인증서를 개별 키 파일 또는 PFX 형식의 단일 파일로 가져옵니다.

- CA 서명 인증서가 단일 PFX 파일에 있는 경우 OpenSSL 도구와 마찬가지로 개인 키 및 CA 서명 인증서를 추출할 수 있습니다(Windows에는 일반적으로 OpenSSL이 설치되어 있지 않으며 별도로 설치할 수 있음).

.crt 및 .key 인증서의 파일 이름 및 그에 따른 키 파일을 포함하여 전체 파일 경로가 있는 파일.

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. 무결성 확인 server.key 및 server.crt.

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. 개인 키, CA 서명 서버 인증서, 루트 CA(및 중간 인증서)를 PEM 형식으로 변환합니다.

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

server.key.pem 및 sever.crt.pem 로 cakey.pem NMC용 파일입니다. 이를 위해 다음 PowerShell 명령을 사용하는 것이 좋습니다.

PS C:\tmp> Get-Content server.key.pem,server.crt.pem | Out-File cakey.pem -Encoding ascii

-Encoding ascii 이 설정되지 않은 경우 다음과 같은 문제가 발생할 수 있습니다. NetWorker: Windows NMC 서버가 인증서 교체 후 GSTD 서비스를 시작하지 못함

- NMC 서버의

gst서비스:

net stop gstd

- 원본의 사본 만들기

cakey.pem를 클릭한 다음 결합된 CA 서명을 배치합니다.cakey.pem그 자리에:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- NMC 서버의

server.crt및server.key파일로 바꾼 다음 원본 파일을 서명된 파일로 바꿉니다.server.crt및server.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- NMC 서버의

gst서비스:

net start gstd

- NMC 서버의 C:\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw 에서 오류를 모니터링합니다.

NetWorker: nsr_render_log 사용하여 로그 파일을 렌더링.raw 방법

확인:

NMC 서버의 gst 서비스가 실행 중입니다. CA 서명 인증서의 지문을 NMC의 인증서 지문과 비교합니다. gst 서비스 포트(9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

이 두 명령의 SHA256 지문이 일치해야 합니다.

예:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

추가 정보

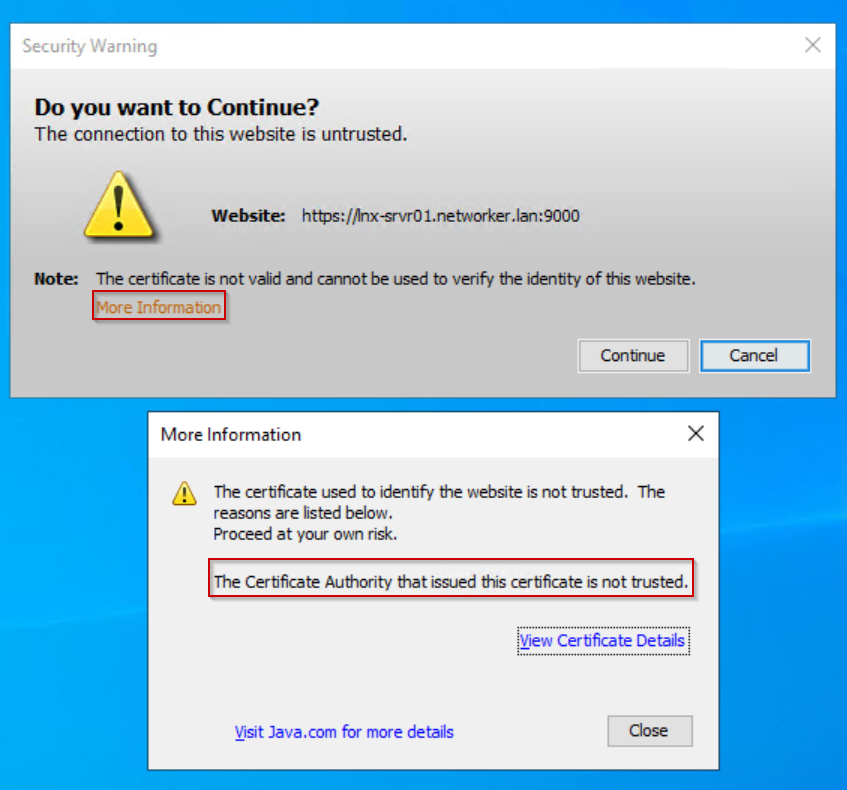

NMC의 자체 서명된 인증서가 CA 서명된 인증서로 바뀐 후에도 NMC 시작 관리자에서 NMC 서버에 연결하는 동안 다음 경고가 표시될 수 있습니다.

"인증서 세부 정보 보기"를 클릭합니다. 인증서 세부 정보는 CA 서명 인증서가 사용되는지 확인합니다.

서명된 인증서가 NMC 클라이언트의 신뢰할 수 있는 루트 인증서에서 누락되었기 때문에 경고가 표시됩니다.

이 경고는 무시할 수 있습니다. 필요에 따라 NMC 서버의 CA 서명 인증서를 NMC 클라이언트의 신뢰할 수 있는 루트 인증서로 가져올 수도 있습니다.

- NMC 클라이언트 호스트의 NMC 서버의 CA 서명 인증서(<server.crt>)를 선택한 폴더에 넣습니다.

- CA 서명 인증서 속성을 엽니다.

- Install Certificate를 클릭합니다.

- Local Machine을 선택합니다.

- 다음 저장소에 모든 인증서 배치를 선택합니다.

- Browse를 클릭합니다.

- Trusted Root Certification Authorities(신뢰할 수 있는 루트 인증 기관)를 선택하고 OK(확인)를 클릭합니다.

- Next를 클릭합니다.

- Finish를 클릭합니다.

- 가져오기에 실패했거나 성공한 경우 OK를 클릭하라는 메시지가 나타납니다.

- CA 서명 인증서 속성에서 OK를 클릭합니다.

다음에 NMC를 시작할 때 보안 경고가 나타나지 않습니다.