NetWorker: Azure-Abonnement fehlt in NWUI

요약: Ein Microsoft Azure-Abonnement wurde zuvor zu NetWorker hinzugefügt. Das Azure-Abonnement wird in der NetWorker-Webnutzeroberfläche (NWUI) nicht angezeigt. Beim Versuch, das Azure-Abonnement erneut hinzuzufügen, wird ein Fehler angezeigt, der besagt, dass das Azure-Abonnement bereits in NetWorker vorhanden ist. Das Abonnement wird über eine nsradmin-Eingabeaufforderung auf dem NetWorker-Server angezeigt. ...

증상

Dem NetWorker-Server wurde zuvor ein Azure-Abonnement hinzugefügt. Die NetWorker-Webnutzungsschnittstelle (NWUI) zeigt keine Azure-Abonnements an:

Beim Versuch, das Azure-Abonnement wieder zu NetWorker hinzuzufügen, wird gemeldet, dass es bereits vorhanden ist:

Die daemon.log des NetWorker-Servers meldet möglicherweise:

- Linux: /nsr/logs/daemon.raw

- Windows (Standardeinstellung): C:\Program Files\EMC NetWorker\nsr\logs\daemon.raw

- NetWorker: So verwenden Sie nsr_render_log zum Rendern .raw Protokolldateien

66113 MM/DD/YYYY HH:mm:SS nsrd NSR critical Failed to retrieve item _azure_AZURE_SUBSCRIPTION_NAME_client secret from lockbox /nsr/lockbox/NETWORKER_SERVER_FQDN/clb.lb

Das Azure-Abonnement wird über eine nsradmin Eingabeaufforderung auf dem NetWorker-Server:

- Öffnen Sie eine Eingabeaufforderung mit erhöhten Rechten auf dem NetWorker-Server.

- Führen Sie folgenden Befehl aus:

nsradmin - Listen Sie in der Eingabeaufforderung von nsradmin die Azure-Abonnements auf:

print type: NSR Azure Subscription

azure-nve:~ # nsradmin

NetWorker administration program.

Use the "help" command for help, "visual" for full-screen mode.

nsradmin> p type: NSR Azure Subscription

type: NSR Azure Subscription;

name: SUBSCRIPTION-RESOURCE-NAME;

comment: ;

tenant id: AZURE-TENANT-ID;

subscription id: AZURE-SUBSCRIPTION-ID;

client id: AZURE-CLIENT-IDb;

client secret: *******;

endpoint: management.azure.com;

command: nsrazure_discovery;

administrator: "user=root,host=azure-nve.local",

"user=administrator,host=azure-nve.local",

"user=system,host=azure-nve.local",

"user=nsrnmc,host=azure-nve.local",

nsradmin> quit

원인

- Die Lockbox des NetWorker-Servers ist beschädigt.

- NetWorker ist nicht in der Lage, den geheimen Clientschlüssel des Azure-Abonnements aus der Lockbox zu entschlüsseln.

- Für den geheimen Azure-Clientschlüssel wurde bei der Erstellung ein Ablaufzeitraum definiert. Das Ablaufdatum ist verstrichen und der in der NetWorker-Azure-Abonnementressource verwendete geheime Clientschlüssel ist nicht mehr gültig.

해결

- Erstellen Sie auf dem NetWorker-Server eine Datei mit dem Namen

clear_client_secret.txtan einem Ort Ihrer Wahl. - Fügen Sie der Datei die folgenden Inhalte hinzu und speichern Sie sie:

. type: nsr azure subscription update client secret: ; y

- Beenden Sie über eine Root-Shell (Linux) oder Administrator-Eingabeaufforderung (Windows) die NetWorker-Serverservices:

- Linux: nsr_shutdown

- Windows:

net stop nsrd

- Erstellen Sie eine Kopie der NetWorker-Serverressourcendatenbank (NSRDB):

- Linux:

cp -R /nsr/res/nsrdb /nsr/res/nsrdb.beforeclientsecretreset_$(date -I) - Windows: Verwenden Sie den Windows-Datei-Explorer, um eine Kopie des Ordners der Ressourcendatenbank zu erstellen. Standardpfad: C:\Programme\EMC NetWorker\nsr\res\nsrdb

- Verwenden Sie

nsradminSo importieren Sie die Dateiclear_client_secret.txtin die NSRDB.

- Linux:

nsradmin -i clear_client_secret.txt -d /nsr/res/nsrdb - Windows:

nsradmin -i clear_client_secret.txt -d "C:\Program Files\EMC NetWorker\nsr\res\nsrdb"

Beispiel:

azure-nve:~ # nsradmin -i clear_client_secret.txt -d /nsr/res/nsrdb Current query set updated resource id 53.0.36.27.0.0.0.0.220.76.162.103.10.164.158.89(186)

Die Zeile "Updated resource" wird für jedes Azure-Abonnement angezeigt, das auf dem NetWorker-Server konfiguriert ist.

- Öffnen Sie eine

nsradminSenden Sie eine Aufforderung an die nsrdb und aktualisieren Sie das Clientabonnement für jedes Azure-Abonnement.

- Linux:

nsradmin -d /nsr/res/nsrdb - Windows:

nsradmin -d "C:\Program Files\EMC NetWorker\nsr\res\nsrdb"

Wenn alle Azure-Abonnements denselben geheimen Azure-Clientschlüssel verwenden, führen Sie die folgenden Schritte aus:

nsradmin> . type: nsr azure subscription

Current query set

nsradmin> show name; client secret

nsradmin> print

client secret: ;

name: Azure;

nsradmin> update cleint secret: REPLACE_WITH_CLIENT_SECRET

cleint secret: CLIENT_SECRET;

Update? y

updated resource id 53.0.36.27.0.0.0.0.220.76.162.103.10.164.158.89(187)

*Repeat confirmation for each subscription*

nsradmin> q

nsradmin> show name

nsradmin> print type: nsr azure subscription

name: AZURE_SUBSCRIPTION_NAME;

nsradmin> . type: nsr azure subscription; name: AZURE_SUBSCRIPTION_NAME

Current query set

nsradmin> update client secret: REPLACE_WITH_CLIENT_SECRET

client secret: CLIENT_SECRET;

Update? y

updated resource id 53.0.36.27.0.0.0.0.220.76.162.103.10.164.158.89(188)

q oder quit zum Beenden nsradmin.

- Starten Sie die NetWorker-Serverservices:

- Linux:

systemctl start networkeroder/etc/init.d/networker start - Windows:

net start nsrd

- Überwachen Sie die daemon.raw des Servers auf neue Lockbox-Fehler:

- Linux: /nsr/logs/daemon.raw

- Windows (Standardeinstellung): C:\Program Files\EMC NetWorker\nsr\logs\daemon.raw

- NetWorker: So verwenden Sie nsr_render_log zum Rendern .raw Protokolldateien

- Wenn keine Lockbox-Fehler in Bezug auf die Azure-Abonnements gemeldet werden, überprüfen Sie, ob Sie die Abonnements nach dem Dienststart über die NWUI aktualisieren können.

추가 정보

Wenn das obige Verfahren nicht funktioniert. Die Azure-Abonnements müssen gelöscht und neu erstellt werden.

- Erstellen Sie eine Kopie der nsrdb (falls noch nicht geschehen). Wenn Sie diese Schritte ausführen, nachdem Sie das obige Verfahren ausgeführt haben, wurde in Lösungsschritt 4 eine Kopie erstellt. Stellen Sie außerdem sicher, dass der Serverschutzjob abgeschlossen wurde. Erfassen Sie Bootstrap-Saveset-Details:

mminfo -B - Erfassen Sie die Azure-Abonnementdetails in der Eingabeaufforderung von nsradmin. Dies listet alles außer dem geheimen Clientschlüssel auf. Diese müssen erfasst werden, bevor Sie mit den nächsten Schritten fortfahren. Der Azure-Administrator muss diese Aktionen ausführen. Im Abschnitt Azure Client Secret unten finden Sie jedoch allgemeine Schritte, die erforderlich sind.

nsradmin print type: nsr azure subscription

- Löschen der vorhandenen Azure-Abonnementressourcen

. type: nsr azure subscription delete y

- Melden Sie sich bei der NetWorker-Webnutzeroberfläche (NWUI) an und navigieren Sie zu Schutz – Azure-Abonnements>.

- Erstellen Sie jedes Azure-Abonnement mithilfe des Namens, des Kommentars, der Mandanten-ID, der Abonnement-ID und der Client-ID neu, die in Schritt 2 gesammelt wurden. Der geheime Clientschlüssel muss vom Kunden oder seinem Azure-Administrator bereitgestellt werden

Geheimer Azure-Client-Schlüssel

Wenn der aktuelle geheime Azure-Clientschlüssel nicht bekannt ist, kann ein neuer in Azure erstellt werden. Nur Azure-Nutzerkonten mit den entsprechenden Berechtigungen können diese Einstellungen und Ressourcen anzeigen. Dies erfordert den Azure-Administrator der Umgebung.

- Navigieren Sie im Azure-Portal zu App-Registrierungen (oder suchen Sie).

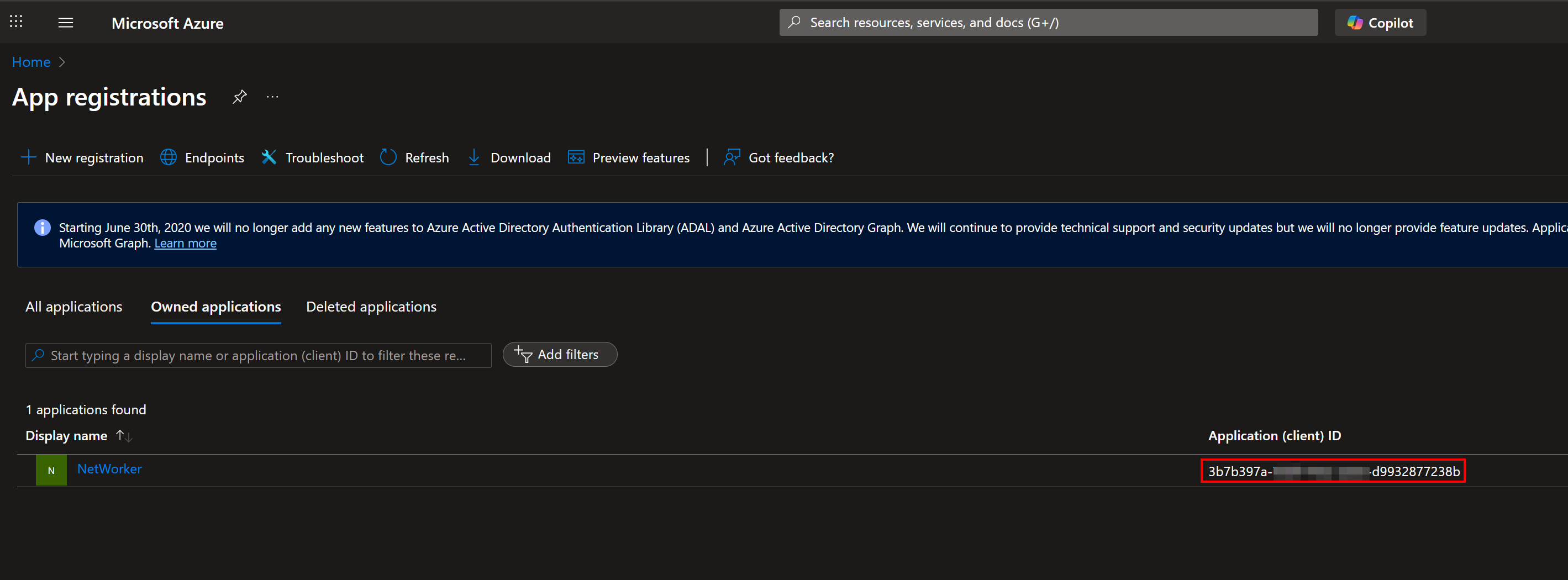

- Unter App-Registrierungen sollten Einträge für jede Client-ID vorhanden sein. Der Namenswert kann unterschiedlich sein, aber die "Client-ID" sollte mit denen übereinstimmen, die in NetWorker verwendet werden:

- Öffnen Sie das App-Registrierungsportal, indem Sie auf den Anzeigenamen klicken.

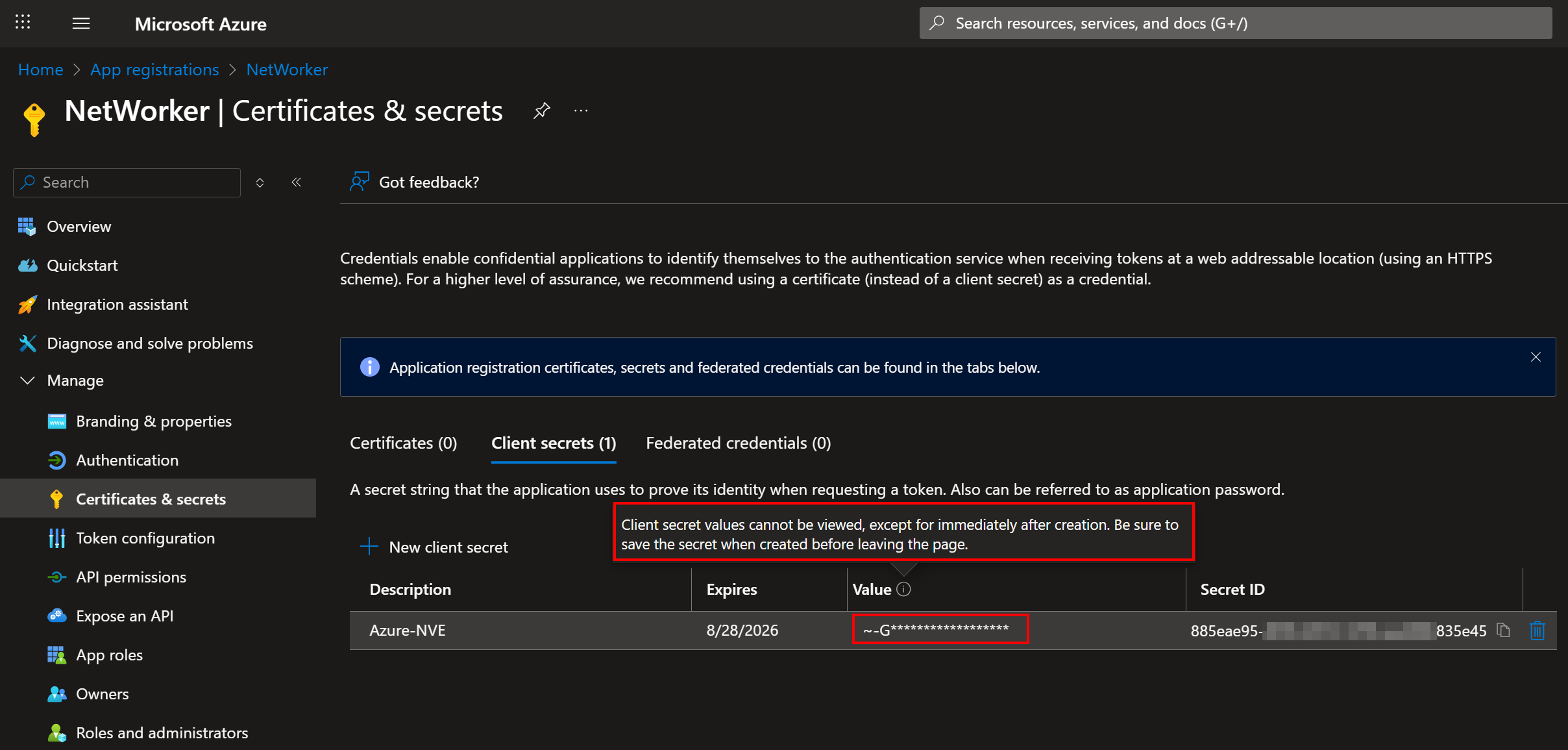

- Erweitern Sie auf dem Ressourcenbildschirm "App-Registrierung" die Dropdown-Liste "Verwalten " und klicken Sie dann auf Zertifikate und Geheimnisse

- Im Fenster "Zertifikate und Geheimnisse" werden die Geheimnisse angezeigt, die zuvor für die App-Registrierungsressource erstellt wurden: