NetWorker: Konfigurowanie uwierzytelniania AD/LDAP

Samenvatting: Ten artykuł bazy wiedzy zawiera omówienie sposobu dodawania instytucji zewnętrznej do NetWorker za pomocą kreatora instytucji zewnętrznej na konsoli NetWorker Management Console (NMC). Uwierzytelnianie za pomocą usługi Active Directory (AD) lub protokołu LDAP w systemie Linux może być używane razem z domyślnym kontem administratora NetWorker lub innymi lokalnymi kontami NMC. ...

Instructies

Zasoby instytucji zewnętrznych można tworzyć i zarządzać nimi za pomocą konsoli NetWorker Management Console (NMC), sieciowego interfejsu użytkownika NetWorker (NWUI) lub skryptów AUTHC:

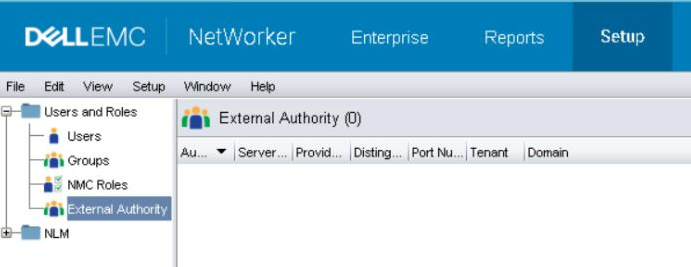

- Konsola NetWorker Management Console (NMC): Zaloguj się do NMC przy użyciu konta administratora NetWorker. Wybierz kolejno Setup->Users and Roles->External Authorities.

- Sieciowy interfejs użytkownika NetWorker (NMC): Zaloguj się do NWUI przy użyciu konta administratora NetWorker. Wybierz kolejno Authentication Server->External Authorities.

Wymagania wstępne:

Uwierzytelnianie zewnętrzne (AD lub LDAP) jest zintegrowane z bazą danych serwera uwierzytelniania NetWorker (AUTHC). Nie jest bezpośrednio częścią baz danych NMC lub NWUI. W środowiskach z jednym serwerem NetWorker jest on również hostem AUTHC. W środowiskach z wieloma serwerami NetWorker, zarządzanych za pośrednictwem jednej konsoli NMC, tylko jeden z serwerów NetWorker jest serwerem AUTHC. Określenie hosta AUTHC jest wymagane na potrzeby poleceń authc_mgmt używanych w kolejnych krokach opisanych w tym artykule. Serwer AUTHC jest zidentyfikowany w pliku gstd.conf serwera NetWorker Management Console (NMC):

- Linux:

/opt/lgtonmc/etc/gstd.conf - Windows (domyślnie):

C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

UWAGA: Pakietgstd.confzawiera ciąg znaków,authsvc_hostnamektóry określa serwer uwierzytelniania używany do przetwarzania żądań logowania do konsoli NetWorker Management Console (NMC).

Process:

Zaloguj się do konsoli NetWorker Management Console (NMC) za pomocą domyślnego konta administratora NetWorker. Na karcie Setup --> User and Roles dostępna jest nowa opcja External Authority.

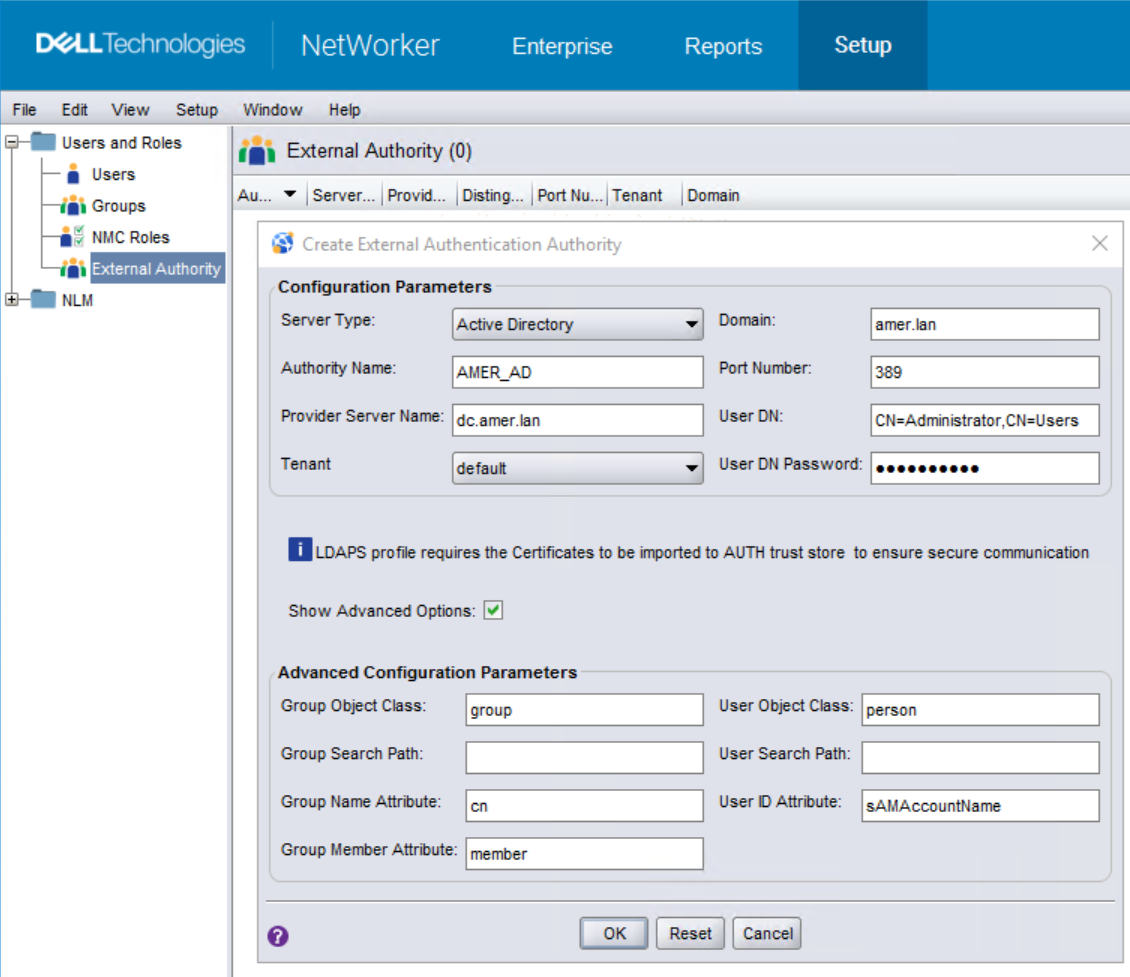

- Aby dodać nową instytucję, kliknij prawym przyciskiem myszy w oknie External Authority i wybierz opcję New.

- W polu External Authentication Authority należy wypełnić wymagane pola informacjami AD/LDAP.

- Zaznacz pole „Show Advanced Options”, aby wyświetlić wszystkie pola.

| Server Type | Wybierz opcję LDAP, jeśli serwerem uwierzytelniania jest serwer LDAP systemu Linux/UNIX, lub Active Directory, jeśli używany jest serwer Microsoft Active Directory. |

| Authority Name | Podaj nazwę tego zewnętrznego urzędu uwierzytelniania. Ta nazwa może być dowolna, bo służy tylko do rozróżniania urzędów, gdy skonfigurowano ich wiele. |

| Provider Server Name | To pole powinno zawierać w pełni kwalifikowaną nazwę domeny (FQDN) serwera AD lub LDAP. |

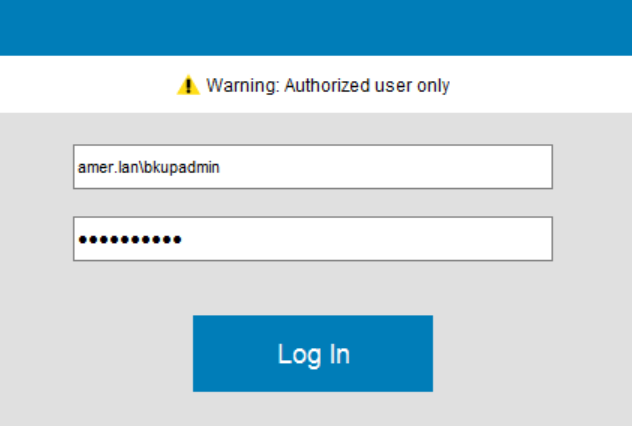

| Tenant | Dzierżawy mogą być używane w środowiskach, w których można użyć więcej niż jednej metody uwierzytelniania lub gdy należy skonfigurować wiele instytucji. Domyślnie wybrana jest dzierżawa „default”. Użycie dzierżaw zmienia metodę logowania. Zaloguj się do NMC przy użyciu formatu „domena\użytkownik” w przypadku dzierżawy domyślnej lub „dzierżawa\domena\użytkownik” w przypadku innych dzierżaw. |

| Domena | Podaj pełną nazwę domeny (bez nazwy hosta). Zazwyczaj jest to podstawowa nazwa wyróżniająca (DN), która składa się z wartości składników domeny (DC). |

| Numer portu | W przypadku integracji LDAP i AD należy użyć portu 389. W przypadku protokołu LDAP przez SSL użyj portu 636. Porty te są domyślnymi portami serwera AD/LDAP innymi niż NetWorker.

UWAGA: Zmiana portu na 636 nie wystarczy do skonfigurowania protokołu SSL. Certyfikat instytucji certyfikującej (i łańcuch certyfikatów, jeśli jest używany) musi zostać zaimportowany z serwera domeny do serwera AUTHC. Zobacz NetWorker: Jak skonfigurować „AD przez SSL” (LDAPS) z poziomu sieciowego interfejsu użytkownika NetWorker (NWUI).

|

| User DN | Określ nazwę wyróżniającą  (DN) konta użytkownika, które ma pełny dostęp do odczytu do katalogu LDAP lub AD. (DN) konta użytkownika, które ma pełny dostęp do odczytu do katalogu LDAP lub AD.Określ względną nazwę wyróżniającą konta użytkownika lub pełną nazwę wyróżniającą, jeśli zastępujesz wartość ustawioną w polu Domain. |

| User DN Password | Podaj hasło określonego konta użytkownika. |

| Group Object Class | Klasa obiektów identyfikująca grupy w hierarchii LDAP lub AD.

|

| Group Search Path | To pole może pozostać puste, a wówczas AUTHC może wysyłać zapytania dotyczące całej domeny. Aby ci użytkownicy/grupy mogli logować się do NMC i zarządzać serwerem NetWorker, należy przyznać uprawnienia dostępu do serwera NMC/NetWorker. Określ ścieżkę względną do domeny, a nie pełną nazwę wyróżniającą. |

| Group Name Attribute | Atrybut identyfikujący nazwę grupy, np. cn. |

| Group Member Attribute | Określa przynależność użytkownika do grupy.

|

| User Object Class | Klasa obiektów identyfikująca użytkowników w hierarchii LDAP lub AD. Na przykład: inetOrgPerson lub user |

| User Search Path | Podobnie jak w przypadku Group Search Path, to pole może pozostać puste, a wówczas AUTHC może wysyłać zapytania dotyczące całej domeny. Określ ścieżkę względną do domeny, a nie pełną nazwę wyróżniającą. |

| User ID Attribute | Identyfikator użytkownika powiązany z obiektem użytkownika w hierarchii LDAP lub AD.

|

- Po wypełnieniu wszystkich pól kliknij przycisk OK, aby dodać nową instytucję.

- Możesz użyć polecenia

authc_mgmtna serwerze NetWorker AUTHC, aby potwierdzić widoczność grup/użytkowników AD/LDAP:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -p 'NetWorker_Admin_Pass' -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 47 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan ... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 72 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan [root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan

-p”. W przypadku wystąpienia tego błędu usuń „-p password„ z poleceń. Po uruchomieniu polecenia zostanie wyświetlony monit o wprowadzenie ukrytego hasła.

- Po zalogowaniu się do NMC przy użyciu domyślnego konta administratora NetWorker otwórz Setup-->Users and Roles-->NMC Roles. Otwórz właściwości roli „Console Application Administrators” i wprowadź nazwę wyróżniającą

(DN) grupy AD/LDAP (uzyskaną w kroku 5) w polu External roles. W przypadku użytkowników, którzy wymagają domyślnych uprawnień administratora NetWorker, określ nazwę wyróżniającą grupy AD/LDAP w roli „Console Security Administrators”. W przypadku użytkowników/grup, które nie potrzebują uprawnień administratora do konsoli NMC, dodaj ich pełną nazwę wyróżniającą w rolach zewnętrznych „Console User”

- Uprawnienia dostępu należy również zastosować dla każdego serwera NetWorker skonfigurowanego w NMC. Można tego dokonać na jeden z dwóch sposobów:

(DN) grupy AD/LDAP (uzyskaną w kroku 5) w polu External roles. W przypadku użytkowników, którzy wymagają tego samego poziomu uprawnień co domyślne konto administratora NetWorker, musisz określić nazwę wyróżniającą grupy AD/LDAP w roli Security Administrators.

(DN) grupy AD/LDAP (uzyskaną w kroku 5) w polu External roles. W przypadku użytkowników, którzy wymagają tego samego poziomu uprawnień co domyślne konto administratora NetWorker, musisz określić nazwę wyróżniającą grupy AD/LDAP w roli Security Administrators.

UWAGA: Domyślnie istnieje już nazwa wyróżniająca grupy LOCAL Administrators serwera NetWorker i NIE NALEŻY jej usuwać.

nsraddadmin — polecenie można uruchomić z wiersza poleceń administratora lub użytkownika root na serwerze NetWorker:

nsraddadmin -e "OU=group,CN=you,CN=want,CN=to,CN=add,DC=domain,DC=local"

nsraddadmin -e "CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan"

- Zaloguj się do NMC za pomocą konta AD/LDAP (np. domena\użytkownik):

- (OPCJONALNIE) Jeśli chcesz, aby grupa AD/LDAP mogła zarządzać instytucjami zewnętrznymi, musisz wykonać poniższe czynności na serwerze NetWorker.

- Zaloguj się jako administrator/root i uruchom wiersz poleceń.

- Za pomocą nazwy wyróżniającej grupy AD (uzyskanej w kroku 5), której chcesz przyznać uprawnienie

FULL_CONTROLdo uruchamiania:

authc_config -u Administrator -p NetWorker_Admin_Pass -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD/LDAP_group_dn"Na przykład

[root@nsr ~]# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,OU=Groups,dc=amer,dc=lan" Permission FULL_CONTROL is created successfully. [root@nsr ~]# authc_config -u Administrator -p '!Password1' -e find-all-permissions The query returns 2 records. Permission Id Permission Name Group DN Pattern Group DN 1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$ 2 FULL_CONTROL CN=NetWorker_Admins,OU=Groups,dc=amer... [root@nsr ~]#

Extra informatie

- NetWorker: Jak skonfigurować AD lub LDAP z poziomu sieciowego interfejsu użytkownika NetWorker

- NetWorker: Konfigurowanie uwierzytelniania LDAP/AD przy użyciu skryptów authc_config

- NetWorker: Konfigurowanie uwierzytelniania LDAPS

- NetWorker: Błąd podczas logowania do NMC z poziomu użytkownika AD lub LDAP: „You do not have privileges to use NMC”