Używanie SSH (SSH) do logowania się do zdalnego systemu Data Domain bez podawania hasła

Summary: W tym artykule wymieniono kroki konfigurowania i używania klienta Secure Shell (SSH) do łączenia się z systemami Data Domain przy użyciu kluczy SSH w celu zalogowania się bez konieczności podawania hasła. ...

Instructions

SSH to protokół sieciowy, który umożliwia wymianę danych za pomocą bezpiecznego kanału między dwoma urządzeniami w sieci. SSH został zaprojektowany w celu zastąpienia protokołu Telnet ze względu na niezdolność Telnet do ochrony danych przed atakami typu "man in the middle". Szyfrowanie używane przez SSH zapewnia poufność i integralność danych w niezabezpieczonej sieci, takiej jak Internet.

Ze względu na wygodę, łatwość administrowania i integrację z innymi produktami, takimi jak Data Protection Advisor (DPA), dostęp do Data Domain może być wymagany programowo, bez każdorazowego podawania hasła przez administratora lub niezabezpieczonego przechowywania hasła w pliku tekstowym. W tym miejscu dochodzi do uwierzytelnienia kluczem SSH.

Wymagania dotyczące protokołu SSH

- Komputer z zainstalowanym klientem SSH (takim jak OpenSSH lub PuTTY)

- Łączność z siecią IP przy użyciu portu TCP 22

- Serwer SSH włączony i nasłuchujący na porcie TCP 22 (jest to ustawienie domyślne dla systemu Data Domain)

- Przetestuj, aby początkowo połączyć się ze zdalnym DD za pośrednictwem SSH przy użyciu nazwy użytkownika i hasła:

- Uruchom oprogramowanie klienta SSH w systemie zdalnym.

- Skonfiguruj klienta SSH w celu nawiązania połączenia przy użyciu nazwy hosta systemowego lub adresu IP Data Domain.

- W przypadku korzystania z programu PuTTY pozostaw domyślny port (22) i kliknij przycisk Otwórz.

- Jeśli łączysz się po raz pierwszy, pojawi się komunikat wyglądający podobnie do tego:

The server's host key is not cached in the registry. You have no guarantee that the server is the computer you think it is. The server's rsa2 key fingerprint is: ssh-rsa 1024 7b:e5:6f:a7:f4:f9:81:62:5c:e3:1f:bf:8b:57:6c:5a If you trust this host, hit Yes to add the key to PuTTY's cache and carry on connecting. If you want to carry on connecting just once, without adding the key to the cache, hit No. If you do not trust this host, hit Cancel to abandon the connection.

Kliknij przycisk Yes (Tak)

- Zaloguj się do systemu. Jeśli łączysz się z systemem Data Domain po raz pierwszy, a

sysadminHasło użytkownika nie zostało zmienione:- Nazwa użytkownika to

sysadmin - Hasło to numer seryjny systemu.

- Nazwa użytkownika to

Konfigurowanie systemu do logowania bez użycia hasła: W systemie Linux lub UNIX

"dsa" NIE działa, a tylko "rsa" klawiatury działają.

-

Wygeneruj klucz SSH.

Zalecany typ klucza to"rsa"i jest jedynym, który działa z DDOS 6.0 i nowszymi wersjami:# ssh-keygen -t rsa Generating public/private rsa key pair. Enter file in which to save the key (/root/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_rsa. Your public key has been saved in /root/.ssh/id_rsa.pub.

"dsa"Klucze typów działają również w DDOS 5.7 lub starszych wersjach. Jednak ten typ klucza nie jest już zalecany:# ssh-keygen -t dsa

Generating public/private dsa key pair. Enter file in which to save the key (/root/.ssh/id_dsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_dsa.

Podręcznik informacyjny poleceń DDOS zawiera informację, aby użyć opcji „

d” zamiast „-t dsa”. Każdy z nich działa na DDOS, ale "d” nie działa w wielu dystrybucjach systemu Linux.Użyj opcji pustego hasła, aby pominąć wymóg hasła Data Domain podczas uruchamiania skryptów.

Zanotuj lokalizację nowego klucza SSH w danych wyjściowych „

ssh-keygen” polecenia. Jest on przechowywany w katalogu użytkownika$HOMEKatalog poniżej.ssh/jako plik o nazwieid_rsa.pub. -

Dodaj wygenerowany klucz do listy dostępu do systemów Data Domain:

# ssh -l sysadmin 168.192.2.3 "adminaccess add ssh-keys" < ~/.ssh/id_rsa.pub

The authenticity of host '168.192.2.3(168.291.2.3)' can't be established. RSA key fingerprint is f6:36:6e:32:e1:2d:d9:77:40:7e:0e:f8:5f:32:8d:0a. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '168.192.2.3' (RSA) to the list of known hosts. Data Domain OS 0.31.0.0-152384 Password: sysadmin_password

-

Funkcjonalność testu:

# ssh sysadmin@168.192.2.3 "df -h" Data Domain OS Resource Size GiB Used GiB Avail GiB Use% Cleanable GiB* ------------------ -------- -------- --------- ---- -------------- /backup: pre-comp - 50.0 - - - /backup: post-comp 4922.3 2.7 4919.7 0% 0.0 /ddvar 78.7 0.5 74.2 1% - ------------------ -------- -------- --------- ---- -------------- * Estimated based on last cleaning of 2010/02/02 06:00:59.

Możesz także przekazać do urządzenia cały skrypt poleceń systemowych w pliku. Odbywa się to poprzez uruchomienie polecenia wskazującego konkretny plik zawierający listę poleceń:

# ssh sysadmin@DDR < FULL_LOCAL_PATH_TO_SCRIPT_TO_RUN_ON_REMOTE_DD

Dzięki temu operator może utworzyć listę poleceń na zdalnym hoście, a następnie uruchomić je wszystkie naraz przez SSH.

Konfigurowanie systemu do logowania bez użycia hasła: Systemy Windows (PuTTY)

-

Zainstaluj narzędzia SSH PuTTY (PuTTY, PuTTYgen i Pageant) w systemie Windows.

-

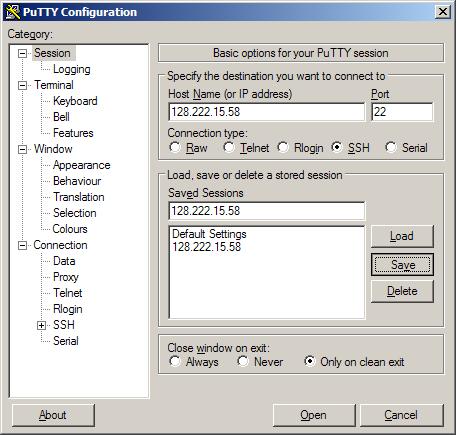

Utwórz sesję programu PuTTY.

- Uruchom program PuTTY za pomocą narzędzia konfiguracji programu PuTTY.

- Zapisz sesję z adresem IP systemu Data Domain.

- W oknie dialogowym PuTTY Configuration wybierz pozycję Category > Session.

- Wybierz przycisk SSH.

- Wprowadź adres IP systemu Data Domain w polu Host Name i w polu Saved Sessions . Na przykład: 168.192.2.3

- Wybierz przycisk Save.

-

Wprowadź nazwę użytkownika automatycznego logowania .

- W oknie dialogowym Konfiguracja programu PuTTY wybierz pozycję Danepołączenia> kategorii >.

- Wprowadź nazwę administratora w polu Nazwa użytkownika automatycznego logowania . Na przykład:

sysadmin - Wybierz przycisk Save.

-

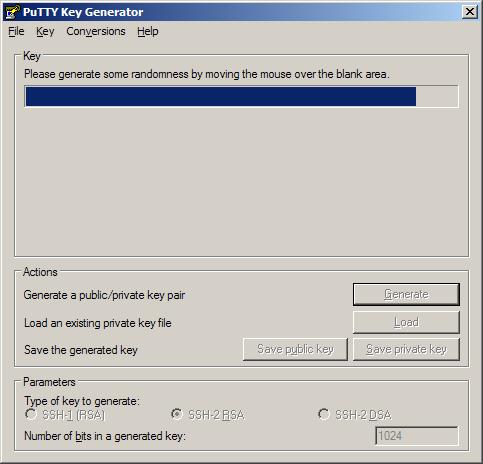

Utwórz klucz programu PuTTY.

- Uruchom PuTTYgen, narzędzie Generator kluczy PuTTY :

- Generuj klucze publiczne i prywatne za pomocą narzędzia PuTTY Key Generator .

- Wygeneruj losowość, przesuwając kursor nad pustym obszarem w polu Klucz .

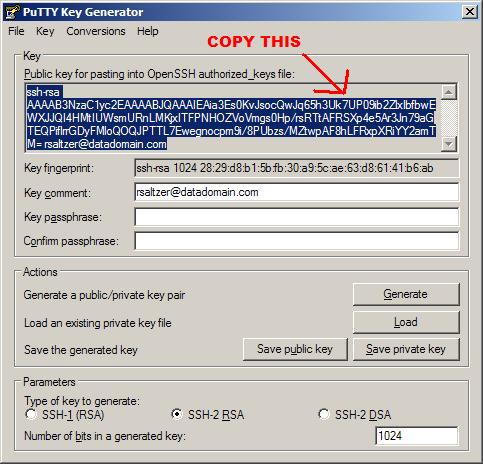

Klucz publiczny do wklejenia do OpenSSHauthorized_keysPliki są wypełnione losowymi znakami.

Pole Kluczowy odcisk palca wypełnia się wartościami referencyjnymi. - Utwórz identyfikator klucza w polu Komentarz do klucza i wpisz identyfikującą nazwę klucza, na przykład:

admin_name@company.com - Pola Hasło klucza i Potwierdź hasło pozostaw puste.

Użyj opcji pustego hasła , aby pominąć wymóg hasła systemowego Data Domain podczas uruchamiania skryptów. - Kliknij Zapisz klucz publiczny.

- Kliknij Zapisz klucz prywatny.

Zanotuj ścieżkę do zapisanego pliku klucza.

Przykładowa nazwa pliku klucza:DataDomain_private_key.ppk

- Wygeneruj losowość, przesuwając kursor nad pustym obszarem w polu Klucz .

- Skopiuj losowo wygenerowany klucz PuTTY.

Zaznacz cały tekst w polu Klucz publiczny do wklejenia do OpenSSHauthorized_keys file.

- Uruchom PuTTYgen, narzędzie Generator kluczy PuTTY :

-

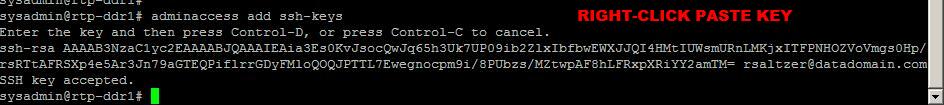

Dodaj klucz w wierszu polecenia systemu Data Domain.

- Otwórz wiersz polecenia systemu Data Domain.

- Dodaj administracyjny klucz dostępu SSH.

W wierszu poleceń wpisz:adminaccess add ssh-keys

- Wklej losowo wygenerowany klucz z pola PuTTYgen .

Kliknij prawym przyciskiem myszy >opcję Wklej. - Ukończ polecenie; Naciśnij

CTRL+D.

-

Dołącz klucz do programu PuTTY.

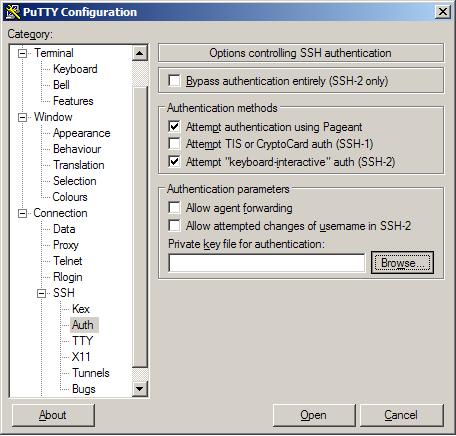

- W narzędziu konfiguracji PuTTY wybierz pozycję Uwierzytelnianie>połączenia SSH>.

- Zaznacz pole wyboru Attempt authentication using Pageant.

- Zaznacz pole wyboru Attempt keyboard-interactive auth (SSH-2)

- W polu Plik klucza prywatnego dla uwierzytelniania kliknij przycisk Przeglądaj.

- Przejdź do klucza PuTTY wygenerowanego i zapisanego w kroku 3. Na przykład:

DataDomain_private_key.ppk - Zapisz ustawienia, kliknij opcję Save.

-

Otwórz sesję.

- W oknie dialogowym Konfiguracja programu PuTTY wybierz pozycję Sesjakategorii>.

- Kliknij polecenie Otwórz.

Zostanie otwarty wiersz polecenia systemu Windows . Zostanie otwarta sesja programu PuTTY.

Używanie nazwy użytkownikasysadmin Data Domain OS AuthenticatingZ kluczem publicznym:admin_name@company.com Last login: Thu Feb 4 10:51:10 EST 2010 from 168.192.2.3 on pts/2 Last login: Thu Feb 4 18:56:14 2010 from 168.192.2.3 Welcome to Data Domain OS 0.31.0.0-152384 ----------------------------------------- #