Como usar o SSH para fazer log-in em um Data Domain remoto sem fornecer uma senha

Summary: Este artigo lista as etapas para configurar e usar um client Secure Shell (SSH) para se conectar a sistemas Data Domain usando chaves SSH para fazer log-in sem a necessidade de fornecer uma senha. ...

Instructions

SSH é um protocolo de rede que permite a troca de dados usando um canal seguro entre dois dispositivos em rede. O SSH foi projetado para substituir o protocolo Telnet devido à incapacidade do Telnet de proteger os dados contra ataques "man in the middle". A criptografia que o SSH usa fornece confidencialidade e integridade dos dados em uma rede insegura, como a Internet.

Para conveniência, facilidade de administração e integração a outros produtos, como o Data Protection Advisor (DPA), talvez seja necessário acessar um Data Domain programaticamente sem que um administrador forneça uma senha toda vez ou armazenar incorretamente a senha em algum arquivo de texto. É aí que a autenticação de chave SSH entra em vigor.

Requisitos de SSH

- Um computador com um client SSH instalado (como OpenSSH ou PuTTY)

- Conectividade de rede IP usando a porta TCP 22

- Servidor SSH ativado e monitorando a porta TCP 22 (esse é o padrão para o sistema Data Domain)

- Teste para se conectar inicialmente ao DD remoto por meio de SSH usando um nome de usuário e senha:

- Execute o software client SSH no sistema remoto.

- Configure o client SSH para se conectar usando o nome de host ou o endereço IP do sistema Data Domain.

- Se estiver usando PuTTY, deixe a porta padrão (22) e clique em Open.

- Se você estiver se conectando pela primeira vez, será exibida uma mensagem semelhante a esta:

The server's host key is not cached in the registry. You have no guarantee that the server is the computer you think it is. The server's rsa2 key fingerprint is: ssh-rsa 1024 7b:e5:6f:a7:f4:f9:81:62:5c:e3:1f:bf:8b:57:6c:5a If you trust this host, hit Yes to add the key to PuTTY's cache and carry on connecting. If you want to carry on connecting just once, without adding the key to the cache, hit No. If you do not trust this host, hit Cancel to abandon the connection.

Clique em Yes

- Faça login no sistema. Se estiver se conectando ao sistema Data Domain pela primeira vez e o

sysadminA senha do usuário não foi alterada:- O nome de usuário é

sysadmin - A senha é o número de série do sistema.

- O nome de usuário é

Como configurar o sistema para fazer log-in sem usar uma senha: Em um sistema Linux ou UNIX

"dsa" NÃO funciona e apenas "rsa" As teclas de tipo funcionam.

-

Gere uma chave SSH.

O tipo de chave recomendado é"rsa"e é o único que funciona com o DDOS 6.0 e versões posteriores:# ssh-keygen -t rsa Generating public/private rsa key pair. Enter file in which to save the key (/root/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_rsa. Your public key has been saved in /root/.ssh/id_rsa.pub.

"dsa"As teclas de tipo também funcionam no DDOS 5.7 ou versões anteriores. No entanto, esse tipo de chave não é mais recomendado:# ssh-keygen -t dsa

Generating public/private dsa key pair. Enter file in which to save the key (/root/.ssh/id_dsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_dsa.

A referência de comando do DDOS diz para usar a opção "

d" em vez de "-t dsa." Qualquer um deles funciona no DDOS, mas "d" não funciona em muitas distribuições Linux.Use a opção de frase secreta em branco para ignorar o requisito de senha do Data Domain ao executar scripts.

Anote o local da nova chave SSH na saída do comando "

ssh-keygen". Ele é armazenado sob as$HOMEdiretório abaixo.ssh/como um arquivo chamadoid_rsa.pub. -

Adicione a chave gerada à lista de acesso dos sistemas Data Domain:

# ssh -l sysadmin 168.192.2.3 "adminaccess add ssh-keys" < ~/.ssh/id_rsa.pub

The authenticity of host '168.192.2.3(168.291.2.3)' can't be established. RSA key fingerprint is f6:36:6e:32:e1:2d:d9:77:40:7e:0e:f8:5f:32:8d:0a. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '168.192.2.3' (RSA) to the list of known hosts. Data Domain OS 0.31.0.0-152384 Password: sysadmin_password

-

Testar funcionalidade:

# ssh sysadmin@168.192.2.3 "df -h" Data Domain OS Resource Size GiB Used GiB Avail GiB Use% Cleanable GiB* ------------------ -------- -------- --------- ---- -------------- /backup: pre-comp - 50.0 - - - /backup: post-comp 4922.3 2.7 4919.7 0% 0.0 /ddvar 78.7 0.5 74.2 1% - ------------------ -------- -------- --------- ---- -------------- * Estimated based on last cleaning of 2010/02/02 06:00:59.

Você também pode passar um script inteiro de comandos do sistema em um arquivo para o dispositivo. Isso é feito executando um comando para apontar para o arquivo específico que contém a lista de comandos:

# ssh sysadmin@DDR < FULL_LOCAL_PATH_TO_SCRIPT_TO_RUN_ON_REMOTE_DD

Isso permite que um operador crie uma lista de comandos em um host remoto e, em seguida, execute-os todos de uma vez por meio de SSH.

Como configurar o sistema para fazer log-in sem usar uma senha: Sistemas Windows (PuTTY)

-

Instale as ferramentas PuTTY SSH (PuTTY,PuTTYgen e Pageant) no sistema Windows.

-

Crie uma sessão PuTTY.

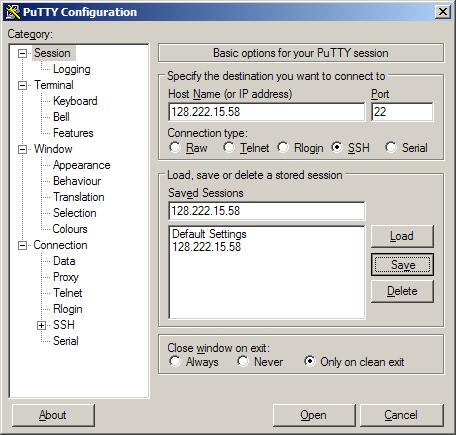

- Inicie o PuTTY com a ferramenta de configuração PuTTY.

- Salve uma sessão com o endereço IP do sistema Data Domain.

- Na caixa de diálogo PuTTY Configuration, selecione Category > Session.

- Selecione o botão SSH.

- Digite o endereço IP do sistema Data Domain no campo Nome do host e no campo Sessões salvas . Por exemplo: 168.192.2.3

- Clique em Save.

-

Digite o nome de usuário de login automático.

- Na caixa de diálogo PuTTY Configuration , selecione a Category>Connection>Data.

- Digite o nome de usuário do administrador no campo Auto-Login username. Por exemplo:

sysadmin - Clique em Save.

-

Crie uma chave PuTTY.

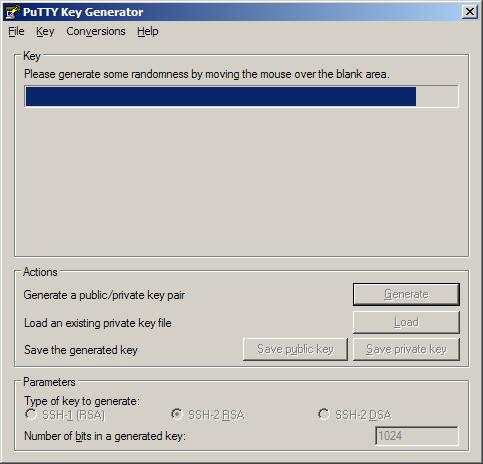

- Inicie o PuTTYgen, a ferramenta Geradora de chaves PuTTY :

- Gere chaves públicas e privadas usando a ferramenta PuTTY Key Generator .

- Gere alguma aleatoriedade movendo o cursor sobre a área em branco no campo Key .

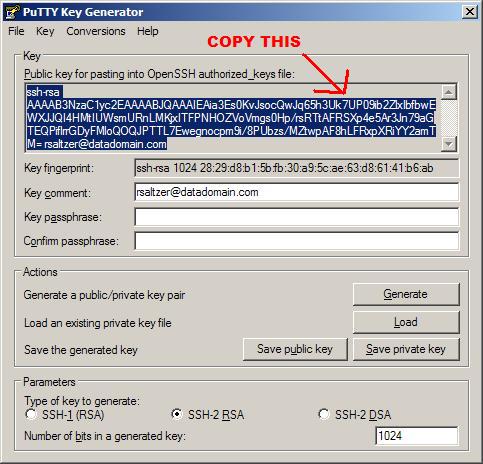

A chave pública para colar no OpenSSHauthorized_keysO arquivo é preenchido com caracteres aleatórios.

O campo Key fingerprint é preenchido com valores de referência. - Crie um identificador de chave no campo Key comment e digite um nome de chave de identificação, por exemplo:

admin_name@company.com - Deixe os campos Key passphrase e Confirm passphrase em branco.

Use a opção de frase secreta em branco para ignorar o requisito de senha do sistema Data Domain ao executar scripts. - Clique em Save public key.

- Clique em Save private key.

Anote o caminho para o arquivo de chave salvo.

Exemplo de nome de arquivo de chave:DataDomain_private_key.ppk

- Gere alguma aleatoriedade movendo o cursor sobre a área em branco no campo Key .

- Copie a chave PuTTY gerada aleatoriamente.

Selecione todo o texto no campo Chave pública para colar no OpenSSHauthorized_keys file.

- Inicie o PuTTYgen, a ferramenta Geradora de chaves PuTTY :

-

Adicione a chave na linha de comando do sistema Data Domain.

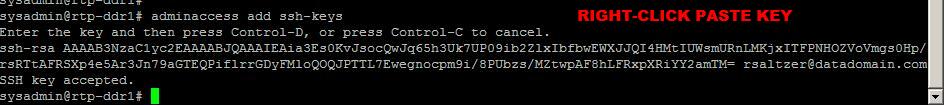

- Abra um prompt de comando do sistema Data Domain.

- Adicione a chave de acesso SSH administrativa.

Na linha de comando, digite:adminaccess add ssh-keys

- Cole a chave gerada aleatoriamente do campo PuTTYgen .

Clique com o botão direito na > opção Colar. - Conclua o comando; Imprensa

CTRL+D.

-

Anexe a chave ao PuTTY.

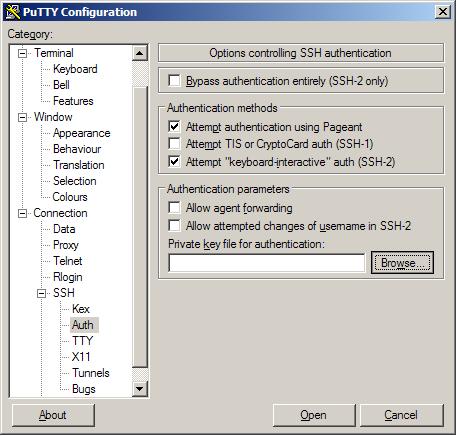

- Na ferramenta Configuração do PuTTY, selecione Connection>SSH>Auth.

- Selecione a caixa Attempt authentication using Pageant.

- Selecione a caixa Attempt keyboard-interactive auth (SSH-2)

- No arquivo de chave privada do campo de autenticação, clique em Procurar.

- Navegue até a chave PuTTY gerada e salva na etapa 3. Por exemplo:

DataDomain_private_key.ppk - Salve as configurações e clique em Save.

-

Abra a sessão.

- Na caixa de diálogo Configuração do PuTTY, selecione Sessão de categoria>.

- Clique em Open.

Uma linha de comando do Windows é aberta. A sessão PuTTY é aberta.

Usando o nome de usuáriosysadmin Data Domain OS AuthenticatingCom chave pública:admin_name@company.com Last login: Thu Feb 4 10:51:10 EST 2010 from 168.192.2.3 on pts/2 Last login: Thu Feb 4 18:56:14 2010 from 168.192.2.3 Welcome to Data Domain OS 0.31.0.0-152384 ----------------------------------------- #