Использование SSH для входа в удаленную систему Data Domain без ввода пароля

Summary: В этой статье приведены шаги по настройке и использованию клиента Secure Shell (SSH) для подключения к системам Data Domain с помощью ключей SSH для входа в систему без необходимости ввода пароля. ...

Instructions

SSH — это сетевой протокол, который позволяет обмениваться данными по защищенному каналу между двумя сетевыми устройствами. SSH был разработан для замены протокола Telnet из-за неспособности Telnet защитить данные от атак типа «человек посередине». Шифрование, используемое SSH, обеспечивает конфиденциальность и целостность данных в незащищенной сети, например в Интернете.

Для удобства, простоты администрирования и интеграции с другими продуктами, такими как Data Protection Advisor (DPA), доступ к Data Domain может потребоваться осуществлять программно, без того, чтобы администратор каждый раз вводил пароль или небезопасно хранил пароль в каком-либо текстовом файле. Именно здесь применяется проверка подлинности с помощью ключа SSH.

Требования SSH

- Компьютер с установленным клиентом SSH (например, OpenSSH или PuTTY)

- Подключение к IP-сети с использованием порта TCP 22

- Сервер SSH включен и прослушивает порт TCP 22 (конфигурация по умолчанию для системы Data Domain)

- Проверьте первоначальное подключение к удаленной DD по протоколу SSH с помощью имени пользователя и пароля:

- Запустите клиентское ПО SSH на удаленной системе.

- Настройте клиент SSH для подключения с помощью имени хоста или IP-адреса системы Data Domain.

- При использовании PuTTY оставьте порт по умолчанию (22) и нажмите Open.

- При первом подключении появляется сообщение, которое выглядит следующим образом:

The server's host key is not cached in the registry. You have no guarantee that the server is the computer you think it is. The server's rsa2 key fingerprint is: ssh-rsa 1024 7b:e5:6f:a7:f4:f9:81:62:5c:e3:1f:bf:8b:57:6c:5a If you trust this host, hit Yes to add the key to PuTTY's cache and carry on connecting. If you want to carry on connecting just once, without adding the key to the cache, hit No. If you do not trust this host, hit Cancel to abandon the connection.

Нажмите Yes.

- Выполните вход в систему. При первом подключении к системе Data Domain и

sysadminПароль пользователя не изменен:- Имя пользователя:

sysadmin - Пароль — это серийный номер системы.

- Имя пользователя:

Настройка входа в систему без использования пароля: В системе Linux или UNIX

"dsa" НЕ работает, и только "rsa" Клавиши типа работают.

-

Создайте ключ SSH.

Рекомендуемый тип ключа:"rsa"и является единственным, который работает с DDOS 6.0 и более поздними версиями:# ssh-keygen -t rsa Generating public/private rsa key pair. Enter file in which to save the key (/root/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_rsa. Your public key has been saved in /root/.ssh/id_rsa.pub.

"dsa"Ключи типа также работают в DDOS 5.7 или более ранних версиях. Однако этот тип ключа больше не рекомендуется:# ssh-keygen -t dsa

Generating public/private dsa key pair. Enter file in which to save the key (/root/.ssh/id_dsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_dsa.

В справочном руководстве по командам DDOS указано, что нужно использовать опцию «

d» вместо «-t dsa». Любой из них работает в DDOS, но "d» не работает во многих дистрибутивах Linux.Используйте параметр пустой парольной фразы, чтобы обойти требование пароля Data Domain при выполнении сценариев.

Запишите расположение нового ключа SSH в выходных данных команды «

ssh-keygen». Он хранится в папке пользователя$HOMEКаталог ниже.ssh/в виде файла с именемid_rsa.pub. -

Добавьте сгенерированный ключ в список доступа к системам Data Domain:

# ssh -l sysadmin 168.192.2.3 "adminaccess add ssh-keys" < ~/.ssh/id_rsa.pub

The authenticity of host '168.192.2.3(168.291.2.3)' can't be established. RSA key fingerprint is f6:36:6e:32:e1:2d:d9:77:40:7e:0e:f8:5f:32:8d:0a. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '168.192.2.3' (RSA) to the list of known hosts. Data Domain OS 0.31.0.0-152384 Password: sysadmin_password

-

Функционал теста:

# ssh sysadmin@168.192.2.3 "df -h" Data Domain OS Resource Size GiB Used GiB Avail GiB Use% Cleanable GiB* ------------------ -------- -------- --------- ---- -------------- /backup: pre-comp - 50.0 - - - /backup: post-comp 4922.3 2.7 4919.7 0% 0.0 /ddvar 78.7 0.5 74.2 1% - ------------------ -------- -------- --------- ---- -------------- * Estimated based on last cleaning of 2010/02/02 06:00:59.

Кроме того, на устройство можно передать целый сценарий системных команд в файле. Для этого выполните команду, чтобы указать на конкретный файл, содержащий список команд:

# ssh sysadmin@DDR < FULL_LOCAL_PATH_TO_SCRIPT_TO_RUN_ON_REMOTE_DD

Это позволяет оператору создавать список команд на удаленном хосте и запускать их одновременно по протоколу SSH.

Настройка входа в систему без использования пароля: Системы Windows (PuTTY)

-

Установите инструменты SSH PuTTY (PuTTY,PuTTYgen и Pageant) в системе Windows.

-

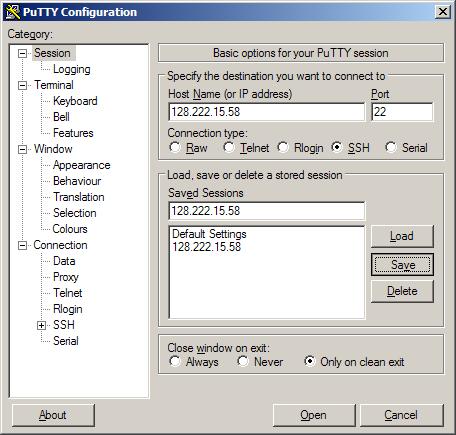

Откройте сеанс PuTTY.

- Запустите PuTTY с помощью инструмента настройки PuTTY.

- Сохраните сеанс с IP-адресом системы Data Domain.

- В диалоговом окне «PuTTY Configuration» выберите Category > Session.

- Нажмите кнопку SSH.

- Введите IP-адрес системы Data Domain в поля Имя хоста и Сохраненные сессии . Пример. 168.192.2.3

- Нажмите Save.

-

Введите имя пользователя для автоматического входа .

- В диалоговом окне «PuTTY Configuration » выберите «Category>Connection>Data».

- Введите имя администратора в поле Auto-Login username. Пример.

sysadmin - Нажмите Save.

-

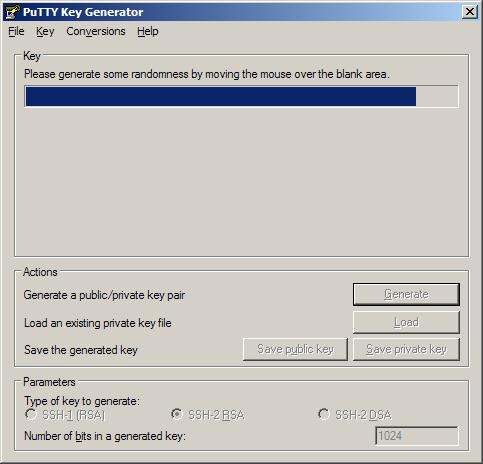

Создайте ключ PuTTY.

- Запустите PuTTYgen, генератор ключей PuTTY .

- Создайте открытый и закрытый ключи с помощью генератора ключей PuTTY .

- Создайте некоторую случайность, наведя курсор на пустую область в поле «Ключ».

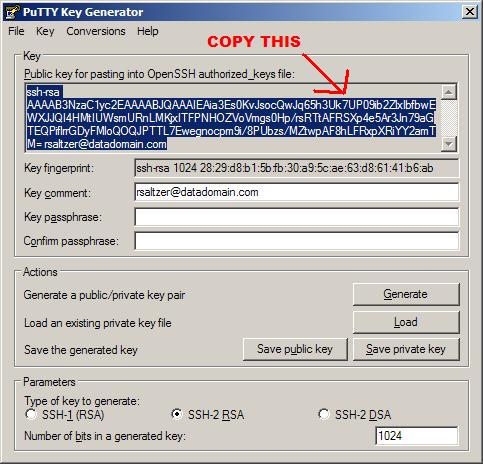

Открытый ключ для вставки в OpenSSHauthorized_keysзаполняется рандомизированными символами.

Поле «Отпечаток ключа» заполняется справочными значениями. - Создайте идентификатор ключа в поле «Комментарий к ключу » и введите идентифицирующее имя ключа, например:

admin_name@company.com - Оставьте поля «Ключевая парольная фраза » и «Подтверждение парольной фразы » пустыми.

Используйте пустую парольную фразу , чтобы обойти требование системного пароля Data Domain при выполнении сценариев. - Нажмите Сохранить открытый ключ.

- Нажмите Сохранить закрытый ключ.

Запишите путь к сохраненному файлу ключа.

Пример имени файла ключа:DataDomain_private_key.ppk

- Создайте некоторую случайность, наведя курсор на пустую область в поле «Ключ».

- Скопируйте случайно сгенерированный ключ PuTTY.

Выделите весь текст в поле Public key для вставки в OpenSSHauthorized_keys file.

- Запустите PuTTYgen, генератор ключей PuTTY .

-

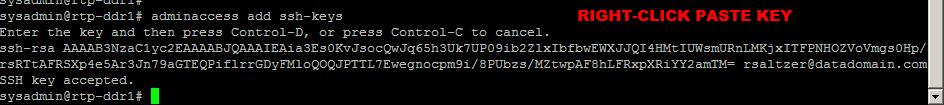

Добавьте ключ в командной строке системы Data Domain.

- Откройте командную строку системы Data Domain.

- Добавьте административный ключ доступа SSH.

В командной строке введите:adminaccess add ssh-keys

- Вставьте случайно сгенерированный ключ из поля PuTTYgen .

Нажмите правой кнопкой мыши пункт> Вставить. - Выполните команду; Нажмите

CTRL+D.

-

Прикрепите ключ к PuTTY.

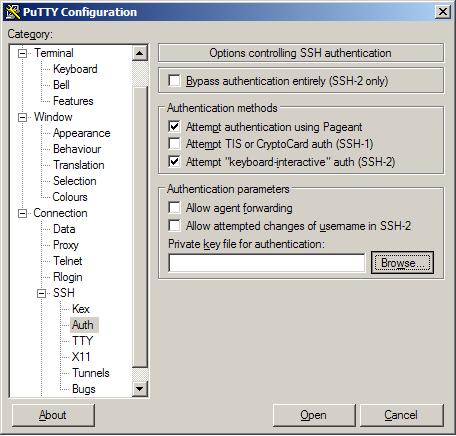

- В инструменте PuTTY Configuration tool выберите Connection>SSH>Auth.

- Установите флажок Attempt authentication using Pageant.

- Установите флажок Attempt keyboard-interactive auth (SSH-2).

- В поле Файл закрытого ключа для поля проверки подлинности нажмите Обзор.

- Перейдите к ключу PuTTY , созданному и сохраненному на шаге 3. Пример.

DataDomain_private_key.ppk - Сохраните настройки, нажмите Save.

-

Откройте сеанс.

- В диалоговом окне «Конфигурация PuTTY » выберите Категория>Сессия.

- Нажмите Открыть.

Откроется командная строка Windows . Откроется сеанс PuTTY .

Использование имени пользователяsysadmin Data Domain OS AuthenticatingС открытым ключом:admin_name@company.com Last login: Thu Feb 4 10:51:10 EST 2010 from 168.192.2.3 on pts/2 Last login: Thu Feb 4 18:56:14 2010 from 168.192.2.3 Welcome to Data Domain OS 0.31.0.0-152384 ----------------------------------------- #