Використання SSH (SSH) для входу у віддалений домен даних без вказівки пароля

Summary: У цій статті наведено кроки для налаштування та використання клієнта Secure Shell (SSH) для підключення до систем домену даних за допомогою SSH-ключів для входу без необхідності введення пароля. ...

Instructions

SSH — це мережевий протокол, який дозволяє обмінюватися даними через захищений канал між двома мережевими пристроями. SSH був розроблений для заміни протоколу Telnet через нездатність Telnet захищати дані від атак «людина посередині». Шифрування, яке використовує SSH, забезпечує конфіденційність і цілісність даних через незахищену мережу, таку як Інтернет.

Для зручності, простоти адміністрування та інтеграції з іншими продуктами, такими як Data Protection Advisor (DPA), домен даних може знадобитися програмно доступний без кожного разу з вказуванням пароля адміністратором або ненадійним збереженням пароля у текстовому файлі. Саме тут і вступає в силу автентифікація SSH-ключа.

Вимоги до SSH

- Комп'ютер із встановленим SSH-клієнтом (наприклад , OpenSSH або PuTTY)

- Підключення до IP-мережі через TCP-порт 22

- SSH-сервер увімкнений і прослуховування на TCP-порті 22 (це за замовчуванням для системи Data Domain)

- Перевірте, щоб спочатку підключитися до віддаленого DD через SSH, використовуючи ім'я користувача та пароль:

- Запустіть SSH-клієнтське програмне забезпечення на віддаленій системі.

- Налаштуйте SSH-клієнт для підключення через ім'я хоста або IP-адресу системи домену даних.

- Якщо використовуєте PuTTY, залиште стандартний порт (22) і натисніть Відкрити.

- При першому підключенні з'являється повідомлення приблизно так:

The server's host key is not cached in the registry. You have no guarantee that the server is the computer you think it is. The server's rsa2 key fingerprint is: ssh-rsa 1024 7b:e5:6f:a7:f4:f9:81:62:5c:e3:1f:bf:8b:57:6c:5a If you trust this host, hit Yes to add the key to PuTTY's cache and carry on connecting. If you want to carry on connecting just once, without adding the key to the cache, hit No. If you do not trust this host, hit Cancel to abandon the connection.

Натисніть «Так»

- Увійти в систему. Якщо вперше підключається до системи домену даних, і

sysadminПароль користувача не змінювався:- Ім'я користувача:

sysadmin - Пароль — це системний серійний номер.

- Ім'я користувача:

Налаштування системи для входу без використання пароля: На Linux або UNIX-системі

"dsa" НЕ працює, і лише "rsa" Клавіші типів працюють.

-

Згенеруйте SSH-ключ.

Рекомендований тип ключа —"rsa"і є єдиним, що працює з DDOS 6.0 та пізнішими версіями:# ssh-keygen -t rsa Generating public/private rsa key pair. Enter file in which to save the key (/root/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_rsa. Your public key has been saved in /root/.ssh/id_rsa.pub.

"dsa"Клавіші типів також працюють у версіях DDOS 5.7 або раніших. Однак цей тип ключа більше не рекомендується:# ssh-keygen -t dsa

Generating public/private dsa key pair. Enter file in which to save the key (/root/.ssh/id_dsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /root/.ssh/id_dsa.

Довідка команди DDOS каже використовувати "

d" варіант замість "-t dsa." Обидва варіанти працюють на DDOS, але "d" не працює на багатьох дистрибутивах Linux.Використовуйте опцію порожньої пароля, щоб обійти вимогу пароля до домену даних під час запуску скриптів.

Зверніть увагу на розташування нового SSH-ключа на "

ssh-keygen" вихід команди. Вона зберігається під номером користувача$HOMEКаталог нижче.ssh/як файл із назвоюid_rsa.pub. -

Додайте згенерований ключ до списку доступу систем домену даних:

# ssh -l sysadmin 168.192.2.3 "adminaccess add ssh-keys" < ~/.ssh/id_rsa.pub

The authenticity of host '168.192.2.3(168.291.2.3)' can't be established. RSA key fingerprint is f6:36:6e:32:e1:2d:d9:77:40:7e:0e:f8:5f:32:8d:0a. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '168.192.2.3' (RSA) to the list of known hosts. Data Domain OS 0.31.0.0-152384 Password: sysadmin_password

-

Функціональність тестування:

# ssh sysadmin@168.192.2.3 "df -h" Data Domain OS Resource Size GiB Used GiB Avail GiB Use% Cleanable GiB* ------------------ -------- -------- --------- ---- -------------- /backup: pre-comp - 50.0 - - - /backup: post-comp 4922.3 2.7 4919.7 0% 0.0 /ddvar 78.7 0.5 74.2 1% - ------------------ -------- -------- --------- ---- -------------- * Estimated based on last cleaning of 2010/02/02 06:00:59.

Ви також можете передати цілий скрипт системних команд у файлі на пристрій. Це робиться шляхом виконання команди, яка вказує на конкретний файл, що містить список команд:

# ssh sysadmin@DDR < FULL_LOCAL_PATH_TO_SCRIPT_TO_RUN_ON_REMOTE_DD

Це дозволяє оператору створити список команд на віддаленому хості, а потім запускати їх усі одночасно через SSH.

Налаштування системи для входу без використання пароля: Системи Windows (PuTTY)

-

Встановіть інструменти SSH PuTTY (PuTTY, PuTTYgen і Pageant) на систему Windows.

-

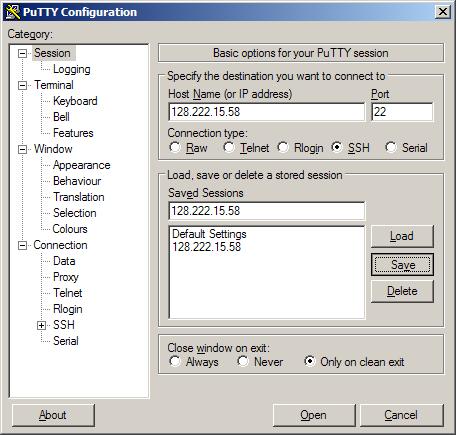

Створіть сесію PuTTY.

- Запустіть PuTTY за допомогою інструменту налаштування PuTTY.

- Збережіть сесію з IP-адресою системи домену даних.

- У діалоговому вікні налаштування PuTTY виберіть Категорія>сесії.

- Виберіть кнопку SSH .

- Введіть IP-адресу системи домену даних у поле Ім'я хоста та Збережені сесії . Наприклад: 168.192.2.3

- Натисніть «Зберегти».

-

Введіть ім'я користувача Auto-Login .

- У діалоговому вікні PuTTY Configuration виберіть Даніз'єднання>категорії>.

- Введіть ім'я користувача адміністратора у поле ім'я користувача Auto-Login . Наприклад:

sysadmin - Натисніть «Зберегти».

-

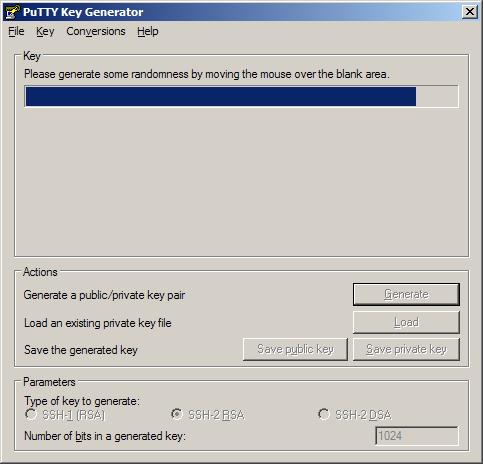

Створіть ключ PuTTY.

- Почніть PuTTYgen, інструмент генератора ключів PuTTY :

- Генеруйте публічні та приватні ключі за допомогою інструменту PuTTY Key Generator .

- Згенеруйте певну випадковість, перемістивши курсор по порожній області поля Key .

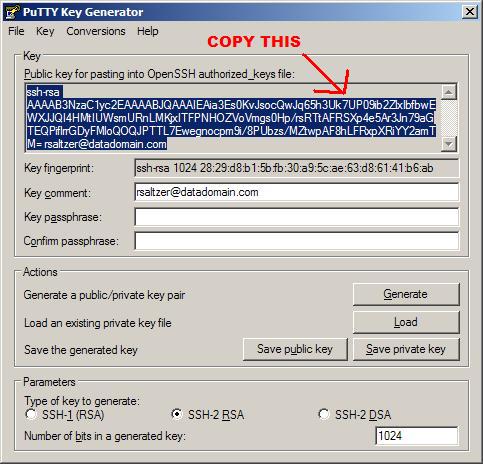

Публічний ключ для вставки в OpenSSHauthorized_keysфайл заповнюється випадковими символами.

Поле відбитка пальця Key заповнюється референсними значеннями. - Створіть ідентифікатор ключа у полі коментаря Key і введіть ідентифікаційне ім'я ключа, наприклад:

admin_name@company.com - Залиште ключові поля парольної фрази та Підтвердження пустими.

Використовуйте опцію «порожня пароль », щоб обійти вимогу системного пароля домену даних під час запуску скриптів. - Натисніть Зберегти публічний ключ.

- Натисніть «Зберегти приватний ключ».

Зверніть увагу на шлях до файлу збереженого ключа.

Приклад ім'я ключа файлу:DataDomain_private_key.ppk

- Згенеруйте певну випадковість, перемістивши курсор по порожній області поля Key .

- Скопіюйте випадково згенерований ключ PuTTY.

Виберіть весь текст у полі Публічного ключа для вставки в OpenSSHauthorized_keys file.

- Почніть PuTTYgen, інструмент генератора ключів PuTTY :

-

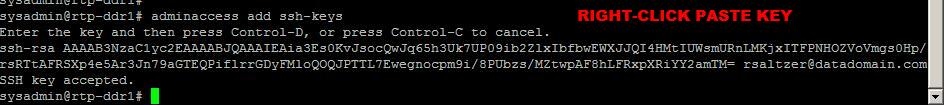

Додайте ключ у командний рядок системи Data Domain.

- Відкрийте командний рядок системи Data Domain.

- Додайте адміністративний SSH-ключ доступу.

У командному рядку введіть:adminaccess add ssh-keys

- Вставте випадково згенерований ключ із поля PuTTYgen .

Опція «Вставити» правою кнопкою миші>. - Виконати команду; Преса

CTRL+D.

-

Підключіть ключ до PuTTY.

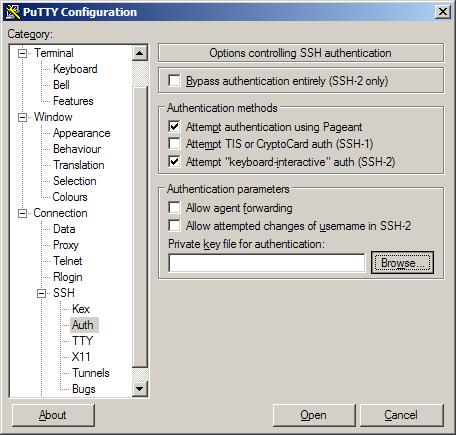

- У інструменті PuTTY Configuration виберіть Connection>SSH>Auth.

- Поставте галочку Спробувати автентифікацію за допомогою Pageant.

- Відмітка Спроба аутентифікації через клавіатуру (SSH-2)

- У файлі приватного ключа для поля автентифікації натисніть «Перегляд».

- Перейдіть до ключа PuTTY , який згенерував і зберіг на кроці 3. Наприклад:

DataDomain_private_key.ppk - Збережіть налаштування, натисніть «Зберегти».

-

Відкрийте сесію.

- У діалоговому вікні налаштування PuTTY виберіть Категорія>сесії.

- Натисніть «Відкрити».

Відкривається командний рядок Windows . Починається сесія PuTTY.

Використання імені користувачаsysadmin Data Domain OS AuthenticatingЗ відкритим ключем:admin_name@company.com Last login: Thu Feb 4 10:51:10 EST 2010 from 168.192.2.3 on pts/2 Last login: Thu Feb 4 18:56:14 2010 from 168.192.2.3 Welcome to Data Domain OS 0.31.0.0-152384 ----------------------------------------- #