Dell Security Server İçin Active Directory Etki Alanına Geçiş

Summary: Dell Data Protection | Enterprise Edition'da Active Directory etki alanı geçişi yapma.

Instructions

Etkilenen Ürünler:

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Data Protection | Enterprise Edition

- Dell Data Protection | Virtual Edition

Etkilenen Sürümler:

- v6.0 - 11.0

- Dell Security Management Server (önceki adıyla Dell Data Protection | Enterprise Edition) kurulur ve etki alanıyla bağlanılır.

- WebUI konsolu altındaki "domain" (etki alanı) bölümüne mevcut bir etki alanı eklendi.

- Uç noktalar sunucuya uygun olarak etkinleştirildi.

- Etki alanı geçişi gereklidir.

- AD nesnelerinin SID Geçmişini geçirmeyi de planlıyoruz.

- Uç noktalar sunucuya tam bağlıdır ve etki alanı geçiş işlemi başlatılmadan önce eski etki alanındaki politikaları alabilir.

- Uç noktalarda şifrelenmiş verilerin tamamına erişilebilir, uç noktalar etkinleştirilir ve bunların devre dışı bırakılıp yeniden etkinleştirilmesi mümkündür. Herhangi bir uç noktada

WSDeactivatekullanarak etkinleştirmelerin sorunsuz bir biçimde gerçekleştiğini doğrulayabiliriz.

Genel adımlar fazla karmaşık olmasa da, işlemin tamamı doğru bir biçimde yapılmazsa verilerin kaybedilebileceği veya makinelerin kurtarılmasının gerekli olabileceği göz önünde bulundurulmalıdır. Son olarak, bu işlem herhangi bir Dell Security Management Server ve istemci sürümünde yapılabilecek olsa da, Dell Security Management Server tarafında genel geçiş işlemini kolaylaştıran çeşitli iyileştirmelerin yapılmış olması nedeniyle Dell Technologies, istemci için 8.3.0 veya üstü, sunucu için ise 8.5 veya üstü bir sürümün yüklü olmasını önerir. Genel sürecin işleyişi ve bazı yaygın sorulara genel bakış aşağıda verilmiştir.

İlk adım, etki alanı geçişinin gerekli olup olmadığını anlamaktır. Şirketler, bir diğer ad ekleyip AD kullanıcıları için birincil UPN olarak ayarlamalarının yeterli olduğu durumlarda, örneğin Office 365'e geçebilmektedir. Bu gerçek bir etki alanı geçişi değildir ve Dell Data Protection | Enterprise Edition sunucusunda Settings (Ayarlar), Domain Alias List (Etki Alanı Diğer Ad Listesi) bölümünden yeni etki alanını eklemek dışında işlem yapılması gerekmez. Yeni bir Etki Alanı oluşturuluyor ve devre dışı bırakılan eski etki alanından AD nesnelerinin yeni etki alanına taşınması gerekiyorsa etki alanı geçişi planlanmalıdır.

Etki alanı geçişi planlanırken ilk adım SID geçmişinin taşınmasını da değerlendirmektir. Dell Security Management Server tarafında etki alanı geçişinin başarılı olmasını sağlamak için SID geçmişinin korunması gereklidir. Aksi takdirde AD nesneleri Dell Security Management Server'ımızda yeni olarak kabul edilir ve dolayısıyla yeniden etkinleştirme sonrasında aynı şifreleme anahtarlarından faydalanamayız. Dell, SID geçmişinin geçirilmesini gerekli kılar. Bunun Dell Data Protection | Encryption görevi olmaması ve kuruluşların etki alanı A'dan etki alanı B'ye geçiş yapmasına olanak tanıyan Microsoft ADMT gibi çeşitli araçların olması nedeniyle burada etki alanı geçişinin nasıl yapılacağı açıklanmayacaktır. Yukarıda ifade edildiği üzere anahtarların kalıcı olmasını sağlamak için SID geçmişinin geçirilmesini gerekli görüyoruz. SID geçmişinin geçirilmesi için geçiş öncesi eski kullanıcı SID'sinin AD'sine SID geçmişi özniteliği ekleyerek geçirilen nesnelerin sürekliliğini sağlıyoruz.

Genel kural olarak AD tarafında:

- Herhangi bir nesne yeniden adlandırıldığında objectSID özniteliğinin değeri (SID) değiştirilmez. Bir nesneyi etki alanları arasında taşıdığınızda objectSID değerinin bir kısmı etki alanına özel olduğundan objectSID değerinin değişmesi gerekir ve bu durumda eski SID (geçirildiği varsayılarak)

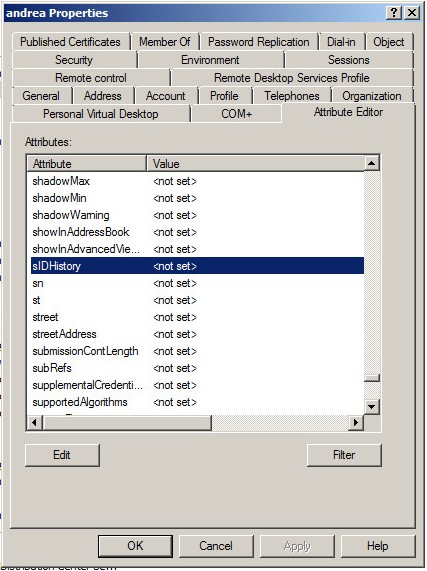

SIDHistoryözniteliğine eklenir. ADSI Edit kullanarakSIDHistoryöğesini görüntüleyebilirsiniz (onaltılık veya ondalık olarak görüntüleyebilirsiniz). Değer yoksa SID geçmişi yoktur veya nesne başka bir etki alanından hiç taşınmamıştır. SIDhistoryyalnızca etki alanları veya etki alanı ormanları arasında geçiş yaparken kullanılabilir.

Aşağıda, öznitelik düzenleyicisi kullanılarak SIDHistory öğesinin geçirilip geçirilmediğinin nasıl belirleneceğini gösteren bir ekran görüntüsü bulunur:

Geçirilen kullanıcıların ve makinelerin SIDHistory öğesinin de taşındığını doğruladıktan sonra Dell Security Management Server yapılandırmasına geçebiliriz. Etki alanı geçişi yapma ve SID geçmişini koruma konusunda daha fazla bilgi gerekirse şu Microsoft belgelerini inceleyin:

Aşağıda Dell Security Management Server tarafında etki alanı geçişi sırasında ne olduğu açıklanmıştır.

- İstemci tarafında:

- Kullanıcıların UPN'sini SID'ye çözümleriz. Kasa dosyada SID'lerini ararız ancak bulamayız.

- Bunun yeni bir kullanıcı olduğuna karar veririz ve Güvenlik Sunucusuyla iletişim kurup genel bir etkinleştirme isteği olarak UPN ve parolayı iletiriz.

- Sunucu tarafında:

- Etkinleştirme isteğini alırız. Active Directory ile iletişim kurup UPN'yi ararız. Ardından kullanıcıyı önceliklendiririz ve bu önceliklendirme sırasında Varlık tablosundaki SID'nin AD'deki SID ile eşleşmediğini fark ederiz. Varlık tablomuzdaki SID'yi kontrol etmek için

SIDHistoryöğesini inceleriz. Bulamazsak istisna oluştururuz ve bu SCID'nin zaten mevcut olması nedeniyle etkinleştirme başarısız olur. SID'yi bulduğumuzda Varlık tablosunu yeni SID ile güncelleştiririz (UID kısmında ilk bölüm etki alanıdır. Bunu ve uç nokta etki alanı bölümünü güncelleştiririz). - Ardından, eski anahtarları, politikayı, DCID'yi ve benzeri öğeleri (yeniden etkinleştirmede olduğu gibi) istemciye iletiriz.

- Etkinleştirme isteğini alırız. Active Directory ile iletişim kurup UPN'yi ararız. Ardından kullanıcıyı önceliklendiririz ve bu önceliklendirme sırasında Varlık tablosundaki SID'nin AD'deki SID ile eşleşmediğini fark ederiz. Varlık tablomuzdaki SID'yi kontrol etmek için

- Yeniden istemci tarafında:

- Uç nokta bu bilgileri alır, credsys.vlt dosyasına kullanıcının etkinleştirildiği girdisini ekler ve kullanıcı artık normal bir biçimde oturum açar.

Dell Security Management Server tarafındaki kilit nokta, etkinleştirme veya yeniden etkinleştirme sırasında eski ve yeni kullanıcıların sorun yaşamaması için WebUI altında yeni etki alanı eklemenin gerekli olup olmadığının belirlenmesidir.

Etki alanı geçişinde Dell Security Management Server'da eski ve yeni geçirilen etki alanının kök etki alanı üst öğesi VARSA Dell Security Management Server konsoluna yeni etki alanını eklemeyiz. Yeni etki alanının "Settings" (Ayarlar), "Domain Alias List" (Etki Alanı Diğer Ad Listesi) biçiminde eklenmesi yeterlidir. (Bu noktada üst etki alanı ile yeni alt etki alanı arasında karşılıklı güven olduğunu varsayıyoruz.) Mümkünse üst etki alanında, kök etki alanının hizmet hesabı oluşturulmalıdır. Bunun yerine, bir etki alanını A.local'dan B.local'a geçiriyorsak ve iki etki alanı aynı kök etki alanının alt öğesi değilse veya farklı bir etki alanı ormanına aitse mevcut tüm uç noktaları yeni etki alanına ve yeni bir hizmet hesabına bağlamamız gerektiğinden konsolumuz altında eklenmiş yeni bir etki alanına ihtiyacımız vardır.

Geçiş sonrasında sorun yaşamamak adına Dell Security Management Server'ın doğru bir biçimde yapılandırılması için öncelikle yukarıdaki konunun anlaşılması gereklidir. Bu etki alanları ile (varsa) bunların kök etki alanları arasındaki güven türünü ve Dell Security Management Server konsolu altındaki geçerli etki alanlarının ne olduğunu anlamak da son derece önemlidir. Burada basit bir kural işler: üst öğe/alt öğe arasında bir tür güven varsa kök etki alanını ve diğer adları Dell Data Protection | Enterprise Edition sunucusu altında tutmak yeterlidir. Aksi takdirde Dell Security Management Server altında gerçek alt alan sayısı kadar alt etki alanı eklememiz gerekir ve bu kural etki alanı geçişi için de geçerlidir.

Son olarak, genellikle yaptığımız gibi alt ve üst etki alanlarında aynı kullanıcının potansiyel olarak görünür olması bizim açımızdan sorunlara yol açtığından, bu iki seviyenin *asla* eş zamanlı eklenmemesi gerekir. Ayrıca etki alanını kaldırmak Dell Security Management Server tarafında (henüz) tam desteklenen bir görev değildir.

İstemcinin sürümü v8.2.1 veya öncesi, sunucunun sürümü ise v8.3.1 veya öncesi ise sunucu tarafında uç nokta etki alanı bölümünü otomatik olarak yeniden adlandırmadığımız için WSDeactivate gerekli bir adımdır. Dell Security Management Server veya uç noktamızın son sürümlerinde bu durum geçerli değildir.

Eski etki alanları, Dell Security Management Server veritabanından manuel olarak veya konsol kullanılarak kaldırılamaz. Bunun nedeni, Dell Security Management Server'ın bir kullanıcı veya grubu arayıp etki alanı üyeliği olup olmadığını belirlemesidir. Bu yüzden bir etki alanı kaldırıldığında o etki alanının parçası olan tüm nesneler de kaldırılmalıdır. Bu aşamada her iki seçenek de desteklenmez. Dell, Dell Security Management Server'ın gelecek sürümlerinde bu davranışı değiştirmek için araştırma yapsa da, bu aşamada bu desteklenen veya uygulanabilir bir görev değildir. Ayrı bir not olarak, veritabanında etki alanını kaldırılmış olarak işaretlemeyi (manuel olarak) tercih edersek kullanıcılar ve gruplar için 15 dakikada bir sunucu günlüklerine hata girildiğini görmeye başlıyoruz.

Geçirilen bir uç noktada Koruma kaldırılırsa aynı Koruma Kimliğine göre normal (etki alanı dışı) yeniden etkinleştirme zorlamak için gerekli adımlar burada da gerekir. Ortak şifrelenmiş dosyalarda uç noktanın Dell Data Protection | Enterprise Edition Server veya Dell Security Management Server'a göre yeniden etkinleşmesine izin vermeden önce aynı DCID'yi kayıt defterinde zorlamamız gerekir. Herhangi bir sorunuz olursa daha fazla yardım için teknik destek ekibiyle iletişime geçin.

Hayır, Dell Data Protection | Enterprise Edition Server 8.x. sürümünden itibaren yeni etki alanı lisansı gerekli değildir. Dell Data Protection | Enterprise Edition Server'ın eski sürümlerinde ise yeni lisans gerekli olmaya devam eder. Daha fazla bilgi için teknik destek ekibiyle iletişime geçin.

Destek ile iletişime geçmek için Dell Data Security Uluslararası Destek Telefon Numaraları başlıklı makaleye başvurun.

Çevrimiçi olarak teknik destek talebi oluşturmak için TechDirect adresine gidin.

Daha fazla faydalı bilgi ve kaynak için Dell Security Topluluk Forumu'na katılın.