NetWorker: Користувачі AD не можуть увійти через LDAPS "Не вдалося обробити відповідь сервера з рядка json"

Summary: Аутентифікація Microsoft Active Directory (AD) була додана в NetWorker за допомогою майстра конфігурації зовнішнього авторитету NetWorker Management Console (NMC) при використанні опції "LDAP over SSL". Конфігурацію успішно додано, але аутентифікація користувача AD не вдається з HTTP-ERROR 500. ...

Ця стаття стосується

Ця стаття не стосується

Ця стаття не стосується якогось конкретного продукту.

У цій статті зазначено не всі версії продукту.

Symptoms

- Користувач отримує доступ до консолі управління NetWorker (NMC) або

nsrloginкомандного рядка і отримує помилку:

An error occurred while validating user credentials. Verify that NetWorker Authentication Service is running. [POST failed with HTTP-ERROR: 500 Server Message: Could not parse server-response from json string]

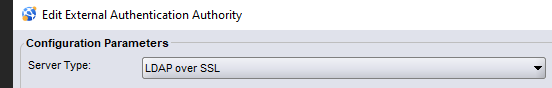

- Зовнішній орган автентифікації було налаштовано за допомогою параметра LDAP через SSL; однак сервером автентифікації є Microsoft Active Directory:

- Установки >Користувачі та ролі>Зовнішня влада > Клацніть правою кнопкою миші Властивості зовнішнього авторитету>:

Cause

HTTP Error 500 "Internal Server Error."

Якщо вибрано параметр LDAP замість SSL, він встановлює для внутрішнього атрибута Is Active Directory значення false. Це запобігає успішному входу користувачів, які налаштовані в Microsoft Active Directory через NetWorker.

У цьому можна переконатися за посиланням authc_config командний рядок за допомогою root або командного рядка адміністратора:

authc_config -u Administrator -e find-all-configs authc_config -u Administrator -e find-config -D config-id=config_id#

ПРИМІТКА. Вам буде запропоновано ввести пароль облікового запису адміністратора NetWorker. Пароль також можна вказати за допомогою команди за допомогою команди

-p password.

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-all-configs

The query returns 1 records.

Config Id Config Name

2 amer

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-config -D config-id=2 | grep -i "is active directory"

Is Active Directory : false

Параметр LDAP через SSL не призначений для AD через SSL.

Resolution

ПРИМІТКА. Майстер зовнішніх повноважень NetWorker Web User Interface (NWUI) має опцію AD over SSL; однак НМК цього не робить. AD через SSL встановлює для параметра Is Active Directory значення true, зберігаючи інші параметри безпеки (LDAPS). Дивіться статтю Dell NetWorker: Як налаштувати "AD over SSL" (LDAPS) з веб-інтерфейсу користувача NetWorker (NWUI)

Спосіб вирішення:

Об'єкт authc_config можна використовувати для оновлення значення конфігурації Is Active Directory до true.

Вікна:

- На платформі NetWorker (

authc), відкрийте командний рядок адміністратора. - Отримайте ідентифікатор конфігурації зовнішнього органу:

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-all-configs

Поточні налаштування можна переглянути за допомогою:

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-config -D config-id=config_id#

- Оновіть значення Is Active Directory за допомогою такої команди:

authc_config -u administrator -p NetWorker_Administrator_Password -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="Service_Account_Password"

ПРИМІТКА. Усі обов'язкові поля, крім пароля облікового запису служби AD, можна зібрати з

authc_config -u Administrator -e find-config -D config-id=config_id#.

Приклад:

C:\Users\Administrator.AMER>authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=1 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="Pa$$w0rd01" Configuration ad is updated successfully. C:\Users\Administrator.AMER>

- Вхід AD через NetWorker тепер має бути успішно завершено.

Linux:

- На платформі NetWorker (

authc), відкрийте командний рядок root . - Отримайте ідентифікатор конфігурації зовнішнього органу:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-all-configs

Поточні налаштування можна переглянути за допомогою:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-config -D config-id=config_id#

- Створіть прихований текстовий файл, що містить пароль від облікового запису служби AD:

echo 'Service_Account_Password' > /root/.sapasswd.txt

- Зробіть файл доступним лише для root:

chmod 700 /root/.sapasswd.txt

- Створіть скрипт для запуску виклику, пароль від прихованого файлу і запустіть

authc_configКоманда для оновлення конфігурації:

vi authc_update.sh

Приклад:

PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'NetWorker_Administrator_Password' -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="$PASSWD"

ПРИМІТКА. Більшість операційних систем Linux не обробляють

authc_config правильно командувати, якщо пароль службового облікового запису вказано відкритим текстом за допомогою команди. Відмова, яка повертається, це LDAP error code 49 - Data 52e, який відображається для invalid username or password. Метод, описаний вище, можна використовувати для приховування пароля від введення чистого тексту.

- Встановіть дозволи на скрипт, щоб він був виконуваним:

chmod 755 authc_update.sh

- Запустіть скрипт:

/authc_update.sh

Приклад:

[root@nsr ~]# cat authc_update.sh PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=2 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="$PASSWD" [root@nsr ~]# chmod 755 authc_update.sh [root@nsr ~]# ./authc_update.sh Configuration AD is updated successfully.

- Вхід AD через NetWorker тепер має бути успішно завершено.

Additional Information

Якщо конфігурацію оновлено з NMC, прапорець Is Active Directory знову встановлюється на false. Якщо конфігурацію потрібно оновити, скористайтеся одним із наведених нижче способів.

- Метод командного рядка або скрипту: NetWorker: Як налаштувати LDAP/AD за допомогою сценаріїв authc_config

- Веб-інтерфейс користувача NetWorker: NetWorker: Як налаштувати "AD over SSL" (LDAPS) з веб-інтерфейсу користувача NetWorker (NWUI)

Продукти, яких це стосується

NetWorkerПродукти

NetWorker Family, NetWorker SeriesВластивості статті

Article Number: 000204166

Article Type: Solution

Востаннє змінено: 26 вер. 2025

Version: 7

Отримайте відповіді на свої запитання від інших користувачів Dell

Служба підтримки

Перевірте, чи послуги служби підтримки поширюються на ваш пристрій.