Домен даних — Вступ до NFSv4

Summary: Оскільки клієнти NFS дедалі частіше використовують NFSv4.x як стандартний рівень протоколу NFS, системи захисту тепер можуть застосовувати NFSv4 замість того, щоб клієнт працював у режимі зворотної сумісності. Клієнти можуть працювати в змішаних середовищах, де NFSv4 і NFSv3 повинні мати доступ до однакових експортів NFS. DDOS-сервер NFS можна налаштувати для підтримки NFSv4 та NFSv3 залежно від вимог на місці. Ти можеш зробити кожен Експорт NFS доступний лише для клієнтів NFSv4, лише для клієнтів NFSv3 або для обох. ...

Instructions

Кілька факторів можуть вплинути на вибір NFSv4 або NFSv3:

● Підтримка

клієнтів NFSДеякі клієнти NFS можуть підтримувати лише NFSv3 або NFSv4, або краще працювати з однією версією.

● Операційні вимоги

Підприємство може бути суворо стандартизоване для використання NFSv4 або NFSv3.

● Безпека

Якщо вам потрібна більша безпека, NFSv4 забезпечує вищий рівень безпеки, ніж NFSv3, включаючи ACL та розширену конфігурацію власника і групи.

● Вимоги

до функцій Якщо вам потрібне блокування в діапазоні байтів або файли UTF-8, слід обрати NFSv4.

● Підкріплення NFSv3 Якщо

ваша поточна конфігурація використовує підкріплення NFSv3, NFSv3 може бути відповідним вибором.

NFSv4 порівняно з NFSv3

NFSv4 надає розширені функції та функції порівняно з NFSv3.

Наступна таблиця порівнює функції NFSv3 з функціями NFSv4.

Таблиця NFSv4 порівняно з NFSv3

| Особливість | NFSv3 | NFSv4 |

| Мережева файлова система на основі стандартів | Так | Так |

| Підтримка Kerberos | Так | Так |

| Kerberos з LDAP | Так | Так |

| Звітність про квоти | Так | Так |

| Множинний експорт із клієнтськими списками доступу | Так | Так |

| ID-відображення | Так | Так |

| Підтримка символів UTF-8 | Ні | Так |

| Списки контролю доступу на основі файлів/каталогів (ACL) | Ні | Так |

| Розширений власник/група (OWNER@) | Ні | Так |

| Блокування файлового ресурсу | Ні | Так |

| Блокування діапазону байтів | Ні | Так |

| Інтеграція DD-CIFS (блокування, ACL, AD) | Ні | Так |

| Відкривається файл зі станом і відновлення. | Ні | Так |

| Глобальний простір імен та псевдоFS | Ні | Так |

| Багатосистемний простір імен із використанням рефералів | Ні | Так |

Порти

NFSv4Ви можете увімкнути або вимкнути NFSv4 і NFSv3 окремо. Крім того, ви можете переміщати версії NFS на різні порти; обидві версії не обов'язково мають займати один і той самий порт

.У NFSv4 не потрібно перезапускати файлову систему, якщо ви змінюєте порти. У таких випадках потрібна лише перезапуск NFS.

Як і NFSv3, NFSv4 працює на порті 2049 за замовчуванням, якщо він увімкнений.

NFSv4 не використовує portmapper (порт 111) і не монтується (порт 2052).

Огляд

ID-MappingNFSv4 ідентифікує власників і групи за спільним зовнішнім форматом, таким як joe@example.com. Ці поширені формати відомі як ідентифікатори або ID

.Ідентифікатори зберігаються на сервері NFS і використовують внутрішні представлення, такі як ID 12345 або ID S-123-33-667-2. Перетворення між внутрішніми та зовнішніми ідентифікаторами відоме як ID-відображення.

Ідентифікатори пов'язані з наступним:

● Власники файлів і каталогів

● Групи власників файлів і каталогів

● Записи у списках контролю доступу (ACL)

Системи захисту використовують спільний внутрішній формат для протоколів NFS та CIFS/SMB, що дозволяє спільно використовувати файли та каталоги між NFS і CIFS/SMB.

Кожен протокол перетворює внутрішній формат у власний зовнішній формат із власним ID-відображенням.

Зовнішні формати

Зовнішній формат ідентифікаторів NFSv4 відповідає стандартам NFSv4 (наприклад, RFC-7530 для NFSv4.0). Крім того,

підтримуються додаткові формати для забезпечення сумісності.

Стандартні формати ідентифікаторів

Standard external identifiers for NFSv4 have the format identifier@domain. This identifier is used for NFSv4 owners,

owner-groups, and access control entries (ACEs). The domain must match the configured NFSv4 domain that was set using the

nfs option command.

The following CLI example sets the NFSv4 domain to mycorp.com for the NFS server:

nfs option set nfs4-domain mycorp.com

See client-specific documentation you have for setting the client NFS domain. Depending on the operating system, you might

need to update a configuration file (for example, /etc/idmapd.conf) or use a client administrative tool.

ACE extended identifiers

For ACL ACE entries, protection system NFS servers also support the following standard NFSv4 ACE extended identifiers

defined by the NFSv4 RFC:

● OWNER@, The current owner of the file or directory

● GROUP@, the current owner group of the file or directory.

● The special identifiers INTERACTIVE@, NETWORK@, DIALUP@, BATCH@, ANONYMOUS@, AUTHENTICATED@,

SERVICE@.

Альтернативні формати

Для забезпечення сумісності сервери NFSv4 у системах захисту підтримують деякі альтернативні формати ідентифікаторів для введення та виведення.

● Числові ідентифікатори; наприклад, «12345».

● Сумісні з Windows ідентифікатори безпеки (SID), виражені як «S-NNN-NNN

-...Дивіться розділи про відображення вхідних і вихідних карт для отримання додаткової інформації про обмеження цих форматів.

Внутрішні формати

ідентифікаторівФайлова система DD зберігає ідентифікатори кожного об'єкта (файлу або каталогу) у файловій системі. Усі об'єкти мають числовий ідентифікатор користувача (UID) та ідентифікатор групи (GID).

Вони разом із бітами режимів дозволяють традиційно ідентифікувати та контролювати доступ UNIX/ Linux.

Об'єкти, створені протоколом CIFS/SMB або протоколом NFSv4 при увімкненні NFSv4 ACL, також мають розширений дескриптор безпеки (SD). Кожна SD містить наступне:

● Ідентифікатор безпеки власника (SID)

● Група власників SID

● Дискреційна ACL (DACL)

● (За бажанням) A системний ACL (SACL)

Кожен SID містить відносний ID (RID) та окремий домен, подібно до Windows SID. Дивіться розділ про NFSv4 та

Сумісність CIFS для отримання додаткової інформації про SID та їх відображення.

Коли відбувається

відображення IDСервер системи захисту NFSv4 виконує відображення в таких випадках:

● Відображення

вхідних данихСервер NFS отримує ідентифікатор від клієнта NFSv4.

● Відображення вихідних:

Ідентифікатор надсилається з сервера NFS до клієнта NFSv4.

● Відображення

облікових данихОблікові дані клієнта RPC відносяться до внутрішньої ідентифікації для контролю доступу та інших операцій.

Відображення

вхідних данихВхідне відображення відбувається, коли клієнт NFSv4 надсилає ідентифікатор на сервер системи захисту NFSv4 — наприклад, встановлюючи власника або групу власників файлу. Відображення вхідних даних відрізняється від відображення облікових даних.

Стандартні ідентифікатори форматів, такі як joe@mycorp.com, конвертуються у внутрішній UID/GID на основі налаштованих правил конвертації. Якщо увімкнені ACL NFSv4, також буде згенерований SID на основі налаштованих правил конвертації.

Числові ідентифікатори (наприклад, «12345») безпосередньо конвертуються у відповідні UID/GID, якщо клієнт не використовує автентифікацію Kerberos. Якщо використовується Kerberos, виникає помилка, рекомендована стандартом NFSv4. Якщо NFSv4 ACL є

увімкнено, буде згенеровано SID на основі правил конверсії.

Windows SID (наприклад, "S-NNN-NNN-...") перевіряються та безпосередньо конвертуються у відповідні SID. На основі правил конвертації буде згенерованоUID/GID

.

Вихідне відображення

Output mapping occurs when the NFSv4 server sends an identifier to the NFSv4 client; for example, if the server returns the

owner or owner-group of a file.

1. If configured, the output might be the numeric ID.

This can be useful for NFSv4 clients that are not configured for ID mapping (for example, some Linux clients).

2. Mapping is attempted using the configured mapping services, (for example, NIS or Active Directory).

3. The output is a numeric ID or SID string if mapping fails and the configuration is allowed.

4. Otherwise, nobody is returned.

The nfs option nfs4-idmap-out-numeric configures the mapping on output:

● If nfs option nfs4-idmap-out-numeric is set to map-first, mapping will be attempted. On error, a numeric string

is output if allowed. This is the default.

● If nfs option nfs4-idmap-out-numeric is set to always, output will always be a numeric string if allowed.

● If nfs option nfs4-idmap-out-numeric is set to never, mapping will be attempted. On error, nobody@nfs4-

domain is the output.

If the RPC connection uses GSS/Kerberos, a numeric string is never allowed and nobody@nfs4-domain is the output.

The following example configures the protection system NFS server to always attempt to output a numeric string on output. For

Kerberos the name nobody is returned:

nfs option set nfs4-idmap-out-numeric always

Відображення

облікових данихСервер NFSv4 надає облікові дані для клієнта NFSv4.

Ці облікові дані виконують такі функції:

● Визначити політику доступу для операції; наприклад, можливість читати файл

.● Визначити власника та групу власників за замовчуванням для нових файлів і каталогів.

Облікові дані, надіслані клієнтом, можуть бути john_doe@mycorp.com або системними обліковими даними, такими як UID=1000, GID=2000.

Системні облікові дані вказують UID/GID разом із допоміжними

ідентифікаторами груп.Якщо ACL NFSv4 вимкнено, то для облікових даних використовуються ідентифікатори UID/GID та допоміжних груп.

Якщо NFSv4 ACL увімкнені, то налаштовані сервіси відображення використовуються для створення розширеного дескриптора безпеки для

Кваліфікації:

● SID для власника, групи власника та допоміжної групи, відображені та додані до Дескриптора безпеки (SD).

● Привілеї облікових даних, якщо такі є, додаються до SD

.Сумісність

NFSv4 та CIFS/SMBДескриптори безпеки, які використовуються в NFSv4 та CIFS, схожі з точки зору ID-відображення, хоча є відмінності.

Вам слід знати про наступне, щоб забезпечити оптимальну сумісність:

● Active Directory має бути налаштований як для CIFS, так і для NFSv4, а мапер NFS ID — для використання Active

Каталог для ідентифікаційного відображення.

● Якщо ви широко використовуєте CIFS ACL, зазвичай можна покращити сумісність, увімкнувши також NFSv4 ACL.

○ Активація NFSv4 ACL дозволяє відображати облікові дані NFSv4 на відповідний SID при оцінці доступу до DACL.

● Сервер CIFS отримує облікові дані від клієнта CIFS, включно з стандартними ACL та правами

користувача.○ Натомість сервер NFSv4 отримує більш обмежений набір облікових даних і створює облікові дані під час виконання за допомогою своїх

ID mapper. Через це файлова система може бачити різні облікові дані.

Інтеграція CIFS/SMB Active Directory

The protection system NFSv4 server can be configured to use the Windows Active Directory configuration that is set with the

protection system CIFS server.

The system is mapped to use Active Directory if possible. This functionality is disabled by default, but you can enable it using the

following command:

nfs option set nfs4-idmap-active-directory enabled

Стандартний DACL для NFSv4

NFSv4 встановлює інший стандартний DACL (дискреційний список контролю доступу), ніж стандартний DACL, який надає CIFS.

У стандартному NFSv4 DACL визначені лише OWNER@, GROUP@ та EVERYONE@. Ви можете використати ACL Inheritance, щоб

автоматично додавати ACE, значущі для CIFS, за замовчуванням, якщо це доречно.

Стандартні SID

системиФайли та каталоги, створені NFSv3 та NFSv4 без ACL, використовують системний домен за замовчуванням, іноді називають

Стандартний UNIX-домен:

● Користувацькі SID у системному домені мають формат S-1-22-1-N, де N — UID.

● Групові SID у системній області мають формат S-1-22-2-N, коли N — це GID.

Наприклад, користувач з UID 1234 матиме власник SID S-1-22-1-1234.

Поширені ідентифікатори в NFSv4 ACL та SID

Ідентифікатор EVERYONE@ та інші спеціальні ідентифікатори (наприклад, BATCH@) у ACL NFSv4 використовують еквівалент

CIFS SIDS і сумісні.

Ідентифікатори OWNER@ і GROUP@ не мають прямої відповідності в CIFS; вони відображаються як поточний власник і поточна група власників файлу або каталогу.

Направлення

NFSФункція рефералу дозволяє клієнту NFSv4 отримувати доступ до експорту (або файлової системи) в одному або кількох місцях. Локації можуть бути увімкнені

один і той самий сервер NFS або на різних серверах NFS, і використовують один або інший шлях для досягнення експорту.

Оскільки реферали є функцією NFSv4, вони застосовуються лише до кріплень NFSv4.

Реферали можна робити на будь-який сервер, який використовує NFSv4 або новіші версії, включно з наступними:

● Система захисту, що працює на NFS з увімкненим

NFSv4● Інші сервери, що підтримують NFSv4, включаючи сервери Linux, пристрої NAS та системи VNX.

Реферал може використовувати точку експорту NFS з або без поточного базового шляху у файловій системі DD.

Експорт NFS з рефералами можна змонтувати через NFSv3, але клієнти NFSv3 не будуть перенаправлятися, оскільки реферали є функцією NFSv4.

Ця характеристика корисна в системах масштабування, дозволяючи перенаправляти експорт на рівні управління файлами.

Адреси

направленняНаправлення NFSv4 завжди мають одне або кілька локацій

.Ці локації складаються з наступного:

● Шлях на віддаленому сервері NFS до відповідної файлової системи.

● Одна або кілька мережевих адрес серверів, які дозволяють клієнту звертатися до віддаленого сервера NFS.

Зазвичай, коли кілька адрес серверів пов'язані з одним місцем, ці адреси знаходяться в одному й тому ж NFS

Офіціант

.Назви

локацій для направленняВи можете назвати кожну адресу направлення в експорті NFS. Ви можете використовувати ім'я для доступу до рефералу, а також для зміни або

Видали.

Ім'я рефералу може містити максимум 80 символів із наступних наборів символів:

● A-Z

● A-Z

● 0-9

● "."

● ","

● "_"

● "-"

Імена, що починаються на «.», зарезервовані для автоматичного створення системою захисту. Ви можете видалити ці імена, але не можете створювати чи змінювати їх через інтерфейс командного рядка (CLI) або служби управління системою (SMS).

Реферали та системи

масштабуванняНаправлення та локації NFSv4 можуть краще забезпечити доступ, якщо ви масштабуєте свої системи захисту.

Оскільки ваша система може мати або не містити глобальний простір назв, наступні два сценарії описують, як ви можете використовувати посилання NFSv4:

● Ваша система не містить глобального простору

назв.○ Ви можете використовувати NFSv4-реферали для створення глобального простору назв. Системні адміністратори можуть створювати ці глобальні простори назв, або

Ви можете використовувати рекомендації для створення елементів Smart System Manager (SM) за потреби.

● Ваша система вже має глобальний простір назв.

○ Якщо у вашій системі є глобальний простір імен із MTree, розміщеними у певних вузлах, можна створити NFS-реферали, щоб перенаправити доступ до цих MTrees на вузли, додані до масштабованої системи.

Ви можете створювати ці направлення або автоматично виконувати їх у межах NFS, якщо доступна

необхідна інформація про SM або файловий менеджер (FM).NFSv4 та висока доступність

У NFSv4 протокол експортує (наприклад, /data/col1/<mtree> відображаються у системі з високою доступністю (HA). Однак експорт конфігурацій, такий як /ddvar не віддзеркалюються.

The /ddvar файлова система унікальна для кожного вузла пари HA. Внаслідок цього, /ddvar експорти та пов'язані з ними списки доступу

клієнтівне відображаються у резервному вузлі в HA-середовищі.

Інформація у /ddvar стає застарілим, коли активний вузол переходить до резервного вузла. Будь-які дозволи, надані клієнтам /ddvar на початковому активному вузлі потрібно відновити на новоактивному вузлі після аварійного переходу.

Вам також потрібно додати додаткові /ddvar експорт та їхні клієнти (наприклад, /ddvar/core), які були створені на початковому активному вузлі для нового активного вузла після відключення

резервування.Нарешті, будь-які бажані /ddvar Експорт потрібно відключити від клієнта і потім повторно монтувати після аварійного переходу.

Глобальні

простори імен NFSv4Сервер NFSv4 надає віртуальне дерево каталогів, відоме як PseudoFS, для з'єднання експортованих даних NFS у пошуковий набір шляхів

.Використання PseudoFS відрізняє NFSv4 від NFSv3, який використовує допоміжний протокол MOUNTD.

У більшості конфігурацій зміна з NFSv3 MOUNTD на глобальний простір імен NFSv4 є прозорою і автоматично здійснюється клієнтом і сервером NFSv4.

Глобальні простори імен NFSv4 та підмонтування

NFSv3Якщо ви використовуєте експортні підмонти NFSv3, глобальні простори імен для NFSv4 можуть заважати їх побачити

на NFSv4

.Основний експорт NFSv3 та експорт

субмонтівЯкщо NFSv3 має основний експорт і експорт підмонтування, ці експорти можуть використовувати одні й ті ж клієнти NFSv3, але мати різні рівні доступу:

Таблиця основних експортів NFSv3 і експорту субмонтування

| Експорт | Шлях | Клієнт | Опції |

| Mt1 | /data/col1/mt1 | client1.example.com | ro |

| Mt1-sub | /data/col1/mt1/subdir | client1.example.com | RW |

У попередній таблиці до NFSv3 застосовується наступне:

● Якщо client1.example.com кріпиться /data/col1/mt1, клієнт отримує доступ лише для читання.

● Якщо client1.example.com кріпиться /data/col1/mt1/subdir, клієнт отримує доступ до читання/запису.

NFSv4 працює аналогічно щодо найвищих експортних маршрутів. Для NFSv4 client1.example.com навігує NFSv4 PseudoFS до найвищого рівня експорту, /data/col1/mt1, де він отримує доступ лише для читання.

Однак, оскільки експорт було обрано, експорт підмонтування (Mt1-sub) не є частиною PseudoFS для клієнта, і доступ до читання/запису не надається.

Найкращі практики

Якщо ваша система використовує субмонти NFSv3, щоб надати клієнту доступ до читання/запису на основі шляху монтування, слід врахувати це перед використанням NFSv4 з цими експортами підмонтування.

У NFSv4 кожен клієнт має окремий PseudoFS.

Експорт субмонтів NFSv3 таблиці

| Експорт | Шлях | Клієнт | Опції |

| Mt1 | /data/col1/mt1 | client1.example.com | ro |

| Mt1-sub | /data/col1/mt1/subdir | client2.example.com | RW |

Конфігурація NFSv4

The default protection system configuration only enables NFSv3. To use NFSv4, you must first enable the NFSv4 server.

Enabling the NFSv4 Server

Steps

1. Enter nfs enable version 4 to enable NFSv4:

# nfs enable version 4

NFS server version(s) 3:4 enabled.

2. (Optional) If you want to disable NFSv3, enter nfs disable version 3.

# nfs disable version 3

NFS server version(s) 3 disabled.

NFS server version(s) 4 enabled.

Next steps

After the NFSv4 server is enabled, you might need to perform additional NFS configuration tasks specifically for your site. These

tasks can include:

● Setting the NFSv4 domain

● Configuring NFSv4 ID mapping

● Configuring ACL (Access Control Lists)

Setting the default server to include NFSv4

About this task

The NFS command option default-server-version controls which NFS version is enabled when you enter the nfs

enable command without specifying a version.

Steps

Enter the nfs option set default-server-version 3:4 command:

# nfs option set default-server-version 3:4

NFS option 'default-server-version' set to '3:4'.

Оновлення існуючих експортів

You can update existing exports to change the NFS version used by your protection system.

Steps

Enter the nfs export modify all command:

# nfs export modify all clients all options version=version number

To ensure all existing clients have either version 3, 4, or both, you can modify the NFS version to the appropriate string. The

following example shows NFS modified to include versions 3 and 4:

#nfs export modify all clients all options version=3:4

For more information about the nfs export command, see the DDOS Command Reference Guide for more information.

Additional Information

Kerberos і NFSv4

І NFSv4, і NFSv3 використовують механізм автентифікації Kerberos для захисту облікових даних користувача.

Kerberos запобігає підробці облікових даних користувачів у пакетах NFS і захищає їх від втручання на шляху до системи захисту.

Існують різні типи Kerberos порівняно з NFS:

● Керберос 5 (сек=krb5)

Використовуйте Kerberos для облікових даних користувача.

● Kerberos 5 з цілісністю (sec=krb5i)

Використовуйте Kerberos і перевірте цілісність корисного навантаження NFS за допомогою зашифрованої контрольної суми.

● Kerberos 5 з охороною (sec=krb5p)

Використовуйте Kerberos 5 з цілісністю та шифруйте весь корисний навантаження NFS.

Налаштування Kerberos з Linux KDC

Prerequisites

You should ensure that all your systems can access the Key Distribution Center (KDC).

If the systems cannot reach the KDC, check the domain name system (DNS) settings.

About this task

The following steps allow you to create keytab files for the client and the protection system:

● In Steps 1-3, you create the keytab file for the protection system.

● In Steps 4-5, you create the keytab file for the client.

Steps

1. Create the nfs/<ddr_dns_name>@<realm> service principal.

kadmin.local: addprinc -randkey nfs/ddr12345.<domain-name>@<domain-name>

2. Export nfs/<ddr_dns_name>@<realm> to a keytab file.

kadmin.local: ktadd –k /tmp/ddr.keytab nfs/ddr12345.corp.com@CORP.COM

3. Copy the keytab file to the protection system at the following location:

/ddr/var/krb5.keytab

4. Create one of the following principals for the client and export that principal to the keytab file:

nfs/<client_dns_name>@<REALM>

root/<client_dns_name>@<REALM>

5. Copy the keytab file to the client at the following location:

/etc/krb5.keytab

NOTE: It is recommended that you use an NTP server to keep the time synchronized on all entities.

Налаштування Kerberos з Linux KDC

Configuring the protection System to Use Kerberos Authentication

Steps

1. Configure the KDC and Kerberos realm on the protection system by using the authentication command:

# authentication kerberos set realm <realm> kdc-type unix kdcs <kdc-server>

2. Import the keytab file:

# authentication kerberos keytab import

3. (Optional) Configure the NIS server by entering the following commands:

# authentication nis servers add <server>

# authentication nis domain set <domain-name>

# authentication nis enable

# filesys restart

4. (Optional) Make the nfs4-domain the same as the Kerberos realm using the nfs option command:

nfs option set nfs4-domain <kerberos-realm>

5. Add a client to an existing export by adding sec=krb5 to the nfs export add command:

nfs export add <export-name> clients * options version=4,sec=krb5

Налаштування Kerberos з Linux KDC

Configuring Clients

Steps

1. Configure the DNS server and verify that forward and reverse lookups are working.

2. Configure the KDC and Kerberos realm by editing the /etc/krb5.conf configuration file.

You might need to perform this step based on the client operating system you are using.

3. Configure NIS or another external name mapping service.

4. (Optional) Edit the /etc/idmapd.conf file to ensure it is the same as the Kerberos realm.

You might need to perform this step based on the client operating system you are using.

5. Verify the keytab file /etc/krb5.keytab contains an entry for the nfs/ service principal or the root/ principal.

[root@fc22 ~]# klist -k

Keytab name: FILE:/etc/krb5.keytab

KVNO Principal

---- --------------------------------------------------------------------------

3 nfs/fc22.domain-name@domain-name

6. Mount the export using the sec=krb5 option.

[root@fc22 ~]# mount ddr12345.<domain-name>:/data/col1/mtree1 /mnt/nfs4 –o

sec=krb5,vers=4

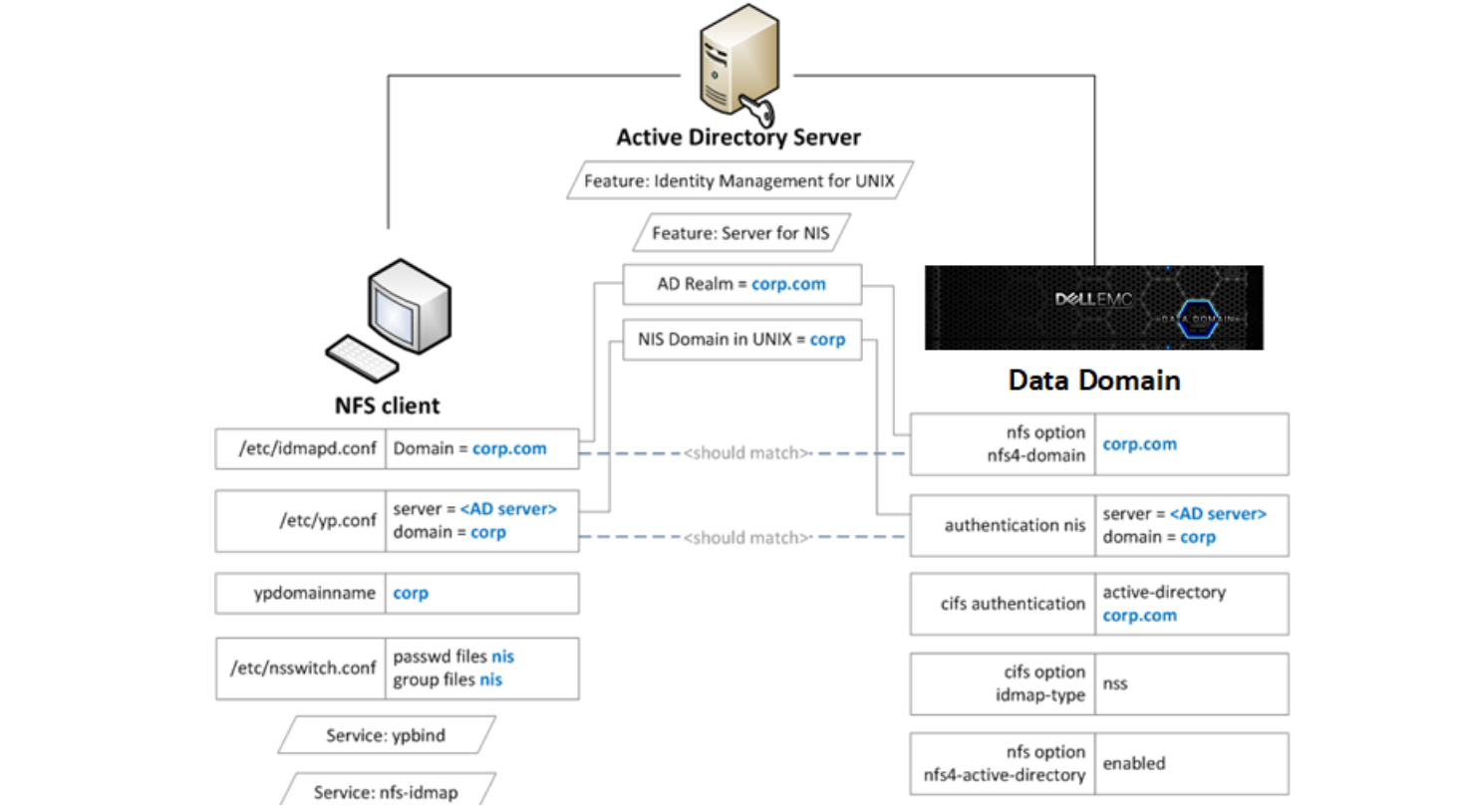

Вмикання Active Directory

About this task

Configuring Active Directory authentication makes the protection system part of a Windows Active Directory realm. CIFS clients

and NFS clients use Kerberos authentication.

Steps

1. Join an active directory realm using the cifs set command:

# cifs set authentication active-directory <realm>

Kerberos is automatically set up on the system, and the required NFS/ service principal is automatically created on the KDC.

2. Configure NIS using the authentication nis command:

# authentication nis servers add <windows-ad-server>

# authentication nis domain set <ad-realm>

# authentication nis enable

3. Configure CIFS to use NSS for ID mapping by using cifs commands:

# cifs disable

# cifs option set idmap-type nss

# cifs enable

# filesys restart

4. Set the nfs4-domain to be the same as the Active Directory realm:

# nfs option set nfs4-domain 5. Enable Active Directory for NFSv4 id mapping by using the nfs command: # nfs option set nfs4-idmap-active-directory enabled

Налаштування Active Directory

Steps

1. Install the Active Directory Domain Services (AD DS) role on the Windows server.

2. Install the Identity Management for UNIX components.

C:\Windows\system32>Dism.exe /online /enable-feature /featurename:adminui /all

C:\Windows\system32>Dism.exe /online /enable-feature /featurename:nis /all

3. Verify the NIS domain is configured on the server.

C:\Windows\system32>nisadmin

The following are the settings on localhost

Push Interval : 1 days

Logging Mode : Normal

NIS Domains

NIS Domain in AD Master server NIS Domain in UNIX

---------------- ------------- ----------------

corp win-ad-server corp

4. Assign AD users and groups UNIX UID/GIDs for the NFSv4 server.

a. Go to Server Manager > Tools > Active Directory.

b. Open the Properties for an AD user or group.

c. Under the UNIX Attributes tab, fill in the NIS domain, UID, and Primary GID fields.

Домен даних: Монтування та перевірка експорту на клієнті NFS

Найкращі практики NFS для домену даних та клієнтських операційних систем