Deploy Azure Local 23H2 from Azure Portal - Single-Node Cluster

Summary: У наведеному нижче посібнику демонструються кроки, необхідні для розгортання екземпляра (кластера) одного вузла Azure Local 23H2.

Instructions

Передумови та покрокові інструкції детально описані в посібнику з розгортання та експлуатації одновузлового кластера на основі порталу, який доступний тут.

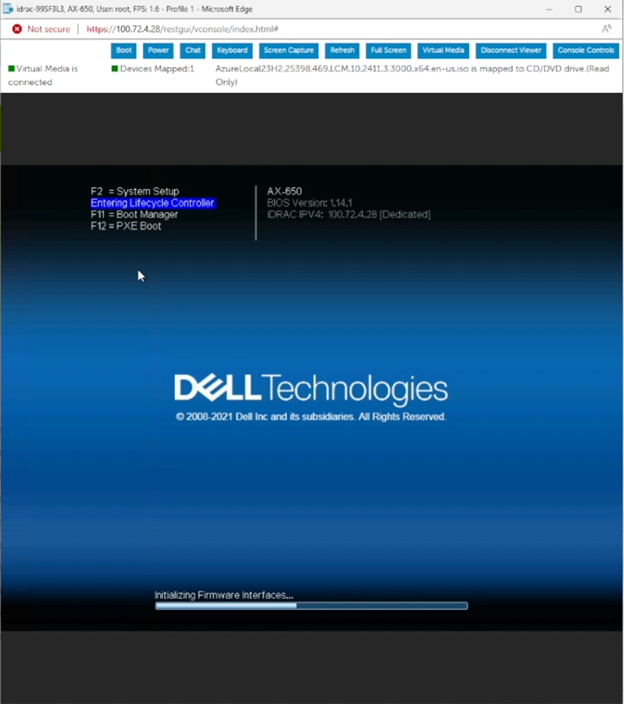

1. Розгорніть операційну систему.

Хоча можлива пряма інсталяція операційної системи, для завершення інсталяції рекомендується використовувати асистент розгортання ОС контролера життєвого циклу. ISO-образ, використаний на малюнку нижче, був завантажений з порталу Azure.

Після завершення інсталяції призначте пароль локального адміністратора вперше. Використовуйте опцію SCONFIG 15, щоб вийти з PowerShell, і виконайте наведені нижче дії.

2. Початкова конфігурація

мережі та операційної системиВикористовуючи функцію віртуального буфера обміну iDRAC, введіть наступні команди в PowerShell для налаштування сервера.

Визначте мережний адаптер керування та налаштуйте його параметри TCP/IP. Замініть зразок x.x.x.x на бажані IP-адреси:

Get-NetAdapter Set-NetIPInterface -InterfaceAlias "Port1","Port2" -Dhcp Disabled New-NetIPAddress -InterfaceAlias "Port1" -IPAddress x.x.x.x -DefaultGateway x.x.x.x -PrefixLength 24 -AddressFamily IPv4 -Verbose Set-DnsClientServerAddress -InterfaceAlias "Port1" -ServerAddresses x.x.x.x, x.x.x.x

За потреби налаштуйте адаптер керування з ідентифікатором VLAN:

Get-NetAdapter -Name "Port1" | Set-NetAdapter -VlanID 202 -Confirm: $false Get-NetAdapter -Name "Port2" | Set-NetAdapter -VlanID 202 -Confirm: $false

Призначте ім'я хоста цільовому вузлу кластера та перезавантажте його:

Rename-Computer -NewName AX650-1 -Restart

Встановіть роль Hyper-V:

Enable-WindowsOptionalFeature -Online -FeatureName Microsoft-Hyper-V -All

Увімкнення та дозвіл підключення до віддаленого робочого стола:

Set-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server" -Name "fDenyTSConnections" -Value 0 Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Виключіть мережевий USB-адаптер iDRAC із перевірки кластера:

New-Item -Path HKLM:\system\currentcontrolset\services\clussvc New-Item -Path HKLM:\system\currentcontrolset\services\clussvc\parameters New-ItemProperty -Path HKLM:\system\currentcontrolset\services\clussvc\parameters -Name ExcludeAdaptersByDescription -Value "Remote NDIS Compatible Device"

Налаштуйте сервер часу та переконайтеся, що майбутній вузол кластера може синхронізувати свій час із джерелом:

w32tm /config /manualpeerlist:"DC01.company.net" /syncfromflags:manual /update w32tm /query /status

Налаштування WinRM і брандмауера Windows:

winrm quickconfig netsh advfirewall firewall add rule name="ICMP Allow incoming V4 echo request" protocol=icmpv4:8,any dir=in action=allow

3. Зареєструвати сервер в Azure Arc

Тепер сервер готовий до підключення в Azure Arc. Наведені нижче кроки припускають, що у вас є доступ до дійсної передплати Azure. Також передбачається, що була створена група ресурсів, яка міститиме об'єкти Azure Local. Ці кроки також вимагають підключення до Інтернету на майбутньому вузлі кластера.

Спочатку встановіть необхідні модулі на майбутній вузол кластера за допомогою команд нижче:

Install-PackageProvider -Name NuGet -MinimumVersion 2.8.5.201 -Force Set-PSRepository -Name PSGallery -InstallationPolicy Trusted Install-Module AzsHCI.ARCinstaller -Force Install-Module Az.Accounts -RequiredVersion 2.13.2 Install-Module Az.Resources -RequiredVersion 6.12.0 Install-Module Az.ConnectedMachine -RequiredVersion 0.5.2

Під час того самого сеансу PowerShell оголосіть і призначте змінні для таких ідентифікаторів

облікового запису Azure:Ідентифікатор

підписки Ідентифікатор

клієнта Ім'я групи ресурсів, цільової для розміщення об'єктів

локального екземпляра Azure Регіон (схід США)

$Subscription = "a563c01g-1fb4-6587-ac36-00a9v269deb9c" $RG = "AX650-SN-RG" $Tenant = "336fc9dc-d6d4-43rn-56c9-36540acfe568" $Region = "East US"

Використовуючи ці змінні як параметри, підключіться до Azure з цільового сервера:

Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode

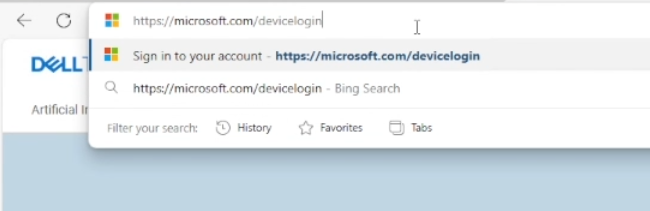

Використовуйте браузер для доступу до веб-сторінки входу на пристрій:

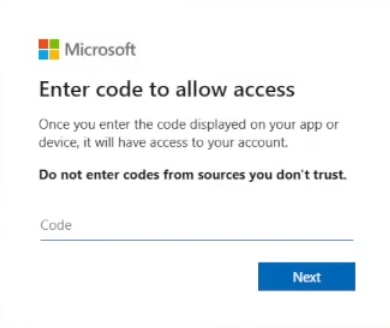

Введіть код, згенерований локально на вузлі:

Встановивши з'єднання, отримайте Access Token та Account ID у змінні за допомогою наступних команд:

$ARMtoken = (Get-AzAccessToken).Token $id = (Get-AzContext).Account.Id

Викличте сценарій реєстрації Azure Arc, виконавши наведену нижче команду на цільовому сервері:

Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region $Region -Cloud "AzureCloud" -ArmAccessToke $ARMtoken -AccountID $id

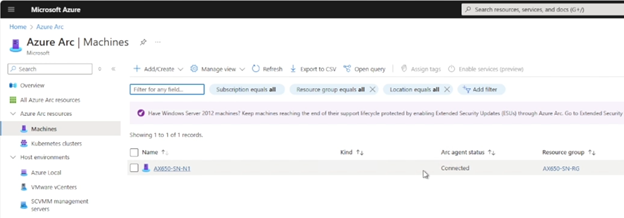

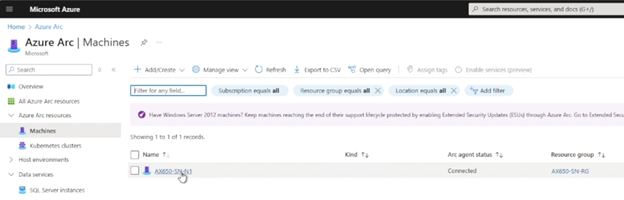

Виконання цієї команди займає кілька хвилин. Завершивши, відвідайте портал Azure Portal і перегляньте успішну інтеграцію Azure Arc:

4. Призначте необхідне керування доступом на основі ролей (RBAC) керівнику, відповідальному за розгортання.

Поверніться на цільовий сервер і встановіть модуль Azure PowerShell. Потім знову підключіться до підписки Azure і отримайте ідентифікатор об'єкта облікового запису, відповідального за розгортання кластера:

Install-Module -Name Az -Repository PSGallery -Force Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode Get-AzADUser $Object_id = "554d2261-ff04-4bd8-a2df-9445ef525342"

Призначте користувача на необхідні ролі, виконавши наведені нижче команди:

New-AzRoleAssignment -ObjectId $Object_Id -RoleDefinitionName "Key Vault Data Access Administrator" -ResourceGroupName $RG New-AzRoleAssignment -ObjectId $Object_Id -RoleDefinitionName "Key Vault Secrets Officer" -ResourceGroupName $RG New-AzRoleAssignment -ObjectId $Object_Id -RoleDefinitionName "Key Vault Contributor" -ResourceGroupName $RG New-AzRoleAssignment -ObjectId $Object_Id -RoleDefinitionName "Storage Account Contributor" -ResourceGroupName $RG New-AzRoleAssignment -ObjectId $Object_Id -RoleDefinitionName "Azure Connected Machine Onboarding" -ResourceGroupName $RG New-AzRoleAssignment -ObjectId $Object_Id -RoleDefinitionName "Azure Connected Machine Resource Administrator" -ResourceGroupName $RG

5. Розгорніть локальний екземпляр (кластер) Azure за допомогою порталу Azure.

На порталі Azure знайдіть і натисніть "Azure Local"

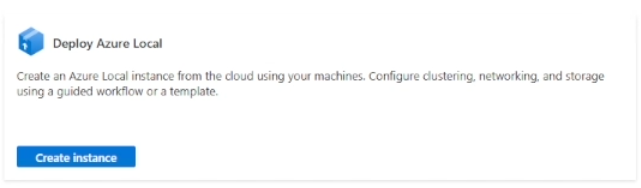

Виберіть "Створити екземпляр":

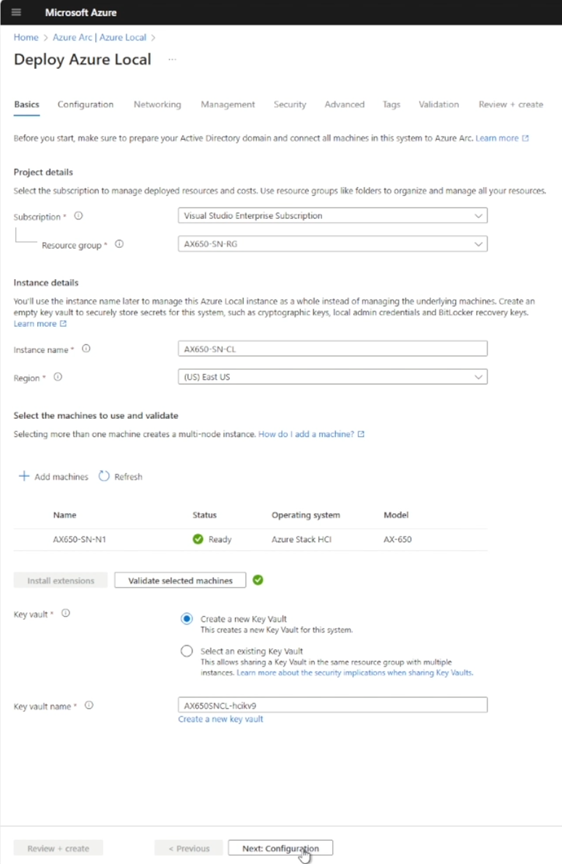

У веб-формі "Основи" введіть необхідні дані:

Регіон

групи

ресурсів Виберіть цільову машину

Ім'я

сховища ключів Натисніть "Наступна конфігурація"

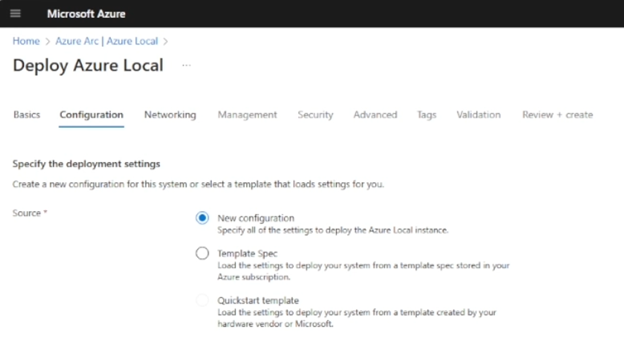

У меню "Конфігурація" виберіть "Нова конфігурація", а потім натисніть "Далі: Мережа»У

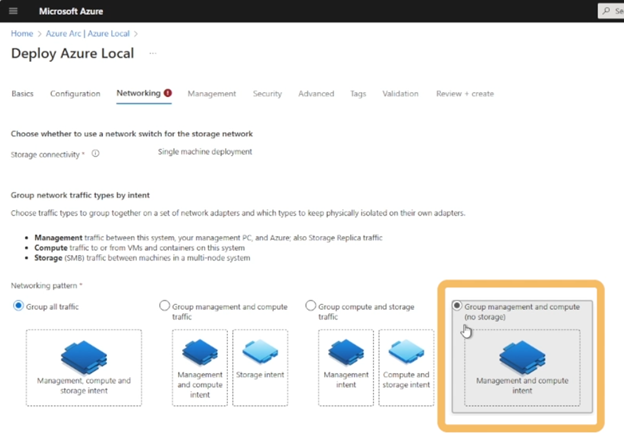

веб-формі Мережа виберіть конфігурацію Мережевий АТС. Для цієї демонстрації необхідною опцією є "Управління групою та обчислення (без сховища)":

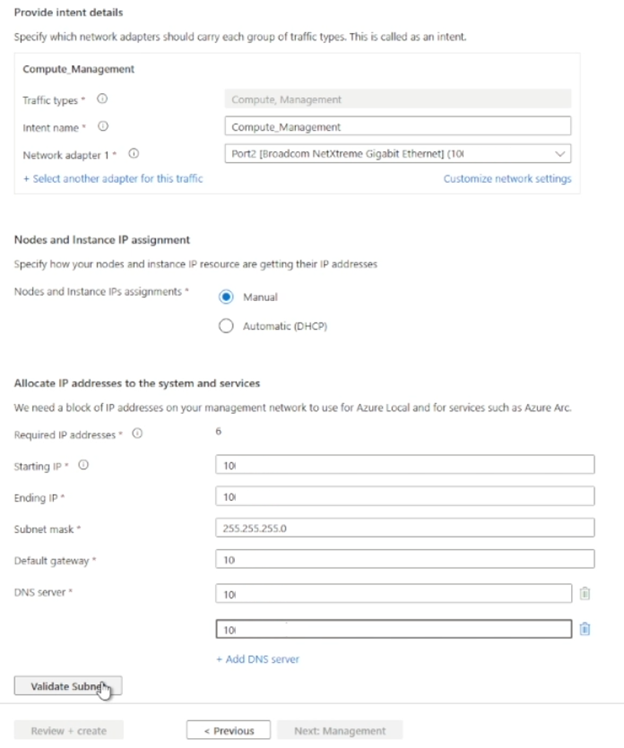

Все ще в розділі Мережа введіть запитувані параметри TCP/IP, перевірте підмережу та натисніть "Далі: Керівництво»:

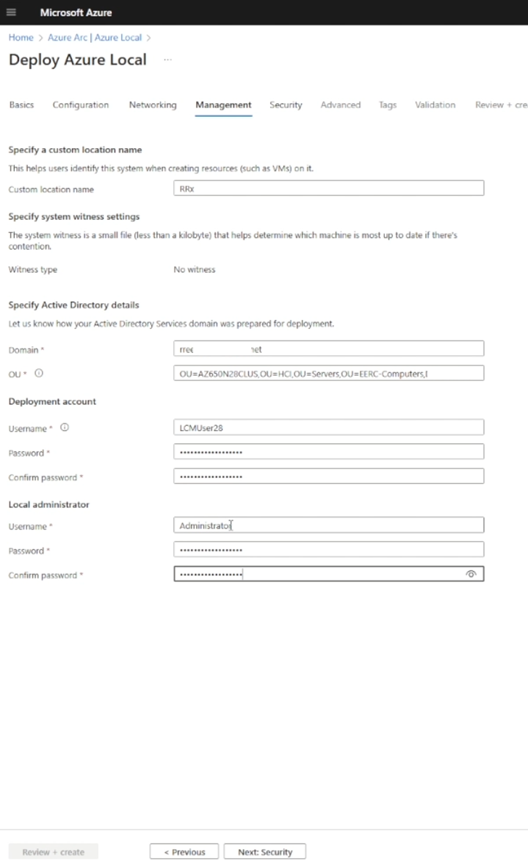

у формі «Керування» введіть домен і організаційну одиницю (OU), що застосовуються до розгортання. Також введіть облікові дані облікового запису розгортання та натисніть Далі.

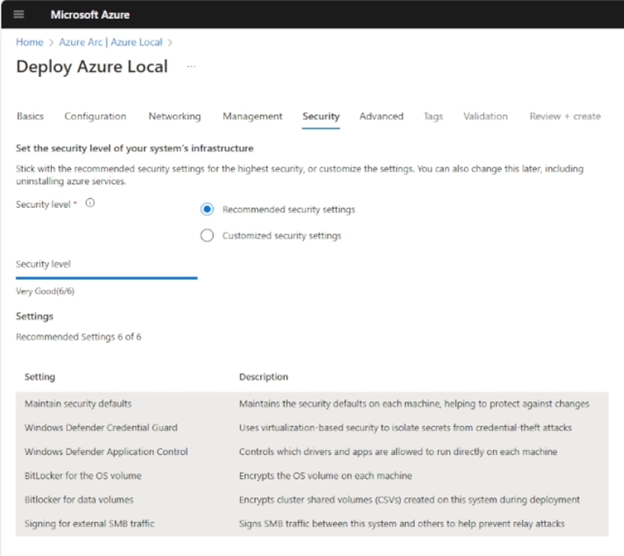

У меню «Безпека» залиште натиснутою кнопку співвідношення «Рекомендовані налаштування безпеки» та натисніть «Далі».

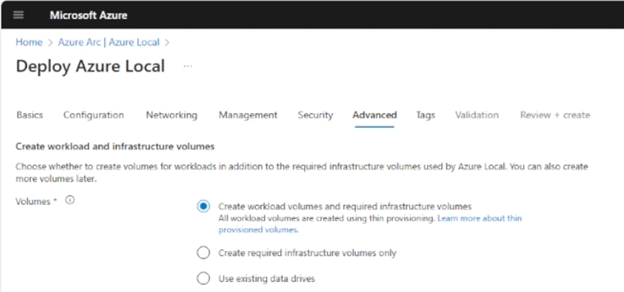

У меню «Додатково» залиште обраною опцію створення робочого навантаження та обсягів інфраструктури та натисніть «Далі».

Натисніть «Далі» в меню «Теги».

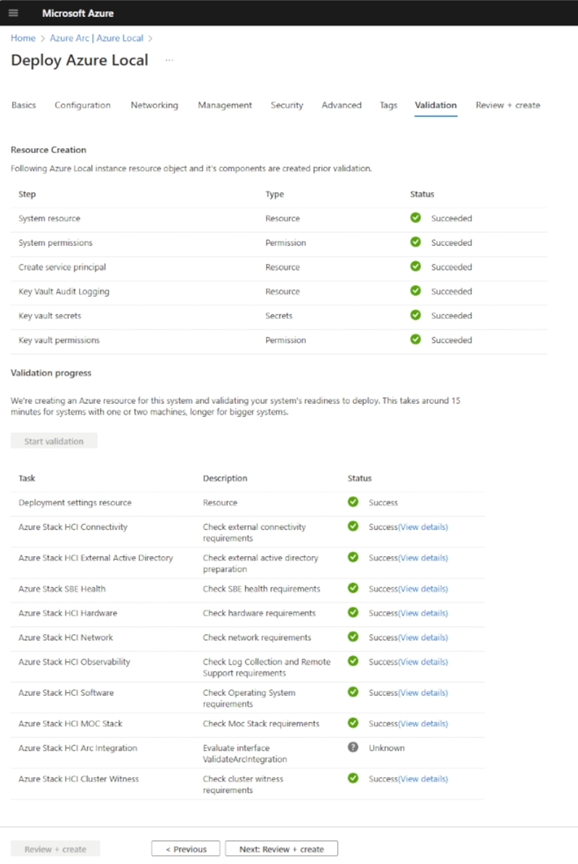

На сторінці Валідація, після створення ресурсних об'єктів, натисніть кнопку Почати перевірку і дочекайтеся її завершення:

Коли валідація буде завершена, натисніть "Далі: Рецензія + створення». Перегляньте резюме та натисніть "Створити".

Це ініціює розгортання.

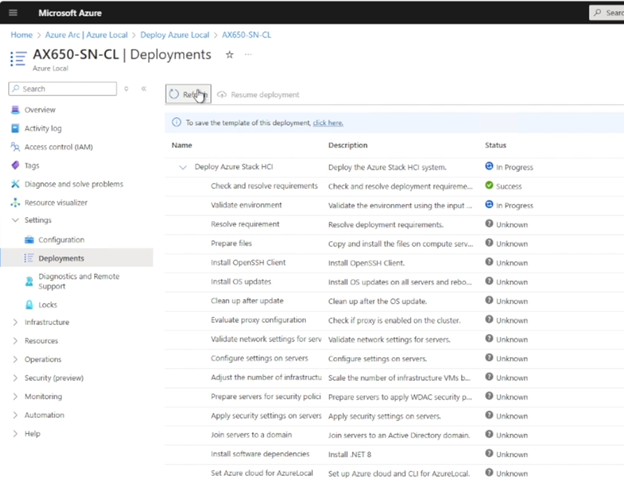

Ви можете стежити за ходом розгортання на порталі Azure, натиснувши кнопку "Оновити":

Коли розгортання завершено, на порталі Azure у розділі Azure Local та під Azure Arc відображається екземпляр (кластер):