Sådan håndterer du AWS S3-certifikatændringer fra 23. marts 2021

摘要: AWS ændrer deres servercertifikater for S3 til certifikater udstedt af Amazon Trust Services CA. Dette sker med start fra den 23. marts 2021 i henhold til AWS-kommunikationen. Denne ændring påvirker Data Domain-systemer, der er konfigureret med Cloud Tier og Data Domain Virtual Edition (DDVE) implementeret på AWS Cloud-platformen med (Active Tier på Object Storage) ATOS. ...

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

症狀

Denne certifikatændring får Cloud-enheden til at gå i frakoblet tilstand for Data Domain-systemer, der er konfigureret med cloud-niveauet:

ELLER

For DDVE-implementeret på AWS med ATOS deaktiveres filsystemet med følgende advarselsmeddelelser:

# advarsel viser aktuelt

id efter tidens alvorsgrad Objektmeddelelse

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 man. 19. apr. 15:34:03 2021 KRITISK Cloud CloudUnit=aws-unit EVT-CLOUD-00001: Kan ikke få adgang til udbyderen af cloud-enheden aws-unit.

----- ------------------------ -------- ----- ------------------------ ------------------------------------------------------------------------- Der

er 1 aktiv advarsel.

# Cloud Unit List

Name Profile Status -------------- --------- ------------

aws-unit aws Frakoblet

-------------- --------- ------------

id efter tidens alvorsgrad Objektmeddelelse

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 man. 19. apr. 15:34:03 2021 KRITISK Cloud CloudUnit=aws-unit EVT-CLOUD-00001: Kan ikke få adgang til udbyderen af cloud-enheden aws-unit.

----- ------------------------ -------- ----- ------------------------ ------------------------------------------------------------------------- Der

er 1 aktiv advarsel.

# Cloud Unit List

Name Profile Status -------------- --------- ------------

aws-unit aws Frakoblet

-------------- --------- ------------

ELLER

For DDVE-implementeret på AWS med ATOS deaktiveres filsystemet med følgende advarselsmeddelelser:

Beskedhistorik

-------------

Id Eftertidens rydningstid Alvorlighedsklasse Objektmeddelelse

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26. apr. 6. apr. 13:58:41 2021 Tir 6. apr 13:59:03 2021 FEJL Filsystem EVT-FILESYS-00008: Filsystemet er stødt på en fejl og genstarter.

m0-27. tirsdag den 6. apr. 14:19:59 2021 Tirsdag den 6. apr. 14:20:03 2021 ADVARSEL Filsystem EVT-FILESYS-00002: Problemet forhindrer filsystemet i at

-------------

Id Eftertidens rydningstid Alvorlighedsklasse Objektmeddelelse

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26. apr. 6. apr. 13:58:41 2021 Tir 6. apr 13:59:03 2021 FEJL Filsystem EVT-FILESYS-00008: Filsystemet er stødt på en fejl og genstarter.

m0-27. tirsdag den 6. apr. 14:19:59 2021 Tirsdag den 6. apr. 14:20:03 2021 ADVARSEL Filsystem EVT-FILESYS-00002: Problemet forhindrer filsystemet i at

原因

AWS ændrer deres servercertifikater for S3 til certifikater udstedt af Amazon Trust Services CA. Dette sker fra den 23. marts 2021.

For at få adgang til S3-buckets kræver systemet et nyt Starfield Class 2-nøglecenter-rootCA-certifikat i stedet for det aktuelle CyberTrust-rodcertifikat.

解析度

Følgende trin gælder for Data Domain-systemer, der er konfigureret med Cloud Tier og DDVE implementeret på AWS Cloud-platformen med ATOS.

- Kontrollér, om systemet i øjeblikket bruger"CyberTrust Root"til cloud-programmet i henhold til følgende eksempel:

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31: C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost fredag den 19. juni 17:25:13 Wed 18 juni 2020 18:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Oem CyberTrust Root imported-ca cloud fra maj 12 11:46:00 2000 Mandag den 12. maj 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74------------------------- ------------- ----------- ------------------------ ------------------------ ----------------------------------------------------------- anmodning om

certifikatsignering (CSR) findes på /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31: C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost fredag den 19. juni 17:25:13 Wed 18 juni 2020 18:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Oem CyberTrust Root imported-ca cloud fra maj 12 11:46:00 2000 Mandag den 12. maj 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74------------------------- ------------- ----------- ------------------------ ------------------------ ----------------------------------------------------------- anmodning om

certifikatsignering (CSR) findes på /ddvar/certificates/CertificateSigningRequest.csr

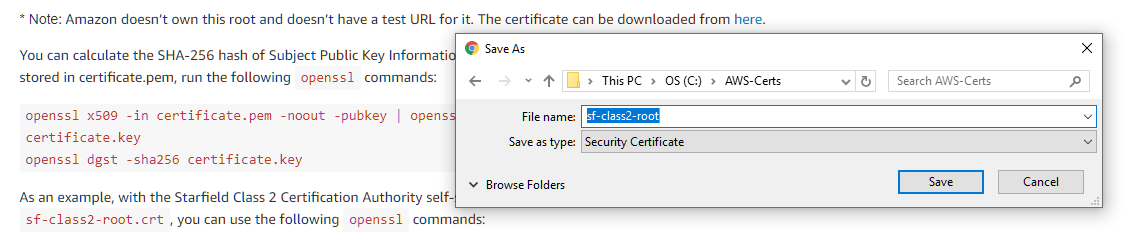

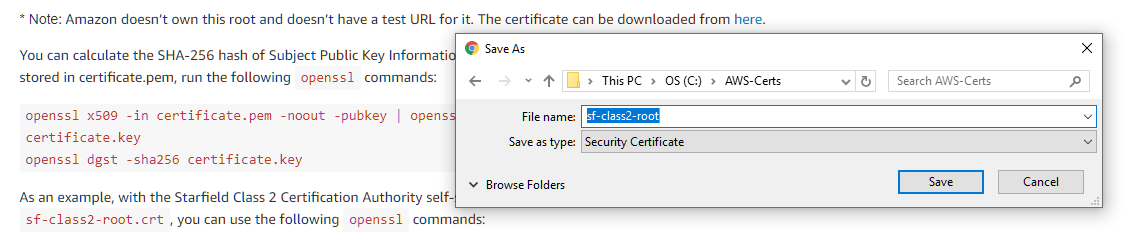

- Download Starfield Class 2-nøglecentrets rootCA-certifikat fra den følgende side

https://aws.amazon.com/blogs/security/how-to-prepare-for-aws-move-to-its-own-certif: icate-authority/

Højreklik på"her",og gem som:

Højreklik på"her",og gem som:

Alternativt link til download af certifikat: https://certs.secureserver.net/repository/sf-class2-root.crt

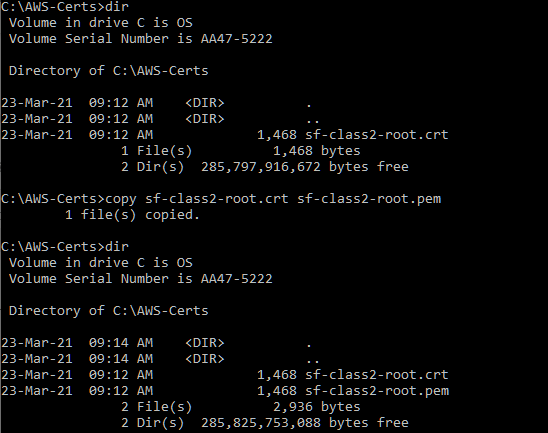

- Omdøb filen sf-class2-root.crt til sf-class2-root.pem (kun ændring i filtypen).

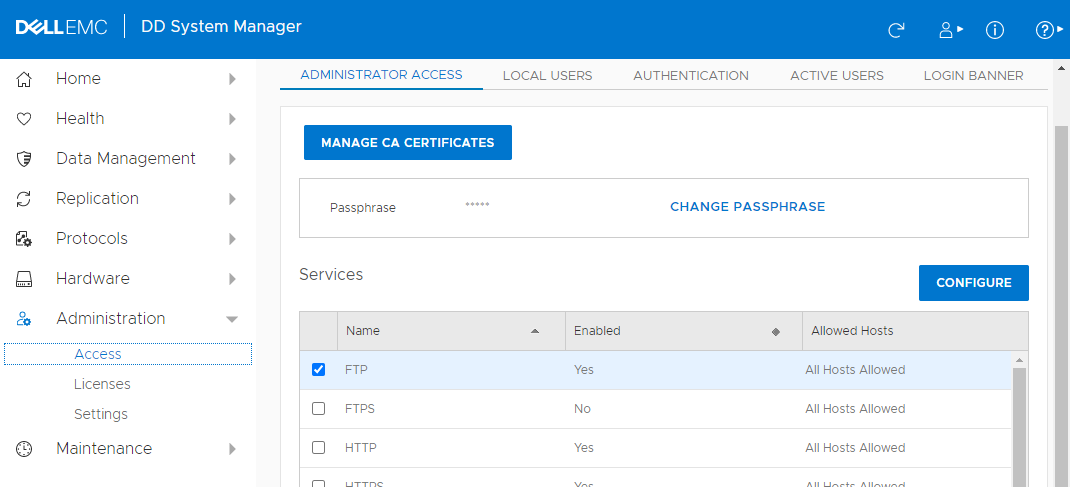

- Importer certifikat ved hjælp af Data Domain System Manager GUI.

- Cloud-enheder: "Dataadministration" > "Filsystem" > "Cloud-enheder" > "Administrer certifikater" > Tilføj

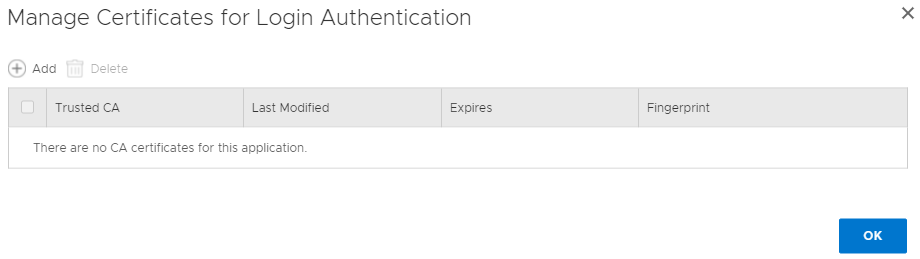

- DDVE: "Administration" > "Adgang" > "ADMINISTRER CA-CERTIFIKATER" > "+ Tilføj

- Udfør derefter CLI-trin 2. (placeret under disse skærmbilleder)

Eller alternativt fra CLI

- Overfør sf-class2-root.pem til /ddr/var/certificates ved hjælp af scp- eller sftp-metode

- Importer certifikatet

# adminaccess certificate import ca application cloud file sf-class2-root.pem

- BEMÆRK : Dette certifikat kan vise emnet som tomt på GUI eller i outputtet "adminaccess certificate show", som kan ignoreres (intet problem med funktionalitet undtagen tom skærm).

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31: C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31: C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

- Fjern ikke det gamle "CyberTrust Root"-certifikat. I nogle tilfælde har vi fundet ud af, at AWS er vendt tilbage til Certifikat Ford.

- Behold det sammen med det nye Starfield-certifikat.

受影響的產品

Data Domain, PowerProtect Data Protection Software文章屬性

文章編號: 000184415

文章類型: Solution

上次修改時間: 22 8月 2022

版本: 13

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。