Så här hanterar du ändringar av AWS S3-certifikat från den 23 mars 2021

摘要: AWS ändrar sina servercertifikat för S3 till certifikat som utfärdats av Amazon Trust Services CA. Det här händer från och med den 23 mars 2021 enligt AWS-kommunikation. Ändringen påverkar Data Domain-system som konfigurerats med Cloud Tier och Data Domain Virtual Edition (DDVE) distribuerat på AWS Cloud-plattform med (Active Tier on Object Storage) ATOS. ...

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

症狀

Den här certifikatändringen gör att molnenheten hamnar i frånkopplat läge för Data Domain-system som konfigurerats med molnnivå:

ELLER

för DDVE som distribueras på AWS med ATOS avaktiveras filsystemet med följande varningsmeddelanden:

# varning show current

ID Post Time Severity Class Object Message

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 Mån. 19 april 15:34:03 2021 CRITICAL Cloud CloudUnit=aws-unit EVT-CLOUD-00001: Det går inte att få åtkomst till leverantören för cloud unit aws-unit.

----- ------------------------ -------- ----- ------------------------ ------------------------------------------------------------------------- Det

finns en aktiv varning.

# Namnprofilstatus för molnenhetslista

-------------- --------- ------------

aws-unit aws Disconnected

-------------- --------- ------------

ID Post Time Severity Class Object Message

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 Mån. 19 april 15:34:03 2021 CRITICAL Cloud CloudUnit=aws-unit EVT-CLOUD-00001: Det går inte att få åtkomst till leverantören för cloud unit aws-unit.

----- ------------------------ -------- ----- ------------------------ ------------------------------------------------------------------------- Det

finns en aktiv varning.

# Namnprofilstatus för molnenhetslista

-------------- --------- ------------

aws-unit aws Disconnected

-------------- --------- ------------

ELLER

för DDVE som distribueras på AWS med ATOS avaktiveras filsystemet med följande varningsmeddelanden:

Varningshistorik

-------------

id efter tidsrensning av allvarlighetsgradsklassobjektmeddelande

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 tis 6 apr 13:58:41 2021 tis 6 apr 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Ett fel påträffas i filsystemet och startas om.

m0-27 tis 6 apr 2021 kl. 14:19:59 tis 6 apr 14:20:03 2021 ALERT Filesystem EVT-FILESYS-00002: Problemet hindrar filsystemet från att

-------------

id efter tidsrensning av allvarlighetsgradsklassobjektmeddelande

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 tis 6 apr 13:58:41 2021 tis 6 apr 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Ett fel påträffas i filsystemet och startas om.

m0-27 tis 6 apr 2021 kl. 14:19:59 tis 6 apr 14:20:03 2021 ALERT Filesystem EVT-FILESYS-00002: Problemet hindrar filsystemet från att

原因

AWS ändrar sina servercertifikat för S3 till certifikat som utfärdats av Amazon Trust Services CA. Det här händer från och med den 23 mars 2021.

För åtkomst till S3-bucketar kräver systemet ett nytt Starfield Class 2-certifikats rootCA-certifikat av klass 2 i stället fördettsrotcertifikat.

解析度

Följande steg gäller för Data Domain-system som konfigurerats med Molnnivå och DDVE distribuerat på AWS-molnplattform med ATOS.

- Kontrollera om systemet för närvarande använder"En CyberTrust Root"för molnprogram enligt följande:

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31: C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fre Jun 19 17:25:13 2016 2020 ons 18 jun 2025 kl. 17:25:13 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

CyberTrust Root imported-ca cloud Fre May 12 11:46:00 2000 Mån. 12 maj kl. 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

certifikatsigneringsbegäran (CSR) finns i /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31: C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fre Jun 19 17:25:13 2016 2020 ons 18 jun 2025 kl. 17:25:13 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

CyberTrust Root imported-ca cloud Fre May 12 11:46:00 2000 Mån. 12 maj kl. 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

certifikatsigneringsbegäran (CSR) finns i /ddvar/certificates/CertificateSigningRequest.csr

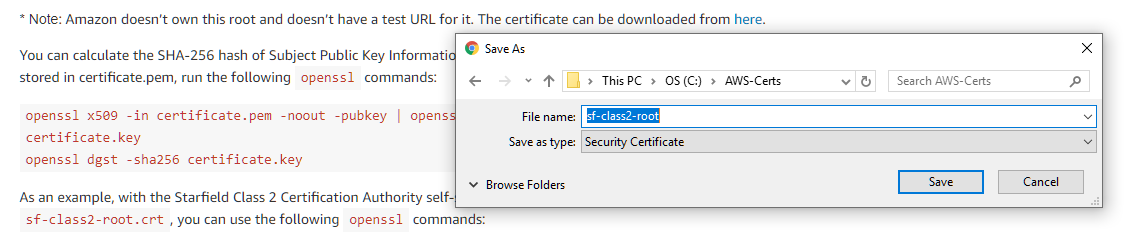

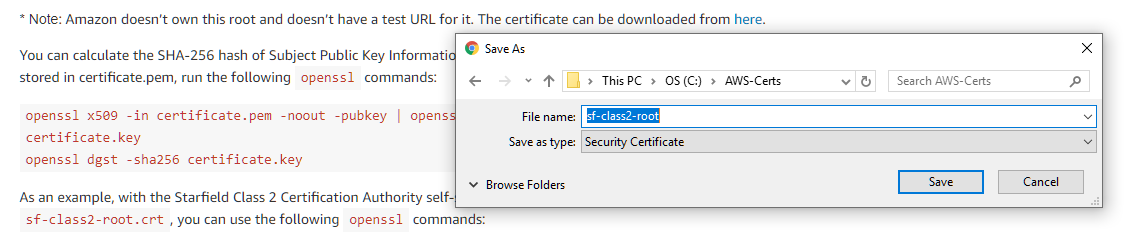

- Ladda ner RootCA-certifikatet för Starfield Class 2-certifikatutfärdare från följande sida

https://aws.amazon.com/blogs/security/how-to-prepare-for-aws-move-to-its-own-certif: icate-authority/

Högerklicka på"här"och spara som:

Högerklicka på"här"och spara som:

Alternativ länk för att ladda ner certifikatet: https://certs.secureserver.net/repository/sf-class2-root.crt

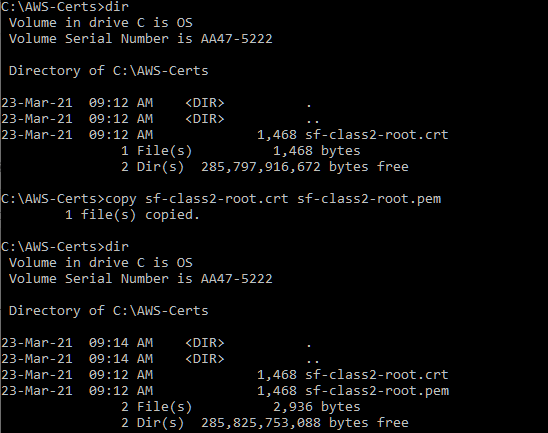

- Byt namn på filen sf-class2-root.crt till sf-class2-root.pem (ändra endast i tillägg).

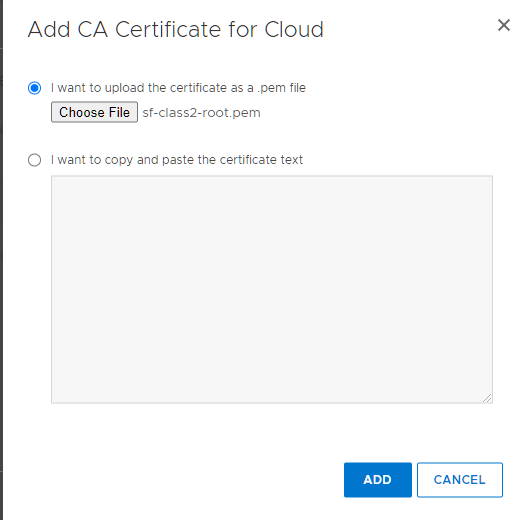

- Importera certifikatet antingen med hjälp av Data Domain System Manager GUI.

- Molnenheter: "Data Management" > "File System" > "Cloud Units" > "Manage Certificates" > Add

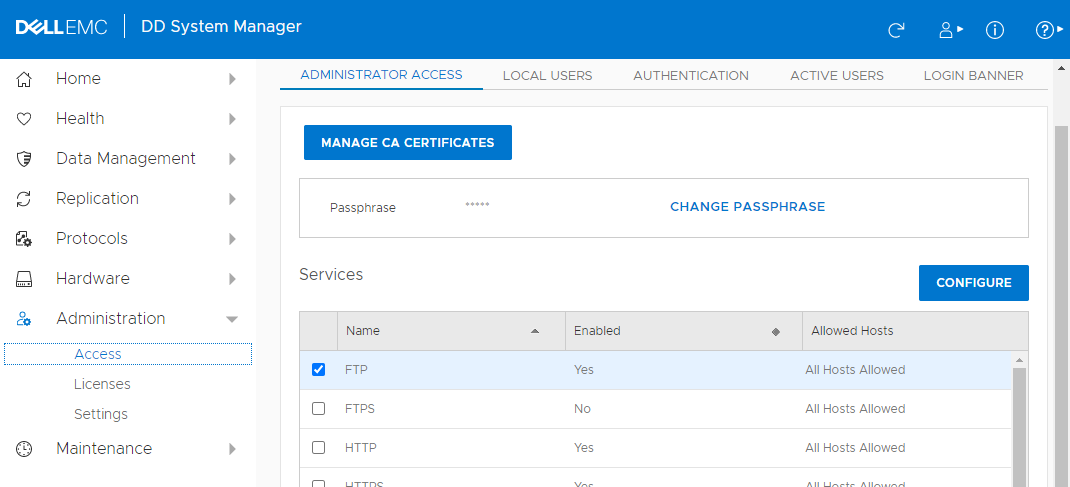

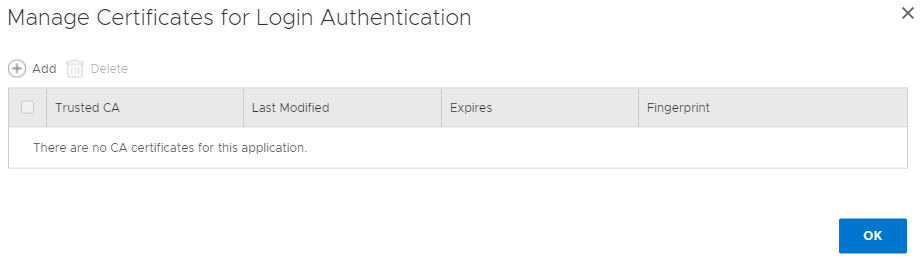

- DDVE: "Administration" > "Access" > "MANAGE CA CERTIFICATES" > "+ Add

- Utför sedan CLI-steg 2. (nedan visas skärmbilderna)

Eller från CLI

- Överför sf-class2-root.pem till /ddr/var/certificates med scp- eller sftp-metoden

- Importera certifikatet

# adminaccess certificate import ca application cloud file sf-class2-root.pem

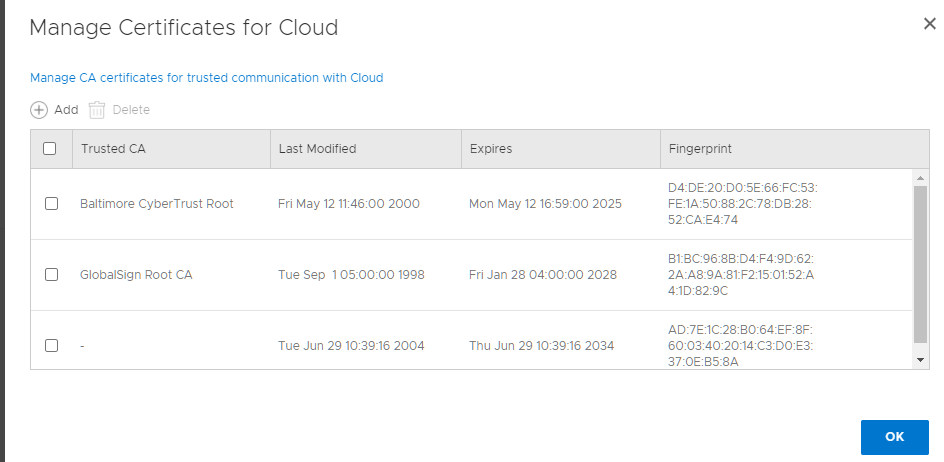

- Obs! Det här certifikatet kan visa ämnet som tomt i GUI eller i utdata "adminaccess certificate show" som kan ignoreras (inga funktionsproblem förutom tom skärm).

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31: C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31: C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

- Ta inte bort det gamla certifikatet "CyberTrust Root". I vissa fall har vi upptäckt att AWS har återställts till Det här certifikatet.

- Förvara den tillsammans med det nya Starfield-certifikatet.

受影響的產品

Data Domain, PowerProtect Data Protection Software文章屬性

文章編號: 000184415

文章類型: Solution

上次修改時間: 22 8月 2022

版本: 13

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。