NetWorker: AD-Nutzer können sich nicht über LDAPS anmelden "Serverantwort konnte nicht von JSON-Zeichenfolge analysiert werden"

摘要: Die Microsoft Active Directory (AD)-Authentifizierung wurde NetWorker mithilfe des Konfigurationsassistenten für externe Autoritäten der NetWorker Management Console (NMC) hinzugefügt, wenn die Option "LDAP over SSL" verwendet wurde. Die Konfiguration wurde erfolgreich hinzugefügt, aber die AD-Nutzerauthentifizierung schlägt mit HTTP-FEHLER 500 fehl. ...

症狀

- Der Nutzer greift auf die NetWorker Management Console (NMC) zu oder

nsrloginBefehlszeile und empfängt eine Fehlermeldung:

An error occurred while validating user credentials. Verify that NetWorker Authentication Service is running. [POST failed with HTTP-ERROR: 500 Server Message: Could not parse server-response from json string]

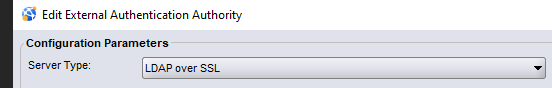

- Die externe Authentifizierungsstelle wurde mit der Option "LDAP über SSL" konfiguriert. Der Authentifizierungsserver ist jedoch Microsoft Active Directory:

- Einrichtung >Nutzer und Rollen>Externe Behörde > Klicken Sie mit der rechten Maustaste auf Eigenschaften externer Autoritäten>:

原因

HTTP Error 500 "Internal Server Error."

Wenn die Option LDAP über SSL ausgewählt ist, wird ein internes Attribut Ist Active Directory auf falsch gesetzt. Dies verhindert erfolgreiche Anmeldungen von Nutzern, die über NetWorker in Microsoft Active Directory konfiguriert sind.

Dies kann überprüft werden von authc_config Befehlszeile mithilfe der Root- oder Administrator-Eingabeaufforderung:

authc_config -u Administrator -e find-all-configs authc_config -u Administrator -e find-config -D config-id=config_id#

-p password.

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-all-configs

The query returns 1 records.

Config Id Config Name

2 amer

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-config -D config-id=2 | grep -i "is active directory"

Is Active Directory : false

Die Option LDAP über SSL ist nicht für AD über SSL vorgesehen.

解析度

Problemumgehung:

Die Spalte authc_config kann verwendet werden, um die Konfiguration zu aktualisieren Ist der Active Directory-Wert auf "true".

Windows:

- Auf der NetWorker-Instanz (

authc) eine Admin-Eingabeaufforderung öffnen. - Rufen Sie die Konfigurations-ID der Konfiguration der externen Autorität ab:

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-all-configs

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-config -D config-id=config_id#

- Aktualisieren Sie den Wert Ist Active Directory mit dem folgenden Befehl:

authc_config -u administrator -p NetWorker_Administrator_Password -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="Service_Account_Password"

authc_config -u Administrator -e find-config -D config-id=config_id#.

Beispiel:

C:\Users\Administrator.AMER>authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=1 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="Pa$$w0rd01" Configuration ad is updated successfully. C:\Users\Administrator.AMER>

- AD-Anmeldungen über NetWorker sollten jetzt erfolgreich abgeschlossen werden.

Linux:

- Auf der NetWorker-Instanz (

authc) eine Root-Eingabeaufforderung öffnen. - Rufen Sie die Konfigurations-ID der Konfiguration der externen Autorität ab:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-all-configs

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-config -D config-id=config_id#

- Erstellen Sie eine ausgeblendete Textdatei, die das Kennwort für das AD-Servicekonto enthält:

echo 'Service_Account_Password' > /root/.sapasswd.txt

- Machen Sie die Datei nur für Root zugänglich:

chmod 700 /root/.sapasswd.txt

- Erstellen Sie ein Skript, um das Kennwort aus der versteckten Datei aufzurufen und den Befehl

authc_configBefehl zum Aktualisieren der Konfiguration:

vi authc_update.sh

PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'NetWorker_Administrator_Password' -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="$PASSWD"

authc_config Befehl korrekt, wenn das Servicekontokennwort mithilfe des Befehls in Klartext angegeben wird. Der zurückgegebene Fehler ist LDAP error code 49 - Data 52e, die für invalid username or password. Die oben beschriebene Methode kann verwendet werden, um das Kennwort vor Klartexteingaben auszublenden.

- Legen Sie Berechtigungen für das Skript fest, damit es ausführbar ist:

chmod 755 authc_update.sh

- Führen Sie das Skript aus:

/authc_update.sh

[root@nsr ~]# cat authc_update.sh PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=2 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="$PASSWD" [root@nsr ~]# chmod 755 authc_update.sh [root@nsr ~]# ./authc_update.sh Configuration AD is updated successfully.

- AD-Anmeldungen über NetWorker sollten jetzt erfolgreich abgeschlossen werden.

其他資訊

Wenn die Konfiguration über NMC aktualisiert wird, wird das Flag Is Active Directory wieder auf false gesetzt. Wenn die Konfiguration aktualisiert werden muss, verwenden Sie stattdessen eine der folgenden Methoden:

- Befehlszeilen- oder Skriptmethode: NetWorker: Einrichten von LDAP/AD mithilfe der authc_config-Skripte

- NetWorker-Webnutzeroberfläche: NetWorker: Konfiguration von „AD over SSL“ (LDAPS) über die NetWorker-Webnutzeroberfläche (NWUI)