APEX AIOpsの可観測性: 証明書がロードされているため、コレクターをセキュア コネクト ゲートウェイ(SCG)に設定できません。

摘要: ゲートウェイに証明書がセットアップされているが、APEX AIOps Observability Collectorの一元化されたゲートウェイ構成ウィンドウ内に入力されていないため、お客様はAPEX AIOpsオブザーバビリティ コレクターをセキュア コネクト ゲートウェイ(SCG)に構成できません。 この記事では、何が悪かったのか、そしてそれを修正する方法について説明します。 ...

症狀

コレクターはゲートウェイに接続しません。

コレクター診断ログ(tomcat-Defaultディレクトリー– Catalinaログ)に次のエラーが表示されます。

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

および

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

原因

ゲートウェイには証明書をロードしたが、コレクターにはロードしなかったため、お客様はAPEX AIOps Observability Collectorを構成できません。 ゲートウェイに接続するには、コレクターに同じ証明書をロードする必要があります。 証明書は一致している必要があります。

解析度

証明書を使用してAPEX AIOpsオブザーバビリティ コレクターをセキュア コネクト ゲートウェイ(SCG)に接続できるようにするには、セキュリティ チームによってお客様側で証明書が作成され、同じ証明書がゲートウェイとコレクターにロードされて接続が許可されます。 接続を有効にするには、証明書が一致している必要があります。

証明書を作成するためにネットワーキング チームが提供する手順は次のとおりです。

証明書を作成する #Before、 生成CA(認証局)を作成する必要があります

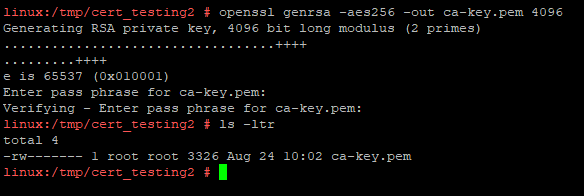

1.RSAの生成 - これは、通常は誰とも共有したくないプライベート キーです

openssl genrsa -aes256-out ca-key.pem 4096

#note: 覚えやすいようにパスフレーズとしてDell_123$を入れましたが、入力する内容が何であれ、後の手順のために覚えておく必要があります

2.公開CA証明書の生成 - 公開キーの生成(注:ここに追加された情報は、国/ou/など、単なる情報提供です)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

上記で入力した #The 情報は、テスト目的ではあまり重要ではなく、実際のデプロイでは重要になります。

#Note:ca.pemファイルを人間が読める形式で表示するには、次のコマンドを使用できます–出力が長いため、スクリーンショットを投稿しませんでした

openssl x509 -in ca.pem -text

上記で作成したCA #Now、証明書を生成できます

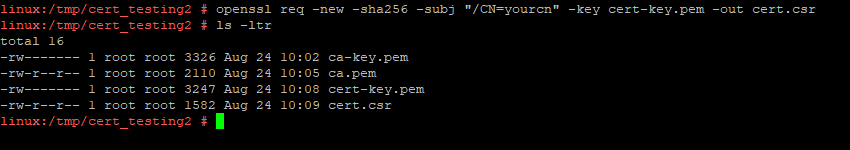

1.RSAキーの作成

openssl genrsa -out cert-key.pem 4096

2.証明書署名要求(CSR)の作成

openssl req -new -sha256 -subj "/CN=yourcn" -key cert-key.pem -out cert.csr

3.すべての代替名を使用してextfileを作成します

エコー "subjectAltName = DNS:your-dns.record、IP:10.49.71.166" >> extfile.cnf

#Note:ここでは、サーバーのIPが正しい必要があります。

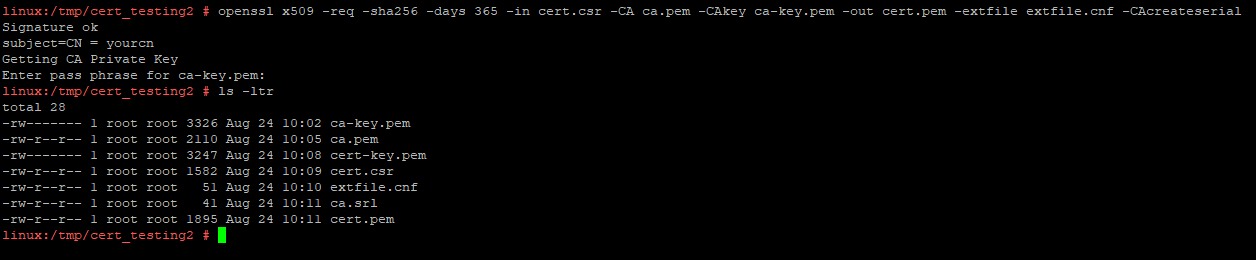

4.証明書の作成

openssl x509-req -sha256-days 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

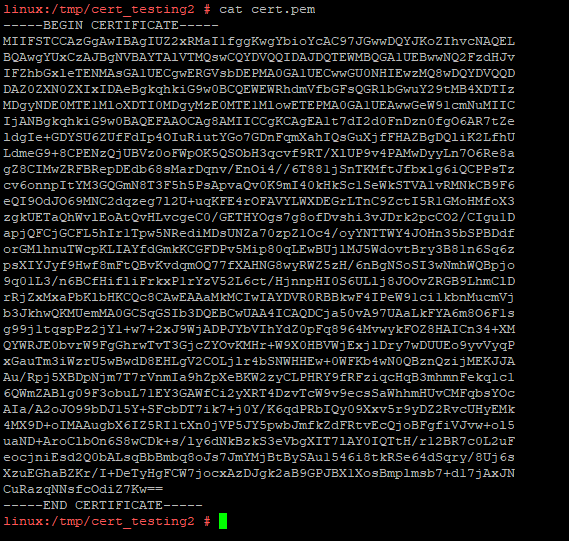

cert.pemを見ると、中間証明書またはルート証明書が含まれていない証明書のみが表示されます。

#This は、ほとんどのお客様が終了してインポートしようとする場所であり、SCG-VEログに無効なチェーン エラーが発生します。

5.完全なチェーンを作成する

完全なチェーンを作成するには、ルート証明書を追加する必要があります (上記の例には中間証明書がありません)。

cat ca.pem >> cert.pem

上記の例 #Note、ca.pemがルート証明書で、cert.pemがサーバー証明書です。

これでcert.pemの完全なチェーンが作成され、例外なくSCG-VEに適用できます。

お客様の環境では、パブリックCAと中間証明書が関係する可能性が高いため、SCG-VEにインポートする証明書には通常3つの段落がありますが、所有している中間証明書の数によっては、さらに多くなる可能性があります。

6.SCGを満たすようにキー ファイルの名前を変更します。

最後に、SCGがキー ファイルに別のサフィックスを使用しないため、上記のcert-key.pemファイルの名前もcert-key.keyに変更する必要があります。

WinSCPを使用してcert-key.keyとcert.pemをエクスポートできるため、SCG-VEのUIにドラッグアンドドロップできます。

他の証明書形式があり、opensslコマンドを使用していつでも異なる形式間で変換でき、その方法についてパブリックインターネットで簡単に調べることができます。 最も簡単なのは、テスト目的でpem形式に固執することです。

ゲートウェイ ユーザー ガイドから:「 セキュア コネクト ゲートウェイ5.x:仮想エディション ユーザーズ ガイド」

証明書の管理

このタスクについて

セキュリティ証明書を使用すると、次の操作を実行できます。

● セキュア コネクト ゲートウェイのユーザー インターフェイスに安全にアクセスしたり、ポート 5700 を介してセキュア コネクト ゲートウェイでタスクを実行したりできます。

● ポート 9443 から RESTful プロトコルを使用してバックエンドに安全に接続できます。

証明書は、.pem、.p12、または.pfx形式でアップロードできます。証明書を.pem形式でアップロードする場合は、

別のファイルとしてのKEY形式のキー。.pemファイルには、証明書、中間、

とルート認証局。ポート5700と9443に個別の証明書をアップロードすることも、ポート5700と9443の両方に共通の証明書をアップロードすることもできます

ポート。

手順

1.設定 > 環境構成 > ゲートウェイ構成 > 証明書管理 の順に移動します。

2.証明書が適用されるポート番号を選択し、該当する場合は証明書とキー ファイルをアップロードします。

メモ: 証明書を.pem形式でアップロードする場合は、キーをKEY形式で別のファイルとしてアップロードする必要もあります。

3.証明書を.pem形式でアップロードする場合は、パスフレーズを入力します。

4.「Apply(適用)」をクリックします。

5.今すぐ再起動をクリックして、セキュア コネクト ゲートウェイを再起動します。

● セキュア コネクト ゲートウェイのユーザー インターフェイスからログアウトされます。

● セキュリティ証明書がインスタンスに適用されます。

● 証明書名と有効期限情報が [証明書管理] セクションに表示されます。

SCG内では、コレクターがポート9443を使用するため、証明書はポート9443のいずれかを使用するか、5700と9443の両方を使用するように設定する必要があります。

ゲートウェイに使用されるこの証明書は、ポート9443を使用するように構成した後、以下に示すコレクター構成スクリーンショット内にロードする必要があります。

[APEX AIOps Observability]で、ここにファイルをドロップし、[この証明書を使用してゲートウェイを認証する]をオフにして、[保存]をクリックします。