APEX AIOps -havaittavuus: Keräystoimintoa ei voi määrittää varmistetun yhteyden välityspalvelimeen (SCG) varmenteen lataamisen vuoksi.

摘要: Asiakas ei voi määrittää APEX AIOps Observability Collectoria suojaamaan yhdyskäytävää (SCG), koska yhdyskäytävään on määritetty varmenne, mutta sitä ei ole syötetty APEX AIOps Observability Collectorin keskitetyn yhdyskäytävän määritysikkunassa. Tässä artikkelissa selitetään, mikä meni pieleen ja kuinka korjata se. ...

症狀

Kerääjä ei muodosta yhteyttä yhdyskäytävään.

Keräystoiminnon diagnostiikkalokeissa (tomcat-Default-hakemisto – Catalina-loki) näkyvät seuraavat virheet:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

ja

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

原因

Asiakas ei voi määrittää APEX AIOps Observability Collectoria, koska hän on ladannut varmenteen yhdyskäytävään, mutta ei keräystyökaluun. Heidän on ladattava sama varmenne keräyslaitteeseen, jotta se voi muodostaa yhteyden yhdyskäytävään. Varmenteiden on vastattava toisiaan.

解析度

Jotta APEX AIOps Observability Collector voi muodostaa varmenteen avulla yhteyden Secure Connect Gateway (SCG) -yhdyskäytävään, asiakkaan tietoturvatiimi luo varmenteen ja se ladataan yhdyskäytävään ja keräystyökaluun yhteyden muodostamista varten. Varmenteiden on vastattava toisiaan, jotta yhteys on kelvollinen.

Verkkotiimi luo varmenteen seuraavasti.

#Before voimme luoda varmenteen, meidän on luotava luoda CA (Certificate Authority)

1. Luo RSA - tämä on yksityinen avain, jota et normaalisti halua jakaa kenenkään kanssa

openSSL genrsa -AES256 -out ca-key.pem 4096

#note: Laitoin vain Dell_123$ salalauseekseni, koska se on helppo muistaa, mutta mitä tahansa kirjoitatkin, sinun on muistettava se myöhempiä vaiheita varten alla

2. Luo julkinen varmenteiden myöntäjä, joka luo julkisen avaimen (huomaa: tähän lisätyt tiedot ovat vain informatiivisia, kuten maa/ou/jne.)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The yllä antamasi tiedot eivät ole todella tärkeitä testaustarkoituksiin, todellisen käyttöönoton kannalta sillä olisi merkitystä.

#Note: Jos haluat tarkastella ca.PEM-tiedostoa ihmisen luettavassa muodossa, voit käyttää seuraavaa komentoa - se on pitkä tulos, joten en lähettänyt kuvakaappausta

openssl x509 -in ca.pem -text

#Now edellä on luotu varmenteiden myöntäjä, voimme luoda varmenteen

1. RSA-avaimen luominen

openSSL genrsa -out cert-key.pem 4096

2. Luo varmenteen allekirjoituspyyntö (CSR)

openssl req -new -sha256 -subj "/CN=yourcn" -key cert-key.pem -out cert.csr

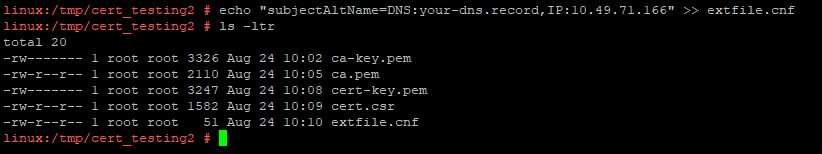

3. Luo extfile, jossa on kaikki vaihtoehtoiset nimet

echo "subjectAltName = DNS: your-dns.record,IP: 10.49.71.166" >> extfile.cnf

#Note: IP-osoitteen pitäisi olla oikea palvelimellesi.

4. Luo varmenne

openssl x509 -req -sha256 -päivää 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

Jos nyt tarkastelemme cert.pem-tiedostoa, mukana on vain varmenne ilman väli- tai juurivarmennetta:

#This useimmat asiakkaat päätyvät ja yrittävät tuoda tuotteita, ja SCG-VE-lokeihin tulee virheellinen ketjuvirhe.

5. Koko ketjun luominen

Jos haluat luoda koko ketjun, sinun on liitettävä juurivarmenne (yllä olevassa esimerkissä ei ole välivarmennetta):

kissa ca.pem >> cert.pem

#Note yllä olevassa esimerkissä ca.pem on päävarmenne ja cert.pem on palvelinvarmenne.

Nyt meillä on täysi ketju cert.pem: lle ja voimme soveltaa sitä SCG-VE: hen ilman poikkeuksia.

Asiakasympäristössä heillä on todennäköisesti julkinen varmentaja ja välivarmenne, joten heillä on yleensä 3 kappaletta SCG-VE: hen tuomassaan varmenteessa, mikä voi olla vielä enemmän riippuen siitä, kuinka monta välituotetta heillä on.

6. Nimeä avaintiedosto uudelleen SCG:n vaatimusten täyttämiseksi:

Lopuksi meidän on myös muutettava yllä olevan cert-key.pem-tiedoston nimi cert-key.key: ksi, koska SCG ei ota toista jälkiliitettä avaintiedostolle.

Voit viedä cert-key.key & cert.pem WinSCP:llä, jolloin se on paikassa, johon voi vetää ja pudottaa SCG-VE:n käyttöliittymässä.

On muitakin varmennemuotoja, ja voit aina muuntaa eri muotojen välillä openssl-komennoilla, mikä on tarpeeksi helppoa tutkia julkisessa Internetissä, miten se tehdään. Helpoin on pysyä pem-muodossa testaustarkoituksiin.

Gatewayn käyttöoppaasta – Secure Connect Gateway 5.x — Virtual Edition User s Guide

Varmenteiden hallinta

Tietoja tästä tehtävästä

Suojausvarmenteen avulla voit:

● Käytä suojatun yhteyden yhdyskäytävän käyttöliittymää turvallisesti tai suorita mitä tahansa tehtäviä suojatussa yhdyskäytävässä portin 5700 kautta.

● Yhdistä turvallisesti taustajärjestelmään RESTful-protokollan avulla portin 9443 kautta.

Voit ladata varmenteita .pem-, .p12- tai .pfx-muodossa. Jos lataat varmenteen .PEM-muodossa, sinun on myös ladattava se

avain KEY-muodossa erillisenä tiedostona. .PEM-tiedostossa on oltava varmenneketju, joka sisältää varmenteen, keskitason,

ja päävarmenteen myöntäjä. Voit ladata portteihin 5700 ja 9443 erilliset varmenteet tai yhteisen varmenteen molemmille

Satamat.

Vaiheet

1. Siirry kohtaan Asetukset > Ympäristömääritykset > Yhdyskäytävän määritys > Varmenteiden hallinta.

2. Valitse portin numero, jota varmenne koskee, ja lataa varmenne ja avaintiedosto, jos sovellettavissa.

HUOMAUTUS: Jos lataat varmenteen .PEM-muodossa, avain on ladattava myös KEY-muodossa erillisenä tiedostona.

3. Jos lataat varmenteen .PEM-muodossa, anna tunnuslause.

4. Valitse Apply.

5. Käynnistä Secure Connect Gateway uudelleen valitsemalla Käynnistä uudelleen nyt.

● Olet kirjautunut ulos suojatun yhdyskäytävän käyttöliittymästä.

● Suojausvarmenteita käytetään ilmentymässäsi.

● Varmenteen nimi ja vanhenemistiedot näkyvät Varmenteiden hallinta -osiossa.

SCG:ssä varmenne on asetettava käyttämään joko porttia 9443 tai sekä porttia 5700 että 9443, koska kerääjä käyttää porttia 9443.

Tämä sama yhdyskäytävän varmenne on ladattava alla olevaan keräystoiminnon määritysnäyttökuvaan, kun se on määritetty käyttämään porttia 9443.

Kohdassa APEX AIOps Observability pudotat tiedoston tähän ja valitset "Käytä tätä varmennetta yhdyskäytävän todentamiseen" ja napsauta sitten TALLENNA.