Osservabilità di APEX AIOps: Impossibile configurare un raccoglitore per Secure Connect Gateway (SCG) a causa del caricamento del certificato.

摘要: Il cliente non è in grado di configurare APEX AIOps Observability Collector su Secure Connect Gateway (SCG) perché un certificato è stato impostato sul gateway ma non è stato inserito all'interno della finestra di configurazione centralizzata del gateway di APEX AIOps Observability Collector. Questo articolo spiega cosa è andato storto e come correggerlo. ...

症狀

Il raccoglitore non si connetterà al gateway.

I registri di diagnostica dello script di raccolta (directory predefinita tomcat - registro Catalina) mostrano i seguenti errori:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

e

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

原因

Il cliente non è in grado di configurare APEX AIOps Observability Collector perché ha caricato un certificato sul gateway ma non lo ha caricato sul collector. Devono caricare lo stesso certificato sull'agente di raccolta per consentirne la connessione al gateway. I certificati devono corrispondere.

解析度

Per consentire a un APEX AIOps Observability Collector di connettersi a Secure Connect Gateway (SCG) utilizzando un certificato, viene creato un certificato sul lato cliente dal team di sicurezza, che viene quindi caricato nel gateway e nel raccoglitore per consentire la connessione. I certificati devono corrispondere affinché la connessione sia valida.

Di seguito sono riportati i passaggi forniti dal team Networking per creare il certificato.

#Before è possibile creare un certificato, è necessario generare CA (autorità di certificazione)

1. Genera RSA: questa è la chiave privata che normalmente non vorresti condividere con nessuno

openssl genrsa -aes256 -out ca-key.pem 4096

#note: Ho appena inserito Dell_123$ come frase di accesso in quanto è facile da ricordare, ma qualunque cosa tu inserisca, devi ricordarla per i passaggi successivi di seguito

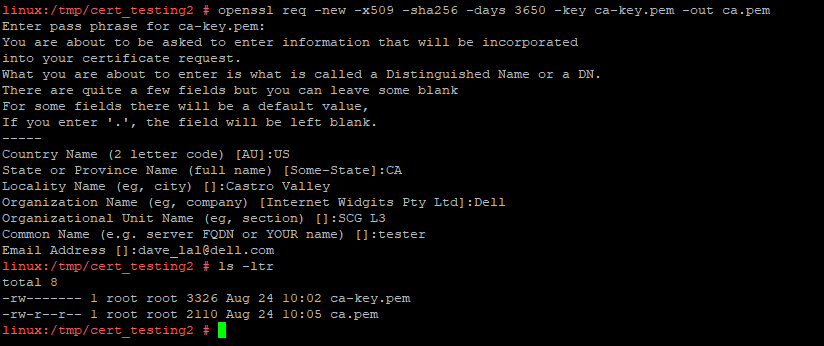

2. Generare un certificato CA pubblico - generando una chiave pubblica (nota: le informazioni aggiunte qui sono solo informative, come paese/ou/ecc.)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The informazioni immesse sopra non sono molto importanti ai fini del test, ma per un deployment reale sarebbero importanti.

#Note: per visualizzare il file ca.pem in formato leggibile, puoi usare il seguente comando: è un output lungo, quindi non ho postato uno screenshot

openssl x509 -in ca.pem -text

#Now abbiamo creato la CA in precedenza, possiamo generare il certificato

1. Creazione di una chiave RSA

openssl genrsa -out cert-key.pem 4096

2. Creazione di una richiesta di firma del certificato (CSR)

openssl req -new -sha256 -subj "/CN=yourcn" -key cert-key.pem -out cert.csr

3. Creare un file estremo con tutti i nomi alternativi

echo "subjectAltName=DNS:your-dns.record,IP:10.49.71.166" >> extfile.cnf

#Note: l'IP dovrebbe essere corretto per il tuo server.

4. Creare il certificato

openssl x509 -req -sha256 -days 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

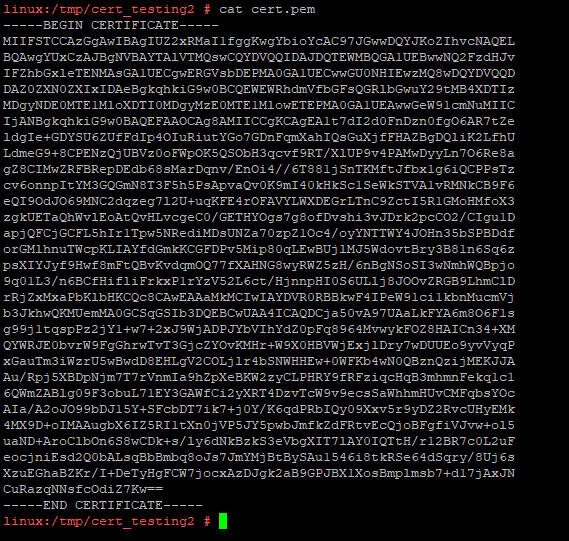

Ora, se esaminiamo cert.pem, si tratta solo del certificato senza certificato intermedio o radice incluso:

#This è il punto in cui la maggior parte dei clienti termina e tenta l'importazione e riceviamo un errore di catena non valido nei registri di SCG-VE.

5. Creazione di una catena completa

Per creare una catena completa, è necessario aggiungere il certificato radice (non abbiamo un certificato intermedio nell'esempio precedente):

cat ca.pem >> cert.pem

#Note nell'esempio precedente, ca.pem è il certificato radice e cert.pem è il certificato del server.

Ora abbiamo una catena completa per cert.pem e possiamo applicarla a SCG-VE senza eccezioni.

Nell'ambiente di un cliente, è probabile che dispongano di una CA pubblica e di un certificato intermedio, quindi di norma il certificato importato in SCG-VE prevede 3 paragrafi aggiuntivi a seconda del numero di intermedi di cui dispongono.

6. Rinominare il file della chiave in modo che soddisfi SCG:

Infine, è necessario modificare il nome del file cert-key.pem riportato sopra in cert-key.key poiché SCG non accetterà un altro suffisso per il file chiave.

È possibile esportare il cert-key.key e cert.pem utilizzando WinSCP in modo che si trovi in una posizione in cui è possibile trascinarlo nell'interfaccia utente di SCG-VE.

Esistono altri formati di certificato e puoi sempre convertire tra formati diversi con i comandi openssl, abbastanza facile da cercare su Internet pubblico su come farlo. Il metodo più semplice è quello di attenersi al formato pem per scopi di test.

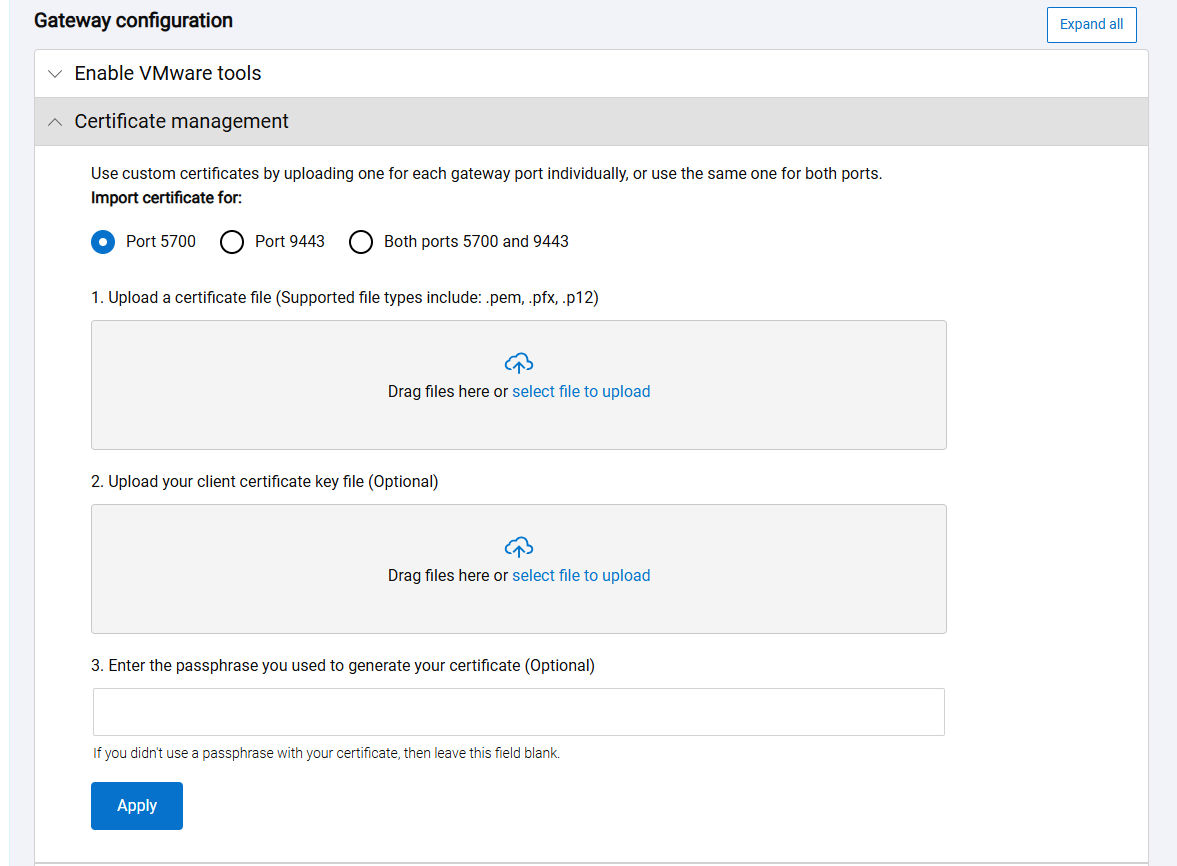

Dalla guida utente del gateway - Gateway con connessione sicura 5.x — Guida per l'utente di Virtual Edition

Gestione dei certificati

Informazioni su questa attività

Un certificato di sicurezza consente di:

● Accedere in modo sicuro all'interfaccia utente del gateway con connessione sicura o eseguire qualsiasi attività nel gateway con connessione sicura tramite la porta 5700.

● Connettersi in modo sicuro al back-end utilizzando il protocollo RESTful tramite la porta 9443.

È possibile caricare certificati nei formati .pem, .p12 o .pfx. Se si carica un certificato in formato .pem, è necessario caricare anche

la chiave in formato KEY come file separato. Il file .pem deve avere la catena di certificati che include il certificato, intermedio,

e autorità di certificazione radice. È possibile caricare certificati separati per la porta 5700 e 9443 o un certificato comune per entrambi

Porte.

Procedura

1. Passare a Impostazioni > , Configurazione > ambiente, Configurazione > gateway, Gestione certificati.

2. Selezionare il numero di porta per cui è applicabile il certificato, quindi caricare il file del certificato e della chiave, se applicabile.

NOTA: Se si carica un certificato in formato .pem, è necessario caricare anche la chiave in formato KEY come file separato.

3. Se si carica il certificato in formato .pem, immettere la passphrase.

4. Cliccare su Applica.

5. Cliccare su Riavvia ora per riavviare il gateway con connessione sicura.

● L'utente è stato disconnesso dall'interfaccia utente del gateway con connessione sicura.

● I certificati di sicurezza vengono applicati all'istanza.

● Il nome del certificato e le informazioni sulla scadenza vengono visualizzati nella sezione Gestione certificati.

All'interno di SCG, il certificato deve essere impostato per utilizzare la porta 9443 o 5700 e 9443 poiché l'agente di raccolta utilizza la porta 9443.

Questo stesso certificato utilizzato per il gateway dovrà essere caricato all'interno della schermata di configurazione del raccoglitore indicata di seguito dopo la configurazione per l'utilizzo della porta 9443.

In APEX AIOps Observability, trascinare il file qui e selezionare "Use this certificate to authenticate the gateway", quindi cliccare su SAVE.