APEX AIOps – Observerbarhet: Det går inte att konfigurera en insamlare till Säker anslutningsgateway (SCG) på grund av att certifikat läses in.

摘要: Kunden kan inte konfigurera sin APEX AIOps Observability Collector till Secure Connect Gateway (SCG) eftersom ett certifikat har konfigurerats på gatewayen men inte angetts i konfigurationsfönstret för centraliserad gateway i APEX AIOps Observability Collector. Den här artikeln kommer att förklara vad som gick fel och hur du rättar till det. ...

症狀

Insamlaren kommer inte att ansluta till gatewayen.

Diagnostikloggarna för insamlare (tomcat-Default directory – Catalina log) visar följande fel:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

Och

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

原因

Kunden kan inte konfigurera APEX AIOps Observability Collector eftersom de har läst in ett certifikat på gatewayen men inte läst in det på insamlaren. De måste läsa in samma certifikat på insamlaren så att den kan ansluta till gatewayen. Certifikaten måste matcha.

解析度

För att en APEX AIOps Observability Collector ska kunna ansluta till Secure Connect Gateway (SCG) med hjälp av ett certifikat, skapas ett certifikat på kundens sida av deras säkerhetsteam och sedan läses detsamma in i gatewayen och i insamlaren för att tillåta anslutningen. Certifikaten måste matcha för att anslutningen ska vara giltig.

Här är stegen som tillhandahålls av nätverksteamet för att skapa certifikatet.

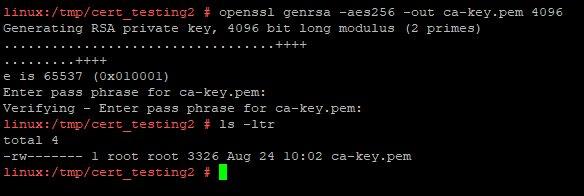

#Before vi kan skapa ett certifikat måste vi skapa en genererad CA (Certificate Authority)

1. Generera RSA – det här är den privata nyckeln som du normalt inte vill dela med någon annan

openssl genrsa -aes256-out ca-key.pem 4096

#note: Jag satte bara in Dell_123$ som min lösenordsfras eftersom det är lätt att komma ihåg, men vad du än anger måste du komma ihåg det för senare steg nedan

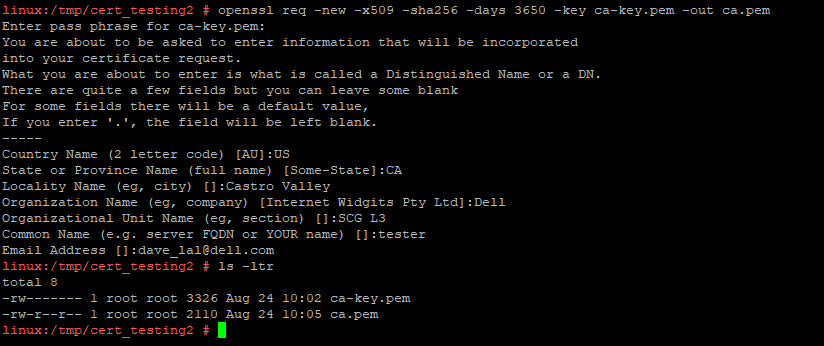

2. Generera ett offentligt CA-certifikat – generera offentlig nyckel (obs: informationen som läggs till här är bara information, som land/ou/etc)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The informationen du anger ovan är egentligen inte viktig för teständamål, för en verklig distribution skulle det spela roll.

#Note: för att se ca.pem-filen i läsbart format kan du använda följande kommando – det är en lång utgång, så jag lade inte upp en skärmdump

openssl x509 -i ca.pem -text

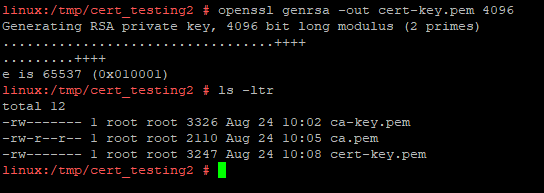

#Now vi har skapat CA ovan kan vi generera certifikat

1. Skapa en RSA-nyckel

openssl genrsa -ut cert-key.pem 4096

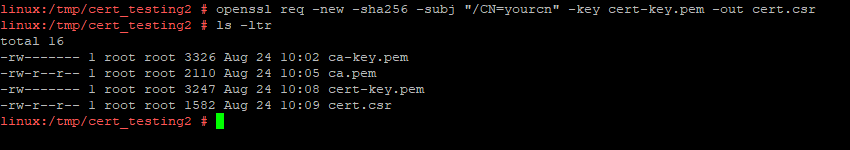

2. Skapa en CSR-begäran (Certificate Signing Request)

openssl req -new -sha256 -subj "/CN=yourcn" -key cert-key.pem -out cert.csr

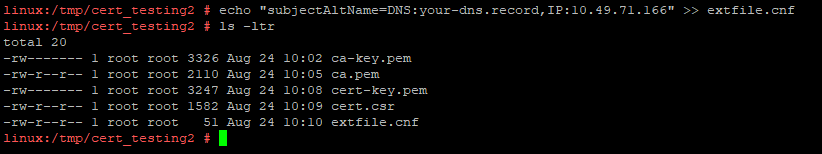

3. Skapa en extfile med alla alternativa namn

echo "subjectAltName=DNS:ur-dns.record,IP:10.49.71.166" >> extfile.cnf

#Note: IP-adressen ska vara korrekt här för din server.

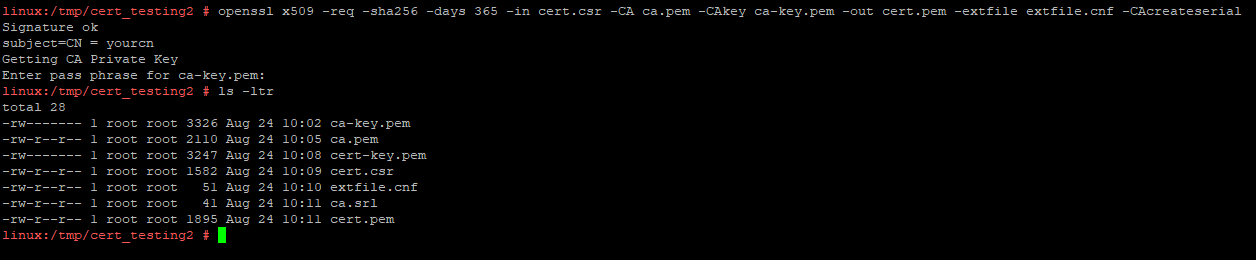

4. Skapa certifikatet

openssl x509 -req, -sha256 -days 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile, extfile.cnf -CAcreateserial

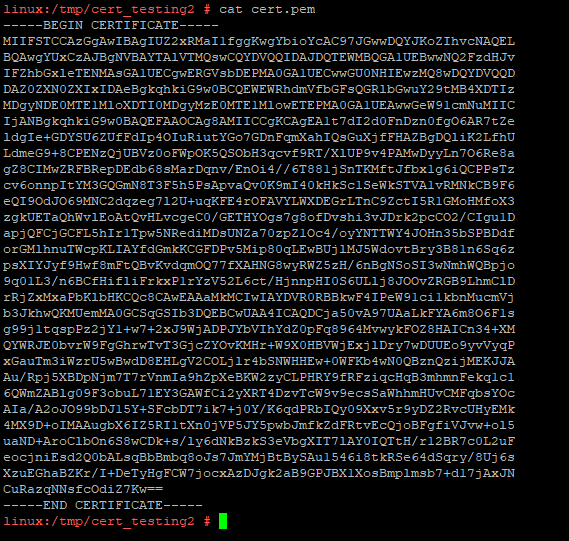

Om vi nu tittar på cert.pem är det bara certifikatet utan mellanliggande eller rotcertifikat inkluderat:

#This är där de flesta kunder slutar och försöker importera och vi får ett ogiltigt kedjefel i SCG-VE-loggarna.

5. Skapa en komplett kedja

Om du vill skapa en fullständig kedja måste du lägga till rotcertifikatet (vi har inte mellanliggande certifikat i exemplet ovan):

cat ca.pem >> cert.pem

#Note i exemplet ovan är ca.pem vårt rotcertifikat och cert.pem är vårt servercertifikat.

Nu har vi en fullständig kedja för cert.pem och vi kan tillämpa den på SCG-VE utan några undantag.

I en kundmiljö kommer de sannolikt att ha en offentlig certifikatutfärdare och ett mellanliggande certifikat inblandade, så de kommer normalt att ha 3 stycken i certifikatet som de importerar till SCG-VE, vilket kan vara ännu fler beroende på hur många mellanliggande de har.

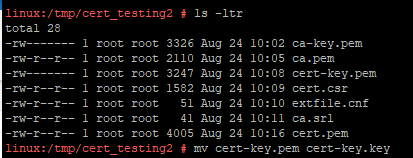

6. Byt namn på nyckelfilen för att uppfylla SCG:

Slutligen måste vi också ändra namnet på filen cert-key.pem ovan till cert-key.key eftersom SCG inte tar något mer suffix för nyckelfil.

Du kan exportera cert-key.key och cert.pem med hjälp av WinSCP så att de finns på en plats där du kan dra och släppa dem till användargränssnittet för SCG-VE.

Det finns andra certifikatformat, och du kan alltid konvertera mellan olika format med openssl-kommandon, lätt nog att undersöka på det offentliga internet om hur man gör det. Enklast är att hålla sig till pem-formatet i testsyfte.

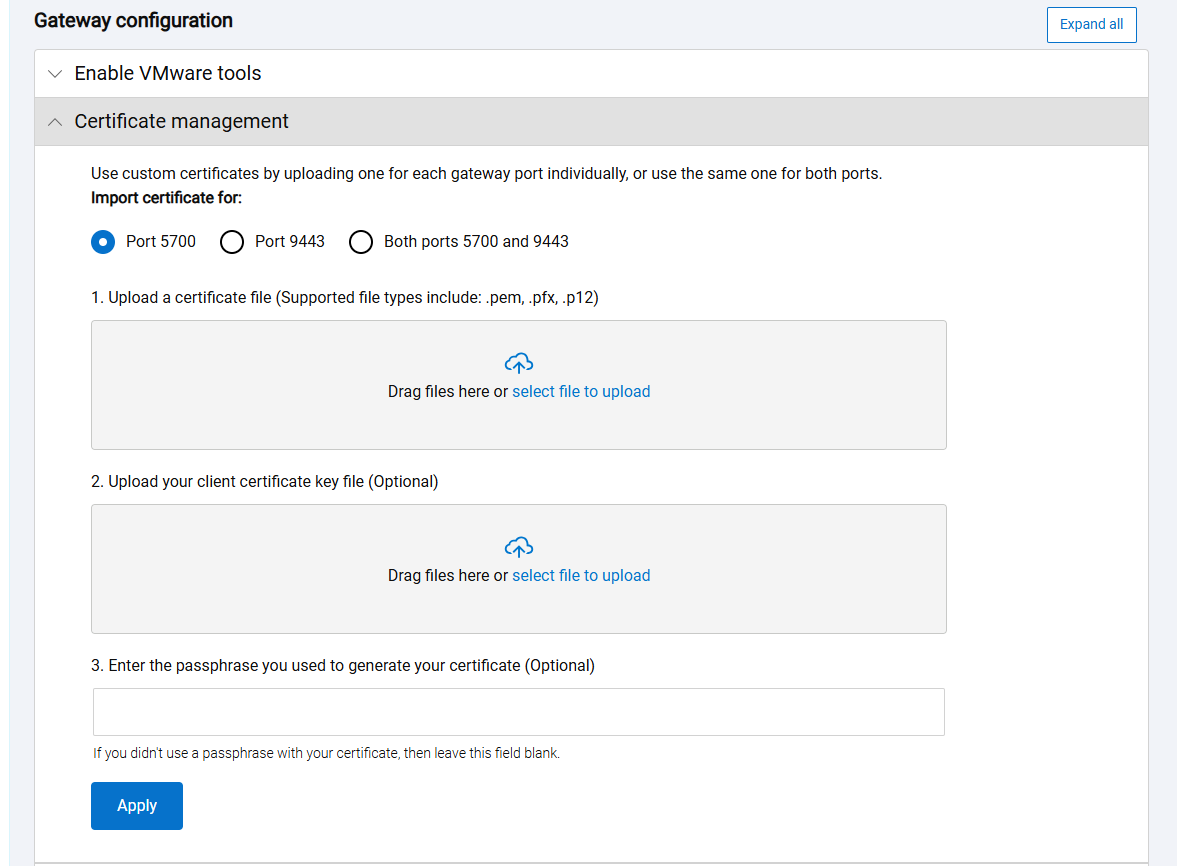

Från användarhandboken för gatewayen – Säker anslutningsgateway 5.x – Virtual Edition – Användarhandbok

Hantera certifikat

Om denna uppgift

Med ett säkerhetscertifikat kan du:

● Få säker åtkomst till användargränssnittet för säker anslutningsgateway eller utför alla uppgifter i säker anslutningsgateway via port 5700.

● Anslut säkert till backend med RESTful-protokollet via port 9443.

Du kan ladda upp certifikat i formaten .pem, .p12 eller .pfx. Om du laddar upp ett certifikat i .pem-format måste du också ladda upp

nyckeln i KEY-format som en separat fil. .pem-filen måste ha den certifikatkedja som innehåller certifikatet, mellanliggande,

och rotcertifikatutfärdare. Du kan ladda upp separata certifikat för port 5700 och 9443 eller ett gemensamt certifikat för både

Portar.

Steg

1. Gå till Inställningar, > Miljökonfiguration > , Gatewaykonfiguration > , Certifikathantering.

2. Välj det portnummer som certifikatet gäller för och ladda sedan upp certifikatet och nyckelfilen, om tillämpligt.

Obs! Om du laddar upp ett certifikat i .pem-format måste du också ladda upp nyckeln i KEY-format som en separat fil.

3. Om du laddar upp certifikatet i .pem-format anger du lösenfrasen.

4. Klicka på Verkställ.

5. Klicka på Starta om nu för att starta om säker anslutningsgateway.

● Du loggas ut från användargränssnittet för säker anslutningsgateway.

● Säkerhetscertifikaten tillämpas på din instans.

● Certifikatets namn och information om utgångsdatum visas i avsnittet Certifikathantering.

I SCG måste certifikatet ställas in för att använda antingen port 9443 eller både 5700 och 9443 eftersom insamlaren använder port 9443.

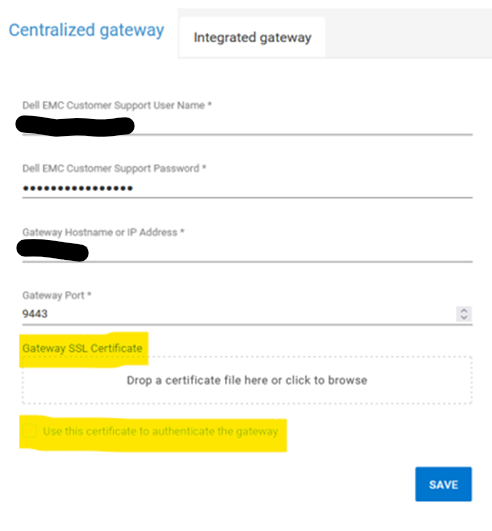

Samma certifikat som används för din gateway måste läsas in i skärmbilden av insamlarkonfigurationen som anges nedan när det har konfigurerats för att använda port 9443.

Under APEX AIOps Observability släpper du filen här och markerar "Använd det här certifikatet för att autentisera gatewayen" och klickar sedan på SPARA.