APEX AIOps Gözlemlenebilirliği: Sertifikanın yüklenmesi nedeniyle Secure Connect Gateway (SCG) için toplayıcı yapılandırılamadı.

摘要: Ağ geçidinde bir sertifika ayarlandığı ancak APEX AIOps Gözlemlenebilirlik Toplayıcısı'nın merkezi ağ geçidi yapılandırma penceresine girilmediği için Müşteri, APEX AIOps Gözlemlenebilirlik Toplayıcısını Güvenli Bağlantı Ağ Geçidi (SCG) olarak yapılandıramıyor. Bu makale neyin yanlış gittiğini ve nasıl düzeltileceğini açıklayacaktır. ...

症狀

Toplayıcı ağ geçidine bağlanmayacak.

Toplayıcı tanılama günlükleri (tomcat-Varsayılan dizin – Catalina günlüğü) aşağıdaki hataları gösterir:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

Ve

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

原因

Müşteri, ağ geçidine bir sertifika yüklediği ancak toplayıcıya yüklemediği için APEX AIOps Gözlemlenebilirlik Toplayıcısını yapılandıramıyor. Ağ geçidine bağlanmasına izin vermek için toplayıcıya aynı sertifikayı yüklemeleri gerekir. Sertifikalar eşleşmelidir.

解析度

APEX AIOps Gözlemlenebilirlik Toplayıcısının bir sertifika kullanarak Güvenli Bağlantı Ağ Geçidi'ne (SCG) bağlanmasını sağlamak için müşterilerin güvenlik ekibi tarafından bir sertifika oluşturulur ve ardından bağlantıya izin vermek üzere bu sertifika ağ geçidine ve toplayıcıya yüklenir. Bağlantının geçerli olması için sertifikaların eşleşmesi gerekir.

Sertifikayı oluşturmak için Ağ ekibi tarafından sağlanan adımlar aşağıda verilmiştir.

#Before bir sertifika oluşturabildiğimiz için generate CA (Certificate Authority) oluşturmalıyız

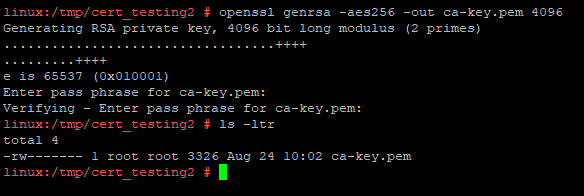

1. RSA Oluştur - Bu, normalde kimseyle paylaşmak istemeyeceğiniz özel anahtardır

openssl genrsa -AES256 -OUT CA-key.pem 4096

#note: Hatırlaması kolay olduğu için parola olarak Dell_123$ yazdım, ancak ne girerseniz girin, aşağıdaki sonraki adımlar için hatırlamanız gerekiyor

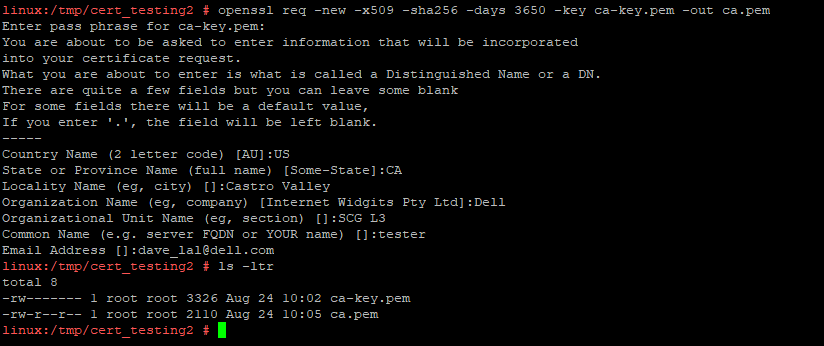

2. Genel CA Sertifikası oluşturma - ortak anahtar oluşturma (not: buraya eklenen bilgiler ülke/ou/vb. gibi yalnızca bilgilendirme amaçlıdır)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

Yukarıda girdiğiniz #The bilgiler test amacıyla gerçekten önemli değildir; gerçek bir dağıtım için önemli olacaktır.

#Note: ca.pem dosyasını insan tarafından okunabilir biçimde görüntülemek için aşağıdaki komutu kullanabilirsiniz – bu uzun bir çıktıdır, bu yüzden ekran görüntüsü göndermedim

openssl x509 -in ca.pem -text

Yukarıda CA oluşturduğumuza #Now, sertifika oluşturabiliriz

1. RSA anahtarı oluşturma

openssl genrsa -out cert-key.pem 4096

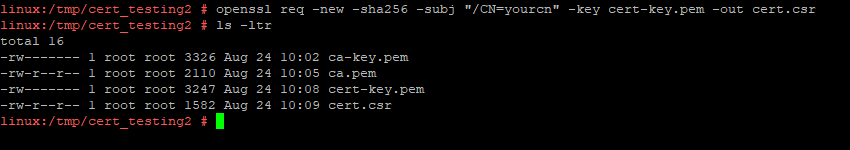

2. Sertifika İmzalama İsteği (CSR) oluşturma

openssl req -new -sha256 -subj "/CN=yourcn" -key cert-key.pem -out cert.csr

3. Tüm alternatif adlarla bir extfile oluşturun

echo "subjectAltName=DNS:your-dns.record,IP:10.49.71.166" >> extfile.cnf

#Note: IP, sunucunuz için burada doğru olmalıdır.

4. Sertifikayı oluşturma

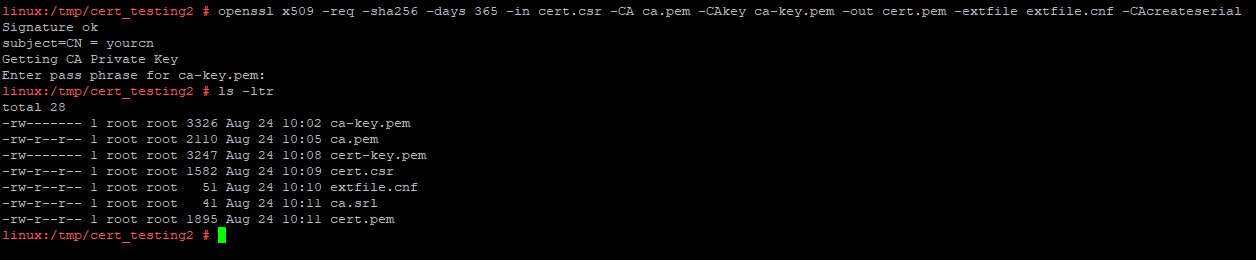

openssl x509 -req -sha256 -days 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

Şimdi cert.pem'e bakarsak, bu yalnızca ara veya kök sertifikası içermeyen sertifikadır:

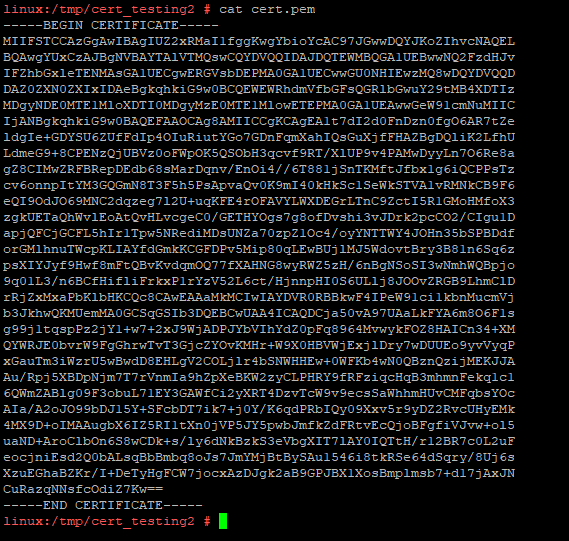

#This, çoğu müşterinin içe aktarmayı sonlandırıp içeri aktarmayı denediği yerdir ve SCG-VE günlüklerinde geçersiz zincir hatası alırız.

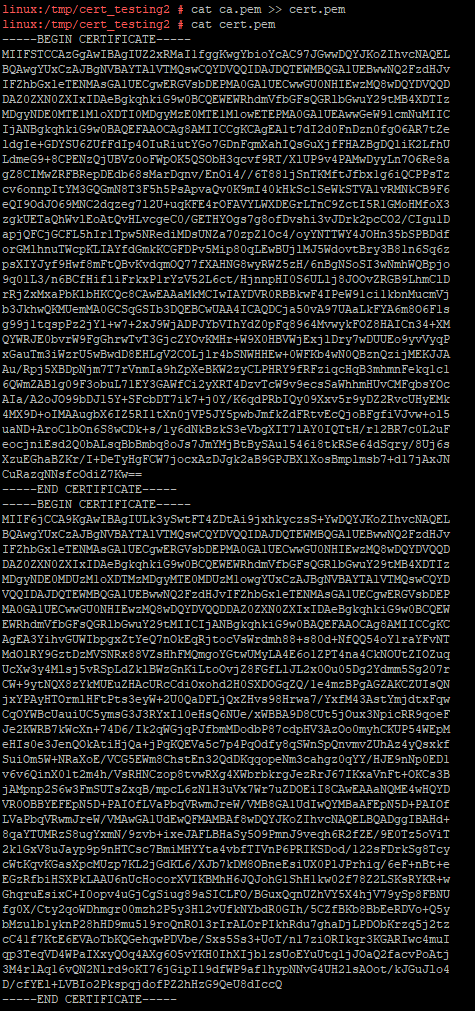

5. Tam zincir oluşturma

Tam zincir oluşturmak için kök sertifikayı eklemeniz gerekir (yukarıdaki örnekte ara sertifikamız yoktur):

cat ca.pem >> cert.pem

Yukarıdaki örnekte #Note ca.pem kök sertifikamız, cert.pem ise sunucu sertifikamızdır.

Artık cert.pem için tam bir zincirimiz var ve bunu SCG-VE'ye istisnasız uygulayabiliriz.

Bir müşteri ortamında, muhtemelen genel bir CA'ya ve ara sertifikaya sahip olacaklardır, bu nedenle normalde SCG-VE'ye aktardıkları sertifikada 3 paragrafa sahip olacaklardır, sahip oldukları ara ürüne bağlı olarak daha da fazla olabilir.

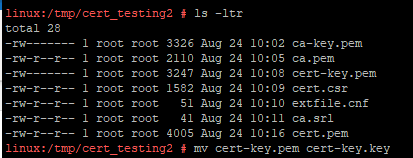

6. SCG'yi karşılamak için anahtar dosyasını yeniden adlandırın:

Son olarak, SCG anahtar dosyası için başka bir sonek almayacağı için yukarıdaki cert-key.pem dosyasının adını da cert-key.key olarak değiştirmemiz gerekiyor.

cert-key.key ve cert.pem dosyasını WinSCP kullanarak dışa aktarabilirsiniz; böylece SCG-VE kullanıcı arayüzüne sürükleyip bırakabileceğiniz bir yerde olmasını sağlayabilirsiniz.

Başka sertifika biçimleri de vardır ve openssl komutlarıyla her zaman farklı biçimler arasında dönüştürme yapabilirsiniz, bunun nasıl yapılacağı konusunda genel internette araştırma yapmak yeterince kolaydır. En kolayı, test amacıyla pem formatına bağlı kalmaktır.

Ağ geçidi kullanıcı kılavuzundan - Secure Connect Gateway 5.x — Virtual Edition Kullanıcı Kılavuzu

Sertifikaları Yönetme

Bu görev hakkında

Güvenlik sertifikası şunları yapmanızı sağlar:

● Güvenli bağlantı ağ geçidi kullanıcı arayüzüne güvenli bir şekilde erişin veya 5700 numaralı bağlantı noktası üzerinden güvenli bağlantı ağ geçidinde herhangi bir görevi gerçekleştirin.

● Bağlantı noktası 9443 üzerinden RESTful protokolünü kullanarak arka uca güvenli bir şekilde bağlanın.

Sertifikaları .pem, .p12 veya .pfx biçimlerinde yükleyebilirsiniz. .pem biçiminde bir sertifika yüklerseniz şunları da yüklemeniz gerekir:

anahtarı KEY biçiminde ayrı bir dosya olarak. .pem dosyası, sertifikayı içeren sertifika zincirine sahip olmalıdır.

ve kök sertifika yetkilisi. 5700 ve 9443 numaralı bağlantı noktaları için ayrı sertifikalar veya her ikisi için ortak bir sertifika yükleyebilirsiniz.

Bağlantı nokta -ları.

Adımlar

1. Ayarlar > , Ortam yapılandırması, Ağ geçidi > yapılandırması > , Sertifika yönetimi'ne gidin.

2. Sertifikanın geçerli olduğu bağlantı noktası numarasını seçin ve ardından varsa sertifikayı ve anahtar dosyasını yükleyin.

NOT: .pem biçiminde bir sertifika yüklerseniz, anahtarı KEY biçiminde ayrı bir dosya olarak da yüklemeniz gerekir.

3. Sertifikayı .pem biçiminde yüklüyorsanız anahtar parolasını girin.

4. Uygula öğesine tıklayın.

5. Güvenli bağlantı ağ geçidini yeniden başlatmak için Şimdi yeniden başlat öğesine tıklayın.

● Güvenli bağlantı ağ geçidi kullanıcı arabiriminden çıkış yaptınız.

● Güvenlik sertifikaları örneğinize uygulanır.

● Sertifika adı ve sona erme bilgileri Sertifika yönetimi bölümünde görüntülenir.

Toplayıcı 9443 numaralı bağlantı noktasını kullandığından SCG içinde sertifikanın 9443 numaralı bağlantı noktasını veya hem 5700 hem de 9443'ü kullanacak şekilde ayarlanması gerekir.

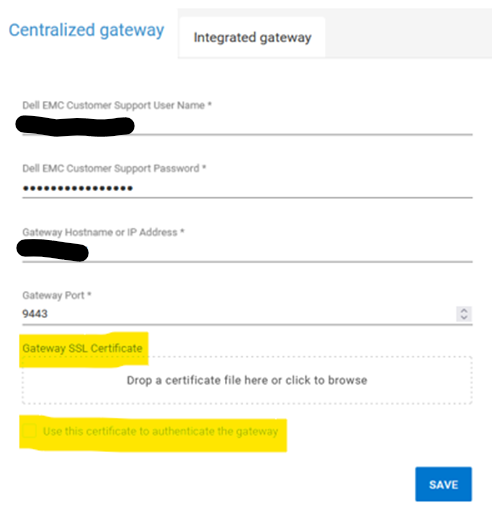

Ağ geçidiniz için kullanılan sertifikanın, 9443 numaralı bağlantı noktasını kullanmak üzere yapılandırıldıktan sonra aşağıda belirtilen toplayıcı yapılandırması ekran görüntüsüne yüklenmesi gerekir.

APEX AIOps Observability bölümünde dosyayı buraya bırakıp "Use this certificate to identify the gateway" seçeneğini işaretleyip SAVE öğesine tıklayabilirsiniz.