PowerFlex 3.X: Il certificato viene perso durante l'aggiornamento tramite OVA con metodo di backup e ripristino

Summary: L'upgrade a PowerFlex Manager 3.7 con il nuovo OVA potrebbe causare la perdita del certificato LDAP, con conseguenti problemi di configurazione.

Symptoms

L'upgrade a PowerFlex Manager 3.7 utilizzando il nuovo OVA con un metodo di backup o ripristino può comportare la perdita dei certificati generati in precedenza per LDAP, con conseguenti problemi di configurazione LDAP.

I certificati SSL dell'appliance vengono utilizzati per l'interfaccia web di PowerFlex Manager. I certificati attendibili SSL vengono utilizzati per l'integrazione sicura di Active Directory.

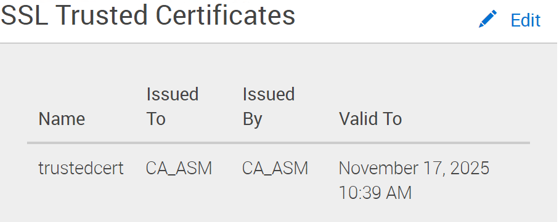

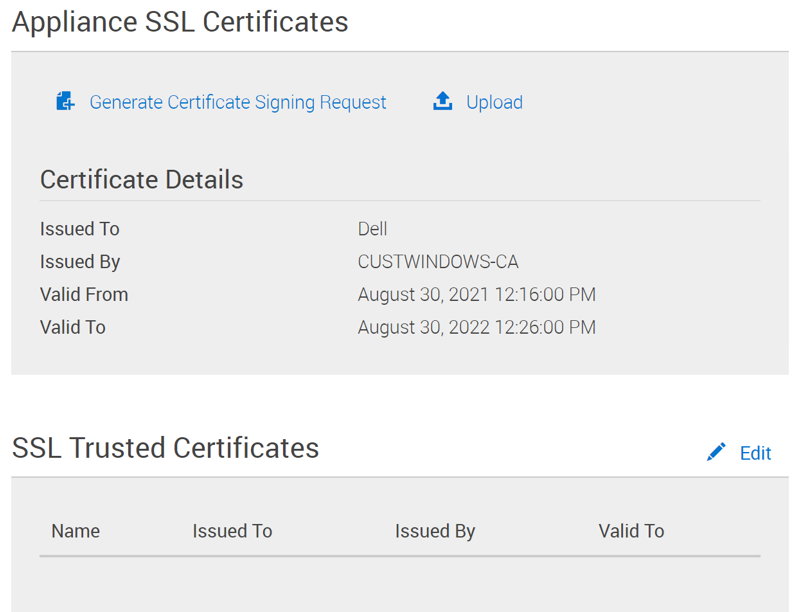

PowerFlex Manager > Gestione >degli appliance virtualiI certificati SSL/attendibili sono presenti prima del backup di PowerFlex Manager, ma mancano dopo un ripristino su OVA appena implementato:

Dopo il backup o il ripristino di PowerFlex Manager su OVA appena implementato, i certificati attendibili SSL scompaiono. I certificati SSL dell'appliance potrebbero non essere presenti dopo questo processo.

Cause

Resolution

Backup/ripristino dei certificati SSL e dei certificati attendibili dell'appliance:

Certificati SSL dell'appliance:

- Accedere all'appliance PFxM utilizzando SSH e sudo a root (sudo SU -)

- Copiare i seguenti file in /home/delladmin/ o copiarli in /tmp/ in questo modo non è necessario eseguire il passaggio 3 per le autorizzazioni.

-

/etc/pki/tls/certs/localhost.crt

-

/etc/pki/tls/private/localhost.key

-

- Eseguire il seguente comando per modificare il proprietario in delladmin sui file in modo da poterli copiare dall'appliance:

-

Chown delladmin: delladmin /home/delladmin/localhost.*

-

- Copiare i file localhost.crt e localhost.key dall'appliance PFxM al server jump o a un altro sistema Linux per lo storage temporaneo.

Dopo aver eseguito il deployment OVA e il ripristino del backup, è possibile effettuare le seguenti operazioni per ripristinare il certificato SSL dell'appliance PFxM:

- Accedere all'appliance PFxM utilizzando SSH e sudo a root (sudo SU -)

- Copiare il file .crt e. Impostare i file dall host jump o dalla posizione del file al nuovo appliance PFxM in /home/delladmin/ o /tmp/

- Eseguire i seguenti comandi per regolare le autorizzazioni allo stato originale o controllarle in quanto il modo in cui sono state copiate potrebbe aver mantenuto le autorizzazioni corrette. È sempre possibile eseguire chown/chmod senza problemi a prescindere:

-

Chown root: root /path/to/files/localhost.*

-

Chmod 755 /path/to/files/localhost.crt

-

Chmod 400 /path/to/files/localhost.key

-

- Copiare i file nel percorso predefinito:

-

Cp /path/to/files/localhost.crt /etc/pki/tls/certs/

-

Cp /path/to/files/localhost.key /etc/pki/tls/private/

-

- Riavviare l'appliance PFxM.

- Al riavvio, verificare che il certificato venga visualizzato correttamente nel browser e nell'interfaccia utente web di PFxM in Settings > Virtual Appliance Management Appliance > SSL Certificate

Certificati affidabili SSL:

- Dall'appliance PowerFlex Manager 3.6.x originale copiare il database cacerts sul server jump o sulla destinazione scelta (è possibile utilizzare WinSCP o un'applicazione equivalente):

/etc/pki/java/cacerts

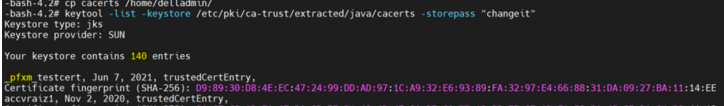

- Copiare il file cacerts nell'appliance >> PowerFlex 3.7 appena implementato Eseguire il comando riportato di seguito per elencare il contenuto; dovrebbe mostrare una serie di certificati.

keytool-list -keystore /etc/pki/ca-trust/extracted/java/cacerts -storepass "changeit"

- In questo esempio è stato copiato in /home/delladmin/cacerts

- Si noti che contiene 140 voci in questo esempio:

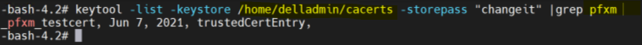

- Eseguire il comando riportato di seguito per verificare che il certificato pfxm sia presente; in questo esempio viene visualizzato come _pfxm_testcert

keytool-list -keystore /home/delladmin/cacerts -storepass "changeit" |grep -i pfxm

- Prendere nota della _pfxm_testcert del nome file in questo esempio:

- Esportazione di certificati dal database di backup cacerts

- Alias in questo esempio è _pfxm_testcert

- Changeit è la password dell'archivio chiavi

- Trusted_LDAP_AD.pem è il nome del file utilizzato per il certificato, ma è possibile chiamarlo come si vuole

Keytool -exportcert -rfc -keystore /home/delladmin/cacerts-alias _pfxm_testcert -storepass changeit -file Trusted_LDAP_AD.pem

- Da qualunque directory tu l'abbia eseguito, copia Trusted_LDAP_AD.pem (o qualsiasi nome file tu gli abbia dato) sul tuo server jump o qualunque destinazione tu scelga usando WinSCP o un'applicazione equivalente, nello screenshot sopra il comando è stato eseguito come root quindi ha salvato il file in /root/

- Carica Trusted_LDAP_AD.pem (o qualsiasi nome tu abbia usato) in SSL Trusted Certificates cliccando su edit nella sezione SSL Trusted Certificates:

- Individuare il file copiato (Trusted_LDAP_AD.pem in questo esempio)

- Dopo la richiesta, dovrebbe essere presente un certificato attendibile: