SMI-Sの自己署名証明書を置き換える手順

Summary: これは、SMI-S Providerの自己署名証明書を置き換える手順です。SMI-Sの組み込みインスタンスに対する追加事項と、組み込みインスタンスに対する追加の制限があります。

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

- 自己署名証明書を自分の詳細で再作成します。

- 接続先:

- https://<IP_of_instance>:5989/ECOMConfig

- ログイン

- デフォルトの認証情報:

- Username: Admin

- Password: #1Password

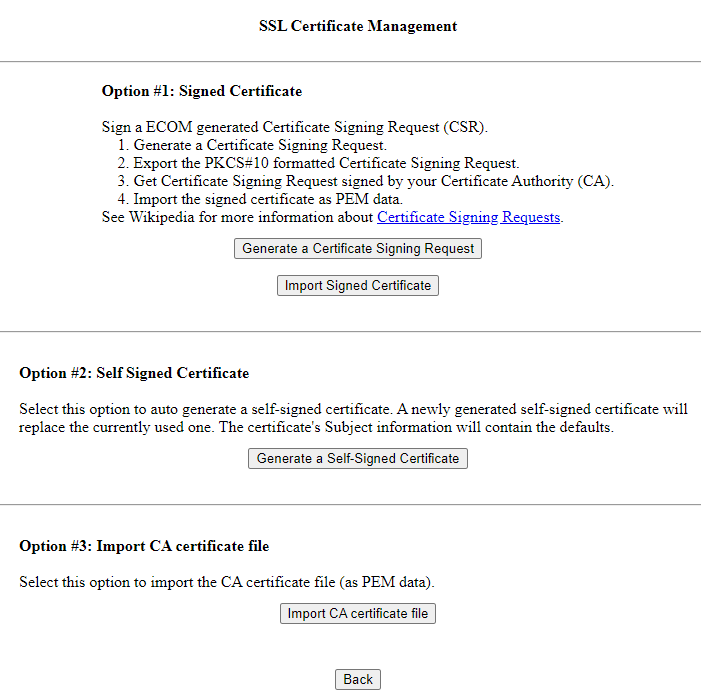

- SSL証明書の管理に移動します

- ページは次のようになります。

- 詳細を使用して証明書を再構築するには、オプション#1の[証明書署名要求の生成:]をクリックします。

- 証明書に必要な詳細を入力し、[生成]をクリックします

- CSRの詳細をコピーし、CAに持って行って署名してもらいます。

- CSRの詳細をCAにコピーし、証明書に署名してもらいます

- ページは次のようになります。

- 接続先:

- 署名が完了したら、証明書チェーンをダウンロードし、Tomcat(サーバー証明書)、Intermediate、およびRootを別々のファイル(.cerが標準ファイル形式)に分離します。

- ファイルが分離されたら、インポート プロセスを開始できます。

- インポート プロセスは次のとおりです。

- [SSL Certificate Management]ページで、次の手順を実行します。

- オプション#3を使用してルート証明書をインポートします。

- オプション#3を使用して中間証明書をインポートします。

- オプション#1「署名済み証明書のインポート」を使用して、Tomcat(サーバー証明書)をインポートします。

- そのプロセスが完了したら、ECOMサービスを再起動します。

- Windowsでは、これは

services.msc - Linuxでは、これは

systemctlコマンド - vAppインスタンスでは、5480のvApp Managerページを使用します。

- 組み込みインスタンスについては、下部にある補遺1を参照してください。

- Windowsでは、これは

- SMI-Sがオンラインに戻ったら、ブラウザーを介して共有された証明書の詳細が、以前に入力したものと同じであることを確認します。

- [SSL Certificate Management]ページで、次の手順を実行します。

- SMI-Sが再びオンラインになったら、新しいタブを開いて、ECOMが安全であると表示されるかどうかを確認します。

補遺1: 組み込みインスタンスのECOM証明書プロセス

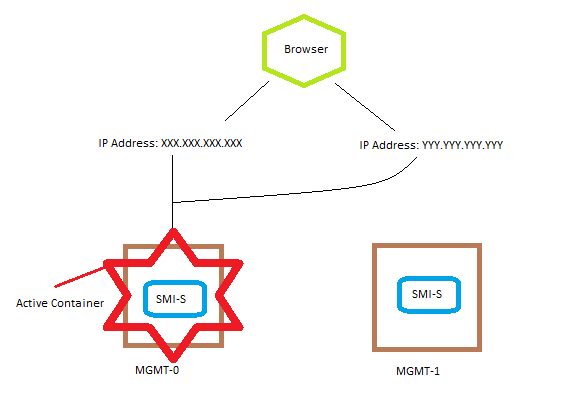

組み込みインスタンスには、MGMT-0とMGMT-1の2つのコンテナがあります。各コンテナには接続に使用する独自のIPアドレスがありますが、IPとポートはNATを使用して自動的に調整されます。つまり、両方の IP アドレスによって、アクティブなコンテナーへの接続が自動ルーティングされます。この自動ルーティングのため、一度に更新できるコンテナSMI-S証明書は1つだけです。また、コンテナを再起動すると、サービスは他のコンテナにフェールオーバーします。つまり、各ステップを2回実行する必要があります

アクティブ コンテナは、SMASDBとSMASが実行されている側です。これは、vApp Managerページのログイン > Manage > Daemonsで確認できます。各コンテナvApp Managerページには、特定のIPとポート5480.

でアクセスできますコンテナの使用とIP NATの簡単な図については、以下を参照してください。

図に示すように、IP アドレス XXX と YYY の両方がアクティブ コンテナであるコンテナ MGMT-0 に移動します。MGMT-0でコンテナの再起動が実行された場合、XXXとYYYの両方が、アクティブなコンテナであるため、自動的にコンテナMGMT-1にルーティングされます

MGMT-0とMGMT-1の両方に独自のSMI-Sがインストールされているため、両方のコンテナで証明書を再構築する必要がありますが、アクセスできるのはアクティブ コンテナのみであるため、一度に1つのみです

SMI-S組み込みインスタンスのプロセスは次のとおりです。

- 詳細を使用して自己署名証明書を作成し、CSRを収集します。

- 接続先:

- https://<IP_of_instance>:5989/ECOMConfig

- ログイン

- デフォルトの認証情報:

- Username: Admin

- Password: #1Password

- SSL証明書の管理に移動します

- 詳細を使用して証明書を再構築するには、オプション#1の[証明書署名要求の生成]をクリックします

- 証明書に必要な詳細を入力し、[生成]をクリックします

- CSRの詳細をコピーし、CAに持って行って署名してもらいます。

- CSRの詳細をCAにコピーし、証明書に署名してもらいます

- 詳細を使用して証明書を再構築するには、オプション#1の[証明書署名要求の生成]をクリックします

- 接続先:

- 署名が完了したら、証明書チェーンをダウンロードし、Tomcat(サーバー証明書)、Intermediate、およびRootを別々のファイル(.cerが標準ファイル形式)に分離します。

- ファイルが分離されたら、インポート プロセスを開始できます。

- インポート プロセス:

- [SSL Certificate Management]ページで、次の手順を実行します。

- オプション#3を使用してルート証明書をインポートします。

- オプション#3を使用して中間証明書をインポートします。

- オプション#1「署名済み証明書のインポート」を使用して、Tomcat(サーバー証明書)をインポートします。

- そのプロセスが完了したら、ECOMサービスを再起動してください。

- このためには、アクティブコンテナに接続する必要があります。右上隅にある円を描く矢印にカーソルを合わせます。

- [Restart Appliance]をクリックします。

- [SSL Certificate Management]ページで、次の手順を実行します。

- SMI-Sがオンラインに戻ると、証明書は安全であると表示されず、以前はアクセスできなかった他のコンテナ上に配置されます。手順1からやり直してください。

- 2番目のコンテナで「アプライアンスの再起動」を実行すると、サービスは作業していた元のコンテナにフェールバックするため、残りの手順を続行する必要があります。

- SMI-Sが再びオンラインになったら、新しいタブを開いて、ECOMが安全であると表示されているかどうかを確認します。

Affected Products

SMI-S ProviderArticle Properties

Article Number: 000195984

Article Type: How To

Last Modified: 13 Nov 2025

Version: 6

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.