Data Domain: Administración de certificados de host para HTTP y HTTPS

Summary: Los certificados de host permiten que los navegadores y las aplicaciones verifiquen la identidad de un sistema Data Domain cuando se establecen sesiones de administración seguras. HTTPS está habilitado de manera predeterminada. El sistema puede utilizar un certificado autofirmado o un certificado importado de una autoridad de certificación (CA) de confianza. En este artículo, se explica cómo comprobar, generar, solicitar, importar y eliminar certificados para HTTP/HTTPS en sistemas Data Domain. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Los certificados pueden vencer o dejar de ser válidos. Si no se importa ningún certificado, el sistema utiliza un certificado autofirmado, el cual puede no ser de confianza para los navegadores o las aplicaciones integradas.

1. Compruebe los certificados existentes.

En Data Domain (DD-CLI), ejecute el siguiente comando para ver los certificados instalados:

adminaccess certificate show

Si los certificados están vencidos o a punto de vencer:

-

- Si es autofirmado, vuelva a generar mediante DD-CLI.

- Si se importó, siga los pasos de CSR e importación que se indican a continuación.

2. Generar certificados autofirmados.

Para volver a generar el certificado HTTPS:

adminaccess certificate generate self-signed-cert

Para volver a generar certificados de CA de confianza y HTTPS:

adminaccess certificate generate self-signed-cert regenerate-ca3. Generar una solicitud de firma de certificado (CSR)

Utilice DD System Manager:

-

- Establezca una frase de contraseña, si aún no lo ha hecho:

system passphrase set - Vaya a Acceso > de administración > Acceso de administrador.

- Seleccione la pestaña Configurar > certificado de > HTTPS > Agregar.

- Haga clic en Generar la CSR para este sistema Data Domain.

- Complete el formulario de CSR y descargue el archivo desde:

/ddvar/certificates/CertificateSigningRequest.csr

- Establezca una frase de contraseña, si aún no lo ha hecho:

Alternativa de CLI: (Ejemplo)

adminaccess certificate cert-signing-request generate key-strength 2048bit country "CN" state "Shanghai" city "Shanghai" org-name "Dell EMC" org-unit "Dell EMC" common-name "ddve1.example.com" subject-alt-name "DNS:ddve1.example.com, DNS:ddve1"4. Importar certificado firmado

- Utilice DD System Manager:

- Seleccione Administration >Access > Administrator Access

- En el área Services, seleccione HTTPS y haga clic en Configure

- Seleccione la pestaña Certificate

- Haga clic en Add

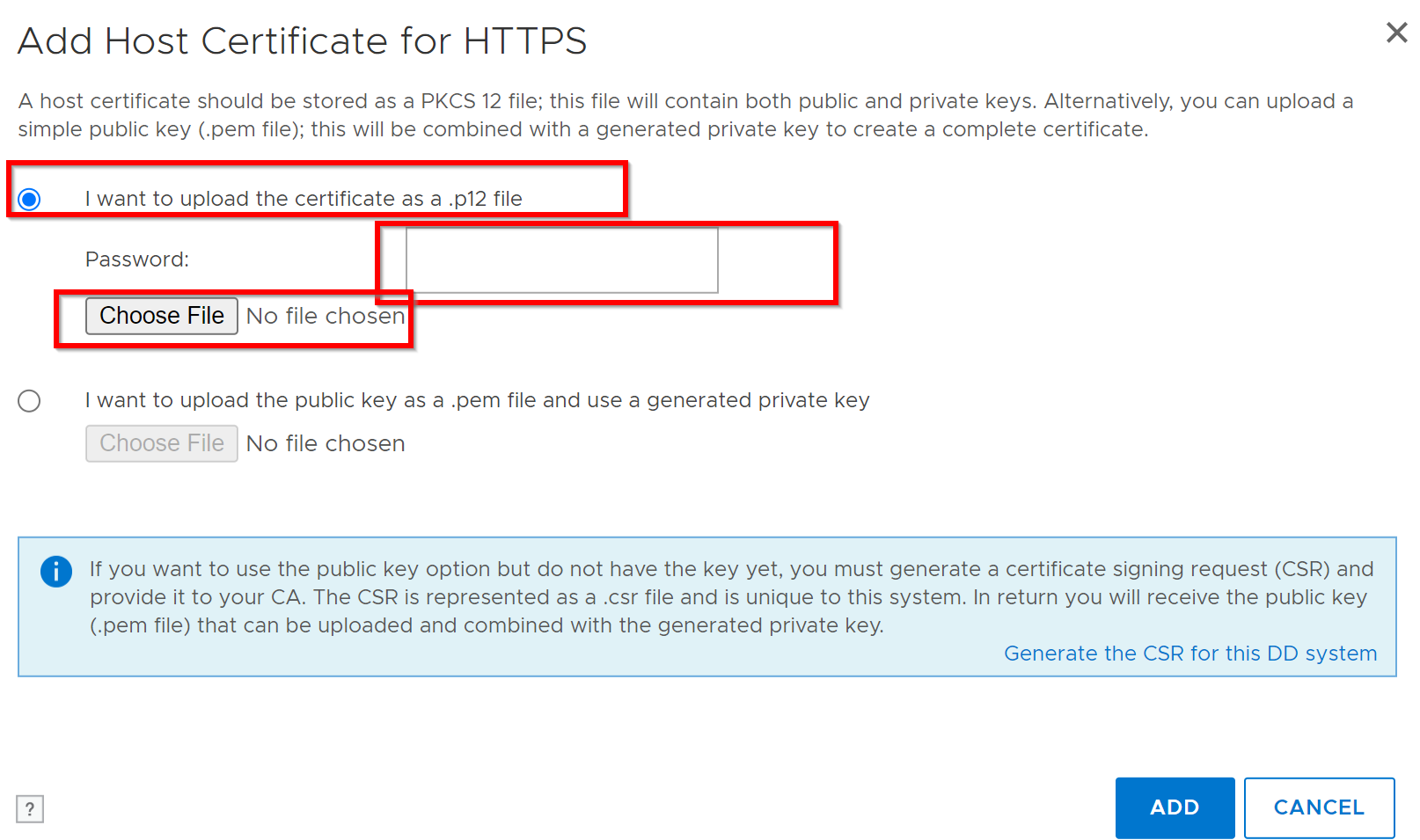

Aparece el cuadro de diálogo Cargar:

- Para

.p12archivo:- Seleccione Cargar certificado como archivo .p12, ingrese la contraseña, navegue y cargue.

- Para

.pemarchivo:- Seleccione Cargar clave pública como archivo .pem y utilice la clave privada generada, navegar y cargar.

- Alternativa de DD-CLI: Consulte la base de conocimientos: Data Domain: Cómo generar una solicitud de firma de certificado y usar certificados firmados externamente

- Seleccione Cargar clave pública como archivo .pem y utilice la clave privada generada, navegar y cargar.

- Ejemplo para la selección .p12:

5. Elimine el certificado existente.

Antes de agregar un nuevo certificado, elimine el actual:

-

- Vaya a la pestaña Acceso de administraciónAcceso >> de administrador, HTTPS >> , Configurar > certificado.

- Seleccione el certificado y haga clic en Delete.

6. Validación de CSR

Valide la CSR mediante el símbolo del sistema de Windows:

certutil -dump <CSR file path>Additional Information

- Las claves públicas y privadas deben ser de 2048 bits.

- DDOS admite una CSR activa y un certificado firmado para HTTPS a la vez.

Referencia: KB de implementación: Data Domain: Cómo usar certificados firmados externamente

Affected Products

Data DomainArticle Properties

Article Number: 000205198

Article Type: How To

Last Modified: 27 Nov 2025

Version: 7

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.