NetWorker: Unable to henting av data fra vCenter: SSL_ERROR_SYSCALL Feil observert av underliggende SSL/TLS BIO

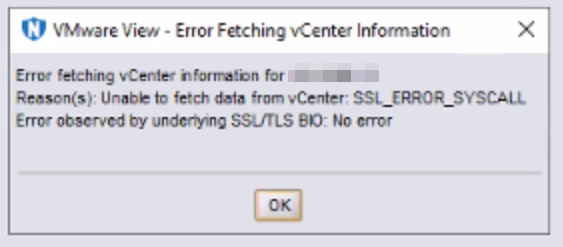

Summary: NetWorker-serverens VMware-beholdningsprosess rapporterer «Kunne ikke hente data fra vCenter: SSL_ERROR_SYSCALL Feil observert av underliggende SSL? TLS BIO: Ingen feil."

Symptoms

- Følgende feilmelding returneres i NetWorker Management Console (NMC) når du utfører en VMware View-oppdatering:

- NetWorker-server- og vCenter Server-versjonene oppfyller kompatibilitetskravene. Se NetWorker-kompatibilitetsmatrisen tilgjengelig gjennom: https://elabnavigator.dell.com/eln/modernHomeAutomatedTiles?page=NetWorker

- NetWorker-serveren kan løse vCenters IP-adresse, fullstendig kvalifiserte domenenavn (FQDN) og kortnavn på riktig måte.

nslookup ADDRESS

- NetWorker-serveren kan nå port 443 på vCenter-serveren:

Linux:

curl -v vCenter_Address:443

Test-NetConnection -ComputerName vCenter_Address -port 443

Cause

Nettverksproblemer: Feilen kan skyldes et nettverksproblem der tilkoblingen tilbakestilles av motparten. Dette kan skje hvis det er en mellomliggende enhet (som en brannmur eller ruter) som forstyrrer tilkoblingen.

Den SSL_ERROR_SYSCALL feilen oppstår når TCP-håndtrykket fullføres, men en TCP-tilbakestillingspakke (RST) mottas, og avslutter tilkoblingen under SSL-fasen.

Resolution

Nettverks- eller brannmuradministratoren må se etter brannmurregler som blokkerer eller avbryter SSL-tilkoblinger mellom NetWorker-serveren og vCenter-serveren på port 443. Hvis det finnes regler, deaktiverer du dem midlertidig for å se om problemet er løst i NetWorker. Hvis deaktivering av reglene gjør at VMware View kan oppdateres og sikkerhetskopieringer fullføres, justeres brannmur- eller rutingsregler for å opprettholde tilkoblinger mellom NetWorker-serveren og vCenter.

Verktøy for pakkefangst

Nettverksadministratoren kan også bruke pakkefangstverktøy (tcpdump, Wireshark) fra NetWorker-serveren og vCenter. Når problemet gjenskapes, ser du gjennom pakkeopptakene for å se om vCenter-serveren lukker beholdningsøkten.

tcpdump Eksempel på kommando:

nohup tcpdump -i any -s 0 -C 500 -w /tmp/`hostname`_`date -I`.pcap &

nohup-alternativet angir at kommandoen kjøres i bakgrunnen til prosess-ID-en (PID) avsluttes medkillkommando.-iAngir grensesnitt du kan brukeany, eller angi et nettverksgrensesnittnavn, for eksempel eth0.-s0 angir en forankringslengde på 65535 (hele rammen er tatt).-C 500-alternativet angir en filstørrelse på 500 000 000 byte.-wAlternativet angir plasseringen av utdatafilen. Utdatafilen som vises, genereres automatisk med systemets vertsnavn og ÅÅÅÅ-MM-DD som den ble kjørt. En .pcap-fil kan analyseres i Wireshark.

Eksempel på Wireshark tshark-kommando:

2. Åpne en administratorkommando/PowerShell-ledetekst.

3. Bruk kommandoen change directory (cd) for å gå til installasjonsbanen for Wireshark (for eksempel: C:\Program Files\Wireshark)

cd "C:\Program Files\Wireshark"4. Hent enhets-ID-ene for nettverksgrensesnittet ved å kjøre:

.\tshark.exe -D5. Kjør tshark ved hjelp av følgende syntaks:

.\tshark.exe -i{Interface Number} -a files:{number of files} -b duration:{file duration in seconds} -f "dst host DST_IP_ADDRESS and src host SRC_IP_ADDRESS" -w tshark_capture.pcapng

DST_IP_ADDRESS: Erstatt dette med den utløsbare DNS-IP-adressen til vCenter-serveren. Dette skal være den utløsbare DNS-IP-adressen for vCenter-vertsnavnet som brukes til å legge til vCenter-serveren i NetWorker.

SRC_IP_ADDRESS: Erstatt dette med den løsbare DNS-IP-adressen til NetWorker-serveren.

Eksempel:

Se: https://www.wireshark.org/docs/man-pages/tshark.html

Fremgangsmåte:

Pakkefangstmetoden som brukes, avhenger av operativsystemene som er involvert. For Windows NetWorker-servere bruker du Wireshark eller tshark som beskrevet ovenfor. For Linux NetWorker-servere og vCenter-serverapplikasjonen bruker du tcpdump som beskrevet ovenfor.

- Start et pakkeopptak på både NetWorker-serveren og vCenter-serveren. Dette må fange opp kommunikasjonsforsøket mellom NetWorker-serveren og vCenter-serveren.

- Fra NetWorker Management Console (NMC) utfører du en VMware View-oppdatering.

- Gå til Protection –> VMware View

- Høyreklikk på vCenter-serveren.

- Klikk på Oppdater.

- Når den SSL_ERROR_SYSCALL feilen vises. Noter tiden på NetWorker-serveren og vCenter-serveren.

- Stopp pakkefangstene.

- Se gjennom pakkeregistreringene for eventuelle TCP-tilbakestillingspakker (RST) mellom NetWorker-serveren og vCenter-serveren.

Legg merke til:

- DNS-løsbar IP-adresse for NetWorker-serveren og vCenter-serveren.

- Tidssonene til både NetWorker-serveren og vCenter-serveren (hvis det er forskjellige tilfeller).

- Tidsstempelet på NetWorker-serveren når SSL_ERROR_SYSCALL vises i NMC.

- Den gjengitte /nsr/logs/daemon.raw på NetWorker-serveren logger en nsrvim-feil når denne feilen vises. daemon.raw må gjengis lokalt på NetWorker-serveren for at tidsstemplene skal gjengis i serverens tidssone.

NetWorker: Slik bruker du nsr_render_log til å gjengi .raw loggfiler

- Den gjengitte /nsr/logs/daemon.raw på NetWorker-serveren logger en nsrvim-feil når denne feilen vises. daemon.raw må gjengis lokalt på NetWorker-serveren for at tidsstemplene skal gjengis i serverens tidssone.

Additional Information

NVP vProxy: Feilsøke nettverkstilkobling for sikkerhetskopierings- og gjenopprettingsoperasjoner

NVP vProxy: VMware View oppdateres ikke, og alle VM-sikkerhetskopier mislykkes