NetWorker: AD login mislukt "geneste uitzondering is javax.naming.PartialResultException"

Summary: NetWorker wordt geconfigureerd met een externe instantiebron: Lightweight Directory Access Protocol (LDAP) of Microsoft Active Directory (AD). Aanmeldingen van externe gebruikers mislukken met HTTP 404 "Controleer of de server actief is." ...

Symptoms

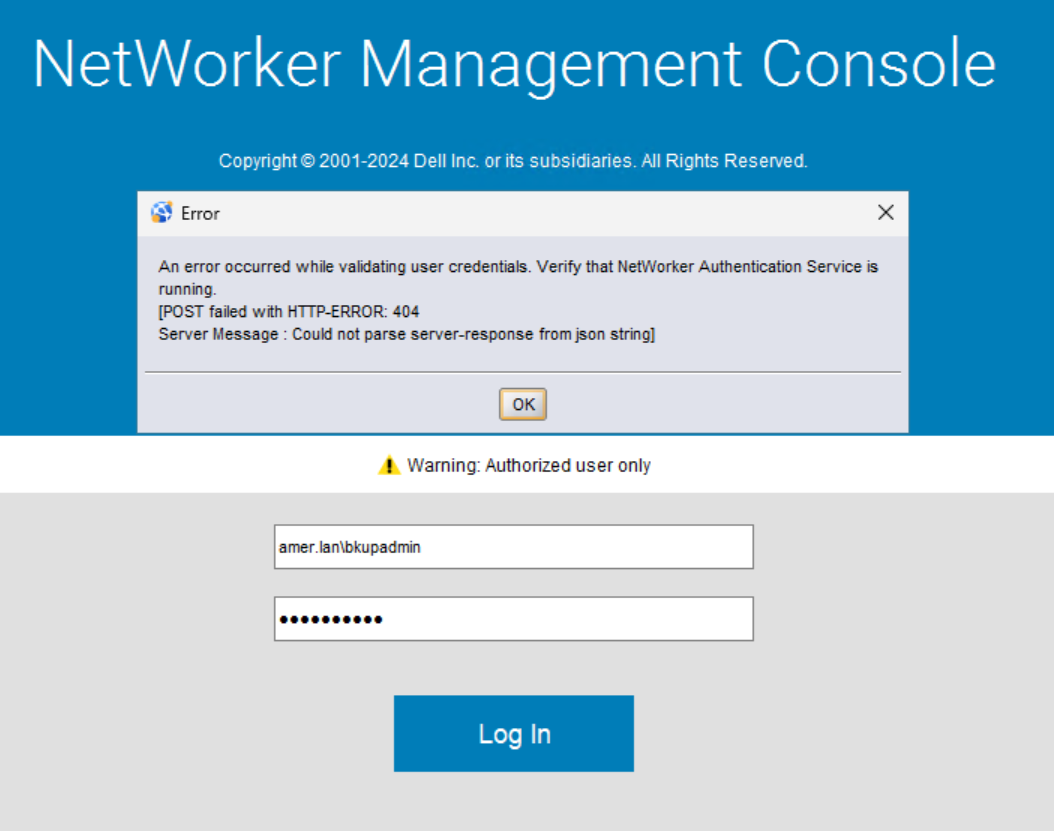

NetWorker Management Console (NMC) authenticatie van externe (LDAP of AD) gebruikers mislukt met HTTP 404:

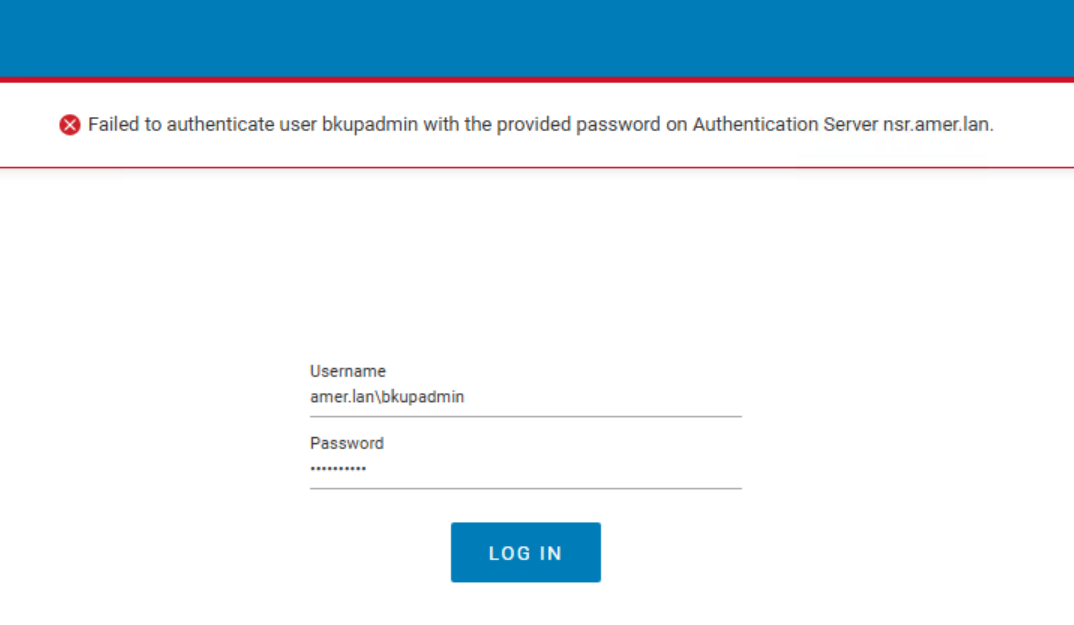

De verificatie van de NetWorker Web User Interface (NWUI) mislukt, met de mededeling dat de verificatie van de gebruiker is mislukt:

Dit probleem doet zich alleen voor bij externe gebruikers. Lokale NetWorker-gebruikersaccounts (zoals het Administrator-account) kunnen met succes worden geverifieerd.

De NetWorker-verificatieserver registreert het volgende in het catalina.log.0-bestand:

Linux: /nsr/authc/logs/catalina.log.0

Ramen: C:\Program Files\EMC NetWorker\nsr\authc-server\tomcat\logs\catalina.log.0

May 04, 2025 11:44:37 AM org.apache.catalina.core.StandardWrapperValve invoke SEVERE: Servlet.service() for servlet [api-latest] in context with path [/auth-server] threw exception org.springframework.ldap.PartialResultException: Unprocessed Continuation Reference(s); nested exception is javax.naming.PartialResultException: Unprocessed Continuation Reference(s); remaining name ''

gstd.conf bestand om te bevestigen welke server de authenticatie voor de NMC verwerkt.

Bepaling van de authc server:

Open op de NMC server het pictogram gstd.conf bestand:

Linux: /opt/lgtonmc/etc/gstd.conf

Ramen: C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

Het bestand bevat een authsvc_hostname regel die de NetWorker-verificatieserver definieert die door de NMC wordt gebruikt.

[root@nsr ~]# cat /opt/lgtonmc/etc/gstd.conf | grep authsvc

string authsvc_hostname = "nsr.amer.lan";

int authsvc_port = 9090;Cause

De foutmelding geeft aan dat er een probleem is opgetreden tijdens een LDAP-zoekopdracht. De PartialResultException suggereert dat de LDAP-server een verwijzing naar een andere LDAP-server of -directory heeft geretourneerd, maar dat de verwijzing niet correct is verwerkt.

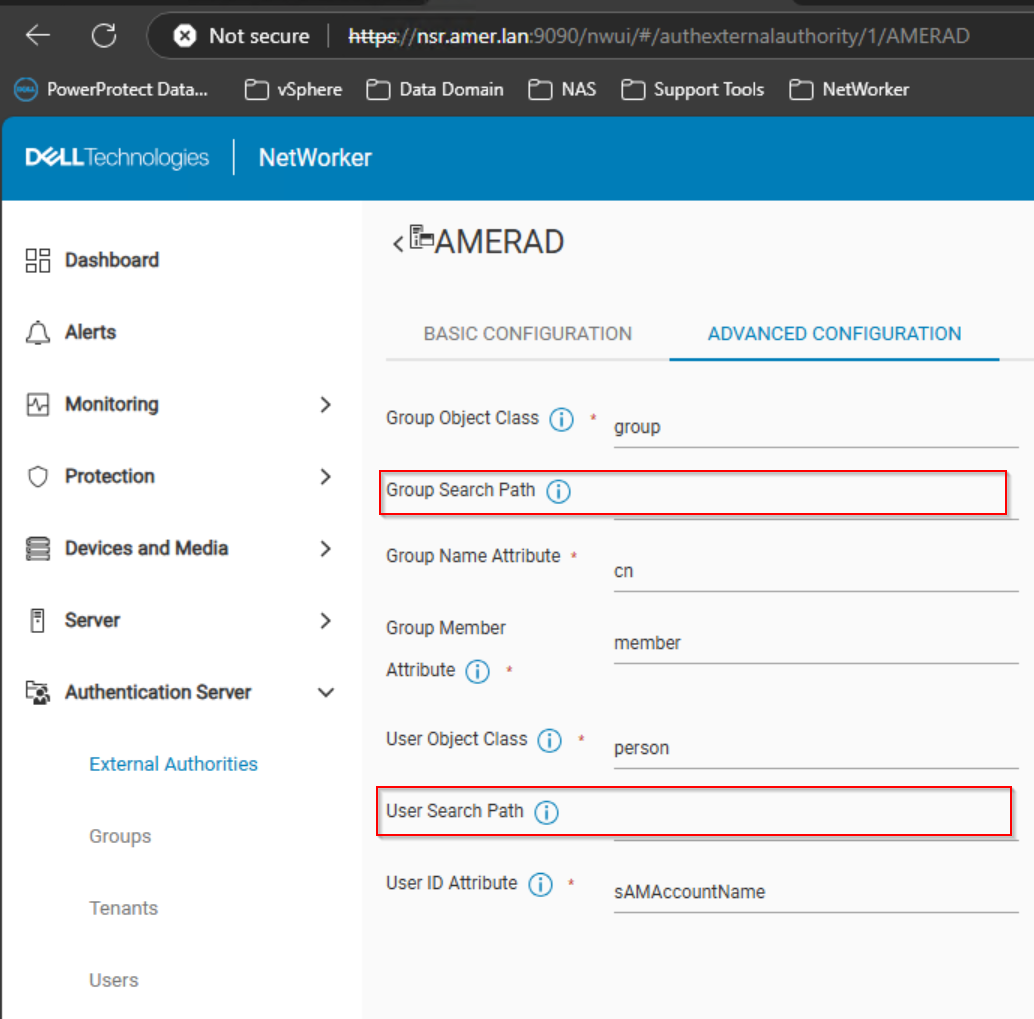

De externe instantieresource is geconfigureerd zonder een gebruikers- of groepszoekpad:

NetWorker Web User Interface (NWUI)->Authenticatieserver-Externe> autoriteiten:

Resolution

Gebruik een van de volgende opties.

Optie 1:

Configureer de externe authorityresource in NetWorker voor het gebruik van zoekpaden. Zoekpaden worden gebruikt om de zichtbaarheid van NetWorker te beperken tot een specifieke locatie en substructuur in de domeinhiërarchie. Dit betekent dat alleen gebruikers en groepen onder de opgegeven paden zichtbaar zijn voor NetWorker. Contextverwijzingen worden genegeerd.

Er is geen specifieke waarde die dit probleem oplost. De instellingen zijn omgevingsspecifiek en de domeinbeheerder moet mogelijk de meest geschikte waarden bepalen. De NetWorker-authenticatieserver authc_mgmt opdracht kan worden gebruikt om de paden van gebruikers en groepen te bepalen die zichtbaar zijn voor NetWorker.

LDAP-gebruikers query's die zichtbaar zijn voor NetWorker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-users -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-users -D query-tenant=default -D query-domain=amer.lan The query returns 44 records. User Name Full Dn Name Administrator CN=Administrator,CN=Users,dc=amer,dc=lan .... bkupadmin CN=Backup Administrator,CN=Users,dc=amer,dc=lan

LDAP-groepen opvragen die zichtbaar zijn voor NetWorker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups -D query-tenant=default -D query-domain=amer.lan The query returns 75 records. Group Name Full Dn Name Administrators CN=Administrators,CN=Builtin,dc=amer,dc=lan ... NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

Voer een query uit op het LDAP-groepslidmaatschap van een AD/LDAP-gebruiker:

authc_mgmt -u Administrator -p 'NetWorker_Admin_Password' -e query-ldap-groups-for-user -D query-tenant=TENTANT_NAME -D query-domain=DOMAIN_NAME -D user-name=EXTERNAL_USERNAME

[root@nsr ~]# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,CN=Users,dc=amer,dc=lan

In het gegeven voorbeeld is de AD-groep CN=NetWorker_Admins,CN=Users,DC=amer,DC=lan wordt gebruikt om AD-gebruikers in deze groep beheerderstoegang te verlenen tot de NMC en NetWorker server.

Het pad van de externe autoriteit wijzigen om het zoekpad van de groep op te nemen om CN=Users op te nemen (exclusief DC)-waarden (Domain Component (DC)) lost het probleem op:

Optie 2:

Neem contact op met de domeinbeheerder over configuraties op de domein-/LDAP-server. Zorg ervoor dat de LDAP-server correct is geconfigureerd en dat de verwijzingen die deze levert, geldig en toegankelijk zijn.