「Avamar:Avinstallerインストール パッケージ(AVP)を使用したセッション セキュリティ設定の管理

Summary: この記事では、Avinstallerインストール パッケージ(AVP)を使用してAvamarセッション セキュリティ設定を管理する方法について説明します。

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

メモ: セッション セキュリティAVPを実行すると、この手順でMCSが再開することがあります。

セッション セキュリティ AVP

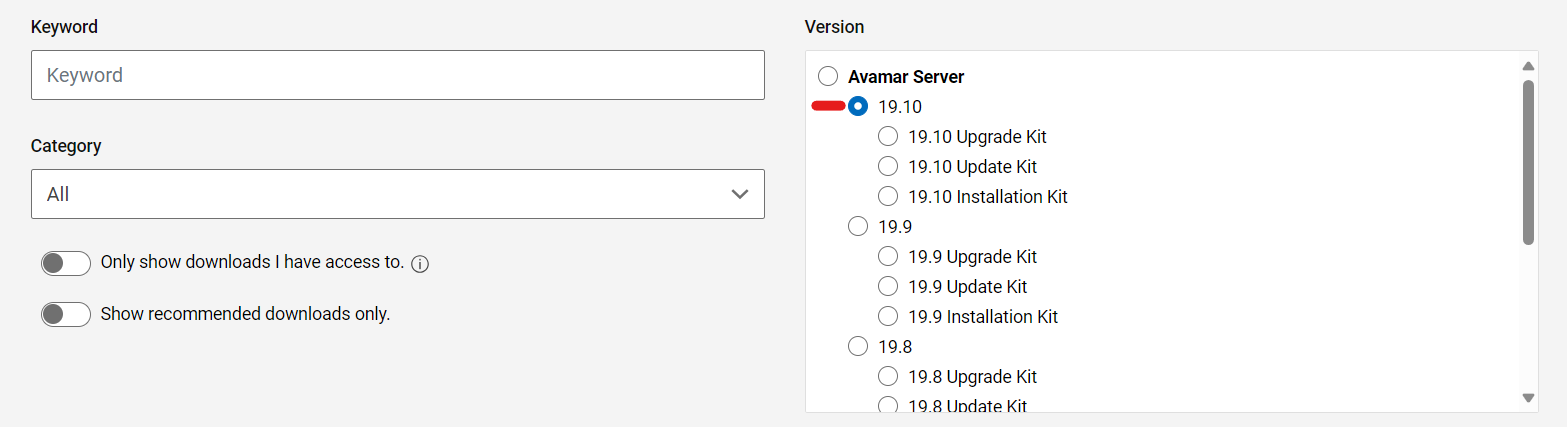

のダウンロード次のDell製品サポート リンクにアクセスし、ログインしてダウンロードを表示します。

たとえば、適切なAvamarバージョンを選択します。

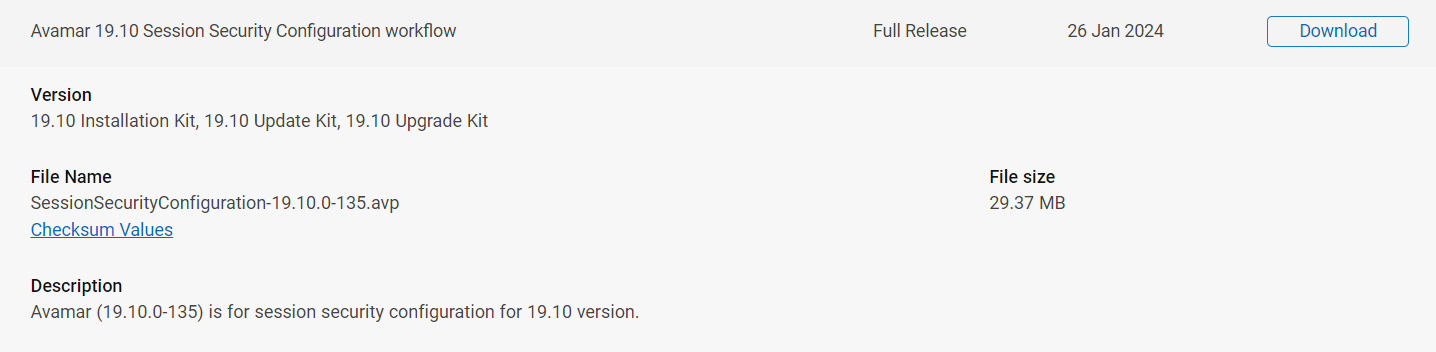

Avamarセッション セキュリティ構成ワークフロー パッケージを検索します。

インストール

前の事前チェックセッション セキュリティ構成パッケージを実行する前に、次の操作を実行することをお勧めします。

- すべてのバックアップ、レプリケーションを停止し、メンテナンス(checkpoint/hfscheck/garbage collection)が実行されていないことを確認します。

- Avamarで使用可能な有効なチェックポイントがあることを確認します。

セッション セキュリティAVP

のインストール適切なセッション・セキュリティ構成パッケージをダウンロードした後、それを使用するためにパッケージをインストールするための 2 つのオプションがあります。

オプション1:

ダウンロードしたパッケージを次のディレクトリに直接移動します。Avinstallerサービスは、ディレクトリへの変更を検出し、パッケージ リポジトリへのパッケージの自動ロードを開始します。

/data01/avamar/repo/packages/

オプション2:

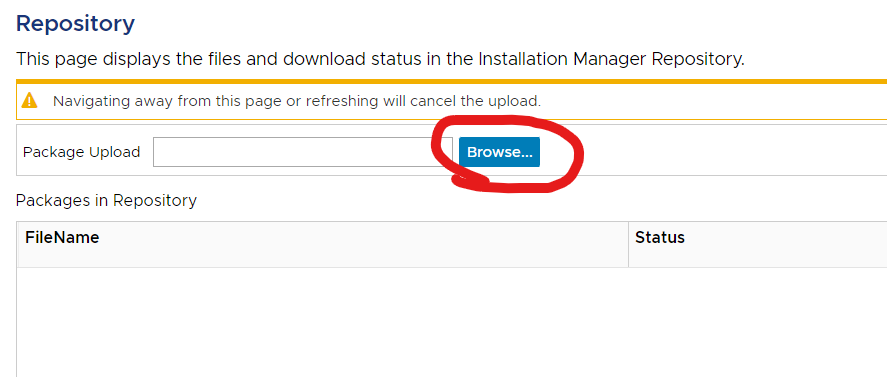

次のリンクからAvinstaller Webサービスに移動します。

https://<avamar_server_ip_or_hostname>/avi

[リポジトリ]セクションに移動します:

ローカルマシンを参照してSession Security設定パッケージを探します。

パッケージの処理:

準備が整うと、ステータスは「承認済み」になります。

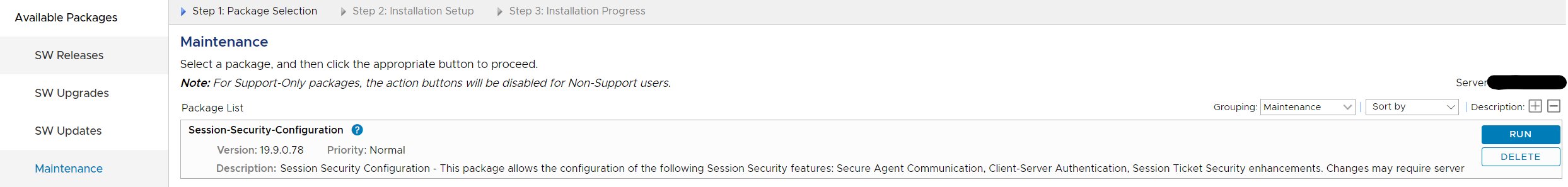

[Maintenance]タブに移動して、パッケージを実行します。

セッション セキュリティ設定

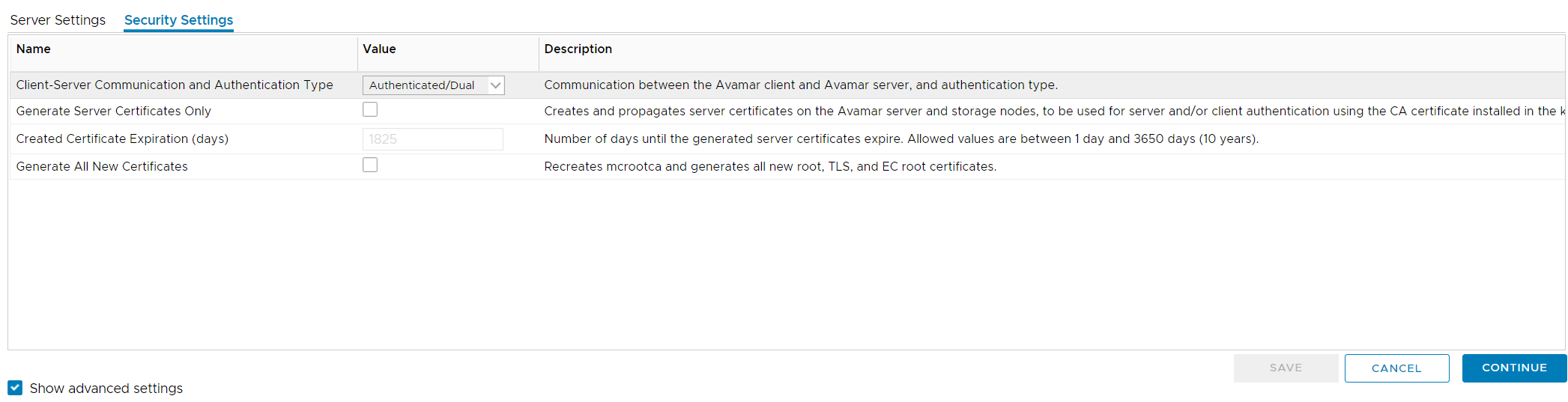

の管理「インストール設定」画面で、「セキュリティ設定」タブを選択し、「詳細設定を表示する」チェックボックスにチェックを入れます。

モード選択

[Client-Server Communication and Authentication Type]ドロップダウン選択では、サポートされている4つのセッション セキュリティ モードを選択できます。

- 無効

- 混在シングル

- 認証済み - 単独

- 認証済み - デュアル

さまざまなモードの詳細については、次のKB記事を参照してください:

000222278 |Avamar:セッション セキュリティ 証明書

の生成証明書を生成するには、次の 2 つの選択オプションがあります。

- サーバー証明書のみを生成する

- 単独で選択すると、GSANサーバー証明書のみが再生成されます。

- AVPからのメモには、「キーストアにインストールされているCA証明書を使用して、サーバー認証やクライアント認証に使用するサーバー証明書をAvamar Serverとストレージ ノードに作成して伝播する」と記載されています。

- これにより、Avamar Serverで次のことが実行されます。

- enable_secure_config.shスクリプトを実行します。

-

enable_secure_config.sh --certs

- これにより、次の処理が実行されます。

- AvamarキーストアからAvamar内部ルート証明書をエクスポートします。

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

- このルート証明書は、次の場所に保存されます。

-

/home/admin/chain.pem /usr/local/avamar/etc/chain.pem

- 次に、avamar_keystoreのルート証明書を使用して、GSANの新しい証明書キーペアに署名し、次の場所に保存されます。

-

mcrootca rsatls <nodename> <subject_alt_names> /home/admin/key.pem /home/admin/cert.pem /usr/local/avamar/etc/key.pem /usr/local/avamar/etc/cert.pem

- これらの証明書は、その後、すべてのストレージ ノードに伝播されます。

- 最後に、ポート29000への新しい接続で再生成された証明書が提供されるように、GSAN SSLソケットが再ロードされます。

- この選択では、Avamar内部ルート証明書は変更されないため 、登録済みのクライアント、プロキシ、Data Domainシステムを再登録する必要はありません。

- すべての新しい証明書の生成

- このチェックボックスをオンにすると、[サーバー証明書のみを生成]チェックボックスも自動的にオンになります。

- これは、すべての新しい証明書を生成するときに発生するプロセスが原因です。

- AVPからのメモには、「mcrootcaを再作成し、すべての新しいルート、TLS、およびECルート証明書を生成します」と記載されています。

- これにより、次の手順を実行します。

- Avamar内部ルート認証局(CA)の再生成

-

mcrootca all

- これにより、avamar_keystoreに格納されているAvamar内部ルートCAが置き換えられます

-

/usr/local/avamar/lib/avamar_keystore

- Avamar内部ルート証明書は、次のコマンドで表示できます。

-

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

- 「サーバー証明書のみを生成する」の説明に従って、GSAN証明書を再生成します。

- Avamar内部ルート認証局(CA)の再生成

- この選択では、Avamar内部ルートCAが再生成されるため、Avamarとの安全な相互TLS通信を可能にする新しいAvamarルートCAと署名済み証明書をAvamar MCSから取得するには、登録済みのプロキシ、クライアント、Data Domainシステムを再登録する必要があります 。

- この選択により、Avamar内部ルートCAをユーザー指定の内部ルートCAに置き換える手順が以前に行われた場合(importcert.sh を使用)、その構成が消去され、Avamar内部で信頼できる自己署名証明書が生成されます。詳細については、次のKBを参照してください。000204629 |Avamar:Avamar認証局(CA)をユーザー指定の認証局(CA)でインストール/交換します。

準備ができたら、パッケージの実行を続行します。

このパッケージは、必要に応じてこれらの設定を構成するために使用できるため、何度でも使用できます。

Affected Products

AvamarArticle Properties

Article Number: 000222279

Article Type: How To

Last Modified: 15 Dec 2025

Version: 7

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.