Avamar: Hantera säkerhetsinställningar för sessioner med Avinstaller Installation Package (AVP)

Summary: Den här artikeln visar hur du hanterar säkerhetsinställningarna för Avamar-sessionen med hjälp av Avinstaller-installationspaketet (AVP).

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Obs! När du kör AVP för sessionssäkerhet kan det hända att proceduren startar om MCS!

AVP

för sessionssäkerhetGå till följande Dell-produktsupportlänk och logga in för att visa hämtningsbara filer.

Välj till exempel lämplig Avamar-version.

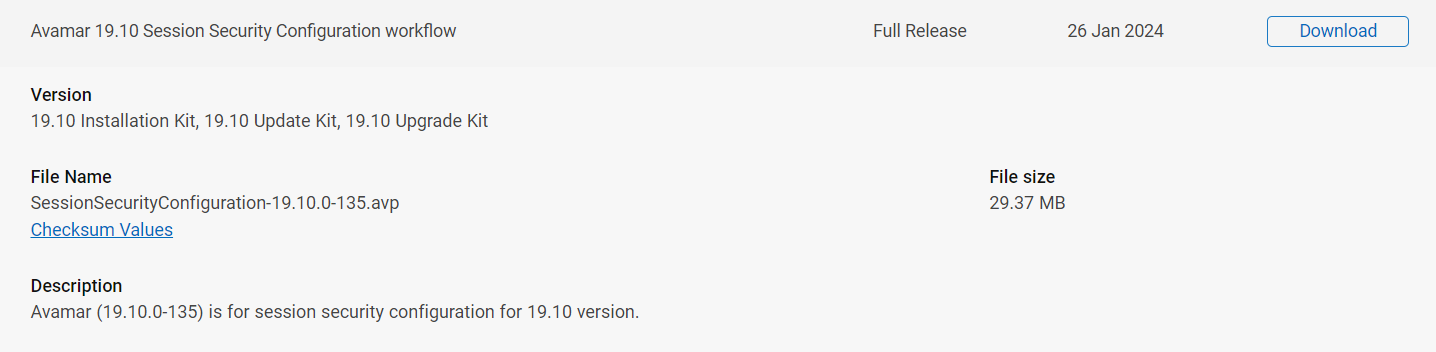

Sök efter arbetsflödespaketet Avamar Session Security Configuration.

Förkontroller före installation

Det är bästa praxis att utföra följande innan du kör konfigurationspaketet för sessionssäkerhet.

- Stoppa alla säkerhetskopieringar och replikering och se till att inget underhåll körs (kontrollpunkt/hfscheck/skräpsamling).

- Kontrollera att det finns en giltig kontrollpunkt på Avamar.

Installera sessionssäkerhet AVP

När du har laddat ner lämpligt konfigurationspaket för sessionssäkerhet finns det två alternativ för att installera paketet för att kunna använda det.

Alternativet 1:

Flytta det nerladdade paketet direkt till följande katalog. Avinstaller-tjänsten identifierar ändringar i katalogen och börjar automatiskt läsa in paketet på paketlagringsplatsen.

/data01/avamar/repo/packages/

Alternativet 2:

Gå till Avinstaller-webbtjänsten på följande länk:

https://<avamar_server_ip_or_hostname>/avi

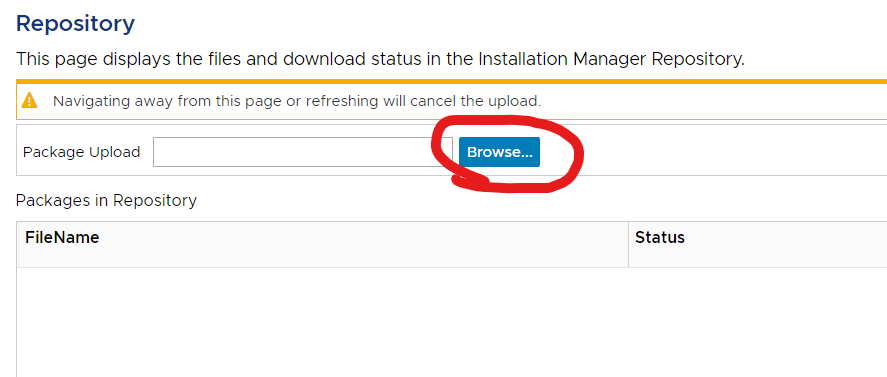

Gå till avsnittet Lagringsplats:

Bläddra på den lokala datorn efter konfigurationspaketet för sessionssäkerhet.

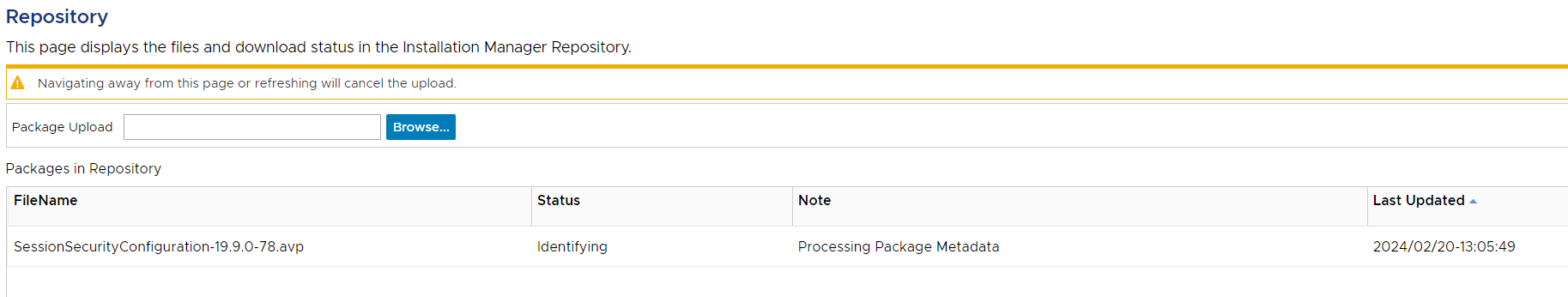

Paketet bearbetas:

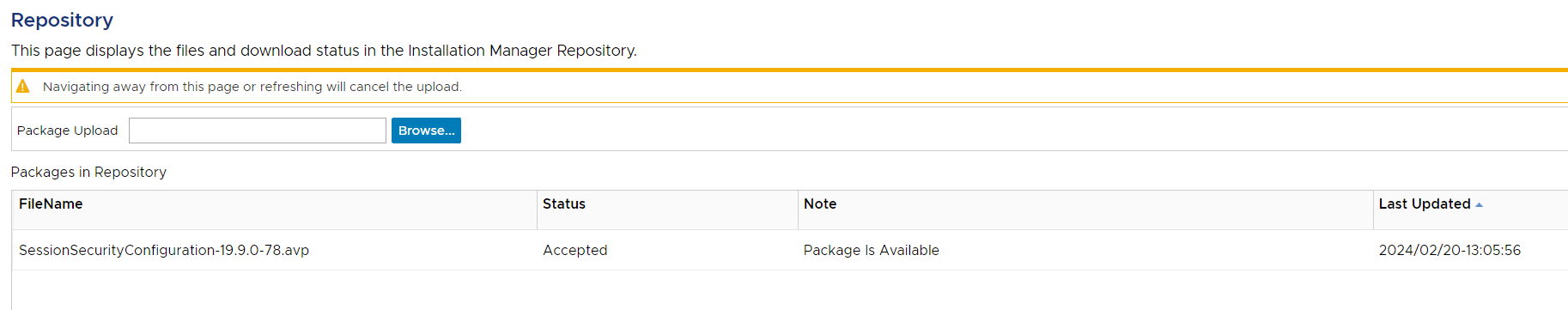

När det är klart är statusen "Godkänd".

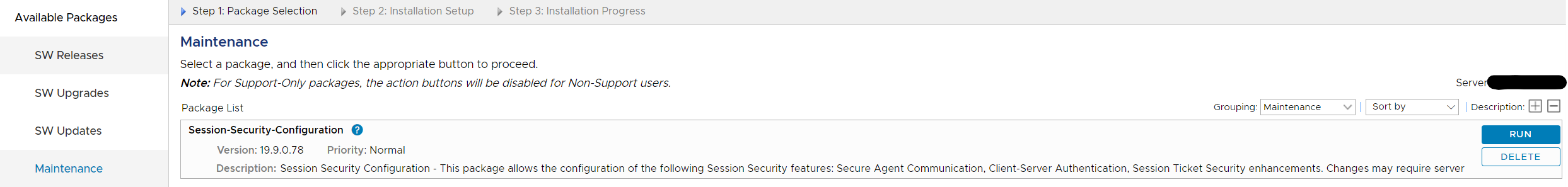

Gå till fliken Maintenance för att köra paketet.

Hantera säkerhetsinställningar

för sessionerPå skärmen "Installation Setup" väljer du fliken "Security Settings" och markerar kryssrutan

"Show advanced settings".Val av

lägeI listrutan "Klient-Server kommunikation och autentiseringstyp" kan du välja mellan fyra sessionssäkerhetslägen som stöds:

- Disabled (avaktiverad)

- Blandad-singel

- Autentiserad-enkel

- Autentiserad – dubbel

Mer information om de olika lägena finns i följande KB-artikel:

000222278 | Avamar: Sessionssäkerhet

Generera certifikat

Det finns två alternativ för att generera certifikat:

- Generera endast servercertifikat

- Om du väljer det här alternativet regenereras endast GSAN-servercertifikaten.

- I anteckningen från AVP står det: "Skapar och sprider servercertifikat på Avamar-servern och lagringsnoderna, som ska användas för server- och/eller klientautentisering med hjälp av CA-certifikatet som är installerat i nyckelbehållaren."

- Detta gör följande på Avamar-servern:

- Kör enable_secure_config.sh-skriptet:

-

enable_secure_config.sh --certs

- Detta gör följande:

- Exportera Avamar internt rotcertifikat från Avamar-nyckelbehållaren:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

- Det här rotcertifikatet sparas på följande platser:

-

/home/admin/chain.pem /usr/local/avamar/etc/chain.pem

- Sedan används rotcertifikatet i avamar_keystore för att signera ett nytt certifikatnyckelpar för GSAN och spara det på följande platser:

-

mcrootca rsatls <nodename> <subject_alt_names> /home/admin/key.pem /home/admin/cert.pem /usr/local/avamar/etc/key.pem /usr/local/avamar/etc/cert.pem

- Dessa certifikat sprids sedan till alla lagringsnoder.

- Slutligen läses GSAN SSL-socketen in på nytt så att nya anslutningar till port 29000 betjänar de återskapade certifikaten.

- Observera att med det här valet ändras inte det interna Avamar-rotcertifikatet, vilket innebär att registrerade klienter, proxyservrar och Data Domain-system inte behöver registreras på nytt.

- Generera alla nya certifikat

- När den här kryssrutan är markerad markeras automatiskt även kryssrutan "Generera endast servercertifikat".

- Detta beror på den process som sker när alla nya certifikat genereras.

- Anteckningen från AVP säger: "Återskapar mcrootca och genererar alla nya rot-, TLS- och EC-rotcertifikat."

- Då utförs följande steg:

- Återskapa Avamars interna rotcertifikatutfärdare (CA)

-

mcrootca all

- Detta ersätter Avamars interna rotcertifikatutfärdare som lagras i avamar_keystore

-

/usr/local/avamar/lib/avamar_keystore

- Det interna Avamar-rotcertifikatet kan visas med följande kommando:

-

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

- Återskapa GSAN-certifikaten enligt beskrivningen i "Generera endast servercertifikat"

- Återskapa Avamars interna rotcertifikatutfärdare (CA)

- Eftersom Avamars interna rot-CA återskapas med detta val måste registrerade proxyservrar, klienter och Data Domain-system omregistreras för att du ska kunna skaffa den nya Avamar-rotcertifikatutfärdaren och ett signerat certifikat från Avamar MCS som möjliggör säker ömsesidig TLS-kommunikation med Avamar.

- Om proceduren för att ersätta den interna Avamar-rotcertifikatutfärdaren med en intern rotcertifikatutfärdare som tillhandahålls av användaren har följts tidigare (med hjälp av importcert.sh) rensas konfigurationen och internt betrodda självsignerade Avamar-certifikat genereras. Mer information finns i följande KB, 000204629 | Avamar: Installera/byt ut Avamar Certificate Authority (CA) mot en certifikatutfärdare som tillhandahålls av användaren.

När du är klar fortsätter du att köra paketet.

Det här paketet kan användas hur många gånger som helst, eftersom det kan användas för att konfigurera dessa inställningar vid behov.

Affected Products

AvamarArticle Properties

Article Number: 000222279

Article Type: How To

Last Modified: 15 Dec 2025

Version: 7

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.