Avamar: Come gestire la sicurezza della sessione con Avinstaller Installation Package (AVP)

Summary: Questo articolo spiega come gestire le impostazioni di sicurezza della sessione Avamar utilizzando il pacchetto di installazione Avinstaller (AVP).

Instructions

1. AVP per la sicurezza della sessione di download:

un. Accedere al link di supporto per i prodotti Dell

B. Effettuare il login per visualizzare i download.

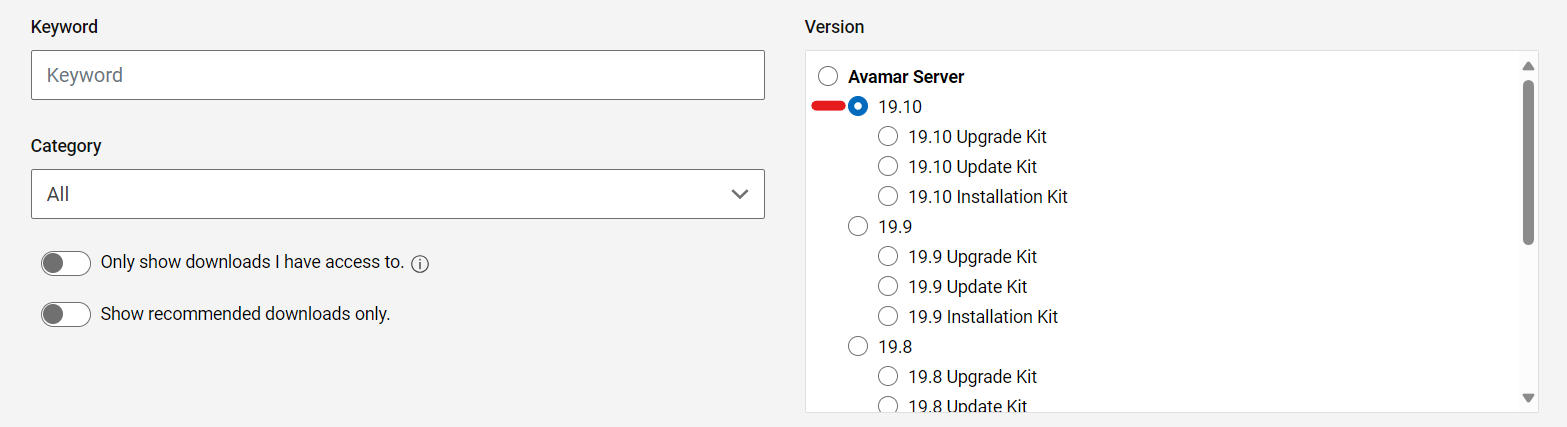

Ad esempio, selezionare la versione appropriata di Avamar:

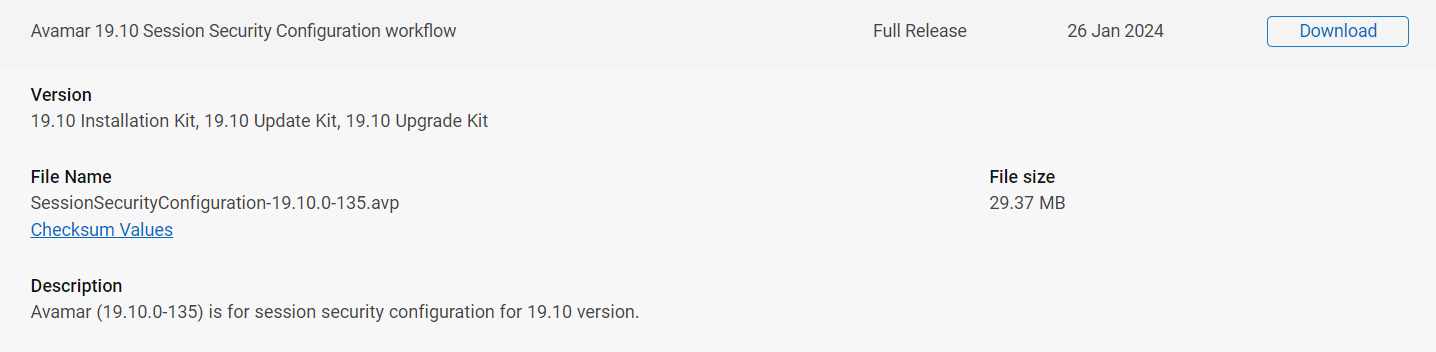

Cercare il pacchetto di flusso di lavoro Avamar Session Security Configuration:

2. Prima dell'installazione:

-

Arrestare tutti i backup, la replica e verificare che non sia in esecuzione alcuna manutenzione (checkpoint, convalida del checkpoint (

hfscheck) e garbage collection). -

Verificare che sia presente un checkpoint valido.

3. Caricare l'AVP di sicurezza della sessione nel repository dei pacchetti:

Una volta scaricato il pacchetto di configurazione della sicurezza della sessione appropriato, sono disponibili due opzioni per l'installazione:

Opzione 1:

un. Caricare il pacchetto in una directory temporanea come /home/admin sull'Avamar Utility Node.

B. Spostare il pacchetto nella directory /data01/avamar/repo/packages:

mv <package-name> /data01/avamar/repo/packages/

Il servizio AVinstaller rileva le modifiche apportate alla directory e inizia automaticamente a caricare il pacchetto nel repository dei pacchetti.

Opzione 2:

un. Aprire la pagina del servizio web AVinstaller:

https://<avamar_server_ip_or_hostname>/avi

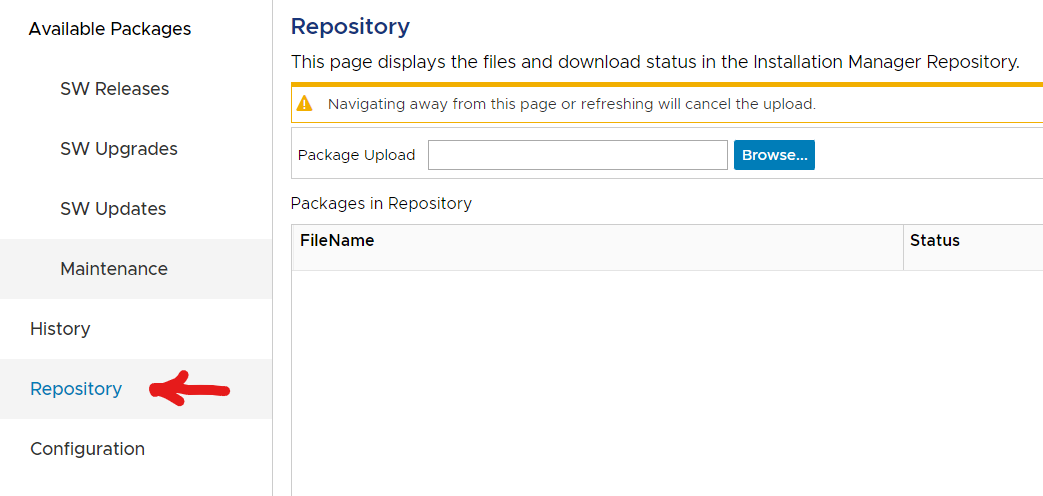

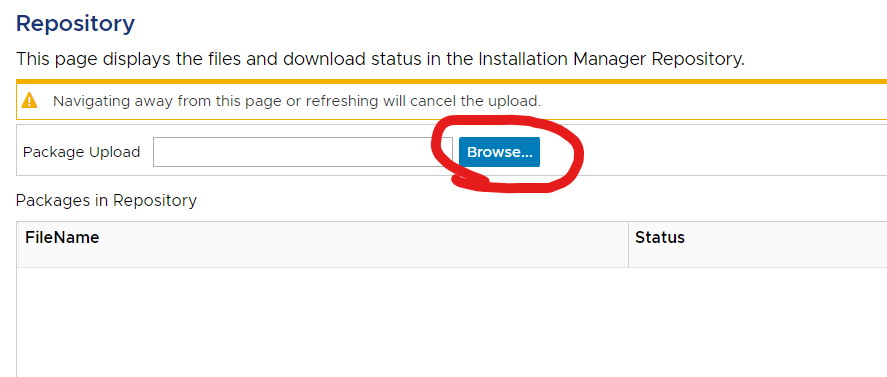

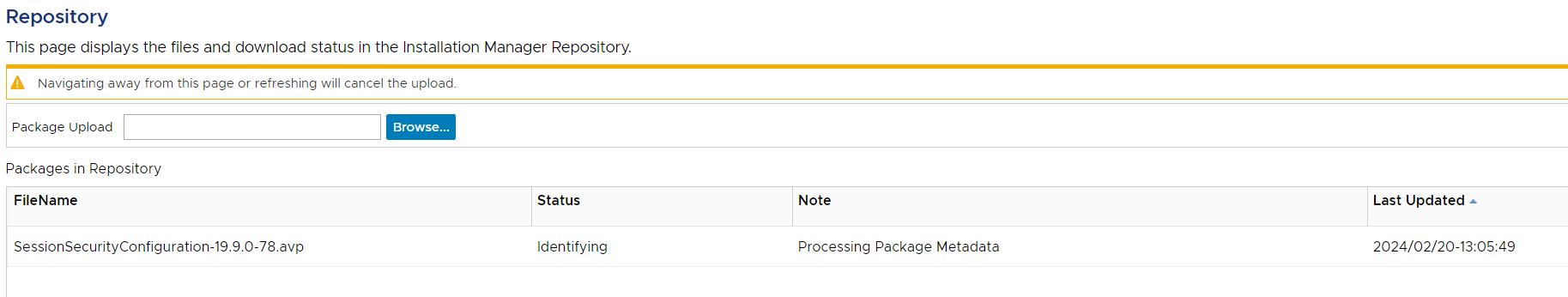

B. Accedere alla sezione Repository:

Il pacchetto elabora:

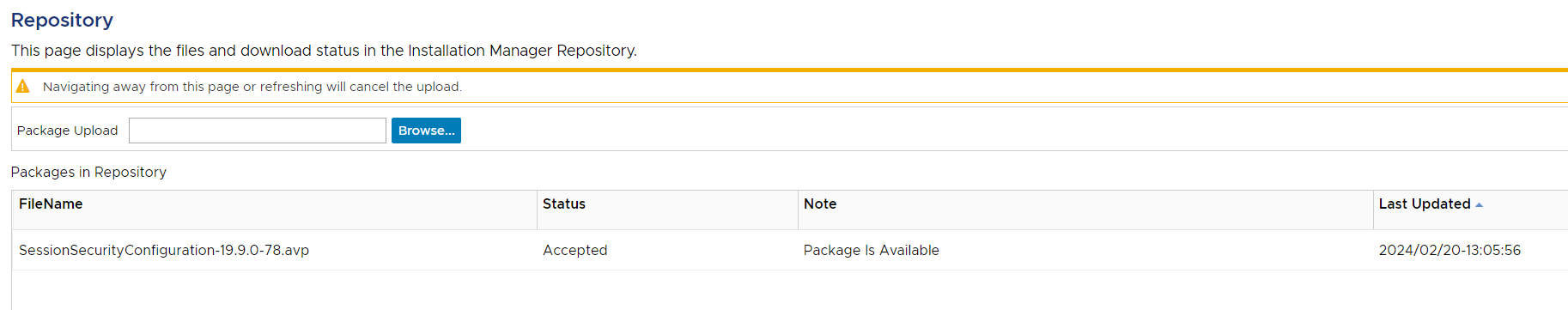

Una volta pronta, lo stato è "Accepted":

4. Installare la sessione Sicurezza AVP:

un. Se il pacchetto non è stato caricato utilizzando AVinstaller, aprire la pagina del servizio web AVinstaller:

https://<avamar_server_ip_or_hostname>/avi

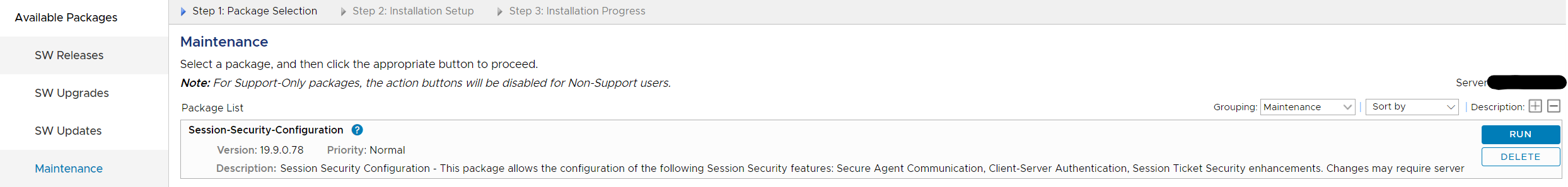

B. Passare alla scheda "Maintenance" per eseguire il pacchetto.

c. Selezionare Esegui.

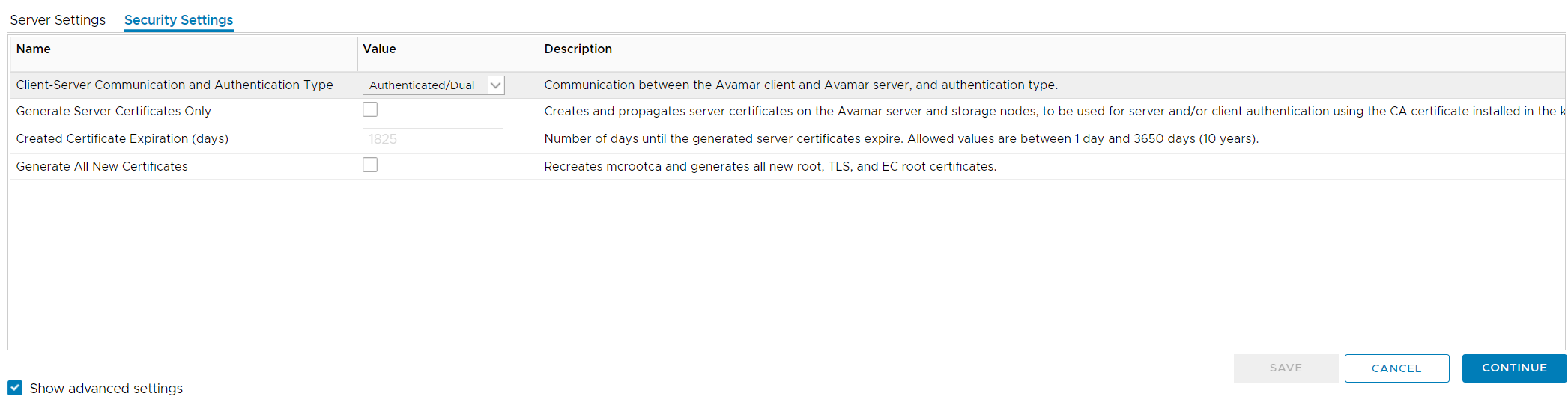

d. Nella schermata "Installation Setup", selezionare la scheda Security Settings e selezionare la casella di controllo "Show advanced settings".

Gestione delle impostazioni di sicurezza della sessione:

Generazione dei certificati:

-

-

- Generare solo certificati server:

- Se selezionato da solo, rigenera solo il

GSANCertificati del server.- La descrizione sullo schermo dice: "Crea e propaga i certificati del server sull'Avamar Server e sugli storage node, da utilizzare per l'autenticazione del server e/o del client tramite il

CA certificateinstallato nell'archivio chiavi."

- La descrizione sullo schermo dice: "Crea e propaga i certificati del server sull'Avamar Server e sugli storage node, da utilizzare per l'autenticazione del server e/o del client tramite il

- In questo modo vengono eseguite le seguenti azioni sulla griglia Avamar:

- Esegue il comando

enable_secure_config.shscript (enable_secure_config.sh --certs), che procede come segue:- Esporta il certificato root interno di Avamar dal keystore Avamar:

- Esegue il comando

- Se selezionato da solo, rigenera solo il

- Generare solo certificati server:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

-

-

-

-

- Salva questo certificato radice nelle due posizioni seguenti:

-

-

-

-

/home/admin/chain.pem

/usr/local/avamar/etc/chain.pem

-

-

-

-

-

- Il certificato radice nella avamar_keystore viene quindi utilizzato per firmare una nuova coppia di chiavi di certificato per

GSANe salvato nelle seguenti posizioni:

- Il certificato radice nella avamar_keystore viene quindi utilizzato per firmare una nuova coppia di chiavi di certificato per

-

-

-

-

mcrootca rsatls <nodename> <subject_alt_names>

/home/admin/key.pem

/home/admin/cert.pem

/usr/local/avamar/etc/key.pem

/usr/local/avamar/etc/cert.pem

-

-

-

-

-

- Questi certificati vengono quindi propagati a tutti gli storage node.

- Infine, il

GSAN SSL socketviene ricaricato, quindi nuove connessioni alla porta 29000 per servire i certificati rigenerati.

-

-

-

-

-

-

- Genera tutti i nuovi certificati

- Quando questa casella di controllo è selezionata, viene automaticamente selezionata anche la casella di controllo "Generate Server Certificates Only".

Ciò è dovuto al processo che si verifica durante la generazione di tutti i nuovi certificati.- La descrizione sullo schermo afferma: "Ricrea

mcrootcae genera tutte le nuove radici,TLS, and EC root certificates".

- La descrizione sullo schermo afferma: "Ricrea

- In questo modo vengono eseguite le seguenti azioni:

- Rigenerazione dell'autorità di certificazione (CA) root interna di Avamar

mcrootca all(In questo modo viene sostituita la CA root interna di Avamar archiviata nel avamar_keystore

/usr/local/avamar/lib/avamar_keystore) - Rigenera il file

GSANcertificati come descritto nella precedente sezione "Generazione dei soli certificati server".

- Quando questa casella di controllo è selezionata, viene automaticamente selezionata anche la casella di controllo "Generate Server Certificates Only".

- Genera tutti i nuovi certificati

-

Il certificato root interno di Avamar può essere visualizzato con il seguente comando:

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

root CA e un certificato firmato da Avamar MCS che consente la comunicazione TLS reciproca sicura con Avamar.

Per ulteriori informazioni, consultare quanto segue: Avamar: Installazione o sostituzione dell'autorità di certificazione (CA) Avamar con l'autorità di certificazione (CA) fornita dall'utente

e. Al termine, continuare con l'esecuzione del pacchetto.

Il pacchetto può essere utilizzato più volte per configurare queste impostazioni in base alle esigenze.