Loginforsøget på en ESXi-server resulterer i fejlen "Ingen understøttede godkendelsesmetoder tilgængelige (server sendt: publickey)"

Summary: Denne artikel indeholder en detaljeret vejledning om fejlfinding af SSH-problemer fra et ESXi-perspektiv. De begreber og løsninger, der diskuteres her, gælder dog også for andre Linux-baserede operativsystemer, hvilket gør disse oplysninger værdifulde for en bredere vifte af miljøer. ...

Symptoms

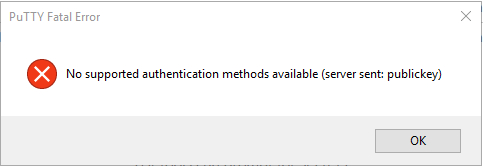

SSH-loginforsøg på en ESXi-server resulterer i fejlen "Ingen understøttede godkendelsesmetoder tilgængelige (server sendt: publickey)" som følger:

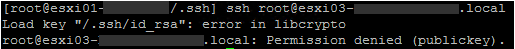

Når du forsøger at logge på fra en anden ESXi-server, vises følgende fejl:

Cause

Serveren afviser SSH-sessionen, fordi parameteren "challengeresponseauthentication" i sshd_config-filen er indstillet til "no", og serverne ikke er korrekt konfigureret til asymmetrisk godkendelse (RSA Public and Private Key-godkendelse).

Som følge heraf resulterer forsøget på at oprette forbindelse til serveren ved hjælp af Putty i fejlen "Ingen understøttede godkendelsesmetoder tilgængelige (server sendt: publickey).

En lignende funktionsmåde observeres, når brugeren forsøger at oprette en SSH-forbindelse fra en anden ESXi-vært. I dette tilfælde modtager brugeren fejlen "Indlæs nøgle '/.ssh/id_rsa': fejl i libcrypto", men udfordres ikke til at indtaste adgangskoden, og forbindelsen mislykkes.

Hvis serverne ikke er konfigureret korrekt til asymmetrisk godkendelse, men parameteren 'ChallengeResponseAuthentication' er indstillet til 'ja', modtager brugeren en fejlmeddelelse, men bliver derefter bedt om at indtaste sin adgangskode. Efter korrekt indtastning af adgangskoden er forbindelsen oprettet.

Resolution

Opret forbindelse til destinationsserverkonsollen ved hjælp af DCUI, og rediger derefter challengeresponseauthentication til ja i konfigurationsfilen /etc/ssh/sshd_config.

ChallengeResponseAuthentication

Indstillingen ChallengeResponseAuthentication angiver, om challenge-response-godkendelse er tilladt for SSH-forbindelser. Når denne indstilling er aktiveret, kræver SSH-serveren, at klienter reagerer på en udfordring, før de tillader dem at godkende. Det er aktiveret som standard i nogle SSH-serverimplementeringer, men det kan være deaktiveret af sikkerhedsmæssige årsager på nogle systemer, såsom i Red Hat, som beskrevet i Red Hat-artikel 336773

ChallengeResponseAuthentication er et forældet alias for KbdInteractiveAuthentication. Reference: OpenSSH: Produktbemærkninger

Additional Information

Flere oplysninger:

-

Kombinationen af indstilling af challengeresponseauthentication og passwordauthentication giver en lidt anden prompt:

ChallengeResponseAuthentication indstillet til Nej og PasswordAuthentication indstillet til Ja:

challengeresponseauthentication indstillet til nej og passwordauthentication indstillet til ja ELLER begge indstillet til ja:

Flere fejlfindingstrin:

-

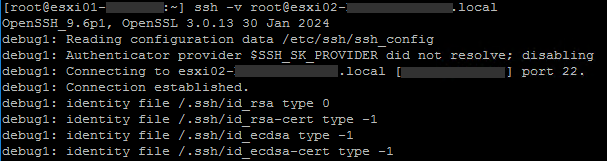

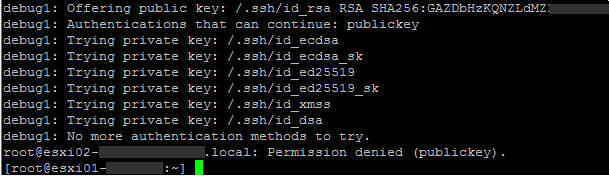

Fra klientsiden skal du bruge -v option i ssh-kommandoen til at udskrive fejlfindingsmeddelelser om ssh-fremskridt. Flere -v-indstillinger øger omfanget(maksimum er 3):

…

-

Forøg omfangsniveauet for LogLevel-indstillingen

på destinationsserveren for at hente flere oplysninger om det mislykkede SSH-sessionsforsøg:

Logniveau

Angiver det omfang, der bruges ved logføring af meddelelser fra sshd(8).De mulige værdier er følgende: STILLE, ALVORLIG, FEJL, INFO, VERBOSE, DEBUG, DEBUG1, DEBUG2 og DEBUG3 Standardindstillingen er INFO. DEBUG og DEBUG1 er ækvivalente. DEBUG2 og DEBUG3 angiver hver især højere niveauer af fejlfindingsoutput. Logføring med et DEBUG-niveau krænker brugernes privatliv og anbefales ikke.

- Gennemse /var/run/log/auth.log på destinationsserveren for at få flere oplysninger om fejlen.