Data Domain: Správa certifikátů hostitele pro protokoly HTTP a HTTPS

Summary: Hostitelské certifikáty umožňují prohlížečům a aplikacím ověřit identitu systému Data Domain při vytváření zabezpečených relací správy. Protokol HTTPS je ve výchozím nastavení povolen. Systém může používat certifikát podepsaný držitelem nebo importovaný certifikát od důvěryhodné certifikační autority (CA). Tento článek vysvětluje, jak kontrolovat, generovat, požadovat, importovat a odstraňovat certifikáty pro protokoly HTTP/HTTPS v systémech Data Domain. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Platnost certifikátů může vypršet nebo se mohou stát neplatnými. Pokud není importován žádný certifikát, systém použije certifikát podepsaný držitelem, kterému prohlížeče nebo integrované aplikace nemusí důvěřovat.

1. Zkontrolujte existující certifikáty.

V systému Data Domain (DD-CLI) spusťte následující příkaz pro zobrazení nainstalovaných certifikátů:

adminaccess certificate show

Pokud vyprší platnost certifikátů nebo se jejich platnost blíží:

-

- Pokud jste podepsaní svým držitelem, znovu jej vygenerujte pomocí rozhraní DD-CLI.

- V případě importu postupujte podle CSR a kroků importu.

2. Generujte certifikáty podepsané svým držitelem.

Opětovné vygenerování certifikátu HTTPS:

adminaccess certificate generate self-signed-cert

Opětovné vygenerování certifikátů HTTPS a důvěryhodných certifikačních autorit:

adminaccess certificate generate self-signed-cert regenerate-ca3. Vygenerování žádosti o podpis certifikátu (CSR)

Použijte nástroj DD System Manager:

-

- Nastavte přístupové heslo, pokud jste to ještě neudělali:

system passphrase set - Přejděte do části Přístup > správce Přístup>.

- Vyberte možnost HTTPS > Configure > Certificate tab > Add.

- Klikněte na možnost Generovat CSR pro tento systém Data Domain.

- Vyplňte formulář CSR a stáhněte soubor ze stránky:

/ddvar/certificates/CertificateSigningRequest.csr

- Nastavte přístupové heslo, pokud jste to ještě neudělali:

Alternativa rozhraní příkazového řádku: (Příklad)

adminaccess certificate cert-signing-request generate key-strength 2048bit country "CN" state "Shanghai" city "Shanghai" org-name "Dell EMC" org-unit "Dell EMC" common-name "ddve1.example.com" subject-alt-name "DNS:ddve1.example.com, DNS:ddve1"4. Importovat podepsaný certifikát

- Použijte nástroj DD System Manager:

- Vyberte přístup >ke správě > Přístupsprávce

- V oblasti Služby vyberte HTTPS a klikněte na Konfigurovat

- Vyberte kartu Certifikát.

- Klikněte na možnost Přidat.

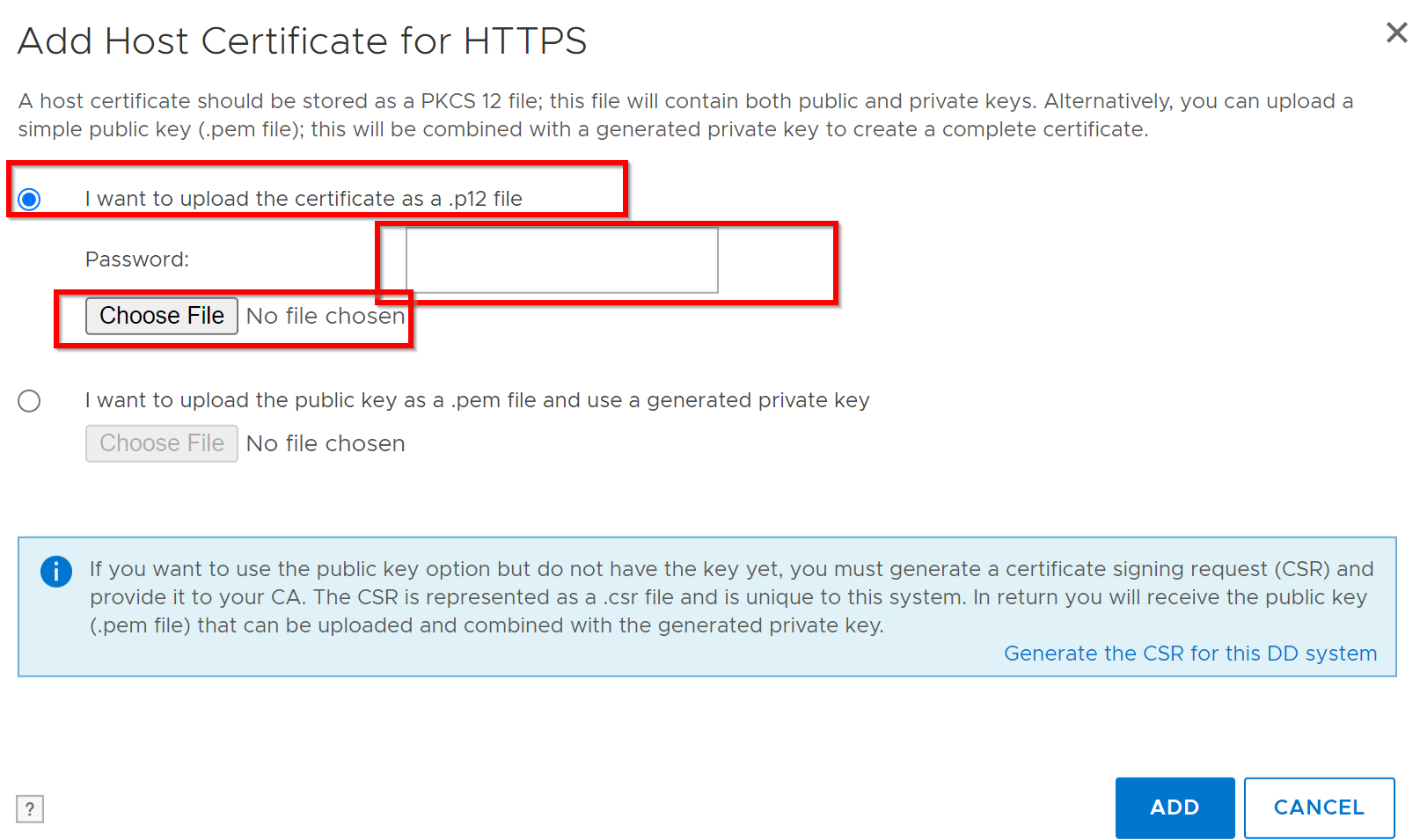

Zobrazí se dialogové okno Upload:

- Pro

.p12:- Vyberte možnost Nahrát certifikát jako soubor .p12, zadejte heslo, přejděte na web a nahrajte jej.

- Pro

.pem:- Vyberte Nahrát veřejný klíč jako soubor .pem a použít vygenerovaný privátní klíč, procházejte a nahrajte.

- Alternativa DD-CLI: Viz článek znalostní databáze: Data Domain: Jak vygenerovat žádost o podpis certifikátu a použít externě podepsané certifikáty

- Vyberte Nahrát veřejný klíč jako soubor .pem a použít vygenerovaný privátní klíč, procházejte a nahrajte.

- Příklad pro výběr .p12:

5. Odstranit existující certifikát.

Před přidáním nového certifikátu odstraňte aktuální:

-

- Přejděte na kartu Přístup >> správce >> ke správě HTTPS a konfigurace > certifikátu.

- Vyberte certifikát a klikněte na tlačítko Odstranit.

6. Ověření CSR

Ověření CSR pomocí příkazového řádku Windows:

certutil -dump <CSR file path>Additional Information

- Soukromé a veřejné klíče musí mít 2048 bitů.

- Systém DDOS podporuje současně jeden aktivní požadavek CSR a jeden podepsaný certifikát pro protokol HTTPS.

Odkazy: Nasazení podle znalostní databáze: Data Domain: Jak používat externě podepsané certifikáty

Affected Products

Data DomainArticle Properties

Article Number: 000205198

Article Type: How To

Last Modified: 27 Nov 2025

Version: 7

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.