Connectrix B-Series : Les navigateurs Web signalent « Cipher Mismatch, No Matching Ciphers » lors de l’accès à l’interface utilisateur WebTools à l’aide de HTTPS

Resumen: AES256-SHA256 (0x3d) et AES128-SHA256 (0x3c) sont bloqués pour TLS.

Este artículo se aplica a

Este artículo no se aplica a

Este artículo no está vinculado a ningún producto específico.

No se identifican todas las versiones del producto en este artículo.

Síntomas

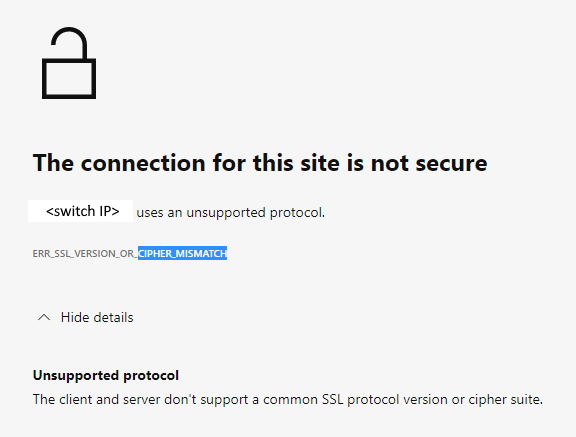

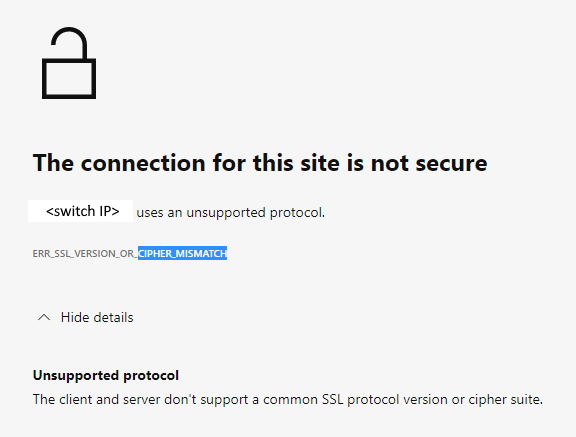

Les navigateurs Web (Chrome, New Edge ou Firefox) ont refusé d’ouvrir les outils Web à l’aide de HTTPS.

Le message d’erreur contient « Cipher Mismatch » ou « No Matching Ciphers ».

Figure 1 : Capture d’écran du message d’erreur indiquant que la connexion n’est pas sécurisée, protocole non pris en charge

Le commutateur est en cours d’exécution dans le firmware FOS 8.1 ou 8.2.

Le message d’erreur contient « Cipher Mismatch » ou « No Matching Ciphers ».

Figure 1 : Capture d’écran du message d’erreur indiquant que la connexion n’est pas sécurisée, protocole non pris en charge

Le commutateur est en cours d’exécution dans le firmware FOS 8.1 ou 8.2.

Causa

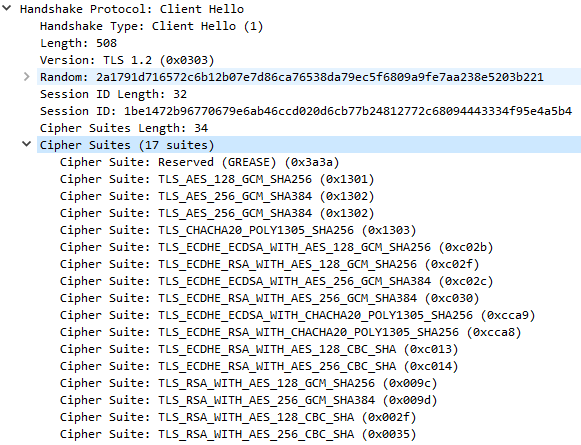

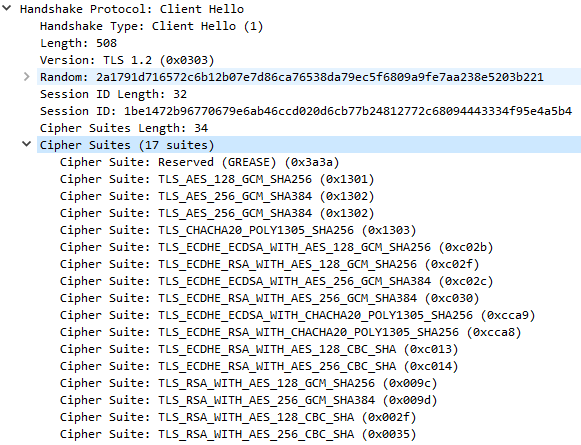

Le paramètre de chiffrement HTTPS du commutateur n’autorise qu’AES256-SHA256 et AES128-SHA256 pour TLS 1.2 (les « modèles default_generic » ou « default_strong » de FOS 8.1 ou 8.2).

Le vidage Wireshark indique que le client n’accepte pas AES256-SHA256 (0x3d) ou AES128-SHA256 (0x3c), ce qui entraîne l’échec de l’établissement de la liaison TLS.

Figure 2 : Capture d’écran du vidage Wireshark indiquant l’échec de l’établissement de la liaison

:root> seccryptocfg --show | grep HTTPS HTTPS : !ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!AESGCM:!SSLv3 HTTPS : TLSv1.2 openssl ciphers -v '!ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!AESGCM:!SSLv3' AES256-SHA256 TLSv1.2 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA256 AES128-SHA256 TLSv1.2 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA256

Le vidage Wireshark indique que le client n’accepte pas AES256-SHA256 (0x3d) ou AES128-SHA256 (0x3c), ce qui entraîne l’échec de l’établissement de la liaison TLS.

Figure 2 : Capture d’écran du vidage Wireshark indiquant l’échec de l’établissement de la liaison

Resolución

Modifiez le paramètre de chiffrement HTTPS du commutateur pour couvrir le client.

Exemple:

dans cet exemple, le paramètre de chiffrement HTTPS actuel est « ! ECDH:! DH:HIGH:-MD5:! CAMELLIA:! SRP:! PSK:! AESGCM:! SSLv3 "

Pour activer AES256-GCM-SHA384 (0x9d) et AES128-GCM-SHA256 (0x9c), supprimez « ! AESGCM » à partir du paramètre avec la commande:

Exemple:

dans cet exemple, le paramètre de chiffrement HTTPS actuel est « ! ECDH:! DH:HIGH:-MD5:! CAMELLIA:! SRP:! PSK:! AESGCM:! SSLv3 "

Pour activer AES256-GCM-SHA384 (0x9d) et AES128-GCM-SHA256 (0x9c), supprimez « ! AESGCM » à partir du paramètre avec la commande:

seccryptocfg --replace -type https -cipher '!ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!SSLv3'

Información adicional

Mapper les noms de chiffrement OpenSSL (affichés dans la commande OpenSSL) avec les noms de chiffrement IANA (affichés dans le vidage Wireshark) à l’aide du document Mozilla, Security/Cipher Suites - MozillaWkit

Productos afectados

Connectrix B-SeriesPropiedades del artículo

Número del artículo: 000213633

Tipo de artículo: Solution

Última modificación: 25 ago 2023

Versión: 5

Encuentre respuestas a sus preguntas de otros usuarios de Dell

Servicios de soporte

Compruebe si el dispositivo está cubierto por los servicios de soporte.