NetWorker: Gli utenti AD non possono accedere tramite LDAPS "Impossibile analizzare la risposta del server dalla stringa json"

Riepilogo: L'autenticazione di Microsoft Active Directory (AD) è stata aggiunta a NetWorker utilizzando la procedura guidata di configurazione dell'autorità esterna di NetWorker Management Console (NMC) quando si utilizza l'opzione "LDAP over SSL". La configurazione è stata aggiunta correttamente, ma l'autenticazione dell'utente AD ha esito negativo con ERRORE HTTP 500. ...

Questo articolo si applica a

Questo articolo non si applica a

Questo articolo non è legato a un prodotto specifico.

Non tutte le versioni del prodotto sono identificate in questo articolo.

Sintomi

- L'utente accede a NetWorker Management Console (NMC) o

nsrloginriga di comando e riceve un errore:

An error occurred while validating user credentials. Verify that NetWorker Authentication Service is running. [POST failed with HTTP-ERROR: 500 Server Message: Could not parse server-response from json string]

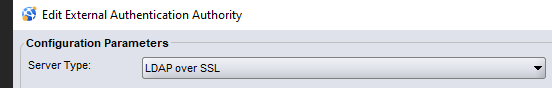

- L'autorità di autenticazione esterna è stata configurata utilizzando l'opzione LDAP over SSL; tuttavia, il server di autenticazione è Microsoft Active Directory:

- Apparecchio >Utenti e ruoli>Autorità > esterna Cliccare con il pulsante destro del mouse su External Authority >Properties:

Causa

HTTP Error 500 "Internal Server Error."

Quando l'opzione LDAP over SSL è selezionata, l'attributo interno Is Active Directory viene impostato su false. Ciò impedisce accessi corretti per gli utenti configurati in Microsoft Active Directory tramite NetWorker.

Ciò può essere verificato da authc_config riga di comando utilizzando il prompt dei comandi root o amministratore:

authc_config -u Administrator -e find-all-configs authc_config -u Administrator -e find-config -D config-id=config_id#

NOTA: Viene richiesto di immettere la password dell'account amministratore NetWorker. La password può anche essere specificata con il comando utilizzando

-p password.

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-all-configs

The query returns 1 records.

Config Id Config Name

2 amer

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-config -D config-id=2 | grep -i "is active directory"

Is Active Directory : false

L'opzione LDAP su SSL non è destinata ad AD su SSL.

Risoluzione

NOTA: La procedura guidata dell'autorità esterna NetWorker Web User Interface (NWUI) dispone di un'opzione AD su SSL; tuttavia, l'NMC non lo fa. AD su SSL imposta il parametro Is Active Directory su true, mantenendo al contempo altre impostazioni di protezione (LDAPS). Consultare l'articolo Dell NetWorker: come configurare "AD over SSL" (LDAPS) da NWUI (NetWorker Web User Interface)

Soluzione alternativa:

La colonna authc_config può essere utilizzato per aggiornare la configurazione Is Active Directory value su true.

Windows:

- In NetWorker (

authc), aprire un prompt dei comandi di amministrazione. - Ottenere l'ID di configurazione dell'autorità esterna:

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-all-configs

Le impostazioni correnti possono essere esaminate con:

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-config -D config-id=config_id#

- Aggiornare il valore Is Active Directory con il seguente comando:

authc_config -u administrator -p NetWorker_Administrator_Password -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="Service_Account_Password"

NOTA: Tutti i campi obbligatori, ad eccezione della password dell'account del servizio AD, possono essere raccolti da

authc_config -u Administrator -e find-config -D config-id=config_id#.

Esempio:

C:\Users\Administrator.AMER>authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=1 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="Pa$$w0rd01" Configuration ad is updated successfully. C:\Users\Administrator.AMER>

- Gli accessi AD tramite NetWorker dovrebbero ora essere completati correttamente.

Linux:

- In NetWorker (

authc), aprire un prompt dei comandi radice. - Ottenere l'ID di configurazione dell'autorità esterna:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-all-configs

Le impostazioni correnti possono essere esaminate con:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-config -D config-id=config_id#

- Creare un file di testo nascosto contenente la password dell'account del servizio AD:

echo 'Service_Account_Password' > /root/.sapasswd.txt

- Rendere il file accessibile solo a root:

chmod 700 /root/.sapasswd.txt

- Creare uno script per eseguire la chiamata alla password dal file nascosto ed eseguire il comando

authc_configper aggiornare la configurazione:

vi authc_update.sh

Esempio:

PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'NetWorker_Administrator_Password' -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="$PASSWD"

NOTA: La maggior parte dei sistemi operativi Linux non elabora

authc_config correttamente se la password dell'account di servizio è specificata in testo non crittografato utilizzando il comando. L'errore restituito è LDAP error code 49 - Data 52e, che appare per invalid username or password. Il metodo descritto in precedenza può essere utilizzato per nascondere la password dall'immissione di testo non crittografato.

- Impostare le autorizzazioni per lo script in modo che sia eseguibile:

chmod 755 authc_update.sh

- Eseguire lo script:

/authc_update.sh

Esempio:

[root@nsr ~]# cat authc_update.sh PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=2 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="$PASSWD" [root@nsr ~]# chmod 755 authc_update.sh [root@nsr ~]# ./authc_update.sh Configuration AD is updated successfully.

- Gli accessi AD tramite NetWorker dovrebbero ora essere completati correttamente.

Informazioni aggiuntive

Se la configurazione viene aggiornata da NMC, il flag Is Active Directory viene impostato nuovamente su false. Se è necessario aggiornare la configurazione, utilizzare uno dei seguenti metodi:

- Riga di comando o metodo di script: NetWorker: come configurare LDAP/AD utilizzando gli script authc_config

- Interfaccia utente web di NetWorker: NetWorker: come configurare "AD over SSL" (LDAPS) da NWUI (NetWorker Web User Interface)

Prodotti interessati

NetWorkerProdotti

NetWorker Family, NetWorker SeriesProprietà dell'articolo

Numero articolo: 000204166

Tipo di articolo: Solution

Ultima modifica: 26 set 2025

Versione: 7

Trova risposta alle tue domande dagli altri utenti Dell

Support Services

Verifica che il dispositivo sia coperto dai Servizi di supporto.